-

![Piractwo a zagrożenia internetowe Piractwo a zagrożenia internetowe]()

Piractwo a zagrożenia internetowe

... serwisów WWW oferujących dostęp do pirackiego oprogramowania i narzędzi rozprowadzało szkodliwy kod, który mógł stanowić zagrożenie dla bezpieczeństwa i sprawnego działania systemów IT. W niektórych przypadkach serwisy WWW wykorzystywały słabe punkty komputerów użytkowników do automatycznej instalacji niepożądanego oprogramowania. Co konsumenci ...

-

![Bezpieczeństwo krytycznych danych [© Sergey Nivens - Fotolia.com] Bezpieczeństwo krytycznych danych]()

Bezpieczeństwo krytycznych danych

... bezpieczeństwo ich przechowywania i przetwarzania, to obszar wymagający szczególnego uświadomienia i skrupulatności – wyjaśnia Adrian Lapierre, trener Akademii Altkom, audytor bezpieczeństwa systemów IT, CEO i założyciel firmy SoftProject. Źródła zagrożeń Przestępstwa komputerowe są konsekwencją etapu, w którym komputery przestały być tajną domeną ...

-

![IBM Content Manager wyróżniony [© Nmedia - Fotolia.com] IBM Content Manager wyróżniony]()

IBM Content Manager wyróżniony

... (95%) spośród 2000 światowych firm. Inna firma badająca rynek IT, Gartner Group przeprowadziła w ubiegłym roku ankietę, w której dyrektorzy działów IT uznali content management za jeden ze swoich priorytetów (ważniejsze okazały się jedynie kwestie bezpieczeństwa informatycznego). IBM dostrzega i wykorzystuje możliwości rozwijającego się rynku ...

-

![Technologia Intel vPro [© violetkaipa - Fotolia.com] Technologia Intel vPro]()

Technologia Intel vPro

... zagrożeń w zakresie bezpieczeństwa i efektywności kosztowej komputerów - złośliwe wirusy, spyware i kradzieże tożsamości. Jednocześnie od menadżerów IT wymaga się aby ulepszali procesy i modele obsługi klientów. Technologia Intel vPro oferuje firmom i działom IT efektywne wykorzystanie zasobów i topniejących budżetów na IT. Technologia Intel vPro ...

-

![Nowi pracownicy stanowią zagrożenie dla firmy [© Scanrail - Fotolia.com] Nowi pracownicy stanowią zagrożenie dla firmy]()

Nowi pracownicy stanowią zagrożenie dla firmy

... prowadzi do naruszenia standardów bezpieczeństwa, ostatecznie za wszelkie ich działania odpowiedzialni są pracownicy. Greg Day, analityk ds. Bezpieczeństwa w McAfee komentuje: “Podczas ... . Dla każdej średniej firmy, która niekoniecznie posiada swój dział IT, edukacja w temacie bezpieczeństwa informacji, jest bardzo poważną kwestią. Mimo tego, że 73 ...

-

![Bezpieczeństwo w Internecie - zagrożenia 2011 [© tiero - Fotolia.com] Bezpieczeństwo w Internecie - zagrożenia 2011]()

Bezpieczeństwo w Internecie - zagrożenia 2011

... podatności w systemach IT. HP DVLabs analizuje dane dotyczące wykorzystania podatności, gromadzone z tysięcy zainstalowanych systemów HP TippingPoint. Dane są następnie korelowane z informacjami z następujących źródeł: Zero Day Initiative — realizowany pod nadzorem HP DVLabs program badawczy mający na celu podnoszenie poziomu bezpieczeństwa poprzez ...

-

![Spam: uważaj na spadek z Nigerii [© Stuart Miles - Fotolia.com] Spam: uważaj na spadek z Nigerii]()

Spam: uważaj na spadek z Nigerii

... jest potencjalny darmozjad: Subject: NIGERIA SCAM VICTIM COMPENSATION: From: *****@********** It has reached the office of the Federal Govt of Nigeria ... Photoshopa lub innego edytora zdjęć wprowadzić kilka podstawowych zmian do obrazów. Najlepszym środkiem bezpieczeństwa jest powstrzymanie się od otwierania e-maili od nieznanych nadawców. Jeżeli mimo ...

-

![Przemysł w zagrożeniu. Systemy kontroli bezradne? Przemysł w zagrożeniu. Systemy kontroli bezradne?]()

Przemysł w zagrożeniu. Systemy kontroli bezradne?

... działania: Przeprowadzenie audytu bezpieczeństwa. Zaproszenie ekspertów, którzy specjalizują się w zakresie bezpieczeństwa przemysłowego, to prawdopodobnie najszybszy sposób na zidentyfikowanie i wyeliminowanie opisywanych w raporcie luk w zabezpieczeniach. Zamówienie zewnętrznej analizy. Dzisiaj bezpieczeństwo IT opiera się na znajomości ...

-

![Czym polski rynek nieruchomości przyciąga inwestorów? Czym polski rynek nieruchomości przyciąga inwestorów?]()

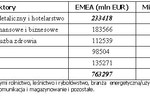

Czym polski rynek nieruchomości przyciąga inwestorów?

... na rynku kapitałowym rozliczane są w Euro. Zatem z jednej strony wysoki poziom bezpieczeństwa, a z drugiej potencjalne zyski są magnesem dla zagranicznych firm. W miarę ... graczami, poszukującymi konkurencyjnych przewag. Potrzebują ich szczególnie firmy z branży IT, które rozkwitają się nad Wisłą. Obok nich plasują się centra usług z obszaru ...

-

![Rosną inwestycje w cloud computing, ale do nadrobienia jest jeszcze sporo [© steheap - Fotolia.com] Rosną inwestycje w cloud computing, ale do nadrobienia jest jeszcze sporo]()

Rosną inwestycje w cloud computing, ale do nadrobienia jest jeszcze sporo

... on 1,9% a w Rosji odczuwalny będzie nawet spadek o ponad 2%. O ile w 2016 r. wartość rynku IT w Europie Środkowo-Wschodniej wyniosła 38 miliardów dolarów, o tyle w 2020 ... nie tylko mniejszych kosztów, ale też szybkości wdrożenia, czy większego bezpieczeństwa danych. I co najważniejsze – przedsiębiorcy to dostrzegają i tematu cloud computing ...

-

![Rynek pracy w pandemii. Gorzkie podsumowanie 2020 roku? [© georgejmclittle - Fotolia.com] Rynek pracy w pandemii. Gorzkie podsumowanie 2020 roku?]()

Rynek pracy w pandemii. Gorzkie podsumowanie 2020 roku?

... jednoczesnym spadku zainteresowania kandydatami na poziomie juniorskim. Próg wejścia do branży IT był więc trudniejszy niż wcześniej, co stanowiło wzmocnienie trendów, ... %), ale wciąż znacząca grupa pracowników. Dane wskazywały więc na dużą potrzebę stabilizacji i bezpieczeństwa wśród badanych – jako ważny element ofert wymieniało je we wrześniu ...

-

![Sztuczna inteligencja nie zastąpi tych 7 kluczowych umiejętności [© Freepik] Sztuczna inteligencja nie zastąpi tych 7 kluczowych umiejętności]()

Sztuczna inteligencja nie zastąpi tych 7 kluczowych umiejętności

... do zastąpienia przez AI. Najczęściej opinia ta pojawia się w sektorze IT (54%), najrzadziej natomiast wśród przedstawicieli usług komunikacyjnych (12%). Z kolei ... cyfrowych wśród pracowników, co pozwala ograniczyć ich obawy i zwiększyć poczucie bezpieczeństwa w obliczu zmian technologicznych. Kluczowe znaczenie mają regularne szkolenia i praktyczne ...

-

![Rozwój wirusów a luki w MacOS X Rozwój wirusów a luki w MacOS X]()

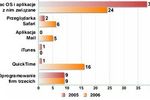

Rozwój wirusów a luki w MacOS X

... Jednak najnowsze raporty na temat bezpieczeństwa systemów MacOS X wywołały sporo dyskusji wśród ekspertów bezpieczeństwa. Osoby, które wyrażały obawy w związku z rosnącą liczbą luk ... przez Kevina Finisterre'a (autora Inqtana). Oba eksploity były szeroko komentowane w mediach IT. Exploit.OSX.Safari atakuje przeglądarkę internetową firmy Apple Safari. ...

-

![Koparki kryptowaluty czyli 2,7 mln ofiar Koparki kryptowaluty czyli 2,7 mln ofiar]()

Koparki kryptowaluty czyli 2,7 mln ofiar

... , zorganizuj szkolenie dla swoich pracowników oraz zespołów IT. Przechowuj wrażliwe dane w oddzielnym miejscu, ogranicz dostęp do kluczowych dokumentów i twórz kopię zapasową wszystkiego, co istotne. W celu zabezpieczenia środowisk firmowych stosuj rozwiązanie bezpieczeństwa, które zapewnia wykrywanie niebezpiecznego zachowania i potrafi wycofać ...

-

![Kaspersky: DeathStalker atakuje instytucje finansowe i adwokatów Kaspersky: DeathStalker atakuje instytucje finansowe i adwokatów]()

Kaspersky: DeathStalker atakuje instytucje finansowe i adwokatów

... są dostępne w serwisie Kaspersky Threat Intelligence Portal. Porady bezpieczeństwa Badacze z firmy Kaspersky zalecają stosowanie następujących środków bezpieczeństwa pozwalających uchronić się przed atakiem ukierunkowanym znanego lub nieznanego cyberugrupowania: Zapewnij swojemu zespołowi IT dostęp do najnowszej analizy zagrożeń. Serwis Kaspersky ...

-

![7 trendów technologicznych na 2024 wg Cisco [© trahko - Fotolia.com] 7 trendów technologicznych na 2024 wg Cisco]()

7 trendów technologicznych na 2024 wg Cisco

... PQC zacznie również przenikać do przedsiębiorstw, które będą dążyć do zapewnienia bezpieczeństwa danych w świecie post-kwantowym. Kolejnym trendem będzie rosnące znaczenie sieci kwantowych, które w ciągu ... dokładniej mierzyć zużycie energii i emisje, zautomatyzować wiele funkcji w IT, inteligentnych budynkach i czujnikach IoT oraz odblokować ...

-

![Cyberprzestępczość w 2017 roku [© profit_image - Fotolia.com] Cyberprzestępczość w 2017 roku]()

Cyberprzestępczość w 2017 roku

... Sean Sullivan, doradca ds. bezpieczeństwa Europejska debata na temat kryptografii Kryptografia stanowi fundament dla bezpieczeństwa cyfrowej informacji. Dzięki zastosowaniu ... danych (phishing). Innym sposobem może być też znalezienie zapomnianego przez administratora IT serwera i wykorzystanie go do spenetrowania sieci. Do nowych trendów na bieżąco ...

-

![Ewolucja złośliwego oprogramowania III kw. 2018 [© concept w - Fotolia.com] Ewolucja złośliwego oprogramowania III kw. 2018]()

Ewolucja złośliwego oprogramowania III kw. 2018

... rozwiązanie bezpieczeństwa o najnowszą wersję darmowego narzędzia Kaspersky Anti-Ransomware Tool. W celu zabezpieczenia środowiska korporacyjnego zapewnij szkolenie swoim pracownikom i zespołom IT, osobno przechowuj wrażliwe dane, ograniczaj dostęp i zawsze sporządzaj kopie zapasowe. Stosuj wyspecjalizowane rozwiązanie bezpieczeństwa, takie ...

-

![Chmura obliczeniowa coraz popularniejsza, ale brakuje ekspertów i kompetencji [© turgaygundogdu - Fotolia.com] Chmura obliczeniowa coraz popularniejsza, ale brakuje ekspertów i kompetencji]()

Chmura obliczeniowa coraz popularniejsza, ale brakuje ekspertów i kompetencji

... obowiązek Aż 95 proc. incydentów bezpieczeństwa w systemach chmurowych wynika z błędów ludzkich, najczęściej po stronie użytkowników. Aby im zapobiegać, ponad połowa firm zamierza inwestować w podnoszenie kompetencji obecnie zatrudnionych pracowników IT (55 proc.). Częstszym sposobem na zapewnienie bezpieczeństwa danych i aplikacji w chmurze będzie ...

-

![Manipulacje i socjotechniki to najpopularniejsze metody wyłudzania danych w 2024 roku [© Freepik] Manipulacje i socjotechniki to najpopularniejsze metody wyłudzania danych w 2024 roku]()

Manipulacje i socjotechniki to najpopularniejsze metody wyłudzania danych w 2024 roku

... własnego bezpieczeństwa. Niestety spora grupa społeczeństwa nie przykłada odpowiedniej wagi do kwestii bezpieczeństwa danych i realizowanych transakcji – mówi Agnieszka Szopa-Maziukiewicz, dyrektor Zarządzająca Obszarem IT w Grupie BIK oraz prezes Digital Fingerprints - spółki oferującej innowacyjne rozwiązania bezpieczeństwa weryfikacji ...

-

![Outsourcing w Netii [© Syda Productions - Fotolia.com] Outsourcing w Netii]()

Outsourcing w Netii

... IT na stanowisku pracy, a których nie da się zdalnie naprawić jest w gestii inżynierów i techników Koma S.A. Dzięki podpisaniu umowy outsourcingowej Netia uzyskała znaczną redukcję kosztów związanych z utrzymaniem infrastruktury IT. Jednocześnie warunki umowy gwarantują wysoki poziom świadczonych usług oraz zachowanie ciągłości i bezpieczeństwa ...

-

![Bezpieczeństwo komputera [© stoupa - Fotolia.com] Bezpieczeństwo komputera]()

Bezpieczeństwo komputera

... IT. Rosnące potrzeby przedsiębiorstw przekładają się na wzrost rynku oprogramowania bezpieczeństwa. Wartość rynku na produkty związane z bezpieczeństwem IT, w Polsce w 2004 roku osiągnęła 46 milionów dolarów. Jak twierdzi Tomasz Słoniewski - Według naszych ostatnio przeprowadzonych badań, których wyniki zaprezentujemy na konferencji IDC IT ...

-

![Raport bankowość w roku 2015 [© Scanrail - Fotolia.com] Raport bankowość w roku 2015]()

Raport bankowość w roku 2015

... - i utrzymanie - utalentowanych pracowników. Efektywna infrastruktura. Inwestycje w IT muszą koncentrować się na poprawianiu zdolności do szybkiej reakcji oraz elastyczności i współpracy w obszarze całej organizacji. "Klienci banków będą oczekiwali większego wsparcia oraz osobistego bezpieczeństwa i kontroli w swoich relacjach z bankiem. Banki będą ...

-

![Zarządzanie danymi w polskich firmach [© Scanrail - Fotolia.com] Zarządzanie danymi w polskich firmach]()

Zarządzanie danymi w polskich firmach

... oraz zagadnienia związane ze spełnieniem regulacji prawnych (54%). Jednocześnie dyrektorzy IT przyznają, że ich firmy nie myślą z wyprzedzeniem o rozbudowie infrastruktury ... W świetle tych danych firmy w Polsce będą musiały zadbać o politykę bezpieczeństwa tych urządzeń." Połowa przedsiębiorstw szacuje ilość danych niezwiązanych z prowadzoną ...

-

![MSP: ochrona danych sprawą priorytetową [© Scanrail - Fotolia.com] MSP: ochrona danych sprawą priorytetową]()

MSP: ochrona danych sprawą priorytetową

... obecnie wydają na zabezpieczanie danych średnio 21 780 dolarów, a ich działy IT przez ponad dwie trzecie swojego czasu wykonują zadania związane z ochroną danych ... Zalecenia firmy Symantec Edukacja pracowników: firmy powinny opracowywać wytyczne nt. bezpieczeństwa internetowego oraz edukować pracowników w tym zakresie. Część szkolenia powinna skupić ...

-

![Ochrona danych: potrzeba regulacji prawnych [© stoupa - Fotolia.com] Ochrona danych: potrzeba regulacji prawnych]()

Ochrona danych: potrzeba regulacji prawnych

... się dodatkową złożonością i idącymi za tym kosztami przestrzegania przepisów. Podczas gdy branża bezpieczeństwa rozwija narzędzia do walki z utratą danych - takie jak szyfrowanie, anty-malware i technologie ochrony przed utratą danych - dzisiejsze zespoły IT, z których duża część ma ograniczone budżety, chce prostego, ekonomicznego podejścia do ...

-

![Symantec: zabezpieczenia dla urządzeń mobilnych [© Nmedia - Fotolia.com] Symantec: zabezpieczenia dla urządzeń mobilnych]()

Symantec: zabezpieczenia dla urządzeń mobilnych

... wykorzystać zjawisko konsumeryzacji IT. Pozwala użytkownikom na wybór preferowanego urządzenia, a jednocześnie zapewnia zgodność z przepisami, zabezpiecza dane korporacyjne i oferuje kontrolę nad wszystkimi platformami mobilnymi. Rozwiązania te umożliwiają administratorom centralne definiowanie zasad bezpieczeństwa i bezprzewodowe dystrybuowanie ...

-

![Serwery NAS Synology RackStation RS411 Serwery NAS Synology RackStation RS411]()

Serwery NAS Synology RackStation RS411

... Całość przekłada się na znaczący wzrost wydajności podczas obsługi serwera, przy jednoczesnym obniżeniu zaangażowania pracowników działu IT w firmie. Zawarty w DSM 3.0 szeroki zestaw funkcji do wykonywania kopii bezpieczeństwa danych i ich odzyskiwania sprawia, że RS411 skutecznie chroni przechowywane pliki. Opracowana przez Synology aplikacja Time ...

-

![Firmowe finanse i księgowość pożerają czas Firmowe finanse i księgowość pożerają czas]()

Firmowe finanse i księgowość pożerają czas

... paradoksem, że w polskich warunkach systemy IT, które w zamierzeniu mają usprawnić i zautomatyzować działalność firmy, przysparzają księgowości sporo dodatkowej, uciążliwej pracy, koniecznej dla uniknięcia („systemowych” właśnie) ryzyk finansowych czy zapewnienia odpowiedniego poziomu bezpieczeństwa podatkowego firmy. Istnieje kilka źródeł tego ...

-

![Cloud Computing a nowe miejsca pracy Cloud Computing a nowe miejsca pracy]()

Cloud Computing a nowe miejsca pracy

... zastosuje głównie prywatne i hybrydowe modele rozwiązań typu cloud (76%), zamiast korzystać z chmur publicznych, w celu zapewnienia bezpieczeństwa i uzyskania zgodności z przepisami dotyczącymi zarządzania IT. Rząd, szkolnictwo, służba zdrowia Pomimo czwartego miejsca pod względem przewidywanych ogólnych korzyści ekonomicznych w tym sektorze ...

-

![Symantec Data Loss Prevention for Tablet [© Nmedia - Fotolia.com] Symantec Data Loss Prevention for Tablet]()

Symantec Data Loss Prevention for Tablet

... zapewnienie bezpieczeństwa w sieci, a 45 wyraziło obawy związane z „konsumeryzacją IT”. Ta ostatnia kategoria obejmuje nowe technologie, które przenikają z rynku konsumenckiego na biznesowy, przy czym największe obawy budzi zastępowanie laptopów tabletami. Użytkownicy przynoszą tablety do pracy i uzyskują dostęp do sieci korporacyjnej, a dział IT ...

-

![Biznes w chmurze [© fotogestoeber - Fotolia.com] Biznes w chmurze]()

Biznes w chmurze

... dla biznesu. Takie rozwiązanie stawia relacje IT z biznesem w zupełnie nowej perspektywie.” Jednak na migrację do chmury mają wpływ utrzymujące się wątpliwości dotyczące zastosowania tej technologii. Ponad 40 procent respondentów odpowiedziało, że utrzymujące się obawy dotyczące bezpieczeństwa są przeszkodą we wprowadzeniu chmury i tylko ...

-

![Międzynarodowe Targi Komunikacji Elektronicznej INTERTELECOM 2013 Międzynarodowe Targi Komunikacji Elektronicznej INTERTELECOM 2013]()

Międzynarodowe Targi Komunikacji Elektronicznej INTERTELECOM 2013

... będą przez doświadczonych ekspertów branży IT, którzy opowiedzą o perspektywach współpracy dla polskich firm IT na wybranych rynkach zagranicznych. ... bezpieczeństwa przemysłowego, teleinformatycznego, osobowego, tajemnicy przedsiębiorstwa, nowoczesnych technik/technologii gromadzenia i przetwarzania informacji oraz zapewnienia bezpieczeństwa ...

Tematy: -

![Notebooki Dell Latitude 3000, 5000 i 7000 Notebooki Dell Latitude 3000, 5000 i 7000]()

Notebooki Dell Latitude 3000, 5000 i 7000

... , edukacji, opieki zdrowotnej czy wymiany wiedzy. Najwyższy poziom bezpieczeństwa, centralnego zarządzania oraz niezawodności Dell oferuje bezpieczne laptopy do zastosowań ... Workspace. Opracowane pod kątem oszczędności czasu pracy i kosztów działu IT, osobiste komputery komercyjne Dell zapewniają najlepsze w branży możliwości centralnego zarządzania ...

-

![Utrata danych z laptopa słono kosztuje [© ptnphotof - Fotolia.com] Utrata danych z laptopa słono kosztuje]()

Utrata danych z laptopa słono kosztuje

... potencjalnie bardzo poważnych konsekwencji związanych z trafieniem danych firmy w niepowołane ręce. „Większość menadżerów IT zgadza się ze stwierdzeniem, że utrata laptopa może mieć ... są najbardziej wrażliwym punktem systemu i to nie tylko w odniesieniu do bezpieczeństwa firmy. Korzystamy z nich, aby obsługiwać nasze konta bankowe, robić zakupy w ...

Strona główna

Strona główna- Wiadomości

- Firma

- Podatki

- Finanse

- Nieruchomości

- Przetargi

- Praca

- Prawo

- Zakupy

- Porady

- Kantor

Narzędzia

- Wyszukiwarki

- Znajdź pracę

- Znajdź przetarg

- Baza adresowa firm

- Kantor walut online

- Ważne adresy

- Urzędy skarbowe

- Adresy ZUS

- Urzędy Pracy

- Adresy banków

- Firmy zlikwidowane

- Centrum Webmastera

- Centrum Webmastera

- Newsy na Twoją stronę

![Bezpieczeństwo krytycznych danych [© Sergey Nivens - Fotolia.com] Bezpieczeństwo krytycznych danych](https://s3.egospodarka.pl/grafika2/bezpieczenstwo-sieci-firmowych/Bezpieczenstwo-krytycznych-danych-119376-150x100crop.jpg)

![IBM Content Manager wyróżniony [© Nmedia - Fotolia.com] IBM Content Manager wyróżniony](https://s3.egospodarka.pl/grafika/frost-sullivan/IBM-Content-Manager-wyrozniony-Qq30bx.jpg)

![Technologia Intel vPro [© violetkaipa - Fotolia.com] Technologia Intel vPro](https://s3.egospodarka.pl/grafika/Intel/Technologia-Intel-vPro-SdaIr2.jpg)

![Nowi pracownicy stanowią zagrożenie dla firmy [© Scanrail - Fotolia.com] Nowi pracownicy stanowią zagrożenie dla firmy](https://s3.egospodarka.pl/grafika/pracownicy/Nowi-pracownicy-stanowia-zagrozenie-dla-firmy-apURW9.jpg)

![Bezpieczeństwo w Internecie - zagrożenia 2011 [© tiero - Fotolia.com] Bezpieczeństwo w Internecie - zagrożenia 2011](https://s3.egospodarka.pl/grafika2/cyberprzestepcy/Bezpieczenstwo-w-Internecie-zagrozenia-2011-93412-150x100crop.jpg)

![Spam: uważaj na spadek z Nigerii [© Stuart Miles - Fotolia.com] Spam: uważaj na spadek z Nigerii](https://s3.egospodarka.pl/grafika2/wiadomosci-spamowe/Spam-uwazaj-na-spadek-z-Nigerii-113753-150x100crop.jpg)

![Rosną inwestycje w cloud computing, ale do nadrobienia jest jeszcze sporo [© steheap - Fotolia.com] Rosną inwestycje w cloud computing, ale do nadrobienia jest jeszcze sporo](https://s3.egospodarka.pl/grafika2/rynek-IT/Rosna-inwestycje-w-cloud-computing-ale-do-nadrobienia-jest-jeszcze-sporo-194855-150x100crop.jpg)

![Rynek pracy w pandemii. Gorzkie podsumowanie 2020 roku? [© georgejmclittle - Fotolia.com] Rynek pracy w pandemii. Gorzkie podsumowanie 2020 roku?](https://s3.egospodarka.pl/grafika2/rynek-pracy-specjalistow/Rynek-pracy-w-pandemii-Gorzkie-podsumowanie-2020-roku-235131-150x100crop.jpg)

![Sztuczna inteligencja nie zastąpi tych 7 kluczowych umiejętności [© Freepik] Sztuczna inteligencja nie zastąpi tych 7 kluczowych umiejętności](https://s3.egospodarka.pl/grafika2/sztuczna-inteligencja/Sztuczna-inteligencja-nie-zastapi-tych-7-kluczowych-umiejetnosci-267850-150x100crop.jpg)

![7 trendów technologicznych na 2024 wg Cisco [© trahko - Fotolia.com] 7 trendów technologicznych na 2024 wg Cisco](https://s3.egospodarka.pl/grafika2/trendy-technologiczne/7-trendow-technologicznych-na-2024-wg-Cisco-256878-150x100crop.jpg)

![Cyberprzestępczość w 2017 roku [© profit_image - Fotolia.com] Cyberprzestępczość w 2017 roku](https://s3.egospodarka.pl/grafika2/szkodliwe-oprogramowanie/Cyberprzestepczosc-w-2017-roku-186454-150x100crop.jpg)

![Ewolucja złośliwego oprogramowania III kw. 2018 [© concept w - Fotolia.com] Ewolucja złośliwego oprogramowania III kw. 2018](https://s3.egospodarka.pl/grafika2/zlosliwe-programy/Ewolucja-zlosliwego-oprogramowania-III-kw-2018-212143-150x100crop.jpg)

![Chmura obliczeniowa coraz popularniejsza, ale brakuje ekspertów i kompetencji [© turgaygundogdu - Fotolia.com] Chmura obliczeniowa coraz popularniejsza, ale brakuje ekspertów i kompetencji](https://s3.egospodarka.pl/grafika2/chmura/Chmura-obliczeniowa-coraz-popularniejsza-ale-brakuje-ekspertow-i-kompetencji-233021-150x100crop.jpg)

![Manipulacje i socjotechniki to najpopularniejsze metody wyłudzania danych w 2024 roku [© Freepik] Manipulacje i socjotechniki to najpopularniejsze metody wyłudzania danych w 2024 roku](https://s3.egospodarka.pl/grafika2/wyludzanie-danych/Manipulacje-i-socjotechniki-to-najpopularniejsze-metody-wyludzania-danych-w-2024-roku-262604-150x100crop.jpg)

![Outsourcing w Netii [© Syda Productions - Fotolia.com] Outsourcing w Netii](https://s3.egospodarka.pl/grafika/outsourcing/Outsourcing-w-Netii-d8i3B3.jpg)

![Bezpieczeństwo komputera [© stoupa - Fotolia.com] Bezpieczeństwo komputera](https://s3.egospodarka.pl/grafika/zabezpieczenia-komputerowe/Bezpieczenstwo-komputera-MBuPgy.jpg)

![Raport bankowość w roku 2015 [© Scanrail - Fotolia.com] Raport bankowość w roku 2015](https://s3.egospodarka.pl/grafika/sektor-bankowy/Raport-bankowosc-w-roku-2015-apURW9.jpg)

![Zarządzanie danymi w polskich firmach [© Scanrail - Fotolia.com] Zarządzanie danymi w polskich firmach](https://s3.egospodarka.pl/grafika/zarzadzanie-danymi/Zarzadzanie-danymi-w-polskich-firmach-apURW9.jpg)

![MSP: ochrona danych sprawą priorytetową [© Scanrail - Fotolia.com] MSP: ochrona danych sprawą priorytetową](https://s3.egospodarka.pl/grafika/bezpieczenstwo-IT/MSP-ochrona-danych-sprawa-priorytetowa-apURW9.jpg)

![Ochrona danych: potrzeba regulacji prawnych [© stoupa - Fotolia.com] Ochrona danych: potrzeba regulacji prawnych](https://s3.egospodarka.pl/grafika/ochrona-danych/Ochrona-danych-potrzeba-regulacji-prawnych-MBuPgy.jpg)

![Symantec: zabezpieczenia dla urządzeń mobilnych [© Nmedia - Fotolia.com] Symantec: zabezpieczenia dla urządzeń mobilnych](https://s3.egospodarka.pl/grafika/Symantec/Symantec-zabezpieczenia-dla-urzadzen-mobilnych-Qq30bx.jpg)

![Symantec Data Loss Prevention for Tablet [© Nmedia - Fotolia.com] Symantec Data Loss Prevention for Tablet](https://s3.egospodarka.pl/grafika/Symantec/Symantec-Data-Loss-Prevention-for-Tablet-Qq30bx.jpg)

![Biznes w chmurze [© fotogestoeber - Fotolia.com] Biznes w chmurze](https://s3.egospodarka.pl/grafika2/badania-przedsiebiorcow/Biznes-w-chmurze-109796-150x100crop.jpg)

![Utrata danych z laptopa słono kosztuje [© ptnphotof - Fotolia.com] Utrata danych z laptopa słono kosztuje](https://s3.egospodarka.pl/grafika2/urzadzenia-mobilne/Utrata-danych-z-laptopa-slono-kosztuje-125529-150x100crop.jpg)

![Najtańsze pożyczki pozabankowe - ranking [© Daniel Krasoń - Fotolia.com] Najtańsze pożyczki pozabankowe - ranking](https://s3.egospodarka.pl/grafika2/pozyczki-pozabankowe/Najtansze-pozyczki-pozabankowe-ranking-212702-150x100crop.jpg)

![Kiedy wysłać mailing? Jaki dzień tygodnia i godziny są najlepsze [© ra2 studio - fotolia.com] Kiedy wysłać mailing? Jaki dzień tygodnia i godziny są najlepsze](https://s3.egospodarka.pl/grafika2/mailing/Kiedy-wyslac-mailing-Jaki-dzien-tygodnia-i-godziny-sa-najlepsze-223622-150x100crop.jpg)

![Jak zwiększyć otwieralność mailingu? 6 sposobów na wysoki Open Rate [© jakub krechowicz - fotolia.com] Jak zwiększyć otwieralność mailingu? 6 sposobów na wysoki Open Rate](https://s3.egospodarka.pl/grafika2/mailing/Jak-zwiekszyc-otwieralnosc-mailingu-6-sposobow-na-wysoki-Open-Rate-222959-150x100crop.jpg)

![Od 2025 r. zmiany m.in. w składkach ZUS, składce zdrowotnej, podatku VAT i podatku od nieruchomości. Co warto wiedzieć już teraz? [© ksushsh - Fotolia.com] Od 2025 r. zmiany m.in. w składkach ZUS, składce zdrowotnej, podatku VAT i podatku od nieruchomości. Co warto wiedzieć już teraz?](https://s3.egospodarka.pl/grafika2/skladki-ZUS/Od-2025-r-zmiany-m-in-w-skladkach-ZUS-skladce-zdrowotnej-podatku-VAT-i-podatku-od-nieruchomosci-Co-warto-wiedziec-juz-teraz-262291-150x100crop.jpg)

![7 pułapek i okazji - zobacz co cię czeka podczas kupna mieszkania na wynajem [© pixabay - wygenerowane przez AI] 7 pułapek i okazji - zobacz co cię czeka podczas kupna mieszkania na wynajem [© pixabay - wygenerowane przez AI]](https://s3.egospodarka.pl/grafika2/inwestycja-w-mieszkanie/7-pulapek-i-okazji-zobacz-co-cie-czeka-podczas-kupna-mieszkania-na-wynajem-270018-50x33crop.jpg) 7 pułapek i okazji - zobacz co cię czeka podczas kupna mieszkania na wynajem

7 pułapek i okazji - zobacz co cię czeka podczas kupna mieszkania na wynajem

![Alpine A110 R: ekstremalnie lekkie, piekielnie szybkie. Dlaczego ten francuski sportowiec zachwyca purystów? [© Wojciech Krzemiński] Alpine A110 R: ekstremalnie lekkie, piekielnie szybkie. Dlaczego ten francuski sportowiec zachwyca purystów?](https://s3.egospodarka.pl/grafika2/Alpine-A110-R/Alpine-A110-R-ekstremalnie-lekkie-piekielnie-szybkie-Dlaczego-ten-francuski-sportowiec-zachwyca-purystow-270047-150x100crop.jpg)

![Praca w święta? 5 błędnych przekonań liderów, które niszczą urlop zespołu [© pexels] Praca w święta? 5 błędnych przekonań liderów, które niszczą urlop zespołu](https://s3.egospodarka.pl/grafika2/dobry-lider/Praca-w-swieta-5-blednych-przekonan-liderow-ktore-niszcza-urlop-zespolu-270014-150x100crop.jpg)

![Najważniejszy kod podróży lotniczej. Czym jest PNR? [© pexels] Najważniejszy kod podróży lotniczej. Czym jest PNR?](https://s3.egospodarka.pl/grafika2/lot-samolotem/Najwazniejszy-kod-podrozy-lotniczej-Czym-jest-PNR-270138-150x100crop.jpg)

![Awaria KSeF w 2026 - tryb awaryjny, data wystawienia faktury i obowiązki podatnika. Praktyczny poradnik [© wygenerowane przez AI] Awaria KSeF w 2026 - tryb awaryjny, data wystawienia faktury i obowiązki podatnika. Praktyczny poradnik](https://s3.egospodarka.pl/grafika2/KSeF/Awaria-KSeF-w-2026-tryb-awaryjny-data-wystawienia-faktury-i-obowiazki-podatnika-Praktyczny-poradnik-270179-150x100crop.jpg)

![Test Mercedes-AMG SL 55 4MATIC+ Luksusowy kabriolet z napędem na cztery koła i potężnym V8 [© Wojciech Krzemiński] Test Mercedes-AMG SL 55 4MATIC+ Luksusowy kabriolet z napędem na cztery koła i potężnym V8](https://s3.egospodarka.pl/grafika2/Mercedes-AMG-SL-55-4MATIC/Test-Mercedes-AMG-SL-55-4MATIC-Luksusowy-kabriolet-z-napedem-na-cztery-kola-i-poteznym-V8-270058-150x100crop.jpg)

![Jawność wynagrodzeń od 24 grudnia 2025: co naprawdę się zmienia? Poznaj fakty i mity [© wygenerowane przez AI] Jawność wynagrodzeń od 24 grudnia 2025: co naprawdę się zmienia? Poznaj fakty i mity](https://s3.egospodarka.pl/grafika2/dyskryminacja-placowa/Jawnosc-wynagrodzen-od-24-grudnia-2025-co-naprawde-sie-zmienia-Poznaj-fakty-i-mity-270170-150x100crop.jpg)