-

![Kaspersky Lab: szkodliwe programy II kw. 2012 [© alexskopje - Fotolia.com] Kaspersky Lab: szkodliwe programy II kw. 2012]()

Kaspersky Lab: szkodliwe programy II kw. 2012

... ataki na użytkowników komputerów Mac, sprawdziła się. Pod koniec czerwca 2012 r. nasze radary antywirusowe wykryły nowy ukierunkowany atak na ujgurskich użytkowników Maków w Chinach. W przeciwieństwie do poprzednich ataków, szkodliwi użytkownicy nie wykorzystali exploitów w celu dostarczenia zagrożeń na ...

-

![Ewolucja złośliwego oprogramowania I kw. 2014 [© Andrea Danti - Fotolia.com] Ewolucja złośliwego oprogramowania I kw. 2014]()

Ewolucja złośliwego oprogramowania I kw. 2014

... na koniec roku przewidywaliśmy ataki na bitcoina, twierdząc w szczególności, że „ataki na kopalnie bitcoinów, wymiana bitcoinów oraz użytkownicy tej kryptowaluty staną się jednym z najpopularniejszych tematów roku”. Takie ataki „będą szczególnie popularne wśród oszustów ze względu na ... Lab wielokrotnie zawiesił się system jednego z jego prywatnych ...

-

![Przemysł w zagrożeniu. Systemy kontroli bezradne? Przemysł w zagrożeniu. Systemy kontroli bezradne?]()

Przemysł w zagrożeniu. Systemy kontroli bezradne?

... infrastruktury krytycznej. Wyrafinowane ataki na systemy ICS nie są niczym nowym. W 2015 r. zorganizowana grupa hakerów o nazwie BlackEnergy APT zaatakowała firmę energetyczną na Ukrainie. W tym samym roku w Europie miały miejsce dwa inne incydenty, prawdopodobnie związane z cyberatakami: na stalownię w Niemczech oraz na lotnisko im. Fryderyka ...

-

![Panda Labs: rynek zabezpieczeń w 2010r. [© stoupa - Fotolia.com] Panda Labs: rynek zabezpieczeń w 2010r.]()

Panda Labs: rynek zabezpieczeń w 2010r.

... . komputerów na świecie wykorzystuje system Windows i procesory Intel, co oznacza, że każdy nowy trojan, robak itp. może potencjalnie atakować 90 proc. komputerów na świecie. ... osiągnęła jeszcze masy krytycznej, koniecznej, aby ataki na tę platformę stały się równie zyskowne dla cyberprzestępców co ataki na pecety. Niemniej jednak staje się ona coraz ...

-

![Kaspersky Lab: szkodliwe programy IX 2011 Kaspersky Lab: szkodliwe programy IX 2011]()

Kaspersky Lab: szkodliwe programy IX 2011

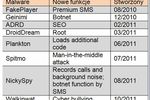

... na system Google, 182 (32,5%) to modyfikacje z funkcjami backdoora (w lipcu liczba ta wynosiła 46, a w sierpniu 54). Oczywistym było, że wcześniej czy później większość szkodliwych programów przeznaczonych na urządzenia mobilne zacznie rozlegle korzystać z Internetu w celu, na ...

-

![Trend Micro: zagrożenia internetowe II kw. 2015 [© Mikko Lemola - Fotolia.com] Trend Micro: zagrożenia internetowe II kw. 2015]()

Trend Micro: zagrożenia internetowe II kw. 2015

... natury sieci Dark Web. Ataki na agencje administracji publicznej wpłynęły na cały kraj i miały konsekwencje polityczne Atak na Biuro Zarządzania Kadrami amerykańskiej administracji publicznej (OPM) był szokującym dowodem na to, że żadne dane osobowe nie są w pełni bezpieczne. Zagrożenia macro malware, ataki skokowe (island-hopping) i serwery C&C ...

-

![Ryzykowny Internet - nowy raport ISS [© stoupa - Fotolia.com] Ryzykowny Internet - nowy raport ISS]()

Ryzykowny Internet - nowy raport ISS

... ataki na krytyczne elementy systemów informatycznych oraz zagrożenie ze strony nowych mutacji wirusów komputerowych – ujawnia najnowszy raport X-Force firmy Internet Security Systems. Firma Internet Security Systems (ISS) opublikowała raport IRIS (Internet Risk Impact Summary) za IV kwartał 2002 roku na ...

-

![Bezpieczeństwo IT 2011 Bezpieczeństwo IT 2011]()

Bezpieczeństwo IT 2011

... na komputery Mac stanowi istotny trend 2011 roku. Oprócz fałszywych programów antywirusowych dla Mac OS, na szczególną uwagę zasługuje również rodzina trojanów DNSChanger. Te niewielkie trojany zidentyfikowane w 2007 roku dokonują bardzo prostego i bezpośredniego ataku na system poprzez zmianę ustawień DNS, w efekcie którego wskazują na ...

-

![Systemy operacyjne mało bezpieczne Systemy operacyjne mało bezpieczne]()

Systemy operacyjne mało bezpieczne

... ma możliwości ingerować w system operacyjny. Na ataki narażone są jedynie platformy iOS poddane procesowi "jailbreaku", który polega na nieautoryzowanym nadaniu uprawnień administratora. Dzięki temu możliwe staje się instalowanie programów spoza sklepu Apple, a tym samym nieświadome pobranie szkodliwego kodu. Na dzień dzisiejszy, największy wzrost ...

-

![Trend Micro: zagrożenia internetowe II kw. 2012 [© alexskopje - Fotolia.com] Trend Micro: zagrożenia internetowe II kw. 2012]()

Trend Micro: zagrożenia internetowe II kw. 2012

... na szerokie wody, organizując ataki na dużą skalę z wykorzystaniem nowych, coraz groźniejszych metod. Trojany blokujące komputery rzekomo w imieniu policji oraz zestawy eksploitów Blackhole wciąż atakują komputery stacjonarne, a na nowych platformach, takich jak Android, mamy do czynienia z eksplozją szkodliwych aplikacji na ... w system Android, ...

-

![Kaspersky Lab: szkodliwe programy III kw. 2012 [© pixel_dreams - Fotolia.com] Kaspersky Lab: szkodliwe programy III kw. 2012]()

Kaspersky Lab: szkodliwe programy III kw. 2012

... Internet Explorer, odpowiadały za 3% wszystkich ataków. W szczególności, w III kwartale została wykryta nowa luka (CVE-2012-1876) w przeglądarce IE w wersjach 6-9. Podatna na ataki przeglądarka nie obsługuje poprawnie obiektów w pamięci, co pozwala zdalnym osobom atakującym podjąć próbę uzyskania dostępu do nieistniejącego obiektu, powodując ...

-

![Cyberprzestępcy manipulują sztuczną inteligencją Cyberprzestępcy manipulują sztuczną inteligencją]()

Cyberprzestępcy manipulują sztuczną inteligencją

... swoistej pętli, w której system dopasowuje podawane informacje, dopóki nie zaobserwuje wyrażania pożądanych przez atakującego opinii i prezentowania konkretnych zachowań. Ukryte polecenia Naukowcy z Horst Görtz Institute for IT Security w Bochum (Niemcy) przeprowadzili w 2018 r. skuteczne psychoakustyczne ataki na systemy rozpoznawania mowy ...

-

![Hakerzy celują w polskie wojsko Hakerzy celują w polskie wojsko]()

Hakerzy celują w polskie wojsko

... z publicznych rejestrów. Urzędnicy MON stwierdzili, że tzw. poufne dane to System Informatyczny Jednolitego Indeksu Materiałowego, publikowany przez NATO w ramach bazy danych Master ... To potwierdza obawy Ehaba Khalifa o odporność systemów poddostawców usług dla armii. „Ataki na łańcuchy dostaw rosną od dłuższego czasu, ponieważ stały się jednym z ...

-

![Kaspersky Lab: szkodliwe programy V 2011 Kaspersky Lab: szkodliwe programy V 2011]()

Kaspersky Lab: szkodliwe programy V 2011

... Ataki na Sony były bez wątpienia dobrze zaplanowane i precyzyjnie przygotowane. Nie można wykluczyć, że w przyszłości pojawi się więcej takich ataków na ...

-

![Firewall Fortinet FortiWeb-4000C, 3000C FSX i 400C Firewall Fortinet FortiWeb-4000C, 3000C FSX i 400C]()

Firewall Fortinet FortiWeb-4000C, 3000C FSX i 400C

... ataki na strony www (cross-site scripting), infekcje kodu SQL, przepełnienie bufora, ataki na pliki systemowe, ataki ...

-

![Zagrożenia internetowe 2014 wg Fortinet [© alphaspirit - Fotolia.com] Zagrożenia internetowe 2014 wg Fortinet]()

Zagrożenia internetowe 2014 wg Fortinet

... na które powinniśmy zwrócić szczególną uwagę. 1. Wzrost liczby ataków na system Windows XP W dniu 8 kwietnia 2014 roku firma Microsoft przestanie świadczyć usługi wsparcia dla systemu Windows XP. Oznacza to, że nowo odkryte luki w zabezpieczeniach nie będą usuwane, co narazi systemy komputerowe na całym świecie na ataki ...

-

![Cisco: bezpieczeństwo w Internecie 2013 [© Amir Kaljikovic - Fotolia.com] Cisco: bezpieczeństwo w Internecie 2013]()

Cisco: bezpieczeństwo w Internecie 2013

... dostępu do poszczególnych urządzeń czy nawet całych komputerów. Ataki na skalę infrastrukturalną mają na celu uzyskanie dostępu do strategicznie usytuowanych serwerów hostingowych, serwerów domen i centrów danych, aby za ich pośrednictwem rozprzestrzeniać ataki jeszcze dalej, na całą rzeszę indywidualnych elementów infrastruktury. Raport wskazuje ...

-

![Trojany atakują firmy [© Scanrail - Fotolia.com] Trojany atakują firmy]()

Trojany atakują firmy

... Mimo, że wzrost jest gwałtowny, liczba prób włamań pozostaje niska. Ataki na firmy zdarzają się raz dziennie, a nie raz lub dwa razy w ... na tej podstawie tworzy statystyki ataków. Jak podkreśla Paul Wood metody ataków uległy zmianie od momentu znacznego usprawnienia zabezpieczeń w komputerach. "Obecnie jest dużo trudniej przebić się przez system ...

-

![Kaspersky Lab: szkodliwe programy II 2012 Kaspersky Lab: szkodliwe programy II 2012]()

Kaspersky Lab: szkodliwe programy II 2012

... swoją pracę i w przyszłości (prawdopodobnie bardzo bliskiej) będziemy mieli do czynienia z efektami ich pracy. Ataki na użytkowników indywidualnych Luki w systemie płatności Google Wallet Jesienią 2011 roku Google uruchomił Google Wallet, system płatności elektronicznych, który pozwala użytkownikom płacić za towary i usługi przy użyciu telefonów ...

-

![Internet Rzeczy - krucha ofiara ataków Internet Rzeczy - krucha ofiara ataków]()

Internet Rzeczy - krucha ofiara ataków

... jest kruchy i wystawiony na ataki cyberprzestępców. Zdecydowana większość sprzętu tego typu posiada system operacyjny oparty na Linuksie, co ułatwia ... na potencjalne ataki urządzeń — a być może nawet urządzeń, które zostały już zainfekowane. Problem bezpieczeństwa inteligentnych urządzeń jest poważny — w zeszłym roku przekonaliśmy się, że ataki na ...

-

![Cyberbezpieczeństwo: trendy 2018 [© monsitj - Fotolia.com] Cyberbezpieczeństwo: trendy 2018]()

Cyberbezpieczeństwo: trendy 2018

... maleje skala ataków DDoS, jednych z najprostszych i najbardziej popularnych ataków na sieć lub system komputerowy. Zalewają atakowany system ogromną liczbą danych, których nie jest on w stanie przetworzyć ... 82 Gb/s. Ataki są jednak coraz krótsze (średnio 11 minut w 2018 roku) - to dlatego że są bardziej efektywne i tańsze do kupienia na czarnym rynku ...

-

![Ewolucja złośliwego oprogramowania I-III 2006 [© Scanrail - Fotolia.com] Ewolucja złośliwego oprogramowania I-III 2006]()

Ewolucja złośliwego oprogramowania I-III 2006

... zachęci ich pisania i rozprzestrzeniania nowych wariantów. Ataki na Mac OS Apple stał się w ostatnich latach liderem na rynku IT. Sensacyjne doniesienie o tym, że nowe ... tak naprawdę dotyczyła dyskusja? Projekt stworzenia rootkita działającego na poziomie niższym niż system operacyjny powstał na University of Michigan i był sponsorowany przez firmę ...

-

![Zagrożenia internetowe II kw. 2010 Zagrożenia internetowe II kw. 2010]()

Zagrożenia internetowe II kw. 2010

... ataki na komputery Mac. ... Na drugim miejscu znajduje się szkodliwe oprogramowanie wykrywane przez system UDS (Urgent Detection System) firmy Kaspersky Lab jako DangerousObject.Multi.Generic (10%). Technologia UDS zapewnia ochronę w czasie rzeczywistym użytkownikom, którzy wyrazili zgodę na udział w programie Kaspersky Secutity Network. Na ...

-

![Mniej spamu, więcej precyzyjnych ataków [© stoupa - Fotolia.com] Mniej spamu, więcej precyzyjnych ataków]()

Mniej spamu, więcej precyzyjnych ataków

... na całym świecie, w związku z wymierzonymi w nie atakami, wynoszą rocznie 1,29 mld USD. Tak jak prawie wszystkie rodzaje cyberprzestępstw, ataki wymierzone przeciw konkretnym celom wykorzystują techniczne luki w zabezpieczeniach i tendencję do nadmiernej ufności. Ataki na ...

-

![Szkodliwe programy 2013 [© alphaspirit - Fotolia.com] Szkodliwe programy 2013]()

Szkodliwe programy 2013

... ataki na amerykański Departament Sprawiedliwości, Instytut Technologiczny w Massachusetts oraz strony internetowe różnych rządów. Osoby twierdzące, że należą do „Syrian Electronic Army”, wzięły odpowiedzialność za zhakowanie konta na ...

-

![Fortinet: najbardziej dotkliwe cyberataki I kw. 2017 r. Fortinet: najbardziej dotkliwe cyberataki I kw. 2017 r.]()

Fortinet: najbardziej dotkliwe cyberataki I kw. 2017 r.

... w I kwartale 2017 r. na stałym poziomie względem IV kwartału 2016 r. Ataki tego typu były wykrywane przez ok. 20% firm i instytucji. W minionym kwartale w czołowej dziesiątce pod względem liczebności lub powszechności znalazło się więcej rodzin szkodliwego oprogramowania ukierunkowanego na system Android. Ich ogólny udział na tle wszystkich typów ...

-

![Wirusy, robaki, phishing VI-XII 2006 Wirusy, robaki, phishing VI-XII 2006]()

Wirusy, robaki, phishing VI-XII 2006

... zostały one zastąpione przez precyzyjnie przemyślane i zaplanowane uderzenia na konkretnie wybrany cel np. system banku, firmy, aukcji internetowej - wynika z raportu ... Werazov, czyli zakrojona na szeroką skalę operacja przesyłania spamu w oparciu o samoaktualizującego się robaka. Luki XXS, które umożliwiają ataki na serwisy społecznościowe jak np ...

-

![Zagrożenia internetowe w 2011 r. - prognozy [© stoupa - Fotolia.com] Zagrożenia internetowe w 2011 r. - prognozy]()

Zagrożenia internetowe w 2011 r. - prognozy

... dokładnie ukierunkowanych, coraz bardziej zaawansowanych ataków na duże, znane firmy i/lub infrastrukturę o kluczowym znaczeniu. Jest bardzo prawdopodobne, że w 2011r cyberprzestępcy nasilą ataki na producentów zabezpieczeń w celu wywołania zamieszania i poczucia zagrożenia wśród użytkowników. Najważniejsze prognozy na rok 2011 i następne lata ...

-

![Zagrożenia w sieci 2012 wg G Data Polska Zagrożenia w sieci 2012 wg G Data Polska]()

Zagrożenia w sieci 2012 wg G Data Polska

... dużo szybciej, niż liczba aktualizacji system Android, wiodącego prym na urządzeniach przenośnych (55% tabletów i smartfonów). Nakierowane ataki Rozpowszechnienie rozwiązań technologicznych w przemyśle i biznesie powoduje również większe zainteresowanie wśród cyber-przestępców. Pojedyncze, nakierowane ataki na sieci firmowe czy kradzież danych ...

-

![Złośliwe oprogramowanie: 10 mitów [© lolloj - Fotolia.com] Złośliwe oprogramowanie: 10 mitów]()

Złośliwe oprogramowanie: 10 mitów

... Ataki na użytkowników portali społecznościowych opierają się głównie na mechanizmach inżynierii społecznej – próbach oszustw, wyłudzania informacji, organizowaniu fałszywych ankiet, akcji, obiecywaniu nieistniejących nagród. Coraz częściej jednak mają one na celu sprowadzenie nieświadomych zagrożenia internautów na ...

-

![Zagrożenia internetowe w 2016 roku wg Kaspersky Lab Zagrożenia internetowe w 2016 roku wg Kaspersky Lab]()

Zagrożenia internetowe w 2016 roku wg Kaspersky Lab

... “dostęp jako usługa”. Bałkanizacja internetu. Prawdopodobne jest wyłonienie się zbałkanizowanego internetu, podzielonego na państwa. Jeśli do tego dojdzie, możliwe będzie kontrolowanie dostępności internetu w dowolnym regionie poprzez ataki na łącza odpowiadające za przesyłanie informacji między państwami. Taka sytuacja może nawet prowadzić do ...

-

![Cyberbezpieczeństwo w I połowie 2022 wg ekspertów [© pixabay.com] Cyberbezpieczeństwo w I połowie 2022 wg ekspertów]()

Cyberbezpieczeństwo w I połowie 2022 wg ekspertów

... w sieci, zapowiadając ataki na infrastrukturę technologiczną zachodnich państw wspierających Ukrainę. Polska znacząco zaangażowała się w pomoc dla Ukrainy, przez co znalazła się w gronie państw najbardziej zagrożonych odwetem i rosyjskimi atakami cybernetycznymi. Z danych zgromadzonych przez ESET wynika, że były podejmowane ataki na polski sektor ...

-

![Wybory parlamentarne niosą ryzyko cyberataków. Znamy potencjalne scenariusze [© pixabay.com] Wybory parlamentarne niosą ryzyko cyberataków. Znamy potencjalne scenariusze]()

Wybory parlamentarne niosą ryzyko cyberataków. Znamy potencjalne scenariusze

... na korzyść wybranego przez nich kandydata. Ataki na systemy publikacji wyników wyborczych. Pamiętny atak na systemy publikacji wyników wyborów miał miejsce podczas wyborów na Ukrainie w 2014 r., kiedy rządowi eksperci wykryli i usunęli złośliwe oprogramowanie mające na ...

-

![G Data: malware VII-XII 2012 [© smex - Fotolia.com] G Data: malware VII-XII 2012]()

G Data: malware VII-XII 2012

... na urządzenia PC ustabilizowała się i pozostaje na stałym poziomie. Przestępcy zrezygnowali z masowych ataków, skupiając się na przygotowaniu bardziej zaawansowanych i złożonych aplikacji. Z końcem 2012 roku łączna liczba wykrytych nowych zagrożeń na system Windows osiągnęła liczbę ponad 2,6 miliona sztuk. „Przez kilka ostatnich miesięcy, ataki na ...

-

![Trend Micro: zagrożenia internetowe 2019 [© Maksim Šmeljov - Fotolia.com] Trend Micro: zagrożenia internetowe 2019]()

Trend Micro: zagrożenia internetowe 2019

... do czynienia ze wzrostem aktywności ze strony cyberprzestępców. Nasilić mają się działania wymierzone w Internet Rzeczy, chmurę, przemysłowe systemy sterowania oraz ataki na konsumentów. O czym jeszcze informuje opracowanie pt. "Mapping the Future: Dealing with Pervasive and Persistent Threats" (Spojrzenie w przyszłość: jak radzić sobie ...

Strona główna

Strona główna- Wiadomości

- Firma

- Podatki

- Finanse

- Nieruchomości

- Przetargi

- Praca

- Prawo

- Zakupy

- Porady

- Kantor

Narzędzia

- Wyszukiwarki

- Znajdź pracę

- Znajdź przetarg

- Baza adresowa firm

- Kantor walut online

- Ważne adresy

- Urzędy skarbowe

- Adresy ZUS

- Urzędy Pracy

- Adresy banków

- Firmy zlikwidowane

- Centrum Webmastera

- Centrum Webmastera

- Newsy na Twoją stronę

![Kaspersky Lab: szkodliwe programy II kw. 2012 [© alexskopje - Fotolia.com] Kaspersky Lab: szkodliwe programy II kw. 2012](https://s3.egospodarka.pl/grafika2/szkodliwe-programy/Kaspersky-Lab-szkodliwe-programy-II-kw-2012-102728-150x100crop.jpg)

![Ewolucja złośliwego oprogramowania I kw. 2014 [© Andrea Danti - Fotolia.com] Ewolucja złośliwego oprogramowania I kw. 2014](https://s3.egospodarka.pl/grafika2/zlosliwe-programy/Ewolucja-zlosliwego-oprogramowania-I-kw-2014-137555-150x100crop.jpg)

![Panda Labs: rynek zabezpieczeń w 2010r. [© stoupa - Fotolia.com] Panda Labs: rynek zabezpieczeń w 2010r.](https://s3.egospodarka.pl/grafika/Panda-Security/Panda-Labs-rynek-zabezpieczen-w-2010r-MBuPgy.jpg)

![Trend Micro: zagrożenia internetowe II kw. 2015 [© Mikko Lemola - Fotolia.com] Trend Micro: zagrożenia internetowe II kw. 2015](https://s3.egospodarka.pl/grafika2/Trend-Micro/Trend-Micro-zagrozenia-internetowe-II-kw-2015-162038-150x100crop.jpg)

![Ryzykowny Internet - nowy raport ISS [© stoupa - Fotolia.com] Ryzykowny Internet - nowy raport ISS](https://s3.egospodarka.pl/grafika/wirusy/Ryzykowny-Internet-nowy-raport-ISS-MBuPgy.jpg)

![Trend Micro: zagrożenia internetowe II kw. 2012 [© alexskopje - Fotolia.com] Trend Micro: zagrożenia internetowe II kw. 2012](https://s3.egospodarka.pl/grafika2/Trend-Micro/Trend-Micro-zagrozenia-internetowe-II-kw-2012-101723-150x100crop.jpg)

![Kaspersky Lab: szkodliwe programy III kw. 2012 [© pixel_dreams - Fotolia.com] Kaspersky Lab: szkodliwe programy III kw. 2012](https://s3.egospodarka.pl/grafika2/szkodliwe-programy/Kaspersky-Lab-szkodliwe-programy-III-kw-2012-108347-150x100crop.jpg)

![Zagrożenia internetowe 2014 wg Fortinet [© alphaspirit - Fotolia.com] Zagrożenia internetowe 2014 wg Fortinet](https://s3.egospodarka.pl/grafika2/zagrozenia-internetowe/Zagrozenia-internetowe-2014-wg-Fortinet-128164-150x100crop.jpg)

![Cisco: bezpieczeństwo w Internecie 2013 [© Amir Kaljikovic - Fotolia.com] Cisco: bezpieczeństwo w Internecie 2013](https://s3.egospodarka.pl/grafika2/zagrozenia-internetowe/Cisco-bezpieczenstwo-w-Internecie-2013-134365-150x100crop.jpg)

![Trojany atakują firmy [© Scanrail - Fotolia.com] Trojany atakują firmy](https://s3.egospodarka.pl/grafika/trojany/Trojany-atakuja-firmy-apURW9.jpg)

![Cyberbezpieczeństwo: trendy 2018 [© monsitj - Fotolia.com] Cyberbezpieczeństwo: trendy 2018](https://s3.egospodarka.pl/grafika2/cyberbezpieczenstwo/Cyberbezpieczenstwo-trendy-2018-216304-150x100crop.jpg)

![Ewolucja złośliwego oprogramowania I-III 2006 [© Scanrail - Fotolia.com] Ewolucja złośliwego oprogramowania I-III 2006](https://s3.egospodarka.pl/grafika/zlosliwe-programy/Ewolucja-zlosliwego-oprogramowania-I-III-2006-apURW9.jpg)

![Mniej spamu, więcej precyzyjnych ataków [© stoupa - Fotolia.com] Mniej spamu, więcej precyzyjnych ataków](https://s3.egospodarka.pl/grafika/ataki-hakerskie/Mniej-spamu-wiecej-precyzyjnych-atakow-MBuPgy.jpg)

![Szkodliwe programy 2013 [© alphaspirit - Fotolia.com] Szkodliwe programy 2013](https://s3.egospodarka.pl/grafika2/Kaspersky-Lab/Szkodliwe-programy-2013-128561-150x100crop.jpg)

![Zagrożenia internetowe w 2011 r. - prognozy [© stoupa - Fotolia.com] Zagrożenia internetowe w 2011 r. - prognozy](https://s3.egospodarka.pl/grafika/Trend-Micro/Zagrozenia-internetowe-w-2011-r-prognozy-MBuPgy.jpg)

![Złośliwe oprogramowanie: 10 mitów [© lolloj - Fotolia.com] Złośliwe oprogramowanie: 10 mitów](https://s3.egospodarka.pl/grafika2/szkodliwe-programy/Zlosliwe-oprogramowanie-10-mitow-127031-150x100crop.jpg)

![Cyberbezpieczeństwo w I połowie 2022 wg ekspertów [© pixabay.com] Cyberbezpieczeństwo w I połowie 2022 wg ekspertów](https://s3.egospodarka.pl/grafika2/cyberbezpieczenstwo/Cyberbezpieczenstwo-w-I-polowie-2022-wg-ekspertow-247102-150x100crop.jpg)

![Wybory parlamentarne niosą ryzyko cyberataków. Znamy potencjalne scenariusze [© pixabay.com] Wybory parlamentarne niosą ryzyko cyberataków. Znamy potencjalne scenariusze](https://s3.egospodarka.pl/grafika2/DDoS/Wybory-parlamentarne-niosa-ryzyko-cyberatakow-Znamy-potencjalne-scenariusze-253504-150x100crop.jpg)

![G Data: malware VII-XII 2012 [© smex - Fotolia.com] G Data: malware VII-XII 2012](https://s3.egospodarka.pl/grafika2/malware/G-Data-malware-VII-XII-2012-114093-150x100crop.jpg)

![Trend Micro: zagrożenia internetowe 2019 [© Maksim Šmeljov - Fotolia.com] Trend Micro: zagrożenia internetowe 2019](https://s3.egospodarka.pl/grafika2/Trend-Micro/Trend-Micro-zagrozenia-internetowe-2019-213188-150x100crop.jpg)

![Ranking lokat i kont oszczędnościowych. Przegląd możliwości dostępnych w listopadzie 2025 [© wygenerowane przez AI] Ranking lokat i kont oszczędnościowych. Przegląd możliwości dostępnych w listopadzie 2025](https://s3.egospodarka.pl/grafika2/najlepsze-lokaty/Ranking-lokat-i-kont-oszczednosciowych-Przeglad-mozliwosci-dostepnych-w-listopadzie-2025-269450-150x100crop.png)

![Ranking kont osobistych z najlepszymi korzyściami dla klientów [© Andrey Popov - Fotolia.com] Ranking kont osobistych z najlepszymi korzyściami dla klientów](https://s3.egospodarka.pl/grafika2/konto-osobiste/Ranking-kont-osobistych-z-najlepszymi-korzysciami-dla-klientow-266814-150x100crop.jpg)

Jak kupić pierwsze mieszkanie? Eksperci podpowiadają

Jak kupić pierwsze mieszkanie? Eksperci podpowiadają

![Zaangażowanie umiera w ciszy. Te drobne sygnały powinny cię zaalarmować [© wygenerowane przez AI] Zaangażowanie umiera w ciszy. Te drobne sygnały powinny cię zaalarmować](https://s3.egospodarka.pl/grafika2/zaangazowanie-w-prace/Zaangazowanie-umiera-w-ciszy-Te-drobne-sygnaly-powinny-cie-zaalarmowac-270756-150x100crop.jpg)

![Małe firmy zyskają prawo do kontroli L4. Każdy pracodawca będzie mógł sam sprawdzić pracownika na zwolnieniu [© wygenerowane przez AI] Małe firmy zyskają prawo do kontroli L4. Każdy pracodawca będzie mógł sam sprawdzić pracownika na zwolnieniu](https://s3.egospodarka.pl/grafika2/kontrola-zwolnien-lekarskich/Male-firmy-zyskaja-prawo-do-kontroli-L4-Kazdy-pracodawca-bedzie-mogl-sam-sprawdzic-pracownika-na-zwolnieniu-270753-150x100crop.jpg)

![Umowa handlowa UE-Indie. Czy polski rynek pracy zostanie zalany pracownikami z Indii? [© wygenerowane przez AI] Umowa handlowa UE-Indie. Czy polski rynek pracy zostanie zalany pracownikami z Indii?](https://s3.egospodarka.pl/grafika2/polski-eksport/Umowa-handlowa-UE-Indie-Czy-polski-rynek-pracy-zostanie-zalany-pracownikami-z-Indii-270752-150x100crop.jpg)

![Czy warto brać kredyt hipoteczny w 2026 roku? Eksperci analizują [© pexels] Czy warto brać kredyt hipoteczny w 2026 roku? Eksperci analizują](https://s3.egospodarka.pl/grafika2/kupno-mieszkania/Czy-warto-brac-kredyt-hipoteczny-w-2026-roku-Eksperci-analizuja-270751-150x100crop.jpg)

![Złamałeś nogę w drodze do lub z pracy? Sprawdź jak otrzymać 100% zasiłku chorobowego z ZUS [© wygenerowane przez AI] Złamałeś nogę w drodze do lub z pracy? Sprawdź jak otrzymać 100% zasiłku chorobowego z ZUS](https://s3.egospodarka.pl/grafika2/wypadek-w-drodze-do-pracy/Zlamales-noge-w-drodze-do-lub-z-pracy-Sprawdz-jak-otrzymac-100-zasilku-chorobowego-z-ZUS-270732-150x100crop.jpg)