-

![Domowy router WiFi na celowniku hakerów [© pixabay.com] Domowy router WiFi na celowniku hakerów]()

Domowy router WiFi na celowniku hakerów

... system, którym można manipulować. Nic więc dziwnego, że wolą oni kierować swoje wysiłki w celu zaatakowania kilkuset tysięcy routerów, których przejęcie jest trudniejsze do wykrycia. Atak na szeroką skalę, nawet przy wykorzystaniu słabszych sprzętów, może okazać się bardziej opłacalny niż atak na ...

-

![Uwaga na świąteczne ataki internetowe [© stoupa - Fotolia.com] Uwaga na świąteczne ataki internetowe]()

Uwaga na świąteczne ataki internetowe

... Internet Explorer. Ataki przeprowadzane z wykorzystaniem nieznanego wcześniej błędu są coraz popularniejsze. Scenariusz ataku jest typowy dla tego typu działań - przestępcy osadzają na ... wszystkich zagrożeń, należy regularnie aktualizować program antywirusowy oraz system operacyjny, przeglądarkę internetową i inne aplikacje, w celu uchronienia się ...

-

![Ataki "drive-by download" [© stoupa - Fotolia.com] Ataki "drive-by download"]()

Ataki "drive-by download"

... wyszukiwarka internetowa pozwala w prosty sposób wyszukać w Internecie strony podatne na ataki i przejąć nad nimi kontrolę. ... na obecność wirusów. W przypadku wykrycia infekcji, zmień wszystkie hasła administratorskie Twoich serwisów. W ten sposób zamkniesz dostęp autorom ataku i nie narazisz bezpieczeństwa użytkowników. Uaktualniaj regularnie system ...

-

![Złośliwe programy: bootkit na celowniku Złośliwe programy: bootkit na celowniku]()

Złośliwe programy: bootkit na celowniku

... użytkownika tworzony jest następnie exploit. Jeśli na komputerze użytkownika zainstalowana jest podatna na ataki wersja Acrobata, na maszynę taką zostanie pobrany exploit ... exploit zostanie pobrany na maszynę ofiary, nie będzie w stanie uruchomić się, jeśli użytkownik regularnie łata swój system operacyjny i aplikacje. Skaner luk w zabezpieczeniach ...

-

![Boisz się inwigilacji służb? Oto 11 sposobów na lepszą prywatność w sieci [© Brian Jackson - Fotolia.com] Boisz się inwigilacji służb? Oto 11 sposobów na lepszą prywatność w sieci]()

Boisz się inwigilacji służb? Oto 11 sposobów na lepszą prywatność w sieci

... wirusy, jakie mogą być zagnieżdżone w skryptach na stronach www. Tego typu ataki to m.in. XSS, polegające na osadzeniu w treści atakowanej strony kodu ... zaszyfrowania dysku twardego komputera w Menu Start wchodzimy w Panel sterowania, gdzie znajdujemy zakładkę System i zabezpieczenia, a następnie opcję Szyfrowanie dysków funkcją BitLocker. W tym ...

-

![Jak administracja zdalna zagraża bezpieczeństwu systemu ICS [© metamorworks - Fotolia.com] Jak administracja zdalna zagraża bezpieczeństwu systemu ICS]()

Jak administracja zdalna zagraża bezpieczeństwu systemu ICS

... duże jest potencjalnie zagrożenie związane z tym oprogramowaniem. Na przykład od jakiegoś czasu obserwujemy ataki na firmy z branży motoryzacyjnej, gdzie na jednym z komputerów zainstalowane jest narzędzie RAT. W efekcie na przestrzeni kilku miesięcy podejmowane są regularne próby instalowania na tym komputerze różnych szkodliwych programów; nasze ...

-

![Trend Micro: zagrożenia internetowe 2013 [© ra2 studio - Fotolia.com] Trend Micro: zagrożenia internetowe 2013]()

Trend Micro: zagrożenia internetowe 2013

... i „osobistą chmurą”. Prywatności danych zagrażają agresywne ataki phishingowe wykorzystujące popularność nowych produktów takich jak PS4 i Xbox One. Ataki na infrastrukturę: poważne ataki cyberprzestępców na infrastrukturę stały się rzeczywistością w Korei Południowej, pokazując skalę, na jaką mogą zostać sparaliżowane najważniejsze operacje ...

-

![WordPress i SQL Injection. To się daje we znaki [© lolloj - Fotolia.com] WordPress i SQL Injection. To się daje we znaki]()

WordPress i SQL Injection. To się daje we znaki

... ostatnie trzy miejsca czołowej dziesiątki zajęły Stany Zjednoczone, Irlandia oraz Włochy. Dominują ataki na WordPress i SQL Injection W badaniu najwięcej zarejestrowano prób dotarcia do pliku ... Brute Force, AFD (Arbitrary File Download), System Words oraz XSS (Cross-Site-Scripting). Atak typu Brute Force polega na próbie „odgadnięcia” hasła do serwisu ...

-

![Ransomware: 30 lat nieprzerwanych sukcesów [© pixabay.com] Ransomware: 30 lat nieprzerwanych sukcesów]()

Ransomware: 30 lat nieprzerwanych sukcesów

... na czarnym rynku wartość 5 milionów dolarów. Jednym z głównych graczy w tej dziedzinie był wówczas trojan WinLock. Blokował on całe systemy zamiast pojedynczych plików. Atakował system ... . Ataki na skale globalną: WannaCry i Petya W 2017 roku ataki ransomware wciąż przybierały na sile i były wymierzane równocześnie w komputery na całym świecie. ...

-

![Premier ogłosił stopień alarmowy ALFA-CRP. Co to oznacza? Premier ogłosił stopień alarmowy ALFA-CRP. Co to oznacza?]()

Premier ogłosił stopień alarmowy ALFA-CRP. Co to oznacza?

... na terenie całego kraju. Co to oznacza? Jak ataki na instytucje publiczne zagrażają firmom? Wyjaśniają to eksperci ds. cyberbezpieczeństwa w Sprint S.A. Stopień alarmowy ALFA-CRP na ...

-

![Cyberzagrożenia w 2021 roku. Prognozy od Bitdefender [© beccarra - Fotolia.com] Cyberzagrożenia w 2021 roku. Prognozy od Bitdefender]()

Cyberzagrożenia w 2021 roku. Prognozy od Bitdefender

... ataki na firmware oraz łańcuchy dostaw, szpiegostwo przemysłowe i ataki APT, a praca zdalna stanie się furtką dla ataków na dane firmowe. Rok 2020 upłynął pod znakiem pandemii koronawirusa, które negatywnie wpłynęła na wiele dziedzin życia. Stała się ona pożywką dla cyberprzestępców, którzy przypuścili zmasowany atak na ... lub system operacyjny, a ...

-

![10 zagrożeń dla bezpieczeństwa IT w 2015 r. [© Iliana Mihaleva - Fotolia.com] 10 zagrożeń dla bezpieczeństwa IT w 2015 r.]()

10 zagrożeń dla bezpieczeństwa IT w 2015 r.

... szczególną uwagę na 10 obszarów, które zdaniem ekspertów Sophos w sposób szczególny zaważyć mogą na bezpieczeństwie IT w nadchodzącym roku. Exploit Mitigation – zapobieganie wykorzystaniu luk w zabezpieczeniach oprogramowania Cyberprzestępcy przez lata przeprowadzali swoje ataki na system Microsoft Windows. Na szczęście gigant technologiczny ...

-

![Polski Internet Rzeczy pod ostrzałem [© Egor - Fotolia.com] Polski Internet Rzeczy pod ostrzałem]()

Polski Internet Rzeczy pod ostrzałem

... systemów Internetu Rzeczy przerzucają na podmioty prywatne, niemające środków finansowych na zapewnienie odpowiedniego poziomu bezpieczeństwa – mówi Piotr Świętochowski, Dyrektor w Dziale Audytu Deloitte, ekspert ds. sektora obronnego. – To wszystko sprawia, że systemy obronne wielu państw są dziś narażone na ataki na połączone z Internetem obiekty ...

-

![F-Secure: zagrożenia internetowe 2013 [© maxkabakov - Fotolia.com] F-Secure: zagrożenia internetowe 2013]()

F-Secure: zagrożenia internetowe 2013

... w ciągu najbliższych 12 miesięcy. Prognozy zakładają kolejne ataki na komputery Mac, a także telewizory Smart TV, które dysponują mocą obliczeniową i dodatkowo są ... komputerów Mac. Twórca Flashbacka pozostaje nadal na wolności, a plotka głosi, że pracuje nad czymś nowym – mówi Sean Sullivan. – I chociaż system Mac OS został udoskonalony pod względem ...

Tematy: F-Secure, zagrożenia internetowe, ataki internetowe, cyberprzestępcy, spam, robaki, wirusy, rok 2013 -

![Ransomware 2016, czyli pełen sukces cyberprzestępcy Ransomware 2016, czyli pełen sukces cyberprzestępcy]()

Ransomware 2016, czyli pełen sukces cyberprzestępcy

... na chwilę. Spokoju nie mieli użytkownicy na całym świecie, przy czym wycelowane w nich ataki z miesiąca na miesiąc stawały się bardziej dotkliwe i wyrafinowane Ataki na firmy przybrały na częstotliwości. Z danych Kaspersky Lab wynika, że dotkniętych incydentami z użyciem ransomware dotkniętych zostało 20 proc. firm na świecie, a jedna na ...

-

![Szkodliwe programy mobilne 2013 [© Köpenicker - Fotolia.com] Szkodliwe programy mobilne 2013]()

Szkodliwe programy mobilne 2013

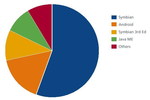

... na doniesienia od firm antywirusowych i blokując identyfikatory cyberprzestępców. Ataki na system Windows XP pozwalają mobilnemu szkodliwemu oprogramowaniu zainfekować komputer PC po podłączeniu do niego smartfona lub tabletu. Na początku 2013 roku wykryliśmy dwie identyczne aplikacje w sklepie Google Play, które miały rzekomo wyczyścić system ...

-

![Dziki Zachód w cyberprzestrzeni. Hakerzy rozbijają banki [© Elnur - Fotolia.com] Dziki Zachód w cyberprzestrzeni. Hakerzy rozbijają banki]()

Dziki Zachód w cyberprzestrzeni. Hakerzy rozbijają banki

... zewnątrz” organizacji i skupiają swoje ataki na obszarach potencjalnie interesujących dla cyberprzestępców, a nie elementach uważanych za kluczowe przez samą organizację. Podsumowując, stosowanie takiej metodologii pozwala lepiej poznać schematy działania wrogich hakerów, a co za tym idzie, dopasować swój system zabezpieczeń do możliwych zagrożeń ...

-

![Sektor TMT a bezpieczeństwo informatyczne 2012 [© alphaspirit - Fotolia.com] Sektor TMT a bezpieczeństwo informatyczne 2012]()

Sektor TMT a bezpieczeństwo informatyczne 2012

... zaniechania własnych pracowników oraz cyberprzestępczość, w tym w szczególności ataki na system komputerowy w celu uniemożliwienia jego działania (DoS oraz DDoS). Menedżerowie równie negatywnie wypowiadają się na temat świadomości zasad bezpieczeństwa wśród własnych pracowników. Siedmiu na dziesięciu ankietowanych oceniło brak tej świadomości jako ...

-

![Zagrożenia internetowe III kw. 2011 Zagrożenia internetowe III kw. 2011]()

Zagrożenia internetowe III kw. 2011

... na system Android. Przez długi czas fragmentacja rynku mobilnych systemów operacyjnych stanowiła czynnik hamujący rozwój szkodliwych programów atakujących urządzenia mobilne, w końcu jednak szkodliwi użytkownicy dokonali wyboru i koncentrują swoje wysiłki na ...

-

![Ewolucja złośliwego oprogramowania IV-VI 2007 Ewolucja złośliwego oprogramowania IV-VI 2007]()

Ewolucja złośliwego oprogramowania IV-VI 2007

... tajnych informacji. Wprawdzie ataki na estońskie strony internetowe były wyrazem zwykłego wandalizmu, jednak komuś wyraźnie zależało na tym, aby przenieść konflikt na nowy poziom. Najpierw ... programy będą tworzone dla różnych urządzeń i systemów operacyjnych, stosuje system oparty na trzech kryteriach: Popularność systemu oraz zakres, w jakim jest ...

-

![Zagrożenia internetowe I kw. 2012 Zagrożenia internetowe I kw. 2012]()

Zagrożenia internetowe I kw. 2012

... ataki na organizacje powinny posłużyć jako sygnał ostrzegawczy dla takich użytkowników. Cyberprzestępcy będą próbowali uzyskiwać dostęp do tajnych dokumentów poprzez jednoczesne wykorzystywanie dwóch trojanów – jednego dla Maka, drugiego dla Windowsa. Na atakowany komputer ładowany jest odpowiedni szkodliwy program w zależności od tego, jaki system ...

-

![8 kierunków, w których podążą cyberprzestępcy [© Nikolai Sorokin - Fotolia.com] 8 kierunków, w których podążą cyberprzestępcy]()

8 kierunków, w których podążą cyberprzestępcy

... szkodliwe oprogramowanie. W efekcie pozostanie ono niewykryte prawdopodobnie przez bardzo długi czas. 5) Ataki na biletomaty Incydenty takie jak atak hakerski wykorzystujący komunikację bliskiego zasięgu (NFC) na chilijski system transportu publicznego świadczą o tym, że cyberprzestępcy interesują się tego rodzaju publiczną infrastrukturą ...

-

![Ewolucja złośliwego oprogramowania 2009 Ewolucja złośliwego oprogramowania 2009]()

Ewolucja złośliwego oprogramowania 2009

... swój własny wirtualny system plików, w którym ukrywa swój (szkodliwy) kod. TDSS był pierwszym szkodliwym programem, który potrafił przeniknąć do system na takim poziomie. Clampi ... tylko wymienionymi wyżej zagrożeniami, ale całym szeregiem innych szkodliwych programów. Ataki na komputery Dane zebrane przez Kaspersky Security Network pokazują, że ponad ...

-

![Trend Micro Custom Defense chroni przed atakami APT [© Andrea Danti - Fotolia.com] Trend Micro Custom Defense chroni przed atakami APT]()

Trend Micro Custom Defense chroni przed atakami APT

... (APT) i komunikacja C&C Zaawansowane i ukierunkowane zagrożenia i ataki na konkretne cele w dalszym ciągu wykraczają poza możliwości ochrony oferowane klientom przez standardowe rozwiązania. Jako przykłady można wymienić ataki na New York Times, Wall Street Journal, czy System Rezerwy Federalnej Stanów Zjednoczonych. Z badania przeprowadzonego ...

-

![Ewolucja złośliwego oprogramowania 2008 Ewolucja złośliwego oprogramowania 2008]()

Ewolucja złośliwego oprogramowania 2008

... zachowań: Trojan-Spy, Trojan-PSW, Worm, Trojan itd. Ataki na portale społecznościowe w 2008 roku Styczeń 2008. Na portalu społecznościowym Facebook umieszczono aplikację flashową o ... jednego adresu IP, lub serwera do innego, lub może też zniknąć na jakiś czas. Obecnie istnieje system tworzenia losowo wybranych adresów dla centrum kontroli, który ...

-

![McAfee: zagrożenia internetowe III kw. 2011 McAfee: zagrożenia internetowe III kw. 2011]()

McAfee: zagrożenia internetowe III kw. 2011

... ponownie był system operacyjny Android stosowany w urządzeniach mobilnych - liczba złośliwych programów atakujących ten system wzrosła o blisko ... ataki haktywistów najczęściej były przeprowadzane anonimowo, również ich cele nie były tak klarowne, jak wcześniej. Raport wymienia 10 poważnych ataków przeprowadzonych w trzecim kwartale, w tym ataki na ...

Tematy: McAfee, zagrożenia internetowe, cyberprzestępcy, wirusy, trojany, robaki, szkodliwe programy, malware, spam -

![Bezpieczeństwo w Internecie 2012 [© tiero - Fotolia.com] Bezpieczeństwo w Internecie 2012]()

Bezpieczeństwo w Internecie 2012

... ale także pracownicy są narażeni na zagrożenia internetowe – przede wszystkim ataki typu „ransomware” oraz ataki na urządzenia mobilne. „ ... na ataki systemów operacyjnych. Mimo że luki w zabezpieczeniach systemu operacyjnego iOS w urządzeniach Apple są najlepiej udokumentowane, w tym samym okresie wykryto tylko jedno poważne zagrożenie. System ...

-

![Poczta elektroniczna pod ostrzałem. 5 najczęstszych form ataku [© pixabay.com] Poczta elektroniczna pod ostrzałem. 5 najczęstszych form ataku]()

Poczta elektroniczna pod ostrzałem. 5 najczęstszych form ataku

... organizację i przeprowadzanie dodatkowych ataków. Jak ochronić firmę i jej zasoby? Ataki na pocztę elektroniczną wciąż ewoluują. Cyberprzestępcy robią wszystko, by ... Wykorzystując te dane i sztuczną inteligencję, system tworzy schemat tożsamości każdego użytkownika, określający, jak wygląda jego normalna komunikacja e-mailowa. System rozumie, z ...

-

![Kaspersky Lab: szkodliwe programy VIII 2011 Kaspersky Lab: szkodliwe programy VIII 2011]()

Kaspersky Lab: szkodliwe programy VIII 2011

... na tym prowadzone dochodzenia, a jeszcze bardziej – ofiary ataku. Sierpniowe incydenty hakerskie Sierpień okazał się produktywnym miesiącem dla hakerów. Ataki na firmy i agencje rządowe są przeprowadzone na ... ambasady w Rosji. Później w Stanach Zjednoczonych hakerzy zaatakowali system tranzytowy na obszarze San Francisco Bay Area i ukradli dane ...

-

![Ewolucja złośliwego oprogramowania 2013 [© lolloj - Fotolia.com] Ewolucja złośliwego oprogramowania 2013]()

Ewolucja złośliwego oprogramowania 2013

... z GCM są przetwarzane przez system GCM i zablokowanie tych poleceń bezpośrednio na zainfekowanym urządzeniu jest niemożliwe. Ataki APT przeciwko ujgurskim aktywistom. ... aplikacji oraz utrudnienia analizy. Dwie ostatnie metody użyte zostały także w Obadzie. Ataki na PC-ty przy pomocy urządzeń z Androidem. Widzieliśmy już szkodliwe oprogramowanie dla ...

-

![Cyberbezpieczeństwo 2016. Podsumowanie Deloitte [© Glebstock - Fotolia.com] Cyberbezpieczeństwo 2016. Podsumowanie Deloitte]()

Cyberbezpieczeństwo 2016. Podsumowanie Deloitte

... odnotowaliśmy cały czas popularne ataki typu skimming. Świat Sektor finansowy, który od lat jest na celowniku przestępców, przeszedł przede wszystkim prawdziwe tsunami spowodowane ujawnionymi w 2016 roku wcześniejszymi atakami o charakterystyce APT na system SWIFT (skradzione ponad 81 milionów dolarów w ataku na Bank Centralny w Bangladeszu, 12 ...

-

![Nowy botnet atakuje IoT [© wutzkoh - Fotolia.com] Nowy botnet atakuje IoT]()

Nowy botnet atakuje IoT

... na nich spoczywa odpowiedzialność za największe na świecie ataki na organizacje, w tym m.in. na ...

-

![Kaspersky Lab: szkodliwe programy X 2011 Kaspersky Lab: szkodliwe programy X 2011]()

Kaspersky Lab: szkodliwe programy X 2011

... ochrony antywirusowej. Technologia, na której opiera się wbudowany system ochrony, jest już przestarzała, przez co komputery Apple’a stanowią łatwy cel dla twórców wirusów. Ataki na sieci państwowe i korporacyjne Pod względem ataków na korporacje i organizacje państwowe, październik był bardzo aktywnym miesiącem. Japonia: na celowniku hakerów Po ...

-

![Crimeware a sektor finansowy Crimeware a sektor finansowy]()

Crimeware a sektor finansowy

... na graczy gier online, systemów płatności elektronicznych oraz platform wymiany. Warto zauważyć, że tego rodzaju ataki są o wiele częstsze niż ataki na ... na wolności" w systemach użytkownika, które świadczą o infekcji. Kaspersky Security Network (KSN) - System gromadzenia danych o istniejących zagrożeniach w czasie rzeczywistym. Ponadto, system ...

-

![Bezpieczeństwo w Internecie I poł. 2010 [© stoupa - Fotolia.com] Bezpieczeństwo w Internecie I poł. 2010]()

Bezpieczeństwo w Internecie I poł. 2010

... system Windows obsługuje łącza skrótów. Dystrybucja programu Stuxnet była ograniczona, ale atak był ważny, ponieważ było to pierwsze znane oprogramowanie destrukcyjne, którego celem były systemy SCADA. Uważamy, że zwiększenie liczby ataków na system ...

Strona główna

Strona główna- Wiadomości

- Firma

- Podatki

- Finanse

- Nieruchomości

- Przetargi

- Praca

- Prawo

- Zakupy

- Porady

- Kantor

Narzędzia

- Wyszukiwarki

- Znajdź pracę

- Znajdź przetarg

- Baza adresowa firm

- Kantor walut online

- Ważne adresy

- Urzędy skarbowe

- Adresy ZUS

- Urzędy Pracy

- Adresy banków

- Firmy zlikwidowane

- Centrum Webmastera

- Centrum Webmastera

- Newsy na Twoją stronę

![Domowy router WiFi na celowniku hakerów [© pixabay.com] Domowy router WiFi na celowniku hakerów](https://s3.egospodarka.pl/grafika2/routery/Domowy-router-WiFi-na-celowniku-hakerow-240332-150x100crop.jpg)

![Uwaga na świąteczne ataki internetowe [© stoupa - Fotolia.com] Uwaga na świąteczne ataki internetowe](https://s3.egospodarka.pl/grafika/oszustwa-internetowe/Uwaga-na-swiateczne-ataki-internetowe-MBuPgy.jpg)

![Ataki "drive-by download" [© stoupa - Fotolia.com] Ataki "drive-by download"](https://s3.egospodarka.pl/grafika/cyberprzestepcy/Ataki-drive-by-download-MBuPgy.jpg)

![Boisz się inwigilacji służb? Oto 11 sposobów na lepszą prywatność w sieci [© Brian Jackson - Fotolia.com] Boisz się inwigilacji służb? Oto 11 sposobów na lepszą prywatność w sieci](https://s3.egospodarka.pl/grafika2/prywatnosc-w-sieci/Boisz-sie-inwigilacji-sluzb-Oto-11-sposobow-na-lepsza-prywatnosc-w-sieci-171686-150x100crop.jpg)

![Jak administracja zdalna zagraża bezpieczeństwu systemu ICS [© metamorworks - Fotolia.com] Jak administracja zdalna zagraża bezpieczeństwu systemu ICS](https://s3.egospodarka.pl/grafika2/ICS/Jak-administracja-zdalna-zagraza-bezpieczenstwu-systemu-ICS-210276-150x100crop.jpg)

![Trend Micro: zagrożenia internetowe 2013 [© ra2 studio - Fotolia.com] Trend Micro: zagrożenia internetowe 2013](https://s3.egospodarka.pl/grafika2/Trend-Micro/Trend-Micro-zagrozenia-internetowe-2013-132351-150x100crop.jpg)

![WordPress i SQL Injection. To się daje we znaki [© lolloj - Fotolia.com] WordPress i SQL Injection. To się daje we znaki](https://s3.egospodarka.pl/grafika2/cyberataki/WordPress-i-SQL-Injection-To-sie-daje-we-znaki-224166-150x100crop.jpg)

![Ransomware: 30 lat nieprzerwanych sukcesów [© pixabay.com] Ransomware: 30 lat nieprzerwanych sukcesów](https://s3.egospodarka.pl/grafika2/ransomware/Ransomware-30-lat-nieprzerwanych-sukcesow-238428-150x100crop.jpg)

![Cyberzagrożenia w 2021 roku. Prognozy od Bitdefender [© beccarra - Fotolia.com] Cyberzagrożenia w 2021 roku. Prognozy od Bitdefender](https://s3.egospodarka.pl/grafika2/cyberzagrozenia/Cyberzagrozenia-w-2021-roku-Prognozy-od-Bitdefender-234911-150x100crop.jpg)

![10 zagrożeń dla bezpieczeństwa IT w 2015 r. [© Iliana Mihaleva - Fotolia.com] 10 zagrożeń dla bezpieczeństwa IT w 2015 r.](https://s3.egospodarka.pl/grafika2/Sophos/10-zagrozen-dla-bezpieczenstwa-IT-w-2015-r-148526-150x100crop.jpg)

![Polski Internet Rzeczy pod ostrzałem [© Egor - Fotolia.com] Polski Internet Rzeczy pod ostrzałem](https://s3.egospodarka.pl/grafika2/Internet-Rzeczy/Polski-Internet-Rzeczy-pod-ostrzalem-188822-150x100crop.jpg)

![F-Secure: zagrożenia internetowe 2013 [© maxkabakov - Fotolia.com] F-Secure: zagrożenia internetowe 2013](https://s3.egospodarka.pl/grafika2/F-Secure/F-Secure-zagrozenia-internetowe-2013-110264-150x100crop.jpg)

![Szkodliwe programy mobilne 2013 [© Köpenicker - Fotolia.com] Szkodliwe programy mobilne 2013](https://s3.egospodarka.pl/grafika2/szkodliwe-oprogramowanie/Szkodliwe-programy-mobilne-2013-133928-150x100crop.jpg)

![Dziki Zachód w cyberprzestrzeni. Hakerzy rozbijają banki [© Elnur - Fotolia.com] Dziki Zachód w cyberprzestrzeni. Hakerzy rozbijają banki](https://s3.egospodarka.pl/grafika2/ataki-hakerow/Dziki-Zachod-w-cyberprzestrzeni-Hakerzy-rozbijaja-banki-212951-150x100crop.jpg)

![Sektor TMT a bezpieczeństwo informatyczne 2012 [© alphaspirit - Fotolia.com] Sektor TMT a bezpieczeństwo informatyczne 2012](https://s3.egospodarka.pl/grafika2/bezpieczenstwo-IT/Sektor-TMT-a-bezpieczenstwo-informatyczne-2012-111437-150x100crop.jpg)

![8 kierunków, w których podążą cyberprzestępcy [© Nikolai Sorokin - Fotolia.com] 8 kierunków, w których podążą cyberprzestępcy](https://s3.egospodarka.pl/grafika2/szkodliwe-oprogramowanie/8-kierunkow-w-ktorych-podaza-cyberprzestepcy-147721-150x100crop.jpg)

![Trend Micro Custom Defense chroni przed atakami APT [© Andrea Danti - Fotolia.com] Trend Micro Custom Defense chroni przed atakami APT](https://s3.egospodarka.pl/grafika2/szkodliwe-oprogramowanie/Trend-Micro-Custom-Defense-chroni-przed-atakami-APT-115332-150x100crop.jpg)

![Bezpieczeństwo w Internecie 2012 [© tiero - Fotolia.com] Bezpieczeństwo w Internecie 2012](https://s3.egospodarka.pl/grafika2/Symantec/Bezpieczenstwo-w-Internecie-2012-116780-150x100crop.jpg)

![Poczta elektroniczna pod ostrzałem. 5 najczęstszych form ataku [© pixabay.com] Poczta elektroniczna pod ostrzałem. 5 najczęstszych form ataku](https://s3.egospodarka.pl/grafika2/cyberataki/Poczta-elektroniczna-pod-ostrzalem-5-najczestszych-form-ataku-252598-150x100crop.jpg)

![Ewolucja złośliwego oprogramowania 2013 [© lolloj - Fotolia.com] Ewolucja złośliwego oprogramowania 2013](https://s3.egospodarka.pl/grafika2/zlosliwe-programy/Ewolucja-zlosliwego-oprogramowania-2013-130012-150x100crop.jpg)

![Cyberbezpieczeństwo 2016. Podsumowanie Deloitte [© Glebstock - Fotolia.com] Cyberbezpieczeństwo 2016. Podsumowanie Deloitte](https://s3.egospodarka.pl/grafika2/cyberbezpieczenstwo/Cyberbezpieczenstwo-2016-Podsumowanie-Deloitte-186328-150x100crop.jpg)

![Nowy botnet atakuje IoT [© wutzkoh - Fotolia.com] Nowy botnet atakuje IoT](https://s3.egospodarka.pl/grafika2/Internet-Rzeczy/Nowy-botnet-atakuje-IoT-198552-150x100crop.jpg)

![Bezpieczeństwo w Internecie I poł. 2010 [© stoupa - Fotolia.com] Bezpieczeństwo w Internecie I poł. 2010](https://s3.egospodarka.pl/grafika/Symantec/Bezpieczenstwo-w-Internecie-I-pol-2010-MBuPgy.jpg)

![Ranking lokat i kont oszczędnościowych. Przegląd możliwości dostępnych w listopadzie 2025 [© wygenerowane przez AI] Ranking lokat i kont oszczędnościowych. Przegląd możliwości dostępnych w listopadzie 2025](https://s3.egospodarka.pl/grafika2/najlepsze-lokaty/Ranking-lokat-i-kont-oszczednosciowych-Przeglad-mozliwosci-dostepnych-w-listopadzie-2025-269450-150x100crop.png)

![Ranking kont osobistych z najlepszymi korzyściami dla klientów [© Andrey Popov - Fotolia.com] Ranking kont osobistych z najlepszymi korzyściami dla klientów](https://s3.egospodarka.pl/grafika2/konto-osobiste/Ranking-kont-osobistych-z-najlepszymi-korzysciami-dla-klientow-266814-150x100crop.jpg)

Jak kupić pierwsze mieszkanie? Eksperci podpowiadają

Jak kupić pierwsze mieszkanie? Eksperci podpowiadają

![Zaangażowanie umiera w ciszy. Te drobne sygnały powinny cię zaalarmować [© wygenerowane przez AI] Zaangażowanie umiera w ciszy. Te drobne sygnały powinny cię zaalarmować](https://s3.egospodarka.pl/grafika2/zaangazowanie-w-prace/Zaangazowanie-umiera-w-ciszy-Te-drobne-sygnaly-powinny-cie-zaalarmowac-270756-150x100crop.jpg)

![Małe firmy zyskają prawo do kontroli L4. Każdy pracodawca będzie mógł sam sprawdzić pracownika na zwolnieniu [© wygenerowane przez AI] Małe firmy zyskają prawo do kontroli L4. Każdy pracodawca będzie mógł sam sprawdzić pracownika na zwolnieniu](https://s3.egospodarka.pl/grafika2/kontrola-zwolnien-lekarskich/Male-firmy-zyskaja-prawo-do-kontroli-L4-Kazdy-pracodawca-bedzie-mogl-sam-sprawdzic-pracownika-na-zwolnieniu-270753-150x100crop.jpg)

![Umowa handlowa UE-Indie. Czy polski rynek pracy zostanie zalany pracownikami z Indii? [© wygenerowane przez AI] Umowa handlowa UE-Indie. Czy polski rynek pracy zostanie zalany pracownikami z Indii?](https://s3.egospodarka.pl/grafika2/polski-eksport/Umowa-handlowa-UE-Indie-Czy-polski-rynek-pracy-zostanie-zalany-pracownikami-z-Indii-270752-150x100crop.jpg)

![Czy warto brać kredyt hipoteczny w 2026 roku? Eksperci analizują [© pexels] Czy warto brać kredyt hipoteczny w 2026 roku? Eksperci analizują](https://s3.egospodarka.pl/grafika2/kupno-mieszkania/Czy-warto-brac-kredyt-hipoteczny-w-2026-roku-Eksperci-analizuja-270751-150x100crop.jpg)

![Złamałeś nogę w drodze do lub z pracy? Sprawdź jak otrzymać 100% zasiłku chorobowego z ZUS [© wygenerowane przez AI] Złamałeś nogę w drodze do lub z pracy? Sprawdź jak otrzymać 100% zasiłku chorobowego z ZUS](https://s3.egospodarka.pl/grafika2/wypadek-w-drodze-do-pracy/Zlamales-noge-w-drodze-do-lub-z-pracy-Sprawdz-jak-otrzymac-100-zasilku-chorobowego-z-ZUS-270732-150x100crop.jpg)