Kaspersky Lab: szkodliwe programy III kw. 2012

2012-11-09 13:03

Przeczytaj także: Kaspersky Lab: szkodliwe programy II kw. 2012

Jak można zauważyć, między wykresami istnieją znaczne różnice: w 48% wszystkich przypadków ofiary cyberprzestępców wykorzystywały Gingerbread, który został zainstalowany na 55% wszystkich urządzeń, podczas gdy w 43% wszystkich przypadków ofiary posiadały Ice Cream Sandwich, jedną z nowszych wersji Androida, która jest zainstalowana na 23,7% wszystkich urządzeń.

Bez wątpienia urządzenia, na których zainstalowane zostały późniejsze wersje systemów operacyjnych, są lepiej dostosowane do aktywnej pracy online. Niestety, aktywniejsze surfowanie po Sieci często prowadzi do tego, że użytkownicy trafiają na strony zawierające szkodliwą zawartość. Poniżej zamieściliśmy statystyki KSN dla urządzeń mobilnych, aby pokazać, jakie rodzaje programów najczęściej atakują urządzenia użytkowników.

fot. mat. prasowe

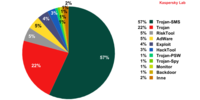

Rozkład szkodliwego oprogramowania atakującego system Android, III kwartał 2012 r.*

Ponad połowa wszystkich szkodliwych programów wykrytych na smartfonach użytkowników okazała się trojanami SMS

Ponad połowa wszystkich szkodliwych programów wykrytych na smartfonach użytkowników okazała się trojanami SMS, tj. szkodliwymi programami, które kradną pieniądze z kont mobilnych ofiar poprzez wysyłanie wiadomości SMS na numery o podwyższonej opłacie.

fot. mat. prasowe

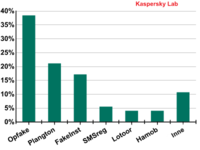

Rozkład szkodliwego oprogramowania atakującego system Android w III kwartale 20012 r.

Wśród wszystkich rodzin mobilnego szkodliwego oprogramowania najbardziej rozpowszechnioną była rodzina OpFake (38,3% wszystkich wykrytych szkodliwych programów dla Androida)

Wśród wszystkich rodzin mobilnego szkodliwego oprogramowania najbardziej rozpowszechnioną była rodzina OpFake (38,3% wszystkich wykrytych szkodliwych programów dla Androida pośród wszystkich rodzin mobilnego szkodliwego oprogramowania). Wszystkie programy w tej rodzinie maskują się pod postacią przeglądarki Opera Mini. Trzecie miejsce w rankingu zajęła rodzina FakeInst, której członkowie podszywają się pod instalatory popularnych programów (17%). Te dwa rodzaje szkodliwego oprogramowania są najczęściej dystrybuowane za pośrednictwem tak zwanych alternatywnych sklepów z aplikacjami stworzonych przez cyberprzestępców.

Piątym pod względem popularności szkodliwym oprogramowaniem wykrywanym na urządzeniach użytkowników są wszechstronne trojany, z których większość należy do rodziny Plangton. Po zainstalowaniu się na urządzeniu trojany te gromadzą dane serwisowe z telefonu, wysyłają je do serwera kontroli i czekają na polecenia cyberprzestępców. W szczególności, szkodliwe programy z tej rodziny potrafią potajemnie zmieniać zakładki i stronę główną.

5% szkodników stanowił not-a-virus:RiskTool.AndroidOS.SMSreg, który rejestruje użytkowników na drogich serwisach. Programy z tej rodziny atakują użytkowników z takich krajów jak Stany Zjednoczone, Holandia, Wielka Brytania i Malezja.

4% szkodników stanowiły programy z rodziny Exploit.AndroidOS.Lotoor. W celu uzyskania kontroli nad urządzeniem cyberprzestępcy muszą przeprowadzić jailbreak (tj. obejść ochronę telefonu, aby uzyskać pełny dostęp do systemu plików). Szkodliwe oprogramowanie należące do tej rodziny jest wykorzystywane do uzyskiwania przywilejów administratora, które zapewniają praktycznie nieograniczone możliwości manipulowania systemem.

Również 4% mobilnego szkodliwego oprogramowania stanowią różne programy wyświetlające reklamy, wykrywane wspólnie jako AdWare. “Najpopularniejszy” z nich należy do rodziny Hamob i wyświetla reklamy wbudowane w aplikacje.

Podsumowując, w III kwartale ataki cyberprzestępców były najczęściej skierowane na Androida w wersji 2.3.6 Gingerbread i 4.0.4 Ice Cream Sandwich. Osoby atakujące posiadają wystarczające umiejętności obchodzenia ograniczeń dotyczących instalowania oprogramowania z niezaufanych źródeł, głównie wykorzystując metody socjotechniki. Na wolności najbardziej rozpowszechnione są trojany, które stosują różne metody w celu kradzieży pieniędzy z kont mobilnych użytkowników, jednak stopniowo są one zastępowane bardziej wyrafinowanymi, wszechstronnymi trojanami.

Exploity: luki w Javie są wykorzystywane w ponad połowie wszystkich ataków

W atakach online zwykle wykorzystywane są różne exploity, które pozwalają atakującym pobrać szkodliwe oprogramowanie na komputery ofiar podczas ataków drive-by bez konieczności stosowania socjotechniki. Skuteczne wykorzystanie exploitów zależy od obecności luk w kodzie popularnych aplikacji zainstalowanych na maszynach użytkowników.

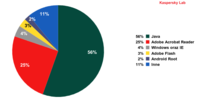

Wykres poniżej pokazuje, które dziurawe aplikacje były atakowane przez exploity w III kwartale. W tym kwartale zmieniliśmy metodologię i uwzględniliśmy w statystykach exploity wykrywane heurystycznie.

fot. mat. prasowe

Aplikacje posiadające luki wykorzystywane przez exploity, III kwartał 2012 r.

Luki w Javie były wykorzystywane w ponad 50% wszystkich ataków

Luki w Javie były wykorzystywane w ponad 50% wszystkich ataków. Według Oracle, różne wersje tej wirtualnej maszyny są instalowane na ponad 1,1 miliarda komputerów. Co istotne, aktualizacje dla tego oprogramowania są instalowane raczej na żądanie niż automatycznie, co zwiększa „okres życia” luk. Ponadto, exploity dla Javy można dość łatwo wykorzystać w każdej wersji Windowsa i - przy dodatkowym nakładzie pracy cyberprzestępców - tak jak w przypadku Flashfake’a, można stworzyć exploity wieloplatformowe. To wyjaśnia szczególne zainteresowanie lukami w Javie ze strony cyberprzestępców.

![Kaspersky Lab: szkodliwe programy III kw. 2013 [© yuriy - Fotolia.com] Kaspersky Lab: szkodliwe programy III kw. 2013](https://s3.egospodarka.pl/grafika2/szkodliwe-programy/Kaspersky-Lab-szkodliwe-programy-III-kw-2013-128463-150x100crop.jpg) Kaspersky Lab: szkodliwe programy III kw. 2013

Kaspersky Lab: szkodliwe programy III kw. 2013

oprac. : Katarzyna Sikorska / eGospodarka.pl

Przeczytaj także

Skomentuj artykuł Opcja dostępna dla zalogowanych użytkowników - ZALOGUJ SIĘ / ZAREJESTRUJ SIĘ

Komentarze (0)

![Kaspersky Lab: szkodliwe programy II kw. 2013 [© jamdesign - Fotolia.com] Kaspersky Lab: szkodliwe programy II kw. 2013](https://s3.egospodarka.pl/grafika2/szkodliwe-programy/Kaspersky-Lab-szkodliwe-programy-II-kw-2013-123187-150x100crop.jpg)

![Czy przeglądarki internetowe są bezpieczne? [© k-artz - Fotolia.com] Czy przeglądarki internetowe są bezpieczne?](https://s3.egospodarka.pl/grafika2/Opera/Czy-przegladarki-internetowe-sa-bezpieczne-108446-150x100crop.jpg)

![Cicha epidemia: popularne napoje dosłownie "rozpuszczają" zęby Polaków [© wygenerowane przez AI] Cicha epidemia: popularne napoje dosłownie "rozpuszczają" zęby Polaków](https://s3.egospodarka.pl/grafika2/zeby/Cicha-epidemia-popularne-napoje-doslownie-rozpuszczaja-zeby-Polakow-270722-150x100crop.jpg)

![AI gap coraz bliżej? Firmy inwestują w technologię, nie w rekrutację [© pexels] AI gap coraz bliżej? Firmy inwestują w technologię, nie w rekrutację](https://s3.egospodarka.pl/grafika2/HR/AI-gap-coraz-blizej-Firmy-inwestuja-w-technologie-nie-w-rekrutacje-270720-150x100crop.jpg)

![Umiejętności, których nie zastąpi AI. Jak budować sukces w erze sztucznej inteligencji? [© wygenerowane przez AI] Umiejętności, których nie zastąpi AI. Jak budować sukces w erze sztucznej inteligencji?](https://s3.egospodarka.pl/grafika2/kompetencje-przyszlosci/Umiejetnosci-ktorych-nie-zastapi-AI-Jak-budowac-sukces-w-erze-sztucznej-inteligencji-270719-150x100crop.jpg)

![Badania internetu Gemius/PBI I 2026 [© pexels] Badania internetu Gemius/PBI I 2026](https://s3.egospodarka.pl/grafika2/badania-internetu/Badania-internetu-Gemius-PBI-I-2026-270718-150x100crop.jpg)

![Ranking lokat i kont oszczędnościowych. Przegląd możliwości dostępnych w listopadzie 2025 [© wygenerowane przez AI] Ranking lokat i kont oszczędnościowych. Przegląd możliwości dostępnych w listopadzie 2025](https://s3.egospodarka.pl/grafika2/najlepsze-lokaty/Ranking-lokat-i-kont-oszczednosciowych-Przeglad-mozliwosci-dostepnych-w-listopadzie-2025-269450-150x100crop.png)

![Ranking kantorów internetowych. Gdzie najlepsze kursy walut? [© Pavel Bobrovskiy - Fotolia.com] Ranking kantorów internetowych. Gdzie najlepsze kursy walut?](https://s3.egospodarka.pl/grafika2/kantory-internetowe/Ranking-kantorow-internetowych-Gdzie-najlepsze-kursy-walut-218154-150x100crop.jpg)

![13 najczęstszych błędów przy wysyłaniu mailingu [© taramara78 - Fotolia.com] 13 najczęstszych błędów przy wysyłaniu mailingu](https://s3.egospodarka.pl/grafika2/mailing/13-najczestszych-bledow-przy-wysylaniu-mailingu-228007-150x100crop.jpg)

![Dodatkowy urlop opiekuńczy i nowe umowy na okres próbny. Zmiany w Kodeksie pracy uchwalone [© virtua73 - Fotolia.com] Dodatkowy urlop opiekuńczy i nowe umowy na okres próbny. Zmiany w Kodeksie pracy uchwalone](https://s3.egospodarka.pl/grafika2/kodeks-pracy/Dodatkowy-urlop-opiekunczy-i-nowe-umowy-na-okres-probny-Zmiany-w-Kodeksie-pracy-uchwalone-250696-150x100crop.jpg)

Jak kupić pierwsze mieszkanie? Eksperci podpowiadają

Jak kupić pierwsze mieszkanie? Eksperci podpowiadają

![AI zabierze Ci pracę? Sprawdź, jak się przygotować na zawodową rewolucję [© wygenerowane przez AI] AI zabierze Ci pracę? Sprawdź, jak się przygotować na zawodową rewolucję](https://s3.egospodarka.pl/grafika2/przekwalifikowanie-zawodowe/AI-zabierze-Ci-prace-Sprawdz-jak-sie-przygotowac-na-zawodowa-rewolucje-270668-150x100crop.jpg)

![Kupno auta to dopiero początek. Przewodnik po formalnościach, terminach i karach za ich niedopełnienie [© wygenerowane przez AI] Kupno auta to dopiero początek. Przewodnik po formalnościach, terminach i karach za ich niedopełnienie](https://s3.egospodarka.pl/grafika2/kupno-samochodu/Kupno-auta-to-dopiero-poczatek-Przewodnik-po-formalnosciach-terminach-i-karach-za-ich-niedopelnienie-270667-150x100crop.jpg)

![Pęknięta rura: zagrożenie dla nieruchomości, zdrowia i budżetu [© pixabay] Pęknięta rura: zagrożenie dla nieruchomości, zdrowia i budżetu](https://s3.egospodarka.pl/grafika2/awaria-rur/Peknieta-rura-zagrozenie-dla-nieruchomosci-zdrowia-i-budzetu-270708-150x100crop.jpg)

![Praca w IT: gdzie spada popyt, a gdzie rosną wynagrodzenia [© pexels] Praca w IT: gdzie spada popyt, a gdzie rosną wynagrodzenia](https://s3.egospodarka.pl/grafika2/rynek-pracy/Praca-w-IT-gdzie-spada-popyt-a-gdzie-rosna-wynagrodzenia-270707-150x100crop.jpg)

![Drukarki: Kluczowe Wybory dla Twoich Potrzeb Druku [© wygenerowane przez AI] Drukarki: Kluczowe Wybory dla Twoich Potrzeb Druku](https://s3.egospodarka.pl/grafika2//Drukarki-Kluczowe-Wybory-dla-Twoich-Potrzeb-Druku-269687-150x100crop.png)