Zagrożenia internetowe I-III 2008

2008-04-08 01:07

Przeczytaj także: Zagrożenia internetowe IV-VI 2009

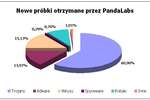

Zagrożenia mobilneRaport PandaLabs dotyczący tendencji i najczęściej wykrywanych w pierwszym kwartale 2008 roku zagrożeń zawiera odrębny rozdział poświęcony złośliwym kodom, które infekowały telefony komórkowe: smartfony, iPhone’y, itd. Z danych laboratorium Panda Security wynika, że głównymi zagrożeniami dla tego rodzaju urządzeń były robaki, trojany i oprogramowanie szpiegujące (spyphone). „Sposób działania i funkcje mobilnych zagrożeń są podobne do złośliwych kodów infekujących komputery. Przykładowo, trojany tworzone w celu wykradania poufnych danych, takich jak hasła poczty elektronicznej czy listy kontaktów w komunikatorach internetowych, były sprawcami aż 54,48% wszystkich infekcji. To pokazuje, że ataki skierowane w użytkowników telefonów komórkowych są coraz bardziej wyrafinowane” – tłumaczy Maciej Sobianek z Panda Security w Polsce.

Najczęściej obserwowane przez laboratorium PandaLabs skutki działania złośliwego oprogramowania infekującego telefony komórkowe to:

- niewłaściwe działanie telefonu, np. zablokowanie,

- spadek wydajności - nadmierne zużycie baterii,

- narażanie użytkownika na koszty przez przesyłanie wiadomości SMS na numery z taryfą specjalną,

- utrata danych i informacji, np. usuwanie folderów i wiadomości,

- kradzież poufnych informacji: numerów telefonów, wiadomości SMS lub innych danych, które mogą być przechowywane w urządzeniu.

Przeczytaj także:

![Zagrożenia internetowe I-III 2009 Zagrożenia internetowe I-III 2009]() Zagrożenia internetowe I-III 2009

Zagrożenia internetowe I-III 2009

Zagrożenia internetowe I-III 2009

Zagrożenia internetowe I-III 2009

1 2

oprac. : Regina Anam / eGospodarka.pl

Więcej na ten temat:

trojany, wirusy, robaki, zagrożenia internetowe, szkodliwe programy, adware, spyware, złośliwe programy

![Panda: adware i spyware najgroźniejsze w listopadzie 2007 [© Scanrail - Fotolia.com] Panda: adware i spyware najgroźniejsze w listopadzie 2007](https://s3.egospodarka.pl/grafika/trojany/Panda-adware-i-spyware-najgrozniejsze-w-listopadzie-2007-apURW9.jpg)

![Zaawansowane i ukierunkowane cyberataki 2013 [© Amir Kaljikovic - Fotolia.com] Zaawansowane i ukierunkowane cyberataki 2013](https://s3.egospodarka.pl/grafika2/cyberprzestepcy/Zaawansowane-i-ukierunkowane-cyberataki-2013-136044-150x100crop.jpg)

![KasperskyLab: ataki hakerskie na firmy 2013 [© alphaspirit - Fotolia.com] KasperskyLab: ataki hakerskie na firmy 2013](https://s3.egospodarka.pl/grafika2/cyberprzestepcy/KasperskyLab-ataki-hakerskie-na-firmy-2013-129845-150x100crop.jpg)

![Kaspersky Lab: szkodliwe programy III kw. 2013 [© yuriy - Fotolia.com] Kaspersky Lab: szkodliwe programy III kw. 2013](https://s3.egospodarka.pl/grafika2/szkodliwe-programy/Kaspersky-Lab-szkodliwe-programy-III-kw-2013-128463-150x100crop.jpg)

![Pokolenie X: niedoceniani, niesłuchani, niepotrzebni? Jak firmy same tworzą luki kompetencyjne [© wygenerowane przez AI] Pokolenie X: niedoceniani, niesłuchani, niepotrzebni? Jak firmy same tworzą luki kompetencyjne](https://s3.egospodarka.pl/grafika2/pracownicy-50/Pokolenie-X-niedoceniani-niesluchani-niepotrzebni-Jak-firmy-same-tworza-luki-kompetencyjne-270809-150x100crop.jpg)

![Ageizm w pracy dotyka już 30-latków. Nowe dane z rynku pracy [© pexels] Ageizm w pracy dotyka już 30-latków. Nowe dane z rynku pracy](https://s3.egospodarka.pl/grafika2/ageizm/Ageizm-w-pracy-dotyka-juz-30-latkow-Nowe-dane-z-rynku-pracy-270806-150x100crop.jpg)

![AI zmienia usługi dla biznesu. Jakie kompetencje najbardziej poszukiwane w BPO/SSC? [© pexels] AI zmienia usługi dla biznesu. Jakie kompetencje najbardziej poszukiwane w BPO/SSC?](https://s3.egospodarka.pl/grafika2/BPO-SSC/AI-zmienia-uslugi-dla-biznesu-Jakie-kompetencje-najbardziej-poszukiwane-w-BPO-SSC-270799-150x100crop.jpg)

![Miłość bez granic: coraz więcej ślubów z obcokrajowcami [© pexels] Miłość bez granic: coraz więcej ślubów z obcokrajowcami](https://s3.egospodarka.pl/grafika2/slub/Milosc-bez-granic-coraz-wiecej-slubow-z-obcokrajowcami-270790-150x100crop.jpg)

![Ranking kont firmowych 2023. W jakim banku najlepsze konto firmowe? [© Karolina Chaberek - Fotolia.com] Ranking kont firmowych 2023. W jakim banku najlepsze konto firmowe?](https://s3.egospodarka.pl/grafika2/konto-bankowe/Ranking-kont-firmowych-2023-W-jakim-banku-najlepsze-konto-firmowe-251614-150x100crop.jpg)

![Skuteczny artykuł sponsorowany - jak napisać i gdzie publikować? [© Tierney - Fotolia.com] Skuteczny artykuł sponsorowany - jak napisać i gdzie publikować?](https://s3.egospodarka.pl/grafika2/artykul-sponsorowany/Skuteczny-artykul-sponsorowany-jak-napisac-i-gdzie-publikowac-216067-150x100crop.jpg)

![Ranking lokat i kont oszczędnościowych. Przegląd możliwości dostępnych w czerwcu 2025 [© Andrey Popov - Fotolia.com] Ranking lokat i kont oszczędnościowych. Przegląd możliwości dostępnych w czerwcu 2025](https://s3.egospodarka.pl/grafika2/najlepsze-lokaty/Ranking-lokat-i-kont-oszczednosciowych-Przeglad-mozliwosci-dostepnych-w-czerwcu-2025-267094-150x100crop.jpg)

![Podatek od wynajmu mieszkania 2023 - jakie stawki i formy opodatkowania? [© Africa Studio - Fotolia.com] Podatek od wynajmu mieszkania 2023 - jakie stawki i formy opodatkowania?](https://s3.egospodarka.pl/grafika2/wynajem-mieszkania/Podatek-od-wynajmu-mieszkania-2023-jakie-stawki-i-formy-opodatkowania-249032-150x100crop.jpg)

Jak kupić pierwsze mieszkanie? Eksperci podpowiadają

Jak kupić pierwsze mieszkanie? Eksperci podpowiadają

![Kontrola bezpieczeństwa na lotnisku - co musi wiedzieć pasażer [© wygenerowane przez AI] Kontrola bezpieczeństwa na lotnisku - co musi wiedzieć pasażer](https://s3.egospodarka.pl/grafika2/lotniska/Kontrola-bezpieczenstwa-na-lotnisku-co-musi-wiedziec-pasazer-270810-150x100crop.jpg)

![Rośnie budowlany klub miliarderów: jaki przychód daje miejsce w TOP 30 firm budowlanych? [© pexels] Rośnie budowlany klub miliarderów: jaki przychód daje miejsce w TOP 30 firm budowlanych?](https://s3.egospodarka.pl/grafika2/firmy-budowlane/Rosnie-budowlany-klub-miliarderow-jaki-przychod-daje-miejsce-w-TOP-30-firm-budowlanych-270808-150x100crop.jpg)

![Ryanair rekrutuje 120 pracowników w Krakowie i Katowicach. Jak aplikować i ile można zarobić? [© wygenerowane przez AI] Ryanair rekrutuje 120 pracowników w Krakowie i Katowicach. Jak aplikować i ile można zarobić?](https://s3.egospodarka.pl/grafika2/Ryanair/Ryanair-rekrutuje-120-pracownikow-w-Krakowie-i-Katowicach-Jak-aplikowac-i-ile-mozna-zarobic-270803-150x100crop.jpg)

![Przewodnik PIT freelancera. Jak rozliczyć PIT, który formularz wybrać i jakie ulgi wykorzystać? [© wygenerowane przez AI] Przewodnik PIT freelancera. Jak rozliczyć PIT, który formularz wybrać i jakie ulgi wykorzystać?](https://s3.egospodarka.pl/grafika2/freelancer/Przewodnik-PIT-freelancera-Jak-rozliczyc-PIT-ktory-formularz-wybrac-i-jakie-ulgi-wykorzystac-270802-150x100crop.jpg)

![Ruszyły rozliczenia PIT za 2025 r. Kto musi złożyć deklarację i jakie kary grożą za spóźnienie? [© wygenerowane przez AI] Ruszyły rozliczenia PIT za 2025 r. Kto musi złożyć deklarację i jakie kary grożą za spóźnienie?](https://s3.egospodarka.pl/grafika2/PIT/Ruszyly-rozliczenia-PIT-za-2025-r-Kto-musi-zlozyc-deklaracje-i-jakie-kary-groza-za-spoznienie-270801-150x100crop.jpg)