-

![5 kroków cyberprzestępcy. Cyberatak z perspektywy hakera 5 kroków cyberprzestępcy. Cyberatak z perspektywy hakera]()

5 kroków cyberprzestępcy. Cyberatak z perspektywy hakera

... jest ostatecznym celem, a nie jedną z wielu organizacji dotkniętych zmasowanym atakiem. Etap 3: Rozprzestrzenianie się infekcji Czas: Miesiące lub tygodnie przed wykryciem ataku Kiedy cyberprzestępca zdobędzie już dostęp do wewnętrznych zasobów sieciowych, będzie próbował złamać kolejne systemy i konta użytkowników. Celem jest dalsza ekspansja ...

-

![Coraz większe zagrożenie wirusami Coraz większe zagrożenie wirusami]()

Coraz większe zagrożenie wirusami

... phishingu w języku duńskim. Krótko potem, w sierpniu, doszło do zakrojonego na szeroką skalę ataku na bank Nordea w Szwecji. Nordea to największy bank w krajach skandynawskich, w ramach którego działa ... banku. Atak odbył się w języku lokalnym, jednak tym razem celem oszustwa było złamanie systemu haseł jednorazowych Nordei. System wykorzystywany ...

-

![Ewolucja złośliwego oprogramowania 2013 [© lolloj - Fotolia.com] Ewolucja złośliwego oprogramowania 2013]()

Ewolucja złośliwego oprogramowania 2013

... nie zmieniło się w sposób znaczący w 2013 roku. Android jest nadal celem numer jeden, przyciągając aż o 98,05% znanych szkodliwych programów. Żaden ... zidentyfikowane i zablokowane podczas prób ataków drive-by, będących obecnie najczęściej stosowaną metodą ataku przez oprogramowanie pisane z myślą o zarażaniu poprzez strony internetowe. Są to (wyniki ...

-

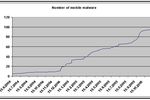

![10 lat złośliwego oprogramowania na urządzenia mobilne [© Thomas Hansen - Fotolia.com] 10 lat złośliwego oprogramowania na urządzenia mobilne]()

10 lat złośliwego oprogramowania na urządzenia mobilne

... , że telefony, tablety czy przenośne konsole stają się łatwym celem umożliwiającym szybkie wykradanie pieniędzy. Ponadto urządzenia te w większości wyposażone są w takie ... jeden z najbardziej zaawansowanych technologicznie wirusów. Wykorzystując dobrze znany exploit (metodę ataku za pomocą luki w zabezpieczeniach) – uDeb albo Rage Against The Cage – ...

-

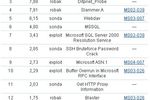

![Ataki internetowe 2005 Ataki internetowe 2005]()

Ataki internetowe 2005

... gromadziło nie tylko numer portu, ale także dane przesyłane podczas ataku. Takie możliwości posiada technologia Smallpot. Zwykle raporty uwzględniają tylko ataki internetowe ... do wywołania poważnej ogólnoświatowej epidemii, której głównym celem stała się Korea. Inną usługą będącą częstym celem narzędzi łamiących hasła metodą brute force jest Secure ...

-

![Karty i transakcje internetowe: o czym warto pamiętać Karty i transakcje internetowe: o czym warto pamiętać]()

Karty i transakcje internetowe: o czym warto pamiętać

... celem jest zidentyfikowanie niebezpiecznych działań zachodzących w sieci. Wyszukuje wszystkie niedozwolone lub podejrzane ruchy w sieci, które mogą stanowić zagrożenie dla systemu. Wykrywa nieudane próby ataku ... ataku opartego na inżynierii społecznej. Dzisiaj przestępcy sieciowi wykorzystują techniki phishingu w celach zarobkowych. Popularnym celem ...

-

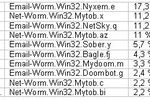

![Szkodliwe programy mobilne 2012 [© yuriy - Fotolia.com] Szkodliwe programy mobilne 2012]()

Szkodliwe programy mobilne 2012

... na trzy główne grupy: trojany SMS, oprogramowanie adware oraz exploity, których celem jest uzyskanie dostępu na poziomie root. Najbardziej rozpowszechnionymi szkodliwymi ... W 2012 roku pojawiły się nowe wersje ZitMo dla BlackBerry’ego; w jednym ataku cyberprzestępcy wykorzystali zagrożenia atakujące zarówno platformę BlackBerry jak i Android (w ...

-

![Jak samorząd terytorialny ma bronić się przed ransomware? [© santiago silver - Fotolia.com] Jak samorząd terytorialny ma bronić się przed ransomware?]()

Jak samorząd terytorialny ma bronić się przed ransomware?

... wielkości stu tysięcy dolarów i dwa tygodnie z okaleczonymi systemami. W sierpniu tego roku ponad dwadzieścia organizacji powiązanych z samorządem lokalnym w Teksasie stało się celem podobnego ataku. Przyjęty przez cyberprzestępców model rozwija się, zaś granice geograficzne nie stanowią dla niego przeszkody. Samorządy lokalne są na celowniku ...

-

![Ewolucja złośliwego oprogramowania I kw. 2014 [© Andrea Danti - Fotolia.com] Ewolucja złośliwego oprogramowania I kw. 2014]()

Ewolucja złośliwego oprogramowania I kw. 2014

... (16,1%), Dania (16,4%), Finlandia (16,8%), Holandia (17,7%) oraz Norwegia (19,4%). Średnio 33,2% komputerów użytkowników połączonych z internetem było celem co najmniej jednego ataku sieciowego w ciągu ostatnich trzech miesięcy. Zagrożenia lokalne Statystyki dotyczące lokalnych infekcji komputerów użytkowników stanowią bardzo istotny współczynnik ...

-

![Zagrożenia z sieci: I-VI 2006 Zagrożenia z sieci: I-VI 2006]()

Zagrożenia z sieci: I-VI 2006

... W ciągu kilku kolejnych dni stwierdzono mnóstwo złośliwych plików wykorzystujących "dziurę" do ataku. Ponieważ nie była dostępna łata producenta oprogramowania, tymczasową ... zarówno dla mechanizmów zabezpieczających Windows jak i standardowych programów antywirusowych. Celem firmy Sony było uniemożliwienie nielegalnego kopiowania płyt, jednak ...

-

![USA: sesja na Wall Street zgodnie ze schematem USA: sesja na Wall Street zgodnie ze schematem]()

USA: sesja na Wall Street zgodnie ze schematem

... Zakładając scenariusz wzrostowy na eurodolarze, USDPLN powinien zrobić nowe minimum, a celem ruchu będzie 3,13 przy projekcji 1:1. Jest mało prawdopodobne by ... minęło zagrożenie w postaci danych o sprzedaży detalicznej (brak większej reakcji), popyt przystąpił do ataku. Wcześniejsze wykupienie oraz bliskość oporu technicznego sprawiły, że atak był ...

-

![Check Point: zagrożenia bezpieczeństwa 2014 [© alphaspirit - Fotolia.com] Check Point: zagrożenia bezpieczeństwa 2014]()

Check Point: zagrożenia bezpieczeństwa 2014

... użytkowników. 8. Kradzież informacji o klientach Dane na temat klientów są nadal wartościowym celem, czego koronnymi przykładami są skutecznie przeprowadzone w tym roku ataki na ... się na konta LinkedIn, aby stworzyć dokładniejszy profil swojej ofiary lub dokonać ataku phishingowego na innych użytkownikach. 10. Włamania do inteligentnych domów Jako ...

-

![Ataki DDoS: więcej, ale krótsze Ataki DDoS: więcej, ale krótsze]()

Ataki DDoS: więcej, ale krótsze

... ataku miało być rzekome wspieranie przez Turcję grupy terrorystycznej ISIS. Do największych incydentów minionego roku należały ataki na Sony PlayStation i sieć Xbox Live. I to własnie gry online stały się w ostatnim czasie głównym celem ...

-

![Cyberbezpieczeństwo 2016. Podsumowanie Deloitte [© Glebstock - Fotolia.com] Cyberbezpieczeństwo 2016. Podsumowanie Deloitte]()

Cyberbezpieczeństwo 2016. Podsumowanie Deloitte

... charakterystyce APT na system SWIFT (skradzione ponad 81 milionów dolarów w ataku na Bank Centralny w Bangladeszu, 12 milionów w Banko del Austro w Ekwadorze, i ... typu „memory corruption”), który umożliwia przejęcie kontroli nad stacją użytkownika. Celem przestępców nie zawsze były ataki na kanały bankowości elektronicznej. W jednym z banków ...

-

![Cyberprzestępczość przechodzi metamorfozę. Oto aktualne zagrożenia [© Andrey Popov - Fotolia.com] Cyberprzestępczość przechodzi metamorfozę. Oto aktualne zagrożenia]()

Cyberprzestępczość przechodzi metamorfozę. Oto aktualne zagrożenia

... niebezpieczeństwo, gdy robią to bez wykorzystania ochronnych filtrów. Domowe biuro pozostaje celem hakerów – W 2020 roku granice między domem a biurem uległy znacznemu zatarciu ... na szczególnie duży ruch, którego charakter odpowiadał zdefiniowanym wcześniej wskaźnikom ataku. Istnieją również dowody na to, że cyberprzestępczość wybrała także inne ...

-

![Inżynieria społeczna i ChatGPT kluczowymi metodami hakerów? [© pixabay.com] Inżynieria społeczna i ChatGPT kluczowymi metodami hakerów?]()

Inżynieria społeczna i ChatGPT kluczowymi metodami hakerów?

... . Pozwala też – nawet osobom bez stosownej wiedzy eksperckiej – na napisanie kodu, który zbiera informacje, łącząc się z infrastrukturą będącą celem nieuprawnionego ataku – podkreśla Wojciech Głażewski, dyrektor zarządzający Check Point Software w Polsce. Obawy podziela Biuro Informacji Kredytowej, które w najnowszym raporcie „Cyberbezpieczeństwo ...

-

![Cyberwojna stałym elementem działań wojennych [© Maxleron z Pixabay] Cyberwojna stałym elementem działań wojennych]()

Cyberwojna stałym elementem działań wojennych

... Bardzo aktywne na terenie Europy są grupy szpiegowskie z Rosji i Chin. Po ataku Hamasu na Izrael w październiku 2023 r. i podczas trwającej wojny w Gazie ESET ... jak np. odkryta przez badaczy ESET kampania Operation Texonto. Jej celem było rozpowszechnianie fałszywych informacji o rosyjskich protestach wyborczych i sytuacji wojennej w Charkowie, aby ...

-

![Na czym polega atak drive-by download? Na czym polega atak drive-by download?]()

Na czym polega atak drive-by download?

... exploity. Rysunek obok, od Google Anti-Malware Team, pokazuje podstawowy schemat ataku drive-by download. Exploity te mogą wykorzystywać luki w zabezpieczeniach przeglądarki ... przez firmę Adobe na kwestie związane z bezpieczeństwem. Innym popularnym celem exploitów jest program Flash Player, który - zainstalowany na komputerach podłączonych do ...

-

![Jak przebiega atak ransomware i jak się przed nim obronić? Jak przebiega atak ransomware i jak się przed nim obronić?]()

Jak przebiega atak ransomware i jak się przed nim obronić?

... Po uzyskaniu dostępu sprawcy przeprowadzają drobiazgowe badanie środowiska sieciowego ofiary. Ich celem jest zrozumienie struktury sieci, zlokalizowanie zasobów, które mogą wspomóc atak ... normalnie używane w sieciach korporacyjnych. Skuteczne strategie naprawcze po ataku ransomware Po ataku ransomware, kluczowe jest podjęcie działań mających na celu ...

-

![Bezpieczeństwo w Internecie I poł. 2010 [© stoupa - Fotolia.com] Bezpieczeństwo w Internecie I poł. 2010]()

Bezpieczeństwo w Internecie I poł. 2010

... Microsoft. Do ataku wykorzystano oprogramowanie destrukcyjne znane jako Stuxnet. Wykorzystywało ono lukę w zabezpieczeniach związaną z tym, w jaki sposób system Windows obsługuje łącza skrótów. Dystrybucja programu Stuxnet była ograniczona, ale atak był ważny, ponieważ było to pierwsze znane oprogramowanie destrukcyjne, którego celem były systemy ...

-

![Do jakich wniosków prowadzą największe ataki hakerów? [© anurak - Fotolia.com] Do jakich wniosków prowadzą największe ataki hakerów?]()

Do jakich wniosków prowadzą największe ataki hakerów?

... , w tym przypadku mieliśmy do czynienia z połączeniem wielu najgorszych scenariuszy. Ofiarą ataku padła duża liczba klientów. Skradziono dane objęte szczególną ochroną, w dodatku z firmy, która obiecała przeciwdziałać takim oszustwom, jakie prawdopodobnie były celem sprawców. Jak poinformowała stacja CNN, hakerzy, którzy włamali się do systemów ...

-

![Złośliwe oprogramowanie bez plików. Jak się chronić? [© pixabay.com] Złośliwe oprogramowanie bez plików. Jak się chronić?]()

Złośliwe oprogramowanie bez plików. Jak się chronić?

... oferuje ochronę opartą na mechanizmach sygnaturowych. Siła tego ataku polega na tym, że jego celem są elementy, które nie są obecne w obszarze ... – dopowiada Aleksander Kostuch. Jak przebiega bezplikowy atak złośliwego oprogramowania? Typowy scenariusz ataku składa się z trzech etapów. W pierwszej kolejności cyberprzestępcy muszą uzyskać ...

-

![Trend Micro Custom Defense chroni przed atakami APT [© Andrea Danti - Fotolia.com] Trend Micro Custom Defense chroni przed atakami APT]()

Trend Micro Custom Defense chroni przed atakami APT

... – ich celem jest nieustanne wykrywanie ataków pomimo stosowania technik maskujących przez cyberprzestępców. Analitycy Trend Micro zajmują się również zbieraniem i badaniem danych będących dowodami na planowanie ataków wycelowanych w dziesiątki tysięcy klientów korporacyjnych Trend Micro na całym świecie. Analizując kolejne warstwy struktury ataku ...

-

![Ataki DDoS w II kw. 2017 r. Długo i wytrwale [© Maksim Kabakou - Fotolia] Ataki DDoS w II kw. 2017 r. Długo i wytrwale]()

Ataki DDoS w II kw. 2017 r. Długo i wytrwale

... Holandia, Kanada, Francja. Siódme i ósme miejsce należał w poprzednim zestawieniu do Wietnamu i Danii. Celem cyberprzestępczych działań były m.in. Al Jazeera, Le Monde, Figaro oraz ... , który nie posiada wiedzy ani umiejętności technicznych niezbędnych do zorganizowania ataku DDoS na pełną skalę, może zakupić atak demonstracyjny w celu dokonania ...

-

![Cyberataki: szybsze i coraz bardziej zautomatyzowane [© pixabay.com] Cyberataki: szybsze i coraz bardziej zautomatyzowane]()

Cyberataki: szybsze i coraz bardziej zautomatyzowane

... aplikacji o znaczeniu krytycznym, dlatego stają się one coraz popularniejszym celem cyberataków. Liczba nowych sygnatur złośliwego oprogramowania dla systemu Linux w ... się tylko na cyberatakach DDoS. Stały się wielozadaniowymi narzędziami ataku wykorzystującymi wyrafinowane techniki, w tym ransomware. Dla przykładu, część cyberprzestępców, w ...

-

![Cyberbezpieczeństwo. Prognozy Fortinet na 2023 rok [© pixabay.com] Cyberbezpieczeństwo. Prognozy Fortinet na 2023 rok]()

Cyberbezpieczeństwo. Prognozy Fortinet na 2023 rok

... w tych środowiskach są również możliwym celem dla przeciwników. 5. Upowszechnienie się złośliwego oprogramowania typu wiper umożliwi bardziej destrukcyjne ataki Złośliwe oprogramowanie typu wiper wróciło w znacznej skali w 2022 roku, a cyberprzestępcy opracowali nowe warianty tej stosowanej już od dekady metody ataku. Według raportu 1H 2022 ...

-

![Kryzys ożywia cyberprzestępczość [© stoupa - Fotolia.com] Kryzys ożywia cyberprzestępczość]()

Kryzys ożywia cyberprzestępczość

... ataku typu phishing, polegającego na skłonieniu ich do zainstalowania fałszywego certyfikatu elektronicznego. Dokonał tego gang znany pod nazwą Rock Phish. Niecałe dwa tygodnie później TrendLabs wykrył inne fałszywe certyfikaty, których celem ... grudniu została wykryta fałszywa promocja Coca-Coli, podobna do ataku na McDonaldsa. Oferowano w niej ...

-

![(Nie)bezpieczna sieć Wi-Fi (Nie)bezpieczna sieć Wi-Fi]()

(Nie)bezpieczna sieć Wi-Fi

... podczas takiego połączenia, mogą zostać przechwycone przez cyberprzestępców. Jednym z celów ataku może być pozyskanie danych kart kredytowych, innym zgromadzenie adresów e-mail ... wersji programu może zapobiec późniejszemu atakowi cyberprzestępcy. Głównym celem publikowania uaktualnień jest likwidacja błędów i luk w zabezpieczeniach, poprzez które ...

-

![G Data: zagrożenia internetowe 2010 [© stoupa - Fotolia.com] G Data: zagrożenia internetowe 2010]()

G Data: zagrożenia internetowe 2010

... to działania przebiegające w analogiczny sposób, jak miało to miejsce w przypadku ataku przy użyciu robaka Koobface, znanego dobrze użytkownikom Facebooka oraz Twittera. Cyberprzestępcom ... są nam równie dobrze znane z polskiego rynku. „Wybryki” hakerów, których celem padały portale takie jak Wykop, JoeMonster, czy serwisy uczelnianie, staną ...

-

![Ewolucja złośliwego oprogramowania 2009 Ewolucja złośliwego oprogramowania 2009]()

Ewolucja złośliwego oprogramowania 2009

... aplikacji z białych list", a tym samym nie były w stanie odeprzeć tego ataku. Zagrożenia te były również znane z ich szerokiego rozpowszechnienia w Internecie. Zarówno Sinowal ... ataków DoS, badacze spodziewali się, że nastąpi to 1 kwietnia, ponieważ celem wersji Kido, która zaczęła rozprzestrzeniać się w marcu, było rozpoczęcie pobierania dodatkowych ...

-

![Trojan Duqu - nowe wątki Trojan Duqu - nowe wątki]()

Trojan Duqu - nowe wątki

... wybrany wcześniej cel. Z oczywistych powodów nie możemy ujawniać nazwy firmy, która była celem w incydencie nr 1. Podobnie jak w przypadku incydentu badanego przez CrySyS Lab, ... postępowania osób atakujących. Informacje te pozwalają określić datę jednej z fal ataku na połowę-koniec kwietnia 2011 r. Poniżej zamieszczam kluczowe fakty ustalone podczas ...

-

![Największe cyberataki w 2011 roku [© stoupa - Fotolia.com] Największe cyberataki w 2011 roku]()

Największe cyberataki w 2011 roku

... do Międzynarodowego Funduszu Walutowego wiąże się wiele niewiadomych. Jak spekulują media, w wyniku ataku na systemy komputerowy stracone zostały dane, dokumenty i e-maile. Nie wiadomo ... "Celem ataków nie są oczywiście wyłącznie duże firmy czy instytucje publiczne. Najnowsze dane pokazują, że już co czwarty polski internauta stał się obiektem ataku ...

-

![Firmy telekomunikacyjne przygotowane na cyberataki [© weerapat1003 - Fotolia.com] Firmy telekomunikacyjne przygotowane na cyberataki]()

Firmy telekomunikacyjne przygotowane na cyberataki

... tym telekomy na całym świecie, w tym także w Polsce, są częstym celem cyberataków, stąd ich chęć sprawdzenia swojego przygotowania do poradzenia sobie z sytuacją ... ćwiczenia zaobserwowano na przykład brak inicjatywy odnośnie wydania wspólnego komunikatu prasowego w razie ataku, który dotknął kilka organizacji, a także fakt, że tylko trzech z ...

-

![Banki nie powinny się spodziewać, że hakerzy odpuszczą [© Mikko Lemola - Fotolia.com] Banki nie powinny się spodziewać, że hakerzy odpuszczą]()

Banki nie powinny się spodziewać, że hakerzy odpuszczą

... – wyjaśnia Marcin Ludwiszewski, Dyrektor, Lider obszaru cyberbezpieczeństwa Deloitte w Polsce. Głównym celem przestępców jest kradzież środków finansowych oraz kradzież tożsamości umożliwiająca im ... (man in the middle, podsłuchu oraz modyfikacji danych). Ryzyko ataku może również wynikać z podatności, które generują niezabezpieczone sieci WiFi ...

-

![Czy da się ochronić roboty przemysłowe? [© phonlamaiphoto - Fotolia.com] Czy da się ochronić roboty przemysłowe?]()

Czy da się ochronić roboty przemysłowe?

... ze wzrostem inteligencji i możliwości komunikacyjnych tych systemów zwiększają się możliwości ataku na nie. Usługi WWW pozwalają zewnętrznemu oprogramowaniu i urządzeniom komunikować się z ... odgrywają coraz ważniejszą rolę w produkcji. Są przez to potencjalnym celem ataków cyberprzestępców szukających zysku, a także wrogich państw, próbujących ...

Strona główna

Strona główna- Wiadomości

- Firma

- Podatki

- Finanse

- Nieruchomości

- Przetargi

- Praca

- Prawo

- Zakupy

- Porady

- Kantor

Narzędzia

- Wyszukiwarki

- Znajdź pracę

- Znajdź przetarg

- Baza adresowa firm

- Kantor walut online

- Ważne adresy

- Urzędy skarbowe

- Adresy ZUS

- Urzędy Pracy

- Adresy banków

- Firmy zlikwidowane

- Centrum Webmastera

- Centrum Webmastera

- Newsy na Twoją stronę

![Ewolucja złośliwego oprogramowania 2013 [© lolloj - Fotolia.com] Ewolucja złośliwego oprogramowania 2013](https://s3.egospodarka.pl/grafika2/zlosliwe-programy/Ewolucja-zlosliwego-oprogramowania-2013-130012-150x100crop.jpg)

![10 lat złośliwego oprogramowania na urządzenia mobilne [© Thomas Hansen - Fotolia.com] 10 lat złośliwego oprogramowania na urządzenia mobilne](https://s3.egospodarka.pl/grafika2/zlosliwe-oprogramowanie/10-lat-zlosliwego-oprogramowania-na-urzadzenia-mobilne-130738-150x100crop.jpg)

![Szkodliwe programy mobilne 2012 [© yuriy - Fotolia.com] Szkodliwe programy mobilne 2012](https://s3.egospodarka.pl/grafika2/szkodliwe-oprogramowanie/Szkodliwe-programy-mobilne-2012-114464-150x100crop.jpg)

![Jak samorząd terytorialny ma bronić się przed ransomware? [© santiago silver - Fotolia.com] Jak samorząd terytorialny ma bronić się przed ransomware?](https://s3.egospodarka.pl/grafika2/ransomware/Jak-samorzad-terytorialny-ma-bronic-sie-przed-ransomware-225359-150x100crop.jpg)

![Ewolucja złośliwego oprogramowania I kw. 2014 [© Andrea Danti - Fotolia.com] Ewolucja złośliwego oprogramowania I kw. 2014](https://s3.egospodarka.pl/grafika2/zlosliwe-programy/Ewolucja-zlosliwego-oprogramowania-I-kw-2014-137555-150x100crop.jpg)

![Check Point: zagrożenia bezpieczeństwa 2014 [© alphaspirit - Fotolia.com] Check Point: zagrożenia bezpieczeństwa 2014](https://s3.egospodarka.pl/grafika2/Check-Point/Check-Point-zagrozenia-bezpieczenstwa-2014-129562-150x100crop.jpg)

![Cyberbezpieczeństwo 2016. Podsumowanie Deloitte [© Glebstock - Fotolia.com] Cyberbezpieczeństwo 2016. Podsumowanie Deloitte](https://s3.egospodarka.pl/grafika2/cyberbezpieczenstwo/Cyberbezpieczenstwo-2016-Podsumowanie-Deloitte-186328-150x100crop.jpg)

![Cyberprzestępczość przechodzi metamorfozę. Oto aktualne zagrożenia [© Andrey Popov - Fotolia.com] Cyberprzestępczość przechodzi metamorfozę. Oto aktualne zagrożenia](https://s3.egospodarka.pl/grafika2/cyberzagrozenia/Cyberprzestepczosc-przechodzi-metamorfoze-Oto-aktualne-zagrozenia-236163-150x100crop.jpg)

![Inżynieria społeczna i ChatGPT kluczowymi metodami hakerów? [© pixabay.com] Inżynieria społeczna i ChatGPT kluczowymi metodami hakerów?](https://s3.egospodarka.pl/grafika2/ChatGPT/Inzynieria-spoleczna-i-ChatGPT-kluczowymi-metodami-hakerow-252568-150x100crop.jpg)

![Cyberwojna stałym elementem działań wojennych [© Maxleron z Pixabay] Cyberwojna stałym elementem działań wojennych](https://s3.egospodarka.pl/grafika2/wojna/Cyberwojna-stalym-elementem-dzialan-wojennych-259732-150x100crop.jpg)

![Bezpieczeństwo w Internecie I poł. 2010 [© stoupa - Fotolia.com] Bezpieczeństwo w Internecie I poł. 2010](https://s3.egospodarka.pl/grafika/Symantec/Bezpieczenstwo-w-Internecie-I-pol-2010-MBuPgy.jpg)

![Do jakich wniosków prowadzą największe ataki hakerów? [© anurak - Fotolia.com] Do jakich wniosków prowadzą największe ataki hakerów?](https://s3.egospodarka.pl/grafika2/bezpieczenstwo-danych/Do-jakich-wnioskow-prowadza-najwieksze-ataki-hakerow-202741-150x100crop.jpg)

![Złośliwe oprogramowanie bez plików. Jak się chronić? [© pixabay.com] Złośliwe oprogramowanie bez plików. Jak się chronić?](https://s3.egospodarka.pl/grafika2/fileless-malware/Zlosliwe-oprogramowanie-bez-plikow-Jak-sie-chronic-248016-150x100crop.jpg)

![Trend Micro Custom Defense chroni przed atakami APT [© Andrea Danti - Fotolia.com] Trend Micro Custom Defense chroni przed atakami APT](https://s3.egospodarka.pl/grafika2/szkodliwe-oprogramowanie/Trend-Micro-Custom-Defense-chroni-przed-atakami-APT-115332-150x100crop.jpg)

![Ataki DDoS w II kw. 2017 r. Długo i wytrwale [© Maksim Kabakou - Fotolia] Ataki DDoS w II kw. 2017 r. Długo i wytrwale](https://s3.egospodarka.pl/grafika2/ataki-DDos/Ataki-DDoS-w-II-kw-2017-r-Dlugo-i-wytrwale-195537-150x100crop.jpg)

![Cyberataki: szybsze i coraz bardziej zautomatyzowane [© pixabay.com] Cyberataki: szybsze i coraz bardziej zautomatyzowane](https://s3.egospodarka.pl/grafika2/zagrozenia-internetowe/Cyberataki-szybsze-i-coraz-bardziej-zautomatyzowane-243996-150x100crop.jpg)

![Cyberbezpieczeństwo. Prognozy Fortinet na 2023 rok [© pixabay.com] Cyberbezpieczeństwo. Prognozy Fortinet na 2023 rok](https://s3.egospodarka.pl/grafika2/cyberzagrozenia/Cyberbezpieczenstwo-Prognozy-Fortinet-na-2023-rok-249374-150x100crop.jpg)

![Kryzys ożywia cyberprzestępczość [© stoupa - Fotolia.com] Kryzys ożywia cyberprzestępczość](https://s3.egospodarka.pl/grafika/cyberprzestepczosc/Kryzys-ozywia-cyberprzestepczosc-MBuPgy.jpg)

![G Data: zagrożenia internetowe 2010 [© stoupa - Fotolia.com] G Data: zagrożenia internetowe 2010](https://s3.egospodarka.pl/grafika/cyberprzestepcy/G-Data-zagrozenia-internetowe-2010-MBuPgy.jpg)

![Największe cyberataki w 2011 roku [© stoupa - Fotolia.com] Największe cyberataki w 2011 roku](https://s3.egospodarka.pl/grafika/ataki-hakerskie/Najwieksze-cyberataki-w-2011-roku-MBuPgy.jpg)

![Firmy telekomunikacyjne przygotowane na cyberataki [© weerapat1003 - Fotolia.com] Firmy telekomunikacyjne przygotowane na cyberataki](https://s3.egospodarka.pl/grafika2/cyberataki/Firmy-telekomunikacyjne-przygotowane-na-cyberataki-149905-150x100crop.jpg)

![Banki nie powinny się spodziewać, że hakerzy odpuszczą [© Mikko Lemola - Fotolia.com] Banki nie powinny się spodziewać, że hakerzy odpuszczą](https://s3.egospodarka.pl/grafika2/cyberprzestepcy/Banki-nie-powinny-sie-spodziewac-ze-hakerzy-odpuszcza-174717-150x100crop.jpg)

![Czy da się ochronić roboty przemysłowe? [© phonlamaiphoto - Fotolia.com] Czy da się ochronić roboty przemysłowe?](https://s3.egospodarka.pl/grafika2/roboty-przemyslowe/Czy-da-sie-ochronic-roboty-przemyslowe-194165-150x100crop.jpg)

![Reklama natywna - 5 najważniejszych zalet [© tashatuvango - Fotolia.com] Reklama natywna - 5 najważniejszych zalet](https://s3.egospodarka.pl/grafika2/artykul-natywny/Reklama-natywna-5-najwazniejszych-zalet-226496-150x100crop.jpg)

![Ranking lokat i kont oszczędnościowych. Przegląd możliwości dostępnych w czerwcu 2025 [© Andrey Popov - Fotolia.com] Ranking lokat i kont oszczędnościowych. Przegląd możliwości dostępnych w czerwcu 2025](https://s3.egospodarka.pl/grafika2/najlepsze-lokaty/Ranking-lokat-i-kont-oszczednosciowych-Przeglad-mozliwosci-dostepnych-w-czerwcu-2025-267094-150x100crop.jpg)

![Jak najkorzystniej wysyłać i odbierać przelewy walutowe w EURO [© Production Perig - Fotolia.com] Jak najkorzystniej wysyłać i odbierać przelewy walutowe w EURO](https://s3.egospodarka.pl/grafika2/przelewy-bankowe/Jak-najkorzystniej-wysylac-i-odbierac-przelewy-walutowe-w-EURO-205900-150x100crop.jpg)

![Dodatkowy urlop opiekuńczy i nowe umowy na okres próbny. Zmiany w Kodeksie pracy uchwalone [© virtua73 - Fotolia.com] Dodatkowy urlop opiekuńczy i nowe umowy na okres próbny. Zmiany w Kodeksie pracy uchwalone](https://s3.egospodarka.pl/grafika2/kodeks-pracy/Dodatkowy-urlop-opiekunczy-i-nowe-umowy-na-okres-probny-Zmiany-w-Kodeksie-pracy-uchwalone-250696-150x100crop.jpg)

![7 pułapek i okazji - zobacz co cię czeka podczas kupna mieszkania na wynajem [© pixabay - wygenerowane przez AI] 7 pułapek i okazji - zobacz co cię czeka podczas kupna mieszkania na wynajem [© pixabay - wygenerowane przez AI]](https://s3.egospodarka.pl/grafika2/inwestycja-w-mieszkanie/7-pulapek-i-okazji-zobacz-co-cie-czeka-podczas-kupna-mieszkania-na-wynajem-270018-50x33crop.jpg) 7 pułapek i okazji - zobacz co cię czeka podczas kupna mieszkania na wynajem

7 pułapek i okazji - zobacz co cię czeka podczas kupna mieszkania na wynajem

![Praca w święta? 5 błędnych przekonań liderów, które niszczą urlop zespołu [© pexels] Praca w święta? 5 błędnych przekonań liderów, które niszczą urlop zespołu](https://s3.egospodarka.pl/grafika2/dobry-lider/Praca-w-swieta-5-blednych-przekonan-liderow-ktore-niszcza-urlop-zespolu-270014-150x100crop.jpg)

![Najważniejszy kod podróży lotniczej. Czym jest PNR? [© pexels] Najważniejszy kod podróży lotniczej. Czym jest PNR?](https://s3.egospodarka.pl/grafika2/lot-samolotem/Najwazniejszy-kod-podrozy-lotniczej-Czym-jest-PNR-270138-150x100crop.jpg)

![Awaria KSeF w 2026 - tryb awaryjny, data wystawienia faktury i obowiązki podatnika. Praktyczny poradnik [© wygenerowane przez AI] Awaria KSeF w 2026 - tryb awaryjny, data wystawienia faktury i obowiązki podatnika. Praktyczny poradnik](https://s3.egospodarka.pl/grafika2/KSeF/Awaria-KSeF-w-2026-tryb-awaryjny-data-wystawienia-faktury-i-obowiazki-podatnika-Praktyczny-poradnik-270179-150x100crop.jpg)

![Test Mercedes-AMG SL 55 4MATIC+ Luksusowy kabriolet z napędem na cztery koła i potężnym V8 [© Wojciech Krzemiński] Test Mercedes-AMG SL 55 4MATIC+ Luksusowy kabriolet z napędem na cztery koła i potężnym V8](https://s3.egospodarka.pl/grafika2/Mercedes-AMG-SL-55-4MATIC/Test-Mercedes-AMG-SL-55-4MATIC-Luksusowy-kabriolet-z-napedem-na-cztery-kola-i-poteznym-V8-270058-150x100crop.jpg)

![Jawność wynagrodzeń od 24 grudnia 2025: co naprawdę się zmienia? Poznaj fakty i mity [© wygenerowane przez AI] Jawność wynagrodzeń od 24 grudnia 2025: co naprawdę się zmienia? Poznaj fakty i mity](https://s3.egospodarka.pl/grafika2/dyskryminacja-placowa/Jawnosc-wynagrodzen-od-24-grudnia-2025-co-naprawde-sie-zmienia-Poznaj-fakty-i-mity-270170-150x100crop.jpg)