Zagrożenia z sieci: I-VI 2006

2006-06-29 13:33

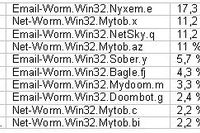

TOP 10 wirusów w okresie styczeń-czerwiec 2006 © fot. mat. prasowe

Przez pierwszych sześć miesięcy roku 2006, wydawałoby się, panował spokój. W rzeczywistości to pozory - w tym okresie powstało wiele nowych złośliwych kodów i miały miejsce kolejne ataki, mniej jednak o tym mówiono. Nowe zagrożenia mają o wiele jaśniej zdefiniowany cel, ataki są naprawdę dobrze zamaskowane, a przestępcy ciągle znajdują sposoby na przerwanie linii obrony.

Przeczytaj także: Wirusy i ataki sieciowe X-XII 2005

• 185 tysięcy wirusów istnieje obecnie, ale ich liczba gwałtownie rośnie• 8057 eBay, 1634 PayPal, 497 Citibank tyle jest domen z nazwami tych i innych instytucji finansowych oraz banków w sieci. Tylko niektóre z nich są prawdziwe. Tymczasem jak wykazują badania aż 90% uczestników dało się oszukać przez fałszywą witrynę.

• 60 sekund tyle potrzebują złodzieje, aby przy pomocy laptopa przejąć kontrolę nas samochodem z systemem bezkluczykowego zapłonu.

Największa zmiana, jaka zaszła w ciągu ostatnich dwudziestu lat nie dotyczy typów wirusów czy ilości "złośliwego oprogramowania" (malware) lecz motywacji, jaką kierują się twórcy wirusów. Najbardziej istotna jest ewolucja autorów wirusów - od osób traktujących ich pisanie jako hobby, do grup przestępczych tworzących złośliwe aplikacje w celu uzyskania korzyści finansowych. Tendencja ta utrzymuje się. Większość przypadków tworzenia nowych niszczycielskich kodów ma podłoże finansowe, a ich celem jest przekształcenie zarażonego komputera w bota wykorzystywanego do rozsyłania spamu lub phishingu, bądź wykradania informacji prywatnych i danych finansowych.

W marcu 2005 roku F-Secure wprowadziła na rynek technologię Blacklight, wykrywającą rootkiy. Rootkity skutecznie ukrywają narzędzia pozwalające autorom złośliwych aplikacji włamać się do komputera i "robić swoje" w sposób zupełnie niezauważony. Od tego czasu obserwujemy stały wzrost liczby różnego rodzaju niebezpiecznych programów wykorzystujących technologię rootkit. Co ciekawe, większość dostawców rozwiązań z dziedziny ochrony danych wciąż nie oferuje narzędzi wykrywających rootkity, nawet pomimo głośnej w ubiegłym roku sprawy firmy Sony. A stawka jest coraz wyższa.

W maju 2006 roku stwierdzono, że poprzez internetowy serwis hazardowy wykorzystywano używający rootkita backdoor, czyli "tylne wejście", do potajemnego rejestrowania i kradzieży informacji o graczach korzystających z internetowych serwisów pokerowych. Gracze instalowali na swoich maszynach pozornie tylko przydane narzędzie. Tylne wejście, pozwalające nielegalnie uzyskać zdalny dostęp do komputera, zostało w tym przypadku utworzone poprzez umieszczenie na komputerze użytkownika niebezpiecznych plików, a sterownik pakietu rootkit posłużył do ukrycia całej operacji. Następnie włamywacz uzyskiwał dostęp do przechowywanych w maszynie informacji służących do logowania w internetowych serwisach pokerowych, takich jak Partypoker, Empirepoker, Eurobetpoker czy Pokernow. Wówczas podszywając się pod innych graczy haker mógł umyślnie przegrywać partie z samym sobą, zgarniając w ten sposób wygrane.

W roku 2006 liczba złośliwych programów atakujących telefony komórkowe przekroczyła 200. W porównaniu z sytuacją w świecie komputerów PC nie można jeszcze mówić o stanie zagrożenia, ale z pewnością ten trend się rozwija. W miarę upodabniania się telefonów komórkowych do komputerów i pojawiania się możliwości realizowania przez nie transakcji finansowych należy się spodziewać nowych ataków ze strony autorów m-wirusów.

Gorączkowy początek roku

Początek roku 2006 był szczególnie gorący, nastąpił wtedy bowiem atak (zero-day exploit) na Windows Graphic Rendering i pliki WMF (Windows Metafile) - w którym pod koniec 2005 roku wykryto "dziurę". W ciągu kilku kolejnych dni stwierdzono mnóstwo złośliwych plików wykorzystujących "dziurę" do ataku. Ponieważ nie była dostępna łata producenta oprogramowania, tymczasową pierwszą łatę opracował Ilfak Guilfanov z DataRescue. Firma Microsoft musiała zmienić dotychczasowy zwyczaj publikowania aktualizacji raz w miesiącu i kolejną łatkę udostępniła 5 stycznia. Jednym z najczęstszych celów ataku był brytyjski parlament. Na kilkadziesiąt bardzo ważnych adresów poczty elektronicznej przychodziły listy, wysyłane z komputera zlokalizowanego w Korei Południowej. W mailu znajdowała się zachęta do otworzenia załącznika z mapą, który w rzeczywistości otwierał tylne drzwi do systemu i umożliwiał pełen dostęp do danych zgromadzonych w maszynie. Najbardziej interesujące w tym przypadku jest wykorzystanie socjotechniki – odbiorca otrzymywał wiadomość rodem z filmów szpiegowskich i...otwierał ją.

Przeczytaj także:

![Złośliwe programy I-III 2010 Złośliwe programy I-III 2010]() Złośliwe programy I-III 2010

Złośliwe programy I-III 2010

Złośliwe programy I-III 2010

Złośliwe programy I-III 2010

oprac. : Joanna Kujawa / eGospodarka.pl

Więcej na ten temat:

złośliwy kod, złośliwe kody, wirusy, robaki, konie trojańskie, złośliwe programy, złośliwe oprogramowanie

![Trojan bankowy Qbot najpupularniejszy na świecie w VI 2023 [© Brian Jackson - Fotolia.com] Trojan bankowy Qbot najpupularniejszy na świecie w VI 2023](https://s3.egospodarka.pl/grafika2/cyberzagrozenia/Trojan-bankowy-Qbot-najpupularniejszy-na-swiecie-w-VI-2023-253614-150x100crop.jpg)

![Poczta elektroniczna pod ostrzałem. 5 najczęstszych form ataku [© pixabay.com] Poczta elektroniczna pod ostrzałem. 5 najczęstszych form ataku](https://s3.egospodarka.pl/grafika2/cyberataki/Poczta-elektroniczna-pod-ostrzalem-5-najczestszych-form-ataku-252598-150x100crop.jpg)

![Zagrożenia w sieci: spokój mąci nie tylko phishing [© pixabay.com] Zagrożenia w sieci: spokój mąci nie tylko phishing](https://s3.egospodarka.pl/grafika2/CERT/Zagrozenia-w-sieci-spokoj-maci-nie-tylko-phishing-244620-150x100crop.jpg)

![CERT Orange Polska: 2020 rok pod znakiem phishingu [© weerapat1003 - Fotolia.com] CERT Orange Polska: 2020 rok pod znakiem phishingu](https://s3.egospodarka.pl/grafika2/CERT/CERT-Orange-Polska-2020-rok-pod-znakiem-phishingu-237354-150x100crop.jpg)

![Europa się starzeje [© Scanrail - Fotolia.com] Europa się starzeje](https://s3.egospodarka.pl/grafika/seniorzy/Europa-sie-starzeje-apURW9.jpg)

![Ranking najlepszych kont osobistych [© wygenerowane przez AI] Ranking najlepszych kont osobistych](https://s3.egospodarka.pl/grafika2/konto-osobiste/Ranking-najlepszych-kont-osobistych-267141-150x100crop.png)

![Halucynacje AI w prawie. Chat GPT zmyśla przepisy? [© wygenerowane przez AI] Halucynacje AI w prawie. Chat GPT zmyśla przepisy?](https://s3.egospodarka.pl/grafika2/kancelarie-prawne/Halucynacje-AI-w-prawie-Chat-GPT-zmysla-przepisy-270866-150x100crop.png)

![Ranking kont firmowych - w jakim banku założysz najlepsze konto firmowe w 2025 r. [© DigitalMarketingAgency - pixabay.com] Ranking kont firmowych - w jakim banku założysz najlepsze konto firmowe w 2025 r.](https://s3.egospodarka.pl/grafika2/konto-firmowe/Ranking-kont-firmowych-w-jakim-banku-zalozysz-najlepsze-konto-firmowe-w-2025-r-266886-150x100crop.jpg)

![Artykuł natywny, czyli jaki? Jak napisać dobry artykuł natywny? [© Trueffelpix - Fotolia.com] Artykuł natywny, czyli jaki? Jak napisać dobry artykuł natywny?](https://s3.egospodarka.pl/grafika2/artykul-natywny/Artykul-natywny-czyli-jaki-Jak-napisac-dobry-artykul-natywny-215898-150x100crop.jpg)

![Składka zdrowotna - co się zmieni po 1 stycznia 2025 roku? [© katemangostar na Freepik] Składka zdrowotna - co się zmieni po 1 stycznia 2025 roku?](https://s3.egospodarka.pl/grafika2/skladka-zdrowotna/Skladka-zdrowotna-co-sie-zmieni-po-1-stycznia-2025-roku-262018-150x100crop.jpg)

![Co zmienia darmowy dostęp do Rejestru Cen Nieruchomości? [© pexels] Co zmienia darmowy dostęp do Rejestru Cen Nieruchomości? [© pexels]](https://s3.egospodarka.pl/grafika2/Rejestr-Cen-Nieruchomosci/Co-zmienia-darmowy-dostep-do-Rejestru-Cen-Nieruchomosci-270800-50x33crop.jpg) Co zmienia darmowy dostęp do Rejestru Cen Nieruchomości?

Co zmienia darmowy dostęp do Rejestru Cen Nieruchomości?

![Bezpłatne szkolenia z AI od Google i SGH. Rusza nowa edycja "Umiejętności Jutra AI". Jak wziąć udział? [© wygenerowane przez AI] Bezpłatne szkolenia z AI od Google i SGH. Rusza nowa edycja "Umiejętności Jutra AI". Jak wziąć udział?](https://s3.egospodarka.pl/grafika2/AI/Bezplatne-szkolenia-z-AI-od-Google-i-SGH-Rusza-nowa-edycja-Umiejetnosci-Jutra-AI-Jak-wziac-udzial-270878-150x100crop.jpg)

![Wzrost PKB nie pomógł. Rekordowa liczba niewypłacalności firm w 2025 roku [© pexels] Wzrost PKB nie pomógł. Rekordowa liczba niewypłacalności firm w 2025 roku](https://s3.egospodarka.pl/grafika2/niewyplacalnosc-firmy/Wzrost-PKB-nie-pomogl-Rekordowa-liczba-niewyplacalnosci-firm-w-2025-roku-270876-150x100crop.jpg)

![Wynajem mieszkania czy kredyt? Gdzie rata jest tańsza niż czynsz? [© pexels] Wynajem mieszkania czy kredyt? Gdzie rata jest tańsza niż czynsz?](https://s3.egospodarka.pl/grafika2/rynek-najmu/Wynajem-mieszkania-czy-kredyt-Gdzie-rata-jest-tansza-niz-czynsz-270870-150x100crop.jpg)