-

![Energia wiatrowa w Polsce Energia wiatrowa w Polsce]()

Energia wiatrowa w Polsce

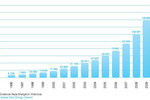

... . W stosunku do 2009 r. osiągnięty został znaczący przyrost – 52,3%. Należy zaznaczyć, że tak wysoka zmiana procentowa jest nie tylko skutkiem niskiej bazy, ale również relatywnie dużych projektów oddawanych do użytku. Według danych spółki PSE Operator, w ciągu pierwszej połowy 2011 roku farmy wiatrowe ...

-

![Fuzje i przejęcia na rynku technologii III kw. 2011 [© Scanrail - Fotolia.com] Fuzje i przejęcia na rynku technologii III kw. 2011]()

Fuzje i przejęcia na rynku technologii III kw. 2011

... raportu z III kwartału, sięgnięto 6 października 2011 roku. Aktywność transakcyjna i wyceny mogą się nieznacznie wahać, w zależności od dnia, w którym sprawdzane są bazy danych FactSet Mergerstat. We wszystkich analizach wartości używane są tylko transakcje o ujawnionej wartości.

-

![ESET: zagrożenia internetowe II 2012 ESET: zagrożenia internetowe II 2012]()

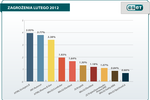

ESET: zagrożenia internetowe II 2012

... cyberprzestępcy. Do czego wyłudzone dane mogą posłużyć? Według analityków zagrożeń z firmy ESET w najlepszym wypadku przechwycony adres e-mail może trafić do bazy jednego ze spamerów. Może się jednak zdarzyć, że internauta, podając numer telefonu komórkowego, zamiast zgłosić swój udział w konkursie, nieświadomie zapisze ...

-

![Kaspersky Security for SharePoint Server [© vanfan - Fotolia.com] Kaspersky Security for SharePoint Server]()

Kaspersky Security for SharePoint Server

... oprogramowania za pośrednictwem korporacyjnej platformy pracy grupowej oraz systemu przechowywania plików przy użyciu najnowszego silnika antywirusowego z częstymi aktualizacjami bazy danych. Funkcja antywirusowa rozwiązania umożliwia skanowanie przekazywanych i pobieranych plików w czasie rzeczywistym podczas uzyskiwania do nich dostępu oraz ...

-

![Radiotelefon Motorola TETRA MTP3100, MTP3200 i MTP3250 Radiotelefon Motorola TETRA MTP3100, MTP3200 i MTP3250]()

Radiotelefon Motorola TETRA MTP3100, MTP3200 i MTP3250

... terenowych. Przykłady zastosowań: nadzorowanie i śledzenie służb bezpieczeństwa publicznego podczas reakcji na incydenty, udostępnianie bieżących informacji z centralnej bazy danych policjantom na patrolu, a także skuteczniejsza ochrona zespołów inspekcyjnych z branży naftowo-gazowej, które przebywają w niebezpiecznych instalacjach chemicznych ...

-

![Nawigacja Mio Spirit 2012 Nawigacja Mio Spirit 2012]()

Nawigacja Mio Spirit 2012

... pogody na najbliższe dni. Istotna jest też możliwość korzystania z funkcji Wyszukiwania Lokalnego w bazie Google, dzięki której użytkownik ma dostęp do bazy punktów POI wyszukiwarki, a poprzez to także do niestandardowych interesujących punktów. Dostępność Urządzenia Mio Spirit 2012 pojawią się w sprzedaży w lipcu 2012 ...

-

![Skaner Brother ADS-2100 Skaner Brother ADS-2100]()

Skaner Brother ADS-2100

... edycję zeskanowanych plików przed ich zapisaniem oraz na wybór odpowiedniego formatu zapisu. Z kolei oprogramowanie „NewSoft Presto! BizCard” automatycznie dodaje do bazy kontaktów w komputerze zeskanowane dane z wizytówek. Działające z systemem Windows oprogramowanie „Nuance PDF Converter Professional 7” i „Nuance PaperPort 12 SE”, pozwalają na ...

-

![ESET: zagrożenia internetowe VIII 2012 ESET: zagrożenia internetowe VIII 2012]()

ESET: zagrożenia internetowe VIII 2012

... bardzo często uniemożliwiają poprawne połączenie się komputera z serwerem producenta oprogramowania zabezpieczającego (np. programu antywirusowego) w celu pobrania z sieci aktualnej bazy sygnatur. 9. JS/TrojanDownloader.Iframe.NKE Pozycja w poprzednim rankingu: 7 Odsetek wykrytych infekcji: 1.36% Koń trojański, który przekierowuje przeglądarkę do ...

-

![ESET: zagrożenia internetowe IX 2012 [© drx - Fotolia.com] ESET: zagrożenia internetowe IX 2012]()

ESET: zagrożenia internetowe IX 2012

... bardzo często uniemożliwiają poprawne połączenie się komputera z serwerem producenta oprogramowania zabezpieczającego (np. programu antywirusowego) w celu pobrania z sieci aktualnej bazy sygnatur. 9. JS/TrojanDownloader.Iframe.NKE Pozycja w poprzednim rankingu: 9 Odsetek wykrytych infekcji: 1.40% Koń trojański, który przekierowuje przeglądarkę do ...

-

![Działanie 4.4 PO IG - konieczny eksport w 30 miesięcy [© Jackin - Fotolia.com] Działanie 4.4 PO IG - konieczny eksport w 30 miesięcy]()

Działanie 4.4 PO IG - konieczny eksport w 30 miesięcy

... usług jest niezbędne do właściwego udokumentowania wskaźnika eksportu i pozwoli na zminimalizowanie ewentualnych nieprawidłowości podczas kontroli projektu przez instytucje zarządzającą. Zdefiniowane bazy nowych produktów pozwoli na zgodne z wytycznymi programowymi PO IG 4.4 wdrożenie zobowiązań umowy o dofinansowanie w zakresie wskaźnika eksportu.

-

![Spam w X 2012 r. [© Photosani - Fotolia.com] Spam w X 2012 r.]()

Spam w X 2012 r.

... prognozami odnośnie zwycięzcy tego wyścigu – i zgarnęli 250 dolarów na karcie podarunkowej Visa. Jednak każdy podany adres e-mail z pewnością trafił do bazy spamerów i prawdopodobnie będzie otrzymywał jeszcze więcej wiadomości śmieci. Zarejestrowaliśmy również inne masowe wysyłki o tematyce wyborczej. Wśród nich znalazły się wezwania ...

-

![ESET: zagrożenia internetowe X 2012 [© pixel_dreams - Fotolia.com] ESET: zagrożenia internetowe X 2012]()

ESET: zagrożenia internetowe X 2012

... bardzo często uniemożliwiają poprawne połączenie się komputera z serwerem producenta oprogramowania zabezpieczającego (np. programu antywirusowego) w celu pobrania z sieci aktualnej bazy sygnatur. 8. JS/TrojanDownloader.Iframe.NKE Pozycja w poprzednim rankingu: 9 Odsetek wykrytych infekcji: 1.36% Koń trojański, który przekierowuje przeglądarkę do ...

-

![Ewolucja złośliwego oprogramowania 2012 [© lina0486 - Fotolia.com] Ewolucja złośliwego oprogramowania 2012]()

Ewolucja złośliwego oprogramowania 2012

... uruchomienie nowych szkodników na komputerach użytkowników w ciągu zaledwie kilku sekund od zidentyfikowania ich jako szkodliwych, bez potrzeby wcześniejszej aktualizacji antywirusowej bazy danych. Statystyki prezentowane w tym raporcie opierają się na danych dostarczonych przez produkty firmy Kaspersky Lab zainstalowane na komputerach użytkowników ...

-

![ESET: zagrożenia internetowe II 2013 [© lina0486 - Fotolia.com] ESET: zagrożenia internetowe II 2013]()

ESET: zagrożenia internetowe II 2013

... często uniemożliwiają poprawne połączenie się komputera z serwerem producenta oprogramowania zabezpieczającego (np. programu antywirusowego) w celu pobrania z sieci aktualnej bazy sygnatur. 9. JS/TrojanDownloader.Iframe.NKE Pozycja w poprzednim rankingu: 9 Odsetek wykrytych infekcji: 0.84% 9. JS/TrojanDownloader.Iframe.NKE Koń trojański, który ...

-

![Rejestr Dłużników ERIF w I kw. 2013 [© Africa Studio - Fotolia.com] Rejestr Dłużników ERIF w I kw. 2013]()

Rejestr Dłużników ERIF w I kw. 2013

... Dłużników ERIF udostępnił ponad 1 milion raportów o rzetelności płatniczej konsumentów i firm. W pierwszym kwartale 2013 roku wartość spraw wpisanych do Rejestru Dłużników ERIF ... jedyne działające w Polsce biuro informacji gospodarczej, poddaje stan swojej bazy cyklicznej weryfikacji przez niezależnego biegłego rewidenta. W ten sposób gwarantujemy ...

-

![Rynek mediów i reklamy 2013-2017 [© Victoria - Fotolia.com] Rynek mediów i reklamy 2013-2017]()

Rynek mediów i reklamy 2013-2017

... r. - spadnie z 1,84 mld USD do 1,77 mld USD w 2017 r. „Na rynkach wschodzących, takich jak Rosja, operatorzy koncentrują się na pozyskiwaniu bazy abonentów, często dzięki oferowaniu tanich usług, w nadziei na podwyższanie tych usług do pakietów premium w przyszłości. Na dojrzałych rynkach, z wysokimi poziomami ...

-

![ESET: zagrożenia internetowe V 2013 [© drx - Fotolia.com] ESET: zagrożenia internetowe V 2013]()

ESET: zagrożenia internetowe V 2013

... przez Qhost bardzo często uniemożliwiają poprawne połączenie się komputera z serwerem producenta oprogramowania zabezpieczającego (np. programu antywirusowego) w celu pobrania z sieci aktualnej bazy sygnatur. 10. JS/Iframe.B Pozycja w poprzednim rankingu: 12 Odsetek wykrytych infekcji: 1.16% To zagrożenia, ukrywające się w kodzie HTML stron WWW ...

-

![Usługi cloud computing: 3 warstwy w modelu dostaw [© buchachon - Fotolia.com] Usługi cloud computing: 3 warstwy w modelu dostaw]()

Usługi cloud computing: 3 warstwy w modelu dostaw

... IT - serwery, zabezpieczenia, przechowywanie danych, sieci itp. - od dostawcy, często za pomocą samoobsługowego katalogu. Chociaż firma-użytkownik może uruchomić własne aplikacje, bazy danych, systemy operacyjne i inne oprogramowanie na szczycie swojej wybranej infrastruktury, nie ma bezpośredniej kontroli nad nią i dostępu do tych maszyn ...

-

![Nawigacja Garmin Monterra z Androidem Nawigacja Garmin Monterra z Androidem]()

Nawigacja Garmin Monterra z Androidem

... o każdej porze dnia. Bogactwo aplikacji Wykorzystanie popularnego systemu Android oraz możliwość bezprzewodowego połączenia z siecią dają użytkownikom Monterra dostęp do rozległej bazy aplikacji sklepu Google Play. Wśród tysięcy programów można znaleźć szereg przydatnych dla globtroterów i fanów aktywnego wypoczynku narzędzi – od rozbudowanych ...

-

![ESET: zagrożenia internetowe VII 2013 [© ra2 studio - Fotolia.com] ESET: zagrożenia internetowe VII 2013]()

ESET: zagrożenia internetowe VII 2013

... przez Qhost bardzo często uniemożliwiają poprawne połączenie się komputera z serwerem producenta oprogramowania zabezpieczającego (np. programu antywirusowego) w celu pobrania z sieci aktualnej bazy sygnatur.

-

![ESET: zagrożenia internetowe VIII 2013 [© ra2 studio - Fotolia.com] ESET: zagrożenia internetowe VIII 2013]()

ESET: zagrożenia internetowe VIII 2013

... bardzo często uniemożliwiają poprawne połączenie się komputera z serwerem producenta oprogramowania zabezpieczającego (np. programu antywirusowego) w celu pobrania z sieci aktualnej bazy sygnatur. 10. Win32/Virut Pozycja w poprzednim rankingu: poza listą Odsetek wykrytych infekcji: 0.95% Zagrożenie polimorficzne infekujące pliki z rozszerzeniami ...

-

![Wykluczenie finansowe czyli bankowość nie dla wszystkich [© iMate - Fotolia.com] Wykluczenie finansowe czyli bankowość nie dla wszystkich]()

Wykluczenie finansowe czyli bankowość nie dla wszystkich

... badanych grup. Definicja próby docelowej była jednakowa we wszystkich krajach, natomiast profil respondentów jest oparty na zasadzie „pierwszy dostępny” dla bazy rekrutacyjnej.

-

![Nowy Kaspersky Internet Security for Mac Nowy Kaspersky Internet Security for Mac]()

Nowy Kaspersky Internet Security for Mac

... , zanim dojdzie do ataku na użytkownika. Przed otwarciem jakiejkolwiek strony, KIS for Mac kontroluje ją przy użyciu rozległej i nieustannie uaktualnianej bazy danych zasobów phishingowych. Strony są także sprawdzane pod kątem obecności szkodliwego oprogramowania. Cyberprzestępcy często korzystają z rozmaitych technik, które pozwalają na ...

-

![Amazon otworzy 3 centra logistyczne w Polsce [© Franck Boston - Fotolia.com] Amazon otworzy 3 centra logistyczne w Polsce]()

Amazon otworzy 3 centra logistyczne w Polsce

... zajmowało powierzchnię ok. 95 000 m2 (czyli około 13 boisk piłkarskich). Kluczowym powodem decyzji firmy Amazon, oprócz dostępu do znakomitej bazy zatrudnienia, była lokalizacja Polski w centrum Europy oraz bliskie połączenia kraju z kluczowymi rynkami. Polskie centra powstaną, aby zapewnić dodatkowe wsparcie i moce ...

-

![Fala wyłudzeń w bankach nie słabnie [© Jakub Niezabitowski - Fotolia.com] Fala wyłudzeń w bankach nie słabnie]()

Fala wyłudzeń w bankach nie słabnie

... by każdą kradzież czy zagubienie dokumentów zgłaszać do specjalnej międzybankowej bazy danych. Ułatwi to wykrycie ewentualnych oszustów a prawdziwym właścicielom oryginalnych ... Dokumenty Zastrzeżone uczestniczą prawie wszystkie polskie banki oraz szereg innych firm i instytucji. System Dokumenty Zastrzeżone to ogólnopolski system zastrzegania ...

-

![ESET: zagrożenia internetowe X 2013 [© ra2 studio - Fotolia.com] ESET: zagrożenia internetowe X 2013]()

ESET: zagrożenia internetowe X 2013

... przez Qhost bardzo często uniemożliwiają poprawne połączenie się komputera z serwerem producenta oprogramowania zabezpieczającego (np. programu antywirusowego) w celu pobrania z sieci aktualnej bazy sygnatur.

-

![Skanery Brother ADS-1100W i ADS-1600W Skanery Brother ADS-1100W i ADS-1600W]()

Skanery Brother ADS-1100W i ADS-1600W

... wybór odpowiedniego formatu zapisu. Z kolei oprogramowanie NewSoft Presto! BizCard, również dostępne w obu modelach, automatycznie dodaje zeskanowane dane z wizytówek do bazy kontaktów w komputerze. Oba skanery posiadają również działające z systemem Windows oprogramowanie Nuance PaperPort 12 SE pozwalające na tworzenie, edytowanie i udostępnianie ...

-

![ESET: zagrożenia internetowe II 2014 [© lina0486 - Fotolia.com] ESET: zagrożenia internetowe II 2014]()

ESET: zagrożenia internetowe II 2014

... bardzo często uniemożliwiają poprawne połączenie się komputera z serwerem producenta oprogramowania zabezpieczającego (np. programu antywirusowego) w celu pobrania z sieci aktualnej bazy sygnatur. 6. HTML/ScrInject Pozycja w poprzednim rankingu: 3 Odsetek wykrytych infekcji: 1,54% ESET oznacza jako HTML/ScrInject.B wszystkie zagrożenia wykrywane na ...

-

![Nadmierne zadłużenie Polaków coraz rzadsze [© pkstock - Fotolia.com] Nadmierne zadłużenie Polaków coraz rzadsze]()

Nadmierne zadłużenie Polaków coraz rzadsze

... bazy danych Biura Informacji Kredytowej płyną optymistyczne wieści - liczba nadmiernie ... idzie - wzrost zainteresowania ofertą kredytową. Bez znaczenia nie pozostało również przeniesieniem działalności powiązanych z bankami firm pożyczkowych z powrotem do banków. Chociaż liczbowo kredytobiorcy nadmiernie zadłużeni stanowią tylko 1,3 proc. klientów z ...

-

![Nuda w pracy: jak sobie z nią radzić? [© Syda Productions - Fotolia.com] Nuda w pracy: jak sobie z nią radzić?]()

Nuda w pracy: jak sobie z nią radzić?

... , którym niejednokrotnie powierza się takie właśnie zadania do wykonania. Nawet dla kogoś bez żadnych doświadczeń zawodowych zadanie takie jak „uporządkowanie bazy danych” już po kilku godzinach stanie się męczarnią i przyczyną senności – stwierdza Małgorzata Majewska, ekspert portalu monsterpolska.pl. Pracownik może się ...

-

![Odroczenie obowiązku szkolnego - zmiany [© Petro Feketa - Fotolia.com] Odroczenie obowiązku szkolnego - zmiany]()

Odroczenie obowiązku szkolnego - zmiany

... kwestii naboru i uzupełniania stanowisk służbowych do NSR oraz jego wykorzystania i funkcjonowania, szkolenia żołnierzy rezerwy w celu zracjonalizowania czasu, miejsca, bazy i programu szkolenia oraz zapewnienia wyższego poziomu wyszkolenia żołnierzy rezerwy, systemu motywacyjnego i zachęcania do służby oraz podnoszenia kwalifikacji przez żołnierzy ...

-

![Rynek mediów i reklamy 2014-2018 [© Artur Marciniec - Fotolia.com] Rynek mediów i reklamy 2014-2018]()

Rynek mediów i reklamy 2014-2018

... się widownią liczoną w dziesiątkach milionów widzów. Ma na to wpływ wysoka skala piractwa treści wideo przez Internet w Polsce. Efekt niskiej bazy powoduje, że w najbliższych 5 latach rozwój serwisów OTT w Polsce będzie znacząco wyższy niż globalnie. Przewidujmy że w latach 2014-2018 rynek płatnych serwisów ...

-

![Budowa mieszkań w V 2014 r. [© FotolEdhar - Fotolia.com] Budowa mieszkań w V 2014 r.]()

Budowa mieszkań w V 2014 r.

... stycznia do maja deweloperzy rozpoczęli o 52,1% więcej budów, niż w analogicznym okresie przed rokiem. Tak wysoka dynamika jest częściowo wynikiem niskiej bazy. Przypomnijmy, że w maju 2013 roku wciąż mieliśmy do czynienia z niewielką liczbą nowowprowadzonych do oferty inwestycji. Było to konsekwencją wejścia w życie ...

-

![Torpol S.A. debiutuje na GPW [© Harald Biebel - Fotolia.com] Torpol S.A. debiutuje na GPW]()

Torpol S.A. debiutuje na GPW

... przepisy o ruchu kolejowym. Firma zatrudnia 400 pracowników (w tym wykwalifikowaną kadrę inżynierską) i posiada ponad 70 wyspecjalizowanych jednostek należących do bazy sprzętowo-transportowej (które mogą być również wypożyczane innym podmiotom). Firma jako pierwsza w Polsce prowadziła prace przystosowujące linie kolejowe do prędkości 160 ...

-

![Deweloperskie spółki giełdowe w I poł. 2014 r. [© Franck Boston Fotolia.com] Deweloperskie spółki giełdowe w I poł. 2014 r.]()

Deweloperskie spółki giełdowe w I poł. 2014 r.

... program „Rodzina na swoim”. W efekcie 60-proc. progres wolumenu sprzedaży między pierwszym kwartałem roku ubiegłego i bieżącego jest w dużej mierze wynikiem niskiej bazy. Od stycznia do marca 2014 r. dziesięciu największych giełdowych deweloperów sprzedało o ponad 1000 mieszkań więcej niż w tym samym okresie 2013 r. W drugim ...

Strona główna

Strona główna- Wiadomości

- Firma

- Podatki

- Finanse

- Nieruchomości

- Przetargi

- Praca

- Prawo

- Zakupy

- Porady

- Kantor

Narzędzia

- Wyszukiwarki

- Znajdź pracę

- Znajdź przetarg

- Baza adresowa firm

- Kantor walut online

- Ważne adresy

- Urzędy skarbowe

- Adresy ZUS

- Urzędy Pracy

- Adresy banków

- Firmy zlikwidowane

- Centrum Webmastera

- Centrum Webmastera

- Newsy na Twoją stronę

![Fuzje i przejęcia na rynku technologii III kw. 2011 [© Scanrail - Fotolia.com] Fuzje i przejęcia na rynku technologii III kw. 2011](https://s3.egospodarka.pl/grafika/rynek-fuzji-i-przejec/Fuzje-i-przejecia-na-rynku-technologii-III-kw-2011-apURW9.jpg)

![Kaspersky Security for SharePoint Server [© vanfan - Fotolia.com] Kaspersky Security for SharePoint Server](https://s3.egospodarka.pl/grafika2/Kaspersky-Security-for-SharePoint-Server/Kaspersky-Security-for-SharePoint-Server-92078-150x100crop.jpg)

![ESET: zagrożenia internetowe IX 2012 [© drx - Fotolia.com] ESET: zagrożenia internetowe IX 2012](https://s3.egospodarka.pl/grafika2/ESET/ESET-zagrozenia-internetowe-IX-2012-107269-150x100crop.jpg)

![Działanie 4.4 PO IG - konieczny eksport w 30 miesięcy [© Jackin - Fotolia.com] Działanie 4.4 PO IG - konieczny eksport w 30 miesięcy](https://s3.egospodarka.pl/grafika2/Program-Operacyjny-Innowacyjna-Gospodarka/Dzialanie-4-4-PO-IG-konieczny-eksport-w-30-miesiecy-108162-150x100crop.jpg)

![Spam w X 2012 r. [© Photosani - Fotolia.com] Spam w X 2012 r.](https://s3.egospodarka.pl/grafika2/ilosc-spamu/Spam-w-X-2012-r-109370-150x100crop.jpg)

![ESET: zagrożenia internetowe X 2012 [© pixel_dreams - Fotolia.com] ESET: zagrożenia internetowe X 2012](https://s3.egospodarka.pl/grafika2/ESET/ESET-zagrozenia-internetowe-X-2012-109571-150x100crop.jpg)

![Ewolucja złośliwego oprogramowania 2012 [© lina0486 - Fotolia.com] Ewolucja złośliwego oprogramowania 2012](https://s3.egospodarka.pl/grafika2/zlosliwe-programy/Ewolucja-zlosliwego-oprogramowania-2012-110629-150x100crop.jpg)

![ESET: zagrożenia internetowe II 2013 [© lina0486 - Fotolia.com] ESET: zagrożenia internetowe II 2013](https://s3.egospodarka.pl/grafika2/ESET/ESET-zagrozenia-internetowe-II-2013-114650-150x100crop.jpg)

![Rejestr Dłużników ERIF w I kw. 2013 [© Africa Studio - Fotolia.com] Rejestr Dłużników ERIF w I kw. 2013](https://s3.egospodarka.pl/grafika2/dluznicy/Rejestr-Dluznikow-ERIF-w-I-kw-2013-116866-150x100crop.jpg)

![Rynek mediów i reklamy 2013-2017 [© Victoria - Fotolia.com] Rynek mediów i reklamy 2013-2017](https://s3.egospodarka.pl/grafika2/reklama/Rynek-mediow-i-reklamy-2013-2017-118832-150x100crop.jpg)

![ESET: zagrożenia internetowe V 2013 [© drx - Fotolia.com] ESET: zagrożenia internetowe V 2013](https://s3.egospodarka.pl/grafika2/ESET/ESET-zagrozenia-internetowe-V-2013-119507-150x100crop.jpg)

![Usługi cloud computing: 3 warstwy w modelu dostaw [© buchachon - Fotolia.com] Usługi cloud computing: 3 warstwy w modelu dostaw](https://s3.egospodarka.pl/grafika2/IT/Uslugi-cloud-computing-3-warstwy-w-modelu-dostaw-121814-150x100crop.jpg)

![ESET: zagrożenia internetowe VII 2013 [© ra2 studio - Fotolia.com] ESET: zagrożenia internetowe VII 2013](https://s3.egospodarka.pl/grafika2/ESET/ESET-zagrozenia-internetowe-VII-2013-122194-150x100crop.jpg)

![ESET: zagrożenia internetowe VIII 2013 [© ra2 studio - Fotolia.com] ESET: zagrożenia internetowe VIII 2013](https://s3.egospodarka.pl/grafika2/ESET/ESET-zagrozenia-internetowe-VIII-2013-123984-150x100crop.jpg)

![Wykluczenie finansowe czyli bankowość nie dla wszystkich [© iMate - Fotolia.com] Wykluczenie finansowe czyli bankowość nie dla wszystkich](https://s3.egospodarka.pl/grafika2/uslugi-finansowe/Wykluczenie-finansowe-czyli-bankowosc-nie-dla-wszystkich-124193-150x100crop.jpg)

![Amazon otworzy 3 centra logistyczne w Polsce [© Franck Boston - Fotolia.com] Amazon otworzy 3 centra logistyczne w Polsce](https://s3.egospodarka.pl/grafika2/nowe-inwestycje/Amazon-otworzy-3-centra-logistyczne-w-Polsce-125293-150x100crop.jpg)

![Fala wyłudzeń w bankach nie słabnie [© Jakub Niezabitowski - Fotolia.com] Fala wyłudzeń w bankach nie słabnie](https://s3.egospodarka.pl/grafika2/wyludzenia/Fala-wyludzen-w-bankach-nie-slabnie-126139-150x100crop.jpg)

![ESET: zagrożenia internetowe X 2013 [© ra2 studio - Fotolia.com] ESET: zagrożenia internetowe X 2013](https://s3.egospodarka.pl/grafika2/ESET/ESET-zagrozenia-internetowe-X-2013-127096-150x100crop.jpg)

![ESET: zagrożenia internetowe II 2014 [© lina0486 - Fotolia.com] ESET: zagrożenia internetowe II 2014](https://s3.egospodarka.pl/grafika2/ESET/ESET-zagrozenia-internetowe-II-2014-133993-150x100crop.jpg)

![Nadmierne zadłużenie Polaków coraz rzadsze [© pkstock - Fotolia.com] Nadmierne zadłużenie Polaków coraz rzadsze](https://s3.egospodarka.pl/grafika2/zadluzenie/Nadmierne-zadluzenie-Polakow-coraz-rzadsze-134093-150x100crop.jpg)

![Nuda w pracy: jak sobie z nią radzić? [© Syda Productions - Fotolia.com] Nuda w pracy: jak sobie z nią radzić?](https://s3.egospodarka.pl/grafika2/nuda-w-pracy/Nuda-w-pracy-jak-sobie-z-nia-radzic-137384-150x100crop.jpg)

![Odroczenie obowiązku szkolnego - zmiany [© Petro Feketa - Fotolia.com] Odroczenie obowiązku szkolnego - zmiany](https://s3.egospodarka.pl/grafika2/Prawo-atomowe/Odroczenie-obowiazku-szkolnego-zmiany-137458-150x100crop.jpg)

![Rynek mediów i reklamy 2014-2018 [© Artur Marciniec - Fotolia.com] Rynek mediów i reklamy 2014-2018](https://s3.egospodarka.pl/grafika2/reklama/Rynek-mediow-i-reklamy-2014-2018-138437-150x100crop.jpg)

![Budowa mieszkań w V 2014 r. [© FotolEdhar - Fotolia.com] Budowa mieszkań w V 2014 r.](https://s3.egospodarka.pl/grafika2/budownictwo-mieszkaniowe/Budowa-mieszkan-w-V-2014-r-139152-150x100crop.jpg)

![Torpol S.A. debiutuje na GPW [© Harald Biebel - Fotolia.com] Torpol S.A. debiutuje na GPW](https://s3.egospodarka.pl/grafika2/Torpol-S-A/Torpol-S-A-debiutuje-na-GPW-140017-150x100crop.jpg)

![Deweloperskie spółki giełdowe w I poł. 2014 r. [© Franck Boston Fotolia.com] Deweloperskie spółki giełdowe w I poł. 2014 r.](https://s3.egospodarka.pl/grafika2/sprzedaz-mieszkania/Deweloperskie-spolki-gieldowe-w-I-pol-2014-r-140295-150x100crop.jpg)

![Jak reklamować ośrodek wypoczynkowy lub hotel? [© kadmy - fotolia.com] Jak reklamować ośrodek wypoczynkowy lub hotel?](https://s3.egospodarka.pl/grafika2/reklama-internetowa/Jak-reklamowac-osrodek-wypoczynkowy-lub-hotel-221435-150x100crop.jpg)

![Ranking najlepszych kont osobistych [© wygenerowane przez AI] Ranking najlepszych kont osobistych](https://s3.egospodarka.pl/grafika2/konto-osobiste/Ranking-najlepszych-kont-osobistych-267141-150x100crop.png)

![Linki dofollow i nofollow - jakie są różnice i czy linki nofollow mają sens? [© amathieu - fotolia.com] Linki dofollow i nofollow - jakie są różnice i czy linki nofollow mają sens?](https://s3.egospodarka.pl/grafika2/linki-sponsorowane/Linki-dofollow-i-nofollow-jakie-sa-roznice-i-czy-linki-nofollow-maja-sens-227269-150x100crop.jpg)

![Jaki podatek od nieruchomości zapłacą w 2026 r. właściciele mieszkań i domów? [© wygenerowane przez AI] Jaki podatek od nieruchomości zapłacą w 2026 r. właściciele mieszkań i domów?](https://s3.egospodarka.pl/grafika2/podatki-i-oplaty-lokalne/Jaki-podatek-od-nieruchomosci-zaplaca-w-2026-r-wlasciciele-mieszkan-i-domow-268193-150x100crop.png)

![Ile kosztują tanie mieszkania w polskich metropoliach? [© pixabay.com] Ile kosztują tanie mieszkania w polskich metropoliach? [© pixabay.com]](https://s3.egospodarka.pl/grafika2/ceny-mieszkan/Ile-kosztuja-tanie-mieszkania-w-polskich-metropoliach-268765-50x33crop.jpg) Ile kosztują tanie mieszkania w polskich metropoliach?

Ile kosztują tanie mieszkania w polskich metropoliach?

![Ile można dorobić do emerytury i renty? Nowe limity od 1 grudnia 2025 [© wygenerowane przez AI] Ile można dorobić do emerytury i renty? Nowe limity od 1 grudnia 2025](https://s3.egospodarka.pl/grafika2/ile-mozna-dorobic-do-emerytury/Ile-mozna-dorobic-do-emerytury-i-renty-Nowe-limity-od-1-grudnia-2025-269896-150x100crop.jpg)

![Jak sprawdzić, czy umowa kredytowa z WIBOR może być do podważenia? [© wygenerowane przez AI] Jak sprawdzić, czy umowa kredytowa z WIBOR może być do podważenia?](https://s3.egospodarka.pl/grafika2/WIBOR/Jak-sprawdzic-czy-umowa-kredytowa-z-WIBOR-moze-byc-do-podwazenia-269894-150x100crop.jpg)

![Prawo jazdy kat. C jednak nie od 17 lat. Parlament Europejski zdecydował [© wygenerowane przez AI] Prawo jazdy kat. C jednak nie od 17 lat. Parlament Europejski zdecydował](https://s3.egospodarka.pl/grafika2/prawo-jazdy/Prawo-jazdy-kat-C-jednak-nie-od-17-lat-Parlament-Europejski-zdecydowal-269886-150x100crop.jpg)

![Jaki podatek od nieruchomości zapłacą w 2026 r. mieszkańcy największych miast? [© wygenerowane przez AI] Jaki podatek od nieruchomości zapłacą w 2026 r. mieszkańcy największych miast?](https://s3.egospodarka.pl/grafika2/wymiar-podatku-od-nieruchomosci/Jaki-podatek-od-nieruchomosci-zaplaca-w-2026-r-mieszkancy-najwiekszych-miast-269875-150x100crop.jpg)

![Problemy Zalando: Polacy ruszyli na zakupy, Niemcy wciąż czekają [© wygenerowane przez AI] Problemy Zalando: Polacy ruszyli na zakupy, Niemcy wciąż czekają](https://s3.egospodarka.pl/grafika2/Zalando/Problemy-Zalando-Polacy-ruszyli-na-zakupy-Niemcy-wciaz-czekaja-269849-150x100crop.jpg)

![Świąteczne prezenty dla kontrahentów i pracowników - kiedy są kosztem, co z podatkiem dochodowym i VAT? [© wygenerowane przez AI] Świąteczne prezenty dla kontrahentów i pracowników - kiedy są kosztem, co z podatkiem dochodowym i VAT?](https://s3.egospodarka.pl/grafika2/prezenty-dla-pracownikow/Swiateczne-prezenty-dla-kontrahentow-i-pracownikow-kiedy-sa-kosztem-co-z-podatkiem-dochodowym-i-VAT-269848-150x100crop.jpg)

![Dzień Dobroczynności: jak się miewa polska filantropia? [© pexels] Dzień Dobroczynności: jak się miewa polska filantropia?](https://s3.egospodarka.pl/grafika2/filantropia/Dzien-Dobroczynnosci-jak-sie-miewa-polska-filantropia-269832-150x100crop.jpg)