-

![Cyberprzestępcy sponsorowani przez państwa. Jak działają i kogo atakują? Cyberprzestępcy sponsorowani przez państwa. Jak działają i kogo atakują?]()

Cyberprzestępcy sponsorowani przez państwa. Jak działają i kogo atakują?

... ataki na sprzęty będące na ...

Tematy: cyberprzestępcy, cyberataki, cyberzagrożenia, APT, ataki apt, dezinformacja, kradzież danych -

![Portale społecznościowe a zagrożenia dla MŚP [© Scanrail - Fotolia.com] Portale społecznościowe a zagrożenia dla MŚP]()

Portale społecznościowe a zagrożenia dla MŚP

... na wypadek sytuacji kryzysowych powodujących utratę reputacji oraz straty finansowe, spowodowanych przez platformy społecznościowe. Oczywiste jest, że cyberprzestępcy zaczną skupiać coraz większą uwagę na firmach korzystających z portali społecznościowych i będą je częściej atakować, co może im przynieść o wiele większe korzyści niż ataki na ...

-

![Bezpieczeństwo IT 2011-2020 Bezpieczeństwo IT 2011-2020]()

Bezpieczeństwo IT 2011-2020

... na nasze codzienne życie, takie jak transport. Ataki na takie systemy, kradzież i wykorzystywanie ich zasobów oraz danych dotyczących zwyczajów klientów to działania, na których skupi się nowe pokolenie hakerów, zarabiając w ten sposób na ...

-

![Dr.Web: zagrożenia internetowe w VIII 2015 r. [© satori - Fotolia.com] Dr.Web: zagrożenia internetowe w VIII 2015 r.]()

Dr.Web: zagrożenia internetowe w VIII 2015 r.

... na zainfekowanym komputerze. Trojan.Oficla – rodzina trojanów dystrybuowanych w wiadomościach e-mail. Gdy jeden z tych trojanów zainfekuje system, ukrywa swoją dalszą działalność. Trojan.Oficla podłącza komputer do botnetu, który pozwala cyberprzestępcom na ładowanie innego złośliwego oprogramowania na zaatakowaną maszynę. Gdy system ... ataki na zasoby ...

-

![Sukces Orbánomiki [© Kagenmi - Fotolia.com] Sukces Orbánomiki]()

Sukces Orbánomiki

... na rynek pracy, tych, którzy nie mogą od dłuższego czasu znaleźć zatrudnienia lub posiadających zbyt niskie wykształcenie. W tej logice mieściła się też częściowa zamiana systemu zasiłków na system ...

-

![Polacy o cyberbezpieczeństwie banków [© ilkercelik - Fotolia.com ] Polacy o cyberbezpieczeństwie banków]()

Polacy o cyberbezpieczeństwie banków

... się do systemu banku poprzez system płatności SWIFT (Stowarzyszenie na rzecz Światowej Międzybankowej Telekomunikacji Finansowej), międzynarodowe stowarzyszenie utrzymujące sieć telekomunikacyjną służącą do wymiany informacji o transakcjach finansowych między bankami i innymi instytucjami sektora. Ataki na biura informacji gospodarczej, lipiec 2017 ...

-

![Panda: zagrożenia internetowe w 2007 [© Scanrail - Fotolia.com] Panda: zagrożenia internetowe w 2007]()

Panda: zagrożenia internetowe w 2007

... ataki skierowane do ściśle określonej grupy użytkowników i firm, luki w oprogramowaniu i systemie operacyjnym oraz oszustwa internetowe, zwłaszcza z wykorzystaniem niechcianych wiadomości elektronicznych to według Panda Software największe zagrożenia na ... (atak na system, natychmiast po ogłoszeniu informacji o podatności jakiegoś miejsca na atak), do ...

-

![Bezpieczeństwo systemów informatycznych: rodzaje zagrożeń Bezpieczeństwo systemów informatycznych: rodzaje zagrożeń]()

Bezpieczeństwo systemów informatycznych: rodzaje zagrożeń

... (włamania do systemów). Ostatnia grupa zagrożeń to czynniki pośrednie. Można do nich zaliczyć ataki na infrastrukturę znajdującą się w sąsiedztwie (budynki, łącza komunikacyjne, firmy usługowe) oraz ataki na bezpośrednich partnerów biznesowych (dostawcy, sprzedawcy, klienci). Najczęstsze zagrożenia bezpieczeństwa informacyjnego Spośród wymienionych ...

-

![PandaLabs: zagrożenia internetowe I kw. 2011 PandaLabs: zagrożenia internetowe I kw. 2011]()

PandaLabs: zagrożenia internetowe I kw. 2011

... na telefony z systemem Android, kradzieży danych na portalu Facebook oraz ofensywy grupy haktywistów o nazwie Anonymous na firmę z branży zabezpieczeń HBGary Federal. Android zaatakowany Na początku marca byliśmy świadkami największego w dotychczasowej historii ataku na system ... ataki hakerskie na stronę internetową firmy oraz jej konto na Twitterze, ...

-

![Bezpieczny Mac OS X Bezpieczny Mac OS X]()

Bezpieczny Mac OS X

... na takie połączenie lub odrzucenia go. Wnioski Na początku 2012 r. przewidywaliśmy wzrost liczby ataków na system Mac OS X wykorzystujących luki zero-day lub niezałatane w wyniku opieszałości użytkowników. Jest to normalna sytuacja obserwowana również w przypadku innych platform, które posiadają wystarczający udział na ...

-

![FireEye Mobile Threat Prevention [© al1center - Fotolia.com] FireEye Mobile Threat Prevention]()

FireEye Mobile Threat Prevention

... na chmurze, której zadaniem będzie ochrona przed zagrożeniami mobilnymi. Nowy produkt, chroniący platformę AndroidTM, będzie ogólnie dostępny pod koniec 2013 roku. Według firmy Google na system Android jest już dostępnych ponad milion aplikacji, które pobrano ponad 50 mld razy na ... na Uniwersytecie Kalifornijskim w Berkeley. „Te połączone ataki ...

-

![Polska spada w Indeksie Wolności Człowieka [© GoodIdeas - Fotolia.com] Polska spada w Indeksie Wolności Człowieka]()

Polska spada w Indeksie Wolności Człowieka

... ataki na dziennikarzy, poziom regulacji mediów i nacisków na ...

-

![3 trendy technologiczne z czasów pandemii [© WrightStudio - Fotolia.com] 3 trendy technologiczne z czasów pandemii]()

3 trendy technologiczne z czasów pandemii

... wzrost o 73%. Ataki sieciowe dotykają nie tylko przedsiębiorstw, banków, czy osób prywatnych, ale są stosowane również przeciwko Państwom i wykorzystywane przez służby specjalne. W 2007 roku miał miejsce atak na system bankowy oraz łączności w Estonii, a w 2017 roku akcja hakerska sparaliżowała instytucje państwowe i prywatne na Ukrainie. Jakub ...

-

![Czy wybory do Sejmu i Senatu mogą zostać zhakowane? Czy wybory do Sejmu i Senatu mogą zostać zhakowane?]()

Czy wybory do Sejmu i Senatu mogą zostać zhakowane?

... władzy wzrósł z 58% do 69% (średnia międzybranżowa utrzymała się na poziomie 66%). Aż 3 na 4 ataki na podmioty rządowe poskutkowały zaszyfrowaniem danych. Co więcej, w prawie ... hakerzy i tak mogą go zakłócić. Większość krajów na świecie, na szczęście, oparła się naciskom, aby przejść na system głosowania online lub zapisywać głosy wyborców z ...

-

![Cyberprzestępcy atakują smartfony Cyberprzestępcy atakują smartfony]()

Cyberprzestępcy atakują smartfony

... Ataki na Sony, RSA, duże międzynarodowe korporacje, misje dyplomatyczne i bazy wojskowe potwierdziły ten trend: sprawa ataków ukierunkowanych ma większe znaczenie niż kiedykolwiek wcześniej. Chociaż te ostatnie przykłady były związane z atakami na ... usuwania danych; Należy regularnie uaktualniać system operacyjny i oprogramowanie firm trzecich; ...

-

![G DATA USB KEYBOARD GUARD ochroni przed fałszywą klawiaturą G DATA USB KEYBOARD GUARD ochroni przed fałszywą klawiaturą]()

G DATA USB KEYBOARD GUARD ochroni przed fałszywą klawiaturą

... GUARD. Jeżeli system wykrywa nowo podłączoną klawiaturę, informuje o tym w wyskakującym okienku. Tym samym użytkownik może sprawdzić, czy podłączone urządzenie oby na pewno ... zablokować niebezpieczne urządzenie peryferyjne. Złośliwe oprogramowanie z możliwością replikacji Targetowane ataki na firmy z wykorzystaniem złośliwych urządzeń USB to realne ...

-

![Deep Security 10 od Trend Micro [© sdecoret - Fotolia.com] Deep Security 10 od Trend Micro]()

Deep Security 10 od Trend Micro

... pod kątem maksymalizacji wydajności, sprawności operacyjnej i zdolności do reagowania na nowo odkryte zagrożenia. Deep Security to inteligentne połączenie technik zabezpieczających różnych generacji. Wykrywa i blokuje zarówno znane zagrożenia, jak i najnowsze, zaawansowane ataki. Chroni serwery przed szkodliwym oprogramowaniem i zapobiega włamaniom ...

-

![Systemy ICS pod ostrzałem [© bobo1980 - Fotolia.com] Systemy ICS pod ostrzałem]()

Systemy ICS pod ostrzałem

Szkodliwe oprogramowanie nie odpuszcza. Celuje zarówno w płotki, czyli w użytkowników prywatnych, jak i w naprawdę grube ryby. Przykładem tego ostatniego mogą być ataki na przemysł, a dokładnie na przemysłowe systemy sterowania (ICS). Z danych Kaspersky Lab wynika, że od stycznia do czerwca 2018 przeszło 40% komputerów działających w systemach ...

-

![Infrastruktura krytyczna coraz częściej celem cyberataków Infrastruktura krytyczna coraz częściej celem cyberataków]()

Infrastruktura krytyczna coraz częściej celem cyberataków

... procedury oraz współpracę na wielu poziomach. Cyberzagrożenia często wykraczają poza granice państw, dlatego istotna jest współpraca międzynarodowa i międzysektorowa – obejmująca rządy, sektor prywatny i organizacje międzynarodowe. Jednym ze strategicznych elementów zagrożeń „czyhających” na infrastrukturę krytyczną są ataki na dostawców, które ...

-

![Chthonic: hakerzy znowu atakują banki [© Spectral-Design - Fotolia.com] Chthonic: hakerzy znowu atakują banki]()

Chthonic: hakerzy znowu atakują banki

Ataki na 150 różnych banków i 20 systemów płatniczych w 15 krajach - to bilans działalności zagrożenia o nazwie Trojan-Banker.Win32.Chthonic, zidentyfikowanego jako najnowsza wersja trojana ZeuS. Tym razem, jak informuje Kaspersky Lab, celem przedsiębiorców stały się przede wszystkim instytucje finansowe zlokalizowane na terenie Wielkiej Brytanii ...

-

![Bezpieczeństwo w sieci. Polska w ogonie Europy? [© anurak - Fotolia.com] Bezpieczeństwo w sieci. Polska w ogonie Europy?]()

Bezpieczeństwo w sieci. Polska w ogonie Europy?

... odmowę usługi na zagrożonych obiektach. *strzałki wskazują wzrost lub spadek względem poprzednich miesięcy Top 3 najpopularniejszego mobilnego malware: Hiddad – malware na system Android, którego główną funkcją jest wyświetlanie reklam, ale również jest w stanie uzyskać dostęp do kluczowych elementów zabezpieczeń wbudowanych w system operacyjny ...

-

![Nowa krytyczna luka w zabezpieczeniach Apache Log4j Nowa krytyczna luka w zabezpieczeniach Apache Log4j]()

Nowa krytyczna luka w zabezpieczeniach Apache Log4j

... oferuje ochronę przed wykorzystaniem luk w zabezpieczeniach oraz zarządzanie instalacją łat, takie jak Kaspersky Endpoint Security for Business. Aby identyfikować i powstrzymywać ataki na ich wczesnych etapach, firmy mogą korzystać z rozwiązań klasy EDR, takich jak Kaspersky Endpoint Detection and Response.

-

![Rosnąca cyberprzestępczość a ochrona danych [© stoupa - Fotolia.com] Rosnąca cyberprzestępczość a ochrona danych]()

Rosnąca cyberprzestępczość a ochrona danych

... się, że równie niebezpieczne, co pojedyncze kradzieże danych, stają się zorganizowane ataki na bezpieczeństwo informatyczne państw, określane mianem cyberterroryzmu. – Zjawisko obecne w ... na jego system informatyczny" – ostrzega Bógdał – Brzezińska. W opisywanym „mechanizmie ataku cybernetycznego”, naukowcy zwracają uwagę przede wszystkim na ...

-

![Szyfrowanie danych - cyberprzestępcy to lubią [© a3701027 - Fotolia.com] Szyfrowanie danych - cyberprzestępcy to lubią]()

Szyfrowanie danych - cyberprzestępcy to lubią

... Najbardziej „opłacalne” są ataki na firmy, dlatego to właśnie one powinny zachować szczególną ostrożność. Co zrobić, aby nie narazić się na ryzyko utraty cennych danych ... od nieznanych nadawców. Uważaj zwłaszcza na sensacyjne wiadomości, ponieważ cyberprzestępcy lubią za ich pomocą przyciągać uwagę swoich ofiar Dbaj o to, by system operacyjny, ...

-

![Świat: wydarzenia tygodnia 32/2018 [© Alexandr Mitiuc Fotolia.com] Świat: wydarzenia tygodnia 32/2018]()

Świat: wydarzenia tygodnia 32/2018

... że może to być „ręcznie sterowany” system z restrykcjami przepływu kapitału. Świat z uwagą obserwuje ... Na przeszkodzie jest duża niestabilność polityczna, walki etniczne i zagrożenie atakami terrorystycznymi. Szczególnym zagrożeniem dla wyjścia kraju z kryzysu są ataki na wydobycie ropy i infrastrukturę transportową. Są pierwsze rachunki wskazujące na ...

-

![Cyberbezpieczeństwo: czego obawiać się w 2023 roku? [© BillionPhotos.com - Fotolia.com] Cyberbezpieczeństwo: czego obawiać się w 2023 roku?]()

Cyberbezpieczeństwo: czego obawiać się w 2023 roku?

... na zewnątrz organizacji kodu rodzi ryzyko infiltracji złośliwym oprogramowaniem. Cyberprzestępcy regularnie próbują ukryć złośliwe funkcjonalności, które umożliwią późniejszy atak na system ...

-

![Cyberbezpieczeństwo 2023. Co o mijającym roku mówią eksperci? [© pixabay.com] Cyberbezpieczeństwo 2023. Co o mijającym roku mówią eksperci?]()

Cyberbezpieczeństwo 2023. Co o mijającym roku mówią eksperci?

... nie były aktualizowane przez określony czas. Wyszukują dedykowaną podatność pod sprecyzowany w zapytaniu system i starają się wykorzystać znane sobie luki w bezpieczeństwie, by dokonać skutecznego ataku. Wyzwania: deficyt specjalistów i ataki na łańcuch dostaw Wraz z rosnącymi wydatkami w obszarze cyberbezpieczeństwa coraz mocniej odczuwalny jest ...

-

![G Data: wirusowe prognozy 2014 G Data: wirusowe prognozy 2014]()

G Data: wirusowe prognozy 2014

... na domowym komputerze? Wciąż zbyt mało osób zdaje sobie sprawę z zagrożeń jakie niesie nieaktualizowane oprogramowanie. Czy Kowalski będzie aktualizował piec, telewizor czy lodówkę? Wątpię.” – mówi Łukasz Nowatkowski. Automatyzacja infekcji, jak ma to miejsce w przypadku ataków na system ...

-

![Świat: wydarzenia tygodnia 50/2014 [© Alexandr Mitiuc Fotolia.com] Świat: wydarzenia tygodnia 50/2014]()

Świat: wydarzenia tygodnia 50/2014

... ataki na routery. Konieczny podkreśla, że częstotliwość takich ataków wzrosła w ostatnich 2-3 latach. – Cyberprzestępcy zyskują kontrolę nad ruchem sieciowym – dodaje Piotr Konieczny. – Przykładowo osoba, która wpisuje adres www.nazwabanku.pl zostaje przekierowana na swoim routerze domowym na ...

-

![Hakerzy omijają polskie firmy? Hakerzy omijają polskie firmy?]()

Hakerzy omijają polskie firmy?

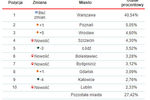

Ataki hakerskie stają się coraz poważniejszym zagrożeniem zarówno dla osób indywidualnych, jak i firm. Te ostatnie są wyjątkowo łakomym kąskiem dla cyberprzestępców. Na szczęście sytuacja ... botnet, ponadto program wyłącza również usługi zabezpieczeń, co naraża komputery na inne infekcje. Kolejne miejsca zajmują Brontok oraz trojan Wysotot. W lutym ...

-

![Kaspersky Private Security Network dla ochrony firmy [© Natalia Merzlyakova - Fotolia.com] Kaspersky Private Security Network dla ochrony firmy]()

Kaspersky Private Security Network dla ochrony firmy

... zlokalizowane w różnych państwach, przetwarzają w czasie rzeczywistym żądania napływające od produktów Kaspersky Lab zainstalowanych na komputerach użytkowników korporacyjnych i indywidualnych. Każdego roku KSN pomaga odpierać ataki na ponad 80 000 000 użytkowników. Zanim rozwiązanie bezpieczeństwa otrzyma potwierdzenie, że sprawdzany plik (lub ...

-

![Hakerzy w 2021 roku ukradli z kart płatniczych 57,6 mln zł [© pixabay.com] Hakerzy w 2021 roku ukradli z kart płatniczych 57,6 mln zł]()

Hakerzy w 2021 roku ukradli z kart płatniczych 57,6 mln zł

... ) w restauracji londyńskiego hotelu Ritz, do którego doszło w 2020 roku. System rezerwacji miejsc, zawierający wiele, poufnych danych – w tym kart kredytowych gości, ... Diners Club, JCB. Ataki na karty z tymi znakami stanowiły w 2021 roku 81,44% globalnego wolumenu. Jak przewiduje Nilson Report, w 2030 r. - kiedy całkowity wolumen na wszystkich kartach ...

-

![Wirus w PALMie [© stoupa - Fotolia.com] Wirus w PALMie]()

Wirus w PALMie

... na platformę Windows CE o nazwie Duts. Na ślad wirusa, który ma atakować system operacyjny inteligentnych telefonów komórkowych i handheldów, wpadła rumuńska firma BitDefender. Twórcą szkodliwego kodu jest osoba o pseudonimie Ratter, która należy do grupy 29A VX odpowiedzialnej za stworzenie wirusa na ... twórców wirusów, jednak nie będą to ataki na ...

-

![Ewolucja złośliwego oprogramowania I-VI 2008 Ewolucja złośliwego oprogramowania I-VI 2008]()

Ewolucja złośliwego oprogramowania I-VI 2008

... tak zwanych technologii Malware 2.0 ewolucję rootkitów powrót wirusów plikowych ataki na serwisy społecznościowe zagrożenia dla urządzeń mobilnych. Jednym z ... Na przykład pewien dostawca jest właścicielem krótkiego numeru 1171. Jeśli na numer ten zostanie wysłana wiadomość rozpoczynająca się od "S1", system dostawcy przeleje część kosztu SMS-a na ...

-

![Wirusy i robaki w Polsce VII 2009 Wirusy i robaki w Polsce VII 2009]()

Wirusy i robaki w Polsce VII 2009

... przez system Kaspersky Security Network (KSN). Raport jest podzielony na dwie części. W pierwszej zaprezentowane zostały najczęściej infekowane miasta Polski (Top 10) oraz aktywność wirusów na obszarach poszczególnych województw. Druga część dotyczy szkodliwego oprogramowania (Top 20), które jest odpowiedzialne za najczęstsze ataki na komputery ...

Strona główna

Strona główna- Wiadomości

- Firma

- Podatki

- Finanse

- Nieruchomości

- Przetargi

- Praca

- Prawo

- Zakupy

- Porady

- Kantor

Narzędzia

- Wyszukiwarki

- Znajdź pracę

- Znajdź przetarg

- Baza adresowa firm

- Kantor walut online

- Ważne adresy

- Urzędy skarbowe

- Adresy ZUS

- Urzędy Pracy

- Adresy banków

- Firmy zlikwidowane

- Centrum Webmastera

- Centrum Webmastera

- Newsy na Twoją stronę

![Portale społecznościowe a zagrożenia dla MŚP [© Scanrail - Fotolia.com] Portale społecznościowe a zagrożenia dla MŚP](https://s3.egospodarka.pl/grafika/serwisy-spolecznosciowe/Portale-spolecznosciowe-a-zagrozenia-dla-MSP-apURW9.jpg)

![Dr.Web: zagrożenia internetowe w VIII 2015 r. [© satori - Fotolia.com] Dr.Web: zagrożenia internetowe w VIII 2015 r.](https://s3.egospodarka.pl/grafika2/Dr-Web/Dr-Web-zagrozenia-internetowe-w-VIII-2015-r-163027-150x100crop.jpg)

![Sukces Orbánomiki [© Kagenmi - Fotolia.com] Sukces Orbánomiki](https://s3.egospodarka.pl/grafika2/Victor-Orban/Sukces-Orb-nomiki-182481-150x100crop.jpg)

![Polacy o cyberbezpieczeństwie banków [© ilkercelik - Fotolia.com ] Polacy o cyberbezpieczeństwie banków](https://s3.egospodarka.pl/grafika2/cyberbezpieczenstwo/Polacy-o-cyberbezpieczenstwie-bankow-207003-150x100crop.jpg)

![Panda: zagrożenia internetowe w 2007 [© Scanrail - Fotolia.com] Panda: zagrożenia internetowe w 2007](https://s3.egospodarka.pl/grafika/zagrozenia-internetowe/Panda-zagrozenia-internetowe-w-2007-apURW9.jpg)

![FireEye Mobile Threat Prevention [© al1center - Fotolia.com] FireEye Mobile Threat Prevention](https://s3.egospodarka.pl/grafika2/FireEye/FireEye-Mobile-Threat-Prevention-126067-150x100crop.jpg)

![Polska spada w Indeksie Wolności Człowieka [© GoodIdeas - Fotolia.com] Polska spada w Indeksie Wolności Człowieka](https://s3.egospodarka.pl/grafika2/Human-Freedom-Index/Polska-spada-w-Indeksie-Wolnosci-Czlowieka-217653-150x100crop.jpg)

![3 trendy technologiczne z czasów pandemii [© WrightStudio - Fotolia.com] 3 trendy technologiczne z czasów pandemii](https://s3.egospodarka.pl/grafika2/SaaS/3-trendy-technologiczne-z-czasow-pandemii-234259-150x100crop.jpg)

![Deep Security 10 od Trend Micro [© sdecoret - Fotolia.com] Deep Security 10 od Trend Micro](https://s3.egospodarka.pl/grafika2/Trend-Micro/Deep-Security-10-od-Trend-Micro-189339-150x100crop.jpg)

![Systemy ICS pod ostrzałem [© bobo1980 - Fotolia.com] Systemy ICS pod ostrzałem](https://s3.egospodarka.pl/grafika2/ICS/Systemy-ICS-pod-ostrzalem-209789-150x100crop.jpg)

![Chthonic: hakerzy znowu atakują banki [© Spectral-Design - Fotolia.com] Chthonic: hakerzy znowu atakują banki](https://s3.egospodarka.pl/grafika2/szkodliwe-oprogramowanie/Chthonic-hakerzy-znowu-atakuja-banki-148481-150x100crop.jpg)

![Bezpieczeństwo w sieci. Polska w ogonie Europy? [© anurak - Fotolia.com] Bezpieczeństwo w sieci. Polska w ogonie Europy?](https://s3.egospodarka.pl/grafika2/cyberbezpieczenstwo/Bezpieczenstwo-w-sieci-Polska-w-ogonie-Europy-192838-150x100crop.jpg)

![Rosnąca cyberprzestępczość a ochrona danych [© stoupa - Fotolia.com] Rosnąca cyberprzestępczość a ochrona danych](https://s3.egospodarka.pl/grafika/zagrozenia-w-internecie/Rosnaca-cyberprzestepczosc-a-ochrona-danych-MBuPgy.jpg)

![Szyfrowanie danych - cyberprzestępcy to lubią [© a3701027 - Fotolia.com] Szyfrowanie danych - cyberprzestępcy to lubią](https://s3.egospodarka.pl/grafika2/Kaspersky-Lab/Szyfrowanie-danych-cyberprzestepcy-to-lubia-153364-150x100crop.jpg)

![Świat: wydarzenia tygodnia 32/2018 [© Alexandr Mitiuc Fotolia.com] Świat: wydarzenia tygodnia 32/2018](https://s3.egospodarka.pl/grafika/gospodarka/Swiat-wydarzenia-tygodnia-32-2018-12AyHS.jpg)

![Cyberbezpieczeństwo: czego obawiać się w 2023 roku? [© BillionPhotos.com - Fotolia.com] Cyberbezpieczeństwo: czego obawiać się w 2023 roku?](https://s3.egospodarka.pl/grafika2/cyberzagrozenia/Cyberbezpieczenstwo-czego-obawiac-sie-w-2023-roku-250001-150x100crop.jpg)

![Cyberbezpieczeństwo 2023. Co o mijającym roku mówią eksperci? [© pixabay.com] Cyberbezpieczeństwo 2023. Co o mijającym roku mówią eksperci?](https://s3.egospodarka.pl/grafika2/cyberbezpieczenstwo/Cyberbezpieczenstwo-2023-Co-o-mijajacym-roku-mowia-eksperci-257034-150x100crop.jpg)

![Świat: wydarzenia tygodnia 50/2014 [© Alexandr Mitiuc Fotolia.com] Świat: wydarzenia tygodnia 50/2014](https://s3.egospodarka.pl/grafika/gospodarka/Swiat-wydarzenia-tygodnia-50-2014-12AyHS.jpg)

![Kaspersky Private Security Network dla ochrony firmy [© Natalia Merzlyakova - Fotolia.com] Kaspersky Private Security Network dla ochrony firmy](https://s3.egospodarka.pl/grafika2/Kaspersky-Private-Security-Network/Kaspersky-Private-Security-Network-dla-ochrony-firmy-176908-150x100crop.jpg)

![Hakerzy w 2021 roku ukradli z kart płatniczych 57,6 mln zł [© pixabay.com] Hakerzy w 2021 roku ukradli z kart płatniczych 57,6 mln zł](https://s3.egospodarka.pl/grafika2/hakerzy/Hakerzy-w-2021-roku-ukradli-z-kart-platniczych-57-6-mln-zl-244937-150x100crop.jpg)

![Wirus w PALMie [© stoupa - Fotolia.com] Wirus w PALMie](https://s3.egospodarka.pl/grafika/palm/Wirus-w-PALMie-MBuPgy.jpg)

![Ranking kantorów internetowych. Gdzie najlepsze kursy walut? [© Pavel Bobrovskiy - Fotolia.com] Ranking kantorów internetowych. Gdzie najlepsze kursy walut?](https://s3.egospodarka.pl/grafika2/kantory-internetowe/Ranking-kantorow-internetowych-Gdzie-najlepsze-kursy-walut-218154-150x100crop.jpg)

![Jak korzystnie przelewać pieniądze do Polski pracując za granicą? [© v.poth - Fotolia.com] Jak korzystnie przelewać pieniądze do Polski pracując za granicą?](https://s3.egospodarka.pl/grafika2/przelewy/Jak-korzystnie-przelewac-pieniadze-do-Polski-pracujac-za-granica-230796-150x100crop.jpg)

![13 najczęstszych błędów przy wysyłaniu mailingu [© taramara78 - Fotolia.com] 13 najczęstszych błędów przy wysyłaniu mailingu](https://s3.egospodarka.pl/grafika2/mailing/13-najczestszych-bledow-przy-wysylaniu-mailingu-228007-150x100crop.jpg)

![Ulga B+R 2024/2025. Kto może skorzystać? [© Freepik] Ulga B+R 2024/2025. Kto może skorzystać?](https://s3.egospodarka.pl/grafika2/ulga-B-R/Ulga-B-R-2024-2025-Kto-moze-skorzystac-265197-150x100crop.jpg)

Jak kupić pierwsze mieszkanie? Eksperci podpowiadają

Jak kupić pierwsze mieszkanie? Eksperci podpowiadają

![Zaangażowanie umiera w ciszy. Te drobne sygnały powinny cię zaalarmować [© wygenerowane przez AI] Zaangażowanie umiera w ciszy. Te drobne sygnały powinny cię zaalarmować](https://s3.egospodarka.pl/grafika2/zaangazowanie-w-prace/Zaangazowanie-umiera-w-ciszy-Te-drobne-sygnaly-powinny-cie-zaalarmowac-270756-150x100crop.jpg)

![Małe firmy zyskają prawo do kontroli L4. Każdy pracodawca będzie mógł sam sprawdzić pracownika na zwolnieniu [© wygenerowane przez AI] Małe firmy zyskają prawo do kontroli L4. Każdy pracodawca będzie mógł sam sprawdzić pracownika na zwolnieniu](https://s3.egospodarka.pl/grafika2/kontrola-zwolnien-lekarskich/Male-firmy-zyskaja-prawo-do-kontroli-L4-Kazdy-pracodawca-bedzie-mogl-sam-sprawdzic-pracownika-na-zwolnieniu-270753-150x100crop.jpg)

![Umowa handlowa UE-Indie. Czy polski rynek pracy zostanie zalany pracownikami z Indii? [© wygenerowane przez AI] Umowa handlowa UE-Indie. Czy polski rynek pracy zostanie zalany pracownikami z Indii?](https://s3.egospodarka.pl/grafika2/polski-eksport/Umowa-handlowa-UE-Indie-Czy-polski-rynek-pracy-zostanie-zalany-pracownikami-z-Indii-270752-150x100crop.jpg)

![Czy warto brać kredyt hipoteczny w 2026 roku? Eksperci analizują [© pexels] Czy warto brać kredyt hipoteczny w 2026 roku? Eksperci analizują](https://s3.egospodarka.pl/grafika2/kupno-mieszkania/Czy-warto-brac-kredyt-hipoteczny-w-2026-roku-Eksperci-analizuja-270751-150x100crop.jpg)

![Złamałeś nogę w drodze do lub z pracy? Sprawdź jak otrzymać 100% zasiłku chorobowego z ZUS [© wygenerowane przez AI] Złamałeś nogę w drodze do lub z pracy? Sprawdź jak otrzymać 100% zasiłku chorobowego z ZUS](https://s3.egospodarka.pl/grafika2/wypadek-w-drodze-do-pracy/Zlamales-noge-w-drodze-do-lub-z-pracy-Sprawdz-jak-otrzymac-100-zasilku-chorobowego-z-ZUS-270732-150x100crop.jpg)