Ochrona antywirusowa: ewolucja i metody

2007-11-25 12:40

© fot. mat. prasowe

Kaspersky Lab, producent rozwiązań przeznaczonych do ochrony danych, opublikował artykuł pt. "Ewolucja technologii wykorzystywanych do wykrywania szkodliwego kodu" autorstwa Alisy Shevchenko, starszego analityka szkodliwego oprogramowania z firmy Kaspersky Lab. Artykuł zawiera przegląd metod wykorzystywanych do wykrywania szkodliwego kodu; powiązań funkcjonalnych (do pewnego stopnia również chronologicznych) między tymi metodami; oraz ich funkcji technologicznych i stosowanych.

Przeczytaj także: Panda Malware Radar

Pierwsza technologia wykrywania szkodliwego oprogramowania opierała się na sygnaturach: segmentach kodu, które służą jako unikatowe identyfikatory poszczególnych szkodliwych programów. Wraz z ewolucją wirusów technologie służące do ich wykrywania stawały się coraz bardziej złożone. Zaawansowane technologie (heurystyka oraz analizatory zachowań) można wspólnie określić jako metody wykrywania nieopierające się na sygnaturach.Autor artykułu skoncentrował się głównie na technologiach, które nie są oparte na sygnaturach, ponieważ sygnatury są prymitywne i powtarzalne i nie stanowią interesującego tematu. Ponadto, powszechnie wiadomo, na czym polega skanowanie sygnaturowe, natomiast większość użytkowników nie posiada gruntownej wiedzy o działaniu technologii, które nie są oparte na sygnaturach. W artykule wyjaśniono takie terminy jak "heurystyka", "wykrywanie proaktywne", "wykrywanie behawioralne" i "HIPS" oraz przedstawiono zalety i wady takich technologii.

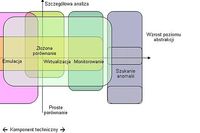

Systemy obrony szkodliwego oprogramowania: model

Poniższy model wyjaśnia, w jaki sposób działają technologie wykrywania szkodliwego oprogramowania.

fot. mat. prasowe

Komponent techniczny to zbiór funkcji i algorytmów programu, które dostarczają dane analizowane następnie przez komponent analityczny. Dane te mogą mieć postać sekwencji bajtów w pliku, ciągów tekstowych wewnątrz pliku, pojedynczej akcji programu uruchomionego w systemie operacyjnym lub pełnej sekwencji takich akcji.

Komponent analityczny działa jako system podejmowania decyzji. Składa się z algorytmu, który analizuje dane, a następnie wydaje werdykt dotyczący tych danych. Następnie program antywirusowy (lub inne oprogramowanie bezpieczeństwa) podejmuje działanie na podstawie tego werdyktu oraz polityki bezpieczeństwa programu: powiadamia użytkownika, pyta o dalsze instrukcje, umieszcza plik w kwarantannie, blokuje nieautoryzowane działania programu itd.

System, który uzyskuje dane o systemie plików, plikach i zawartości plików działa jako komponent techniczny. Komponent analityczny jest prostą operacją, która porównuje sekwencje bajtów. Ogólnie mówiąc, kod pliku stanowi dane wejściowe dla komponentu analitycznego; dane wyjściowe to werdykt określający, czy dany plik jest szkodliwy czy nie.

Stosując powyższy model, każdy system ochrony można traktować jak złożoną liczbę - coś, co łączy dwa oddzielne składniki, tj. komponent techniczny i analityczny. Ten sposób analizowania technologii ułatwia dostrzeżenie związków między tymi komponentami, jak również ich plusów i minusów. W szczególności, zastosowanie takiego modelu ułatwia zrozumienie działania pewnych technologii.

Przeczytaj także:

![Jak działają antywirusy? Jak działają antywirusy?]() Jak działają antywirusy?

Jak działają antywirusy?

Jak działają antywirusy?

Jak działają antywirusy?

oprac. : eGospodarka.pl

Więcej na ten temat:

złośliwy kod, złośliwe programy, antywirusy, oprogramowanie antywirusowe, ochrona przed wirusami, ochrona antywirusowa

![Nowe wersje ESET Smart Security oraz ESET NOD32 Antivirus [© Nmedia - Fotolia.com] Nowe wersje ESET Smart Security oraz ESET NOD32 Antivirus](https://s3.egospodarka.pl/grafika/ESET/Nowe-wersje-ESET-Smart-Security-oraz-ESET-NOD32-Antivirus-Qq30bx.jpg)

![Kaspersky Lab: Release 2 po polsku [© Nmedia - Fotolia.com] Kaspersky Lab: Release 2 po polsku](https://s3.egospodarka.pl/grafika/Kaspersky-Lab/Kaspersky-Lab-Release-2-po-polsku-Qq30bx.jpg)

![Bezpieczeństwo w sieci coraz bardziej zagrożone [© Scanrail - Fotolia.com] Bezpieczeństwo w sieci coraz bardziej zagrożone](https://s3.egospodarka.pl/grafika/antywirus/Bezpieczenstwo-w-sieci-coraz-bardziej-zagrozone-apURW9.jpg)

![Finansowanie pomostowe: kredyt czy zaliczka na realizację projektu? [© Minerva Studio - Fotolia.com] Finansowanie pomostowe: kredyt czy zaliczka na realizację projektu?](https://s3.egospodarka.pl/grafika/finansowanie-inwestycji/Finansowanie-pomostowe-kredyt-czy-zaliczka-na-realizacje-projektu-iG7AEZ.jpg)

![Wejście Ukrainy do UE to wzrost PKB Polski [© Freepik] Wejście Ukrainy do UE to wzrost PKB Polski](https://s3.egospodarka.pl/grafika2/Ukraina/Wejscie-Ukrainy-do-UE-to-wzrost-PKB-Polski-267332-150x100crop.jpg)

![Koniunktura gospodarcza w VI 2025 [© Freepik] Koniunktura gospodarcza w VI 2025](https://s3.egospodarka.pl/grafika2/koniunktura-gospodarcza/Koniunktura-gospodarcza-w-VI-2025-267330-150x100crop.jpg)

![Remarketing - jak skutecznie podążać za klientem [© Coloures-Pic - Fotolia.com] Remarketing - jak skutecznie podążać za klientem](https://s3.egospodarka.pl/grafika2/remarketing/Remarketing-jak-skutecznie-podazac-za-klientem-219431-150x100crop.jpg)

![Skuteczny mailing. Jaka lista mailingowa i targetowanie będą najlepsze? [© georgejmclittle - Fotolia.com] Skuteczny mailing. Jaka lista mailingowa i targetowanie będą najlepsze?](https://s3.egospodarka.pl/grafika2/mailing/Skuteczny-mailing-Jaka-lista-mailingowa-i-targetowanie-beda-najlepsze-216468-150x100crop.jpg)

![Jak reklamować ośrodek wypoczynkowy lub hotel? [© kadmy - fotolia.com] Jak reklamować ośrodek wypoczynkowy lub hotel?](https://s3.egospodarka.pl/grafika2/reklama-internetowa/Jak-reklamowac-osrodek-wypoczynkowy-lub-hotel-221435-150x100crop.jpg)

![Długie weekendy - jak wygląda kalendarz 2025? [© snowing na Freepik] Długie weekendy - jak wygląda kalendarz 2025?](https://s3.egospodarka.pl/grafika2/dlugie-weekendy/Dlugie-weekendy-jak-wyglada-kalendarz-2025-263192-150x100crop.jpg)

![Praca na produkcji: zwolnienia pracowników w co 5. firmie [© industrieblick - Fotolia.com] Praca na produkcji: zwolnienia pracowników w co 5. firmie [© industrieblick - Fotolia.com]](https://s3.egospodarka.pl/grafika2/rynek-pracy/Praca-na-produkcji-zwolnienia-pracownikow-w-co-5-firmie-229344-50x33crop.jpg) Praca na produkcji: zwolnienia pracowników w co 5. firmie

Praca na produkcji: zwolnienia pracowników w co 5. firmie

![Ile kosztuje działka letniskowa i czy bank pomoże nam w zakupie? [© Freepik] Ile kosztuje działka letniskowa i czy bank pomoże nam w zakupie?](https://s3.egospodarka.pl/grafika2/ogrodki-dzialkowe/Ile-kosztuje-dzialka-letniskowa-i-czy-bank-pomoze-nam-w-zakupie-267331-150x100crop.jpg)

![KSeF po nowelizacji: Okres przejściowy, tryb offline i brak kar do 2026 roku [© wygenerowane przez AI] KSeF po nowelizacji: Okres przejściowy, tryb offline i brak kar do 2026 roku](https://s3.egospodarka.pl/grafika2/Krajowy-System-e-Faktur/KSeF-po-nowelizacji-Okres-przejsciowy-tryb-offline-i-brak-kar-do-2026-roku-267333-150x100crop.png)

![Wizz Air zawiesza loty do Izraela, Jordanii do 15 września - co z prawami pasażerów? [© SKYRADAR z Pixabay] Wizz Air zawiesza loty do Izraela, Jordanii do 15 września - co z prawami pasażerów?](https://s3.egospodarka.pl/grafika2/Wizz-Air/Wizz-Air-zawiesza-loty-do-Izraela-Jordanii-do-15-wrzesnia-co-z-prawami-pasazerow-267326-150x100crop.jpg)

![Długi branży automotive gwałtownie rosną [© Freepik] Długi branży automotive gwałtownie rosną](https://s3.egospodarka.pl/grafika2/automotive/Dlugi-branzy-automotive-gwaltownie-rosna-267329-150x100crop.jpg)

![Jak firmy transportowe mogą uniknąć kar podczas kontroli granicznej? [© Freepik] Jak firmy transportowe mogą uniknąć kar podczas kontroli granicznej?](https://s3.egospodarka.pl/grafika2/transport-drogowy/Jak-firmy-transportowe-moga-uniknac-kar-podczas-kontroli-granicznej-267311-150x100crop.jpg)