Ataki internetowe 2005

2006-03-08 00:32

Przeczytaj także: Ransomware: 30 lat nieprzerwanych sukcesów

Dameware, podobnie jak Radmin, jest zestawem narzędzi, który może zostać wykorzystany do zdalnej administracji komputera poprzez TCP/IP. Dameware Mini Remote Control Server (wersje starsze niż 3.73) posiada lukę, która może zostać wykorzystana do bezpośredniego wykonania dowolnego kodu w niezabezpieczonym systemie. Luka ta po raz pierwszy została zgłoszona w grudniu 2003 roku; obecnie jednak, w wyniku stosowania łat i aktualizacji oprogramowania do najnowszej wersji, zagrożenie nią jest coraz mniejsze.

Dabber jest interesującym przykładem złośliwych programów, które rozprzestrzeniają się tylko na komputerach, które zostały wcześniej zainfekowane innym robakiem - w tym przypadku jest to Sasser. Innym przykładem tego typu złośliwych programów jest robak Doomjuice, który rozprzestrzenia się na komputerach zainfekowanych robakami MyDoom.a oraz Mydoom.b. Zanikanie Sassera oznacza, że podobny los spotka Dabbera.

Na uwagę zasługują również exploity WINS, wykorzystywane najczęściej przez warianty Rbota oraz Agobota na porcie 42. Najwięcej exploitów WINS wykryto w styczniu 2005 roku, jednak od tego momentu ich liczba zaczęła spadać.

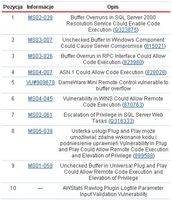

10 najpopularniejszych luk wykorzystywanych do ataków internetowych

Jak wynika z listy 20 najpopularniejszych sond i ataków internetowych, większość luk wykorzystywanych do ataków internetowych dotyczy oprogramowania Microsoftu, który już dawno temu opublikował na nie łaty. Świadczy to o jednym: wiele komputerów podłączonych do Internetu nie pobiera automatycznie uaktualnień, a ich właściciele nie instalują najnowszych łat i uaktualnień.

Taka postawa prowadzi do powstania solidnej bazy niezabezpieczonych systemów, które są potencjalnym celem zarówno złośliwego oprogramowania, jak i hakerów, którzy mogą włamać się do komputerów i zmienić je w tzw. "maszyny zombie", a następnie wykorzystać do rozsyłania spamu i dalszej dystrybucji złośliwego oprogramowania.

fot. mat. prasowe

10 najpopularniejszych luk wykorzystywanych do ataków internetowych w 2005 r.

10 najpopularniejszych luk wykorzystywanych do ataków internetowych w 2005 r.

Z wszystkich wymienionych luk tylko jedna została zgłoszona w 2005 roku - mianowicie luka PnP, opisana w MS05-039.

MS05-039 został opublikowany w sierpniu 2005 r. Luka ta po raz pierwszy została wykorzystana do rozprzestrzeniania robaka Bozori.a. Później wykorzystywały ją robaki Mytob.cf oraz Lebreat.M.

Podsumowując, mimo że w 2005 roku wykryto w systemie Windows stosunkowo niewiele nowych luk krytycznych (w porównaniu z poprzednimi latami) w Internecie istnieje spora baza komputerów, które narażone są na stare ataki. Stanowią one gotowy cel dla twórców złośliwych programów, którzy mogą wykorzystać je później do rozprzestrzeniania nowych złośliwych programów lub trojanów.

20 najpopularniejszych portów wykorzystywanych do ataków internetowych

Z naszych obserwacji wynika, że wiele ataków internetowych na komputery lub ich grupy rozpoczyna się od skanowania portów: wszystkie otwarte porty zostają wyszczególnione w raporcie i oznaczone do przyszłej analizy. Poza tym, przed wykorzystaniem określonej luki, wiele robaków skanuje adresy podsieci klasy B/C próbując otworzyć połączenia do różnych portów.

Przeczytaj także:

![Ransomware: spada liczba ataków, ale na optymizm jest za wcześnie Ransomware: spada liczba ataków, ale na optymizm jest za wcześnie]() Ransomware: spada liczba ataków, ale na optymizm jest za wcześnie

Ransomware: spada liczba ataków, ale na optymizm jest za wcześnie

Ransomware: spada liczba ataków, ale na optymizm jest za wcześnie

Ransomware: spada liczba ataków, ale na optymizm jest za wcześnie

oprac. : eGospodarka.pl

Więcej na ten temat:

ataki internetowe, sondy i ataki internetowe, złośliwe oprogramowanie, ataki hakerów, epidemie

![Vawtrak atakuje polskie banki [© lighthouse - Fotolia.com] Vawtrak atakuje polskie banki](https://s3.egospodarka.pl/grafika2/malware/Vawtrak-atakuje-polskie-banki-148838-150x100crop.jpg)

![Padłeś ofiarą phishingu? Nie panikuj - działaj zgodnie z tymi zasadami [© pixabay] Padłeś ofiarą phishingu? Nie panikuj - działaj zgodnie z tymi zasadami](https://s3.egospodarka.pl/grafika2/ataki-hakerow/Padles-ofiara-phishingu-Nie-panikuj-dzialaj-zgodnie-z-tymi-zasadami-269244-150x100crop.png)

![Phishing zmienia oblicze - cyberprzestępcy coraz częściej kradną dane logowania zamiast pieniędzy [© wygenerowane przez AI] Phishing zmienia oblicze - cyberprzestępcy coraz częściej kradną dane logowania zamiast pieniędzy](https://s3.egospodarka.pl/grafika2/ataki-hakerow/Phishing-zmienia-oblicze-cyberprzestepcy-coraz-czesciej-kradna-dane-logowania-zamiast-pieniedzy-268341-150x100crop.png)

![TOP 5 malware w Polsce w kwietniu 2025. Liderem FakeUpdates [© Muhammad Saad z Pixabay] TOP 5 malware w Polsce w kwietniu 2025. Liderem FakeUpdates](https://s3.egospodarka.pl/grafika2/cyberataki/TOP-5-malware-w-Polsce-w-kwietniu-2025-Liderem-FakeUpdates-266800-150x100crop.jpg)

![5 zasad cyberbezpieczeństwa dla pracowników biurowych [© Freepik] 5 zasad cyberbezpieczeństwa dla pracowników biurowych](https://s3.egospodarka.pl/grafika2/cyberzagrozenia/5-zasad-cyberbezpieczenstwa-dla-pracownikow-biurowych-266601-150x100crop.jpg)

![Europejski rynek pracy [© Scanrail - Fotolia.com] Europejski rynek pracy](https://s3.egospodarka.pl/grafika/rynek-pracy/Europejski-rynek-pracy-apURW9.jpg)

![1 na 10 reklam w social mediach to oszustwo. Platformy zarobiły na nich 725 mln zł w Polsce w 2025 r. [© wygenerowane przez AI] 1 na 10 reklam w social mediach to oszustwo. Platformy zarobiły na nich 725 mln zł w Polsce w 2025 r.](https://s3.egospodarka.pl/grafika2/scam/1-na-10-reklam-w-social-mediach-to-oszustwo-Platformy-zarobily-na-nich-725-mln-zl-w-Polsce-w-2025-r-270733-150x100crop.jpg)

![Więcej transakcji, więcej optymizmu. Co czeka private equity w 2026 roku? [© pexels] Więcej transakcji, więcej optymizmu. Co czeka private equity w 2026 roku?](https://s3.egospodarka.pl/grafika2/fundusze-PE/Wiecej-transakcji-wiecej-optymizmu-Co-czeka-private-equity-w-2026-roku-270729-150x100crop.jpg)

![Technologia napędza polski wzrost. IT coraz ważniejsze dla polskiego PKB [© wygenerowane przez AI] Technologia napędza polski wzrost. IT coraz ważniejsze dla polskiego PKB](https://s3.egospodarka.pl/grafika2/IT/Technologia-napedza-polski-wzrost-IT-coraz-wazniejsze-dla-polskiego-PKB-270721-150x100crop.jpg)

![Content marketing - co to jest i od czego zacząć? [© patpitchaya - Fotolia.com] Content marketing - co to jest i od czego zacząć?](https://s3.egospodarka.pl/grafika2/content-marketing/Content-marketing-co-to-jest-i-od-czego-zaczac-215740-150x100crop.jpg)

![Najtańsze pożyczki pozabankowe - ranking [© Daniel Krasoń - Fotolia.com] Najtańsze pożyczki pozabankowe - ranking](https://s3.egospodarka.pl/grafika2/pozyczki-pozabankowe/Najtansze-pozyczki-pozabankowe-ranking-212702-150x100crop.jpg)

![Jak reklamować ośrodek wypoczynkowy lub hotel? [© kadmy - fotolia.com] Jak reklamować ośrodek wypoczynkowy lub hotel?](https://s3.egospodarka.pl/grafika2/reklama-internetowa/Jak-reklamowac-osrodek-wypoczynkowy-lub-hotel-221435-150x100crop.jpg)

![Ryczałt ewidencjonowany i składka zdrowotna 2026. Znamy nowe stawki [© wygenerowane przez AI] Ryczałt ewidencjonowany i składka zdrowotna 2026. Znamy nowe stawki](https://s3.egospodarka.pl/grafika2/skladka-na-ubezpieczenie-zdrowotne/Ryczalt-ewidencjonowany-i-skladka-zdrowotna-2026-Znamy-nowe-stawki-270498-150x100crop.jpg)

Jak kupić pierwsze mieszkanie? Eksperci podpowiadają

Jak kupić pierwsze mieszkanie? Eksperci podpowiadają

![Leasing w 2025 roku: stabilny wzrost i boom na auta elektryczne [© pexels] Leasing w 2025 roku: stabilny wzrost i boom na auta elektryczne](https://s3.egospodarka.pl/grafika2/leasing/Leasing-w-2025-roku-stabilny-wzrost-i-boom-na-auta-elektryczne-270728-150x100crop.jpg)

![AI zabierze Ci pracę? Sprawdź, jak się przygotować na zawodową rewolucję [© wygenerowane przez AI] AI zabierze Ci pracę? Sprawdź, jak się przygotować na zawodową rewolucję](https://s3.egospodarka.pl/grafika2/przekwalifikowanie-zawodowe/AI-zabierze-Ci-prace-Sprawdz-jak-sie-przygotowac-na-zawodowa-rewolucje-270668-150x100crop.jpg)

![Kupno auta to dopiero początek. Przewodnik po formalnościach, terminach i karach za ich niedopełnienie [© wygenerowane przez AI] Kupno auta to dopiero początek. Przewodnik po formalnościach, terminach i karach za ich niedopełnienie](https://s3.egospodarka.pl/grafika2/kupno-samochodu/Kupno-auta-to-dopiero-poczatek-Przewodnik-po-formalnosciach-terminach-i-karach-za-ich-niedopelnienie-270667-150x100crop.jpg)

![Pęknięta rura: zagrożenie dla nieruchomości, zdrowia i budżetu [© pixabay] Pęknięta rura: zagrożenie dla nieruchomości, zdrowia i budżetu](https://s3.egospodarka.pl/grafika2/awaria-rur/Peknieta-rura-zagrozenie-dla-nieruchomosci-zdrowia-i-budzetu-270708-150x100crop.jpg)

![Praca w IT: gdzie spada popyt, a gdzie rosną wynagrodzenia [© pexels] Praca w IT: gdzie spada popyt, a gdzie rosną wynagrodzenia](https://s3.egospodarka.pl/grafika2/rynek-pracy/Praca-w-IT-gdzie-spada-popyt-a-gdzie-rosna-wynagrodzenia-270707-150x100crop.jpg)