Rootkity: jak z nimi walczyć

2005-09-05 00:11

Przeczytaj także: Groźny rootkit Win32/Rustock powraca

Rootkity dla systemów Windows

Metody maskowania

Obecnie rootkity stosują dwie metody w celu maskowania swojej obecności w systemie:

- modyfikowanie ścieżek

- modyfikowanie struktur systemu

Metody te służą zamaskowaniu aktywności sieciowej, kluczy w rejestrze, procesów, tj. wszystkiego, co mogłoby skłonić użytkownika do zwrócenia uwagi na złośliwy program w systemie.

Pierwszą metodę można zastosować w rootkitach zarówno w trybie użytkownika, jak i jądra. W przypadku rootkitów w trybie użytkownika implementacja jest stosunkowo prosta. W celu modyfikacji ścieżki najczęściej wykorzystywana jest metoda opierająca się na przechwytywaniu funkcji API.

fot. mat. prasowe

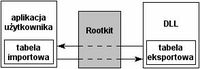

Rys. 2. Przechwytywanie funkcji API.

Rys. 2. Przechwytywanie funkcji API.

Metoda ta wykorzystuje fakt, że aplikacje wywołują funkcje API przy użyciu specjalnych pól danych (tabela importowa/eksportowa) lub przez połączenie się z adresem uzyskanym za pomocą funkcji API "GetProcAddress". Kod programu zaimplementowany jest w modułach DDL, które są następnie integrowane z przestrzenią adresową istniejących procesów systemowych. Dzięki temu zdalny haker może kontrolować wszystkie aplikacje użytkownika. Modyfikacja ścieżek jest dobrze udokumentowaną i łatwą w implementacji metodą, którą można często zastosować w rootkitach.

Pomimo wielu zalet podejście to posiada również poważne wady: rootkit nie jest w stanie zamaskować aktywności ze stuprocentową skutecznością. Oznacza to, że rootkit w trybie użytkownika jest łatwy do wykrycia w systemie przy użyciu wyspecjalizowanych narzędzi, takich jak RootKit Revealer, SoftIce itd. Niewątpliwie jest to przyczyną rosnącej popularności rootkitów w trybie jądra pomimo faktu, że znacznie trudniej jest je stworzyć.

Rootkity w trybie jądra znacznie lepiej maskują informacje. Większość z nich wykorzystuje nieudokumentowane struktury systemu operacyjnego. Rootkity te często przechwytują na przykład usługi z tabeli KeServiceDescriptorTable. Liczba usług w tej tabeli różni się w zależności od wersji systemu operacyjnego. Oznacza to, że przy opracowywaniu rootkitów należy przeprowadzić dodatkową analizę kodu systemu operacyjnego, aby znaleźć w tabeli wykaz programów obsługi. Podejście to jest bardzo zbliżone do przechwytywania funkcji API.

Modyfikacja PsActiveProcessList jest jednym z przykładów drugiego podejścia, tj. zmiany struktur systemu. Podejście to wykorzystywane jest przez rootkit FU i umożliwia mu ukrycie każdego procesu przed większością narzędzi systemowych.

fot. mat. prasowe

Rys. 3. Lista procesów przed uruchomieniem rootkita

Rys. 3. Lista procesów przed uruchomieniem rootkita

fot. mat. prasowe

Rys. 4. Lista procesów po uruchomieniu rootkita

Rys. 4. Lista procesów po uruchomieniu rootkita

Ilustracja pokazuje, że program Notepad widnieje na liście aktywnych procesów jako notepad.exe (zaznaczony czerwoną obwódką). Zrzut ekranu na rysunku 4 został wykonany po uruchomieniu rootkita FU z poleceniem ukrycia procesu. Zrzut ekranu pokazuje, że nawet jeśli edytor jest aktywny, jego proces nie jest widoczny na liście aktywnych procesów.

![Padłeś ofiarą phishingu? Nie panikuj - działaj zgodnie z tymi zasadami [© pixabay] Padłeś ofiarą phishingu? Nie panikuj - działaj zgodnie z tymi zasadami](https://s3.egospodarka.pl/grafika2/ataki-hakerow/Padles-ofiara-phishingu-Nie-panikuj-dzialaj-zgodnie-z-tymi-zasadami-269244-150x100crop.png) Padłeś ofiarą phishingu? Nie panikuj - działaj zgodnie z tymi zasadami

Padłeś ofiarą phishingu? Nie panikuj - działaj zgodnie z tymi zasadami

oprac. : eGospodarka.pl

![Phishing zmienia oblicze - cyberprzestępcy coraz częściej kradną dane logowania zamiast pieniędzy [© wygenerowane przez AI] Phishing zmienia oblicze - cyberprzestępcy coraz częściej kradną dane logowania zamiast pieniędzy](https://s3.egospodarka.pl/grafika2/ataki-hakerow/Phishing-zmienia-oblicze-cyberprzestepcy-coraz-czesciej-kradna-dane-logowania-zamiast-pieniedzy-268341-150x100crop.png)

![Jak przestępcy wyłudzają pieniądze w sieci [© Andrea Danti - Fotolia.com] Jak przestępcy wyłudzają pieniądze w sieci](https://s3.egospodarka.pl/grafika2/cyberprzestepcy/Jak-przestepcy-wyludzaja-pieniadze-w-sieci-239886-150x100crop.jpg)

![Ransomware: 30 lat nieprzerwanych sukcesów [© pixabay.com] Ransomware: 30 lat nieprzerwanych sukcesów](https://s3.egospodarka.pl/grafika2/ransomware/Ransomware-30-lat-nieprzerwanych-sukcesow-238428-150x100crop.jpg)

![Największe cyberzagrożenia, które stoją przed biznesami w tym roku [© yuri arcurs - fotolia.com] Największe cyberzagrożenia, które stoją przed biznesami w tym roku](https://s3.egospodarka.pl/grafika2/phishing/Najwieksze-cyberzagrozenia-ktore-stoja-przed-biznesami-w-tym-roku-232254-150x100crop.jpg)

![Wirusy i robaki VIII 2005 [© Scanrail - Fotolia.com] Wirusy i robaki VIII 2005](https://s3.egospodarka.pl/grafika/wirusy/Wirusy-i-robaki-VIII-2005-apURW9.jpg)

![Notebooki coraz tańsze [© Scanrail - Fotolia.com] Notebooki coraz tańsze](https://s3.egospodarka.pl/grafika/rynek-notebookow/Notebooki-coraz-tansze-apURW9.jpg)

![Zwrot podatku na celowniku oszustów. Jak bezpiecznie rozliczyć PIT? [© wygenerowane przez AI] Zwrot podatku na celowniku oszustów. Jak bezpiecznie rozliczyć PIT?](https://s3.egospodarka.pl/grafika2/rozliczenie-PIT/Zwrot-podatku-na-celowniku-oszustow-Jak-bezpiecznie-rozliczyc-PIT-270763-150x100crop.png)

![Dotacje i ulgi B+R w 2026 roku: jak firmy finansują rozwój? [© pexels] Dotacje i ulgi B+R w 2026 roku: jak firmy finansują rozwój?](https://s3.egospodarka.pl/grafika2/plynnosc-finansowa/Dotacje-i-ulgi-B-R-w-2026-roku-jak-firmy-finansuja-rozwoj-270764-150x100crop.jpg)

![Wojna i inflacja ważniejsze niż klimat? Są wyniki Indeksu Zrównoważonego Rozwoju [© pexels] Wojna i inflacja ważniejsze niż klimat? Są wyniki Indeksu Zrównoważonego Rozwoju](https://s3.egospodarka.pl/grafika2/greenwashing/Wojna-i-inflacja-wazniejsze-niz-klimat-Sa-wyniki-Indeksu-Zrownowazonego-Rozwoju-270760-150x100crop.jpg)

![Miłość, pieniądze, granice. Co Polacy sądzą o finansach w związku i relacjach w biurze? [© wygenerowane przez AI] Miłość, pieniądze, granice. Co Polacy sądzą o finansach w związku i relacjach w biurze?](https://s3.egospodarka.pl/grafika2/finanse-w-zwiazku/Milosc-pieniadze-granice-Co-Polacy-sadza-o-finansach-w-zwiazku-i-relacjach-w-biurze-270765-150x100crop.jpg)

![Ranking kredytów i pożyczek konsolidacyjnych [© Africa Studio - Fotolia.com] Ranking kredytów i pożyczek konsolidacyjnych](https://s3.egospodarka.pl/grafika2/kredyt-konsolidacyjny/Ranking-kredytow-i-pozyczek-konsolidacyjnych-203373-150x100crop.jpg)

![Ranking najlepszych kont osobistych [© wygenerowane przez AI] Ranking najlepszych kont osobistych](https://s3.egospodarka.pl/grafika2/konto-osobiste/Ranking-najlepszych-kont-osobistych-267141-150x100crop.png)

![Składka zdrowotna 2026 i podatek liniowy - ile wynosi, jaki limit odliczenia [© wygenerowane przez AI] Składka zdrowotna 2026 i podatek liniowy - ile wynosi, jaki limit odliczenia](https://s3.egospodarka.pl/grafika2/skladka-na-ubezpieczenie-zdrowotne/Skladka-zdrowotna-2026-i-podatek-liniowy-ile-wynosi-jaki-limit-odliczenia-270127-150x100crop.jpg)

Jak kupić pierwsze mieszkanie? Eksperci podpowiadają

Jak kupić pierwsze mieszkanie? Eksperci podpowiadają

![Zaangażowanie umiera w ciszy. Te drobne sygnały powinny cię zaalarmować [© wygenerowane przez AI] Zaangażowanie umiera w ciszy. Te drobne sygnały powinny cię zaalarmować](https://s3.egospodarka.pl/grafika2/zaangazowanie-w-prace/Zaangazowanie-umiera-w-ciszy-Te-drobne-sygnaly-powinny-cie-zaalarmowac-270756-150x100crop.jpg)

![Małe firmy zyskają prawo do kontroli L4. Każdy pracodawca będzie mógł sam sprawdzić pracownika na zwolnieniu [© wygenerowane przez AI] Małe firmy zyskają prawo do kontroli L4. Każdy pracodawca będzie mógł sam sprawdzić pracownika na zwolnieniu](https://s3.egospodarka.pl/grafika2/kontrola-zwolnien-lekarskich/Male-firmy-zyskaja-prawo-do-kontroli-L4-Kazdy-pracodawca-bedzie-mogl-sam-sprawdzic-pracownika-na-zwolnieniu-270753-150x100crop.jpg)

![Umowa handlowa UE-Indie. Czy polski rynek pracy zostanie zalany pracownikami z Indii? [© wygenerowane przez AI] Umowa handlowa UE-Indie. Czy polski rynek pracy zostanie zalany pracownikami z Indii?](https://s3.egospodarka.pl/grafika2/polski-eksport/Umowa-handlowa-UE-Indie-Czy-polski-rynek-pracy-zostanie-zalany-pracownikami-z-Indii-270752-150x100crop.jpg)

![Czy warto brać kredyt hipoteczny w 2026 roku? Eksperci analizują [© pexels] Czy warto brać kredyt hipoteczny w 2026 roku? Eksperci analizują](https://s3.egospodarka.pl/grafika2/kupno-mieszkania/Czy-warto-brac-kredyt-hipoteczny-w-2026-roku-Eksperci-analizuja-270751-150x100crop.jpg)

![Złamałeś nogę w drodze do lub z pracy? Sprawdź jak otrzymać 100% zasiłku chorobowego z ZUS [© wygenerowane przez AI] Złamałeś nogę w drodze do lub z pracy? Sprawdź jak otrzymać 100% zasiłku chorobowego z ZUS](https://s3.egospodarka.pl/grafika2/wypadek-w-drodze-do-pracy/Zlamales-noge-w-drodze-do-lub-z-pracy-Sprawdz-jak-otrzymac-100-zasilku-chorobowego-z-ZUS-270732-150x100crop.jpg)