-

![AVG 2011 Internet Security AVG 2011 Internet Security]()

AVG 2011 Internet Security

... zweryfikowane przez niego serwisy internetowe są godne zaufania. Oprogramowanie AVG LinkScanner automatycznie sprawdza i zabezpiecza w czasie rzeczywistym linki wymieniane ... funkcję, która pozwala rozwiązać problemy z oprogramowaniem poprzez kliknięcie przycisku „Fix It” (napraw). Pakiet AVG 2011 zaprojektowano z myślą o szybkim i wydajnym skanowaniu. ...

-

![Sieci firmowe nie są gotowe na cyberataki [© Scanrail - Fotolia.com] Sieci firmowe nie są gotowe na cyberataki]()

Sieci firmowe nie są gotowe na cyberataki

... na podstawie informacji o rzeczywistych zdarzeniach związanych z naruszeniem bezpieczeństwa systemu IT przedsiębiorstwa, pokazuje, w jaki sposób takie działania narażają sieć ... filtry. Znając to zjawisko i jego prawdopodobne przyczyny (na przykład pirackie oprogramowanie) administrator może odpowiednio skorygować mechanizmy dostępu do sieci lub ...

-

![Cyberprzestępcy czyhają na mikrofirmy [© ptnphotof - Fotolia.com] Cyberprzestępcy czyhają na mikrofirmy]()

Cyberprzestępcy czyhają na mikrofirmy

... naruszenia bezpieczeństwa, aby popadła w ruinę finansową. Według badania „2013 Global Corporate IT Security Risks” (przeprowadzonego przez Kaspersky Lab oraz B2B International) średni ... – dane dotyczące klientów. Postaw na prostotę – małe firmy powinny wybierać oprogramowanie bezpieczeństwa przeznaczone dla małych i średnich firm lub producentów, ...

-

![Tablety wychodzą z cienia smartfonów [© goodluz - Fotolia.com] Tablety wychodzą z cienia smartfonów]()

Tablety wychodzą z cienia smartfonów

... . Jak przekonują eksperci rynku IT, zwiększająca się ... oprogramowanie wyniosą w 2014 r. aż 320 mld USD – mówi Tomasz Kaczyński, Business Development Manager w Capgemini Polska. Tablet – narzędzie zamiast zabawki Aż 91 proc. pobrań aplikacji to dziś darmowe rozwiązania. W tej sytuacji na rynku mobilnym, z punktu widzenia przedstawicieli biznesu IT ...

-

![Cisco: bezpieczeństwo w Internecie 2013 [© Amir Kaljikovic - Fotolia.com] Cisco: bezpieczeństwo w Internecie 2013]()

Cisco: bezpieczeństwo w Internecie 2013

... sprawiają, że zapotrzebowanie na specjalistów od bezpieczeństwa IT jest coraz większe – konieczne jest bowiem nieustanne monitorowanie systemów i wykrywanie zagrożeń, ... oprogramowania. Stały spadek unikalnych hostów i adresów IP, wykorzystywanych przez złośliwe oprogramowanie – o 30 procent od stycznia 2013 do września 2013 – wskazuje, że jest ...

-

![Firmy technologiczne rosną dzięki MSP [© ra2 studio - Fotolia.com] Firmy technologiczne rosną dzięki MSP]()

Firmy technologiczne rosną dzięki MSP

... stały się niezwykle ważnym klientem dla dużych firm technologicznych. Na sprzęt, oprogramowanie oraz usługi IT w 2012 roku małe i średnie firmy w Ameryce Północnej wydały ... w mniejszym stopniu przygotowane do ochrony przed zagrożeniami) oraz trwałością (budżety IT w sektorze MŚP są nawet 200 razy niższe niż w wielkich firm, dlatego potrzebują ...

-

![Cyfrowy świat za 30 lat Cyfrowy świat za 30 lat]()

Cyfrowy świat za 30 lat

... będą robili wszystko co w ich mocy, aby wykorzystać postęp w dziedzinie IT do własnych, szkodliwych celów” – powiedział Aleksander Gostiew, główny ekspert ds ... których większość procesów służących utrzymaniu komfortu otoczenia będzie w pełni zautomatyzowana. Oprogramowanie sterujące domem będzie kontrolowało zużycie i uzupełnianie energii, wody oraz ...

-

![DOOK SA debiutuje na NewConnect [© DragonImages - Fotolia.com] DOOK SA debiutuje na NewConnect]()

DOOK SA debiutuje na NewConnect

... systemu wspierającego zarządzanie procesami, podpisała umowę z Grupą Onet S.A. na dostawę usług IT oraz otrzymała nagrodę „Skrzydła Biznesu” przyznawanej przez Gazetę Prawną w kategorii ... Nazwa spółki: DOOK S.A. Debiut w 2017 r. na NC: 17 Sektor/spółka w sektorze: Oprogramowanie Miejsce siedziby: Warszawa Przedmiot działalności: Podstawowym obszarem ...

-

![Przemysł: systemy kontroli przemysłowej celem nr 1? [© Francesco - Fotolia.com] Przemysł: systemy kontroli przemysłowej celem nr 1?]()

Przemysł: systemy kontroli przemysłowej celem nr 1?

... jest stosowanie bardziej wyrafinowanego oprogramowania bezpieczeństwa IT. Jednak, samo oprogramowanie nie wystarczy: prawie połowa (49%) respondentów z firm przemysłowych, tj. o 6% więcej w stosunku do innych sektorów, wini personel za niewłaściwe przestrzeganie zasad w zakresie bezpieczeństwa IT. Szkolenie w celu zwiększenia świadomości kwestii ...

-

![Nieuczciwe praktyki w firmie nie ujdą płazem [© alexskopje - Fotolia.com] Nieuczciwe praktyki w firmie nie ujdą płazem]()

Nieuczciwe praktyki w firmie nie ujdą płazem

... Ponad jedna trzecia (34%) wszystkich pracowników biorących udział w badaniu, jako powód potencjalnego zgłoszenia podało nielegalne praktyki IT, w tym korzystanie z nielegalnego oprogramowania, korzystanie z oprogramowania bez odpowiednich licencji lub pobranego ze stron z torrentami. Wśród pracowników w Polsce wskaźnik ten jest ...

-

![Rynek pracy, czyli wszechobecna automatyzacja [© phonlamaiphoto - Fotolia.com] Rynek pracy, czyli wszechobecna automatyzacja]()

Rynek pracy, czyli wszechobecna automatyzacja

... podstawowych i powtarzalnych zadań, a specjaliści coraz częściej wyciągają ręce po oprogramowanie, które nie tylko jest w stanie podpowiedzieć dostępne rozwiązania, ale ... technologii. Ciekawe oferty pracy będą kierowane zarówno do specjalistów w zakresie IT i automatyzacji procesów oraz inżynierów pracujących po stronie sektora przemysłowego ...

-

![Uwaga na złośliwe aktualizacje oprogramowania [© beebright - Fotolia.com ] Uwaga na złośliwe aktualizacje oprogramowania]()

Uwaga na złośliwe aktualizacje oprogramowania

... miesięcy istnieją aktualizacje, można mnożyć. Większość administratorów odpowiedzialnych za bezpieczeństwo IT doskonale sobie zdaje sprawę z problemu i gdy tylko pojawiają się ... roku, który wyrządził poważne szkody na Ukrainie. W ataku wykorzystano szkodliwe oprogramowanie (znane pod nazwą Petya, NotPetya lub GoldenEye) które rozpowszechniano za ...

-

![Przemysł 4.0, czyli o opieszałości producentów [© NicoElNino - Fotolia.com] Przemysł 4.0, czyli o opieszałości producentów]()

Przemysł 4.0, czyli o opieszałości producentów

... produkcyjnych. W jej ramach podejmowane są działania wdrażające zaawansowane systemy IT, przemysłowy internet rzeczy, analitykę danych oraz rozwiązania z zakresu sztucznej ... z szytymi na miarę rozwiązaniami, wzbogacając tradycyjne produkty o dodatkowe usługi, oprogramowanie, analitykę danych i inne wartości wynikające z posiadania rozszerzonych ...

-

![Pracownicy nie czują się odpowiedzialni za cyberbezpieczeństwo [© WrightStudio - Fotolia.com] Pracownicy nie czują się odpowiedzialni za cyberbezpieczeństwo]()

Pracownicy nie czują się odpowiedzialni za cyberbezpieczeństwo

... instaluje wyłącznie aplikacje zgodne z polityką bezpieczeństwa firmy, a jedynie jedna trzecia (47%) regularnie aktualizuje oprogramowanie na swoich urządzeniach roboczych. Ponadto 54% pracowników, bez pozwolenia działu IT, decyduje się na korzystanie z narzędzi (aplikacje/dane/dostęp), których potrzebują do bardziej wydajnej pracy. Fałszywe ...

-

![Już 38% firm ubezpiecza się od skutków cyberataków [© momius - Fotolia.com] Już 38% firm ubezpiecza się od skutków cyberataków]()

Już 38% firm ubezpiecza się od skutków cyberataków

... : zasobów i słabych stron własnej serwerowni. Czy regularnie aktualizujemy systemy i oprogramowanie, w tym rozwiązania antywirusowe? Czy udzielając dostępu do danych korzystamy ... warto uszczelnić, ale ma i dodatkową zaletę - mierzoną w twardej walucie kosztów IT. Xopero przypomina, że dobre przygotowanie w rozmowie z ubezpieczycielem może obniżyć ...

-

![Europa: wydarzenia tygodnia 23/2019 [© RVNW - Fotolia.com] Europa: wydarzenia tygodnia 23/2019]()

Europa: wydarzenia tygodnia 23/2019

... , jest właścicielem największego na świecie serwisu z kontentem wideo (YouTube) i produkuje oprogramowanie, które jest wykorzystywane przez 8 na 10 telefonów na świecie (Android). ... minut, oszczędzając od 30 do 50 proc. kosztów operacji IT w porównaniu z rozwiązaniami lokalnymi. Według danych Eurostatu rozwiązania chmurowe wykorzystuje 11,5 proc. ...

-

![Bitdefender: cyberataki ransomware to 2 razy droższy przestój [© DD Images - Fotolia.com] Bitdefender: cyberataki ransomware to 2 razy droższy przestój]()

Bitdefender: cyberataki ransomware to 2 razy droższy przestój

... najbardziej narażona na cyberataki ransomware. W szczególnie trudnej sytuacji znalazły się małe kliniki, zazwyczaj nie posiadające wewnętrznych działów IT. Badanie Datto ujawniło trzy główne sposoby jakimi oprogramowanie ransomware atakuje ofiary. MSP najczęściej wymieniali phishing, ataki na SaaS (Sotware as a Service) oraz aplikacje urządzeń ...

-

![Ransomware to biznes. Jak się chronić? Ransomware to biznes. Jak się chronić?]()

Ransomware to biznes. Jak się chronić?

... proces. W łańcuchu dostaw cyberprzestępczości dostawcy projektują i tworzą złośliwe oprogramowanie oraz exploity, a następnie licencjonują, sprzedają i udostępniają je ... ransomware w ciągu roku wzrosła 10-krotnie. Jest to obecnie główne zagrożenie dla bezpieczeństwa IT wielu przedsiębiorstw. Skutki ataków są odczuwalne nie tylko przez bezpośrednio ...

-

![Infrastruktura krytyczna: cyberprzestępcy celują w kolej [© pixabay.com] Infrastruktura krytyczna: cyberprzestępcy celują w kolej]()

Infrastruktura krytyczna: cyberprzestępcy celują w kolej

... kolejowego może mieć doniosłe skutki, co potwierdzają przykłady cyberataków na sektor kolejowy jakie miały miejsce w ostatnich latach. Konwergencja sieci informatycznej IT i przemysłowej OT, rozwój sztucznej inteligencji to powody, dla których operatorzy kolejowi muszą uwzględnić koncepcję cyberodporności, pamiętając przy tym o trzech podstawowych ...

-

![Cyberbezpieczeństwo. Prognozy Fortinet na 2023 rok [© pixabay.com] Cyberbezpieczeństwo. Prognozy Fortinet na 2023 rok]()

Cyberbezpieczeństwo. Prognozy Fortinet na 2023 rok

... . 5. Upowszechnienie się złośliwego oprogramowania typu wiper umożliwi bardziej destrukcyjne ataki Złośliwe oprogramowanie typu wiper wróciło w znacznej skali w 2022 roku, a cyberprzestępcy opracowali ... sposoby na wykorzystanie nowych technologii, aby zakłócać prace środowisk IT i doprowadzać do zniszczeń. Nie poprzestają już na stawianiu sobie jako ...

-

![Progress Flowmon ADS 12.2 jest już dostępny [© pixabay.com] Progress Flowmon ADS 12.2 jest już dostępny]()

Progress Flowmon ADS 12.2 jest już dostępny

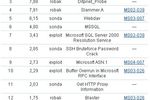

... na ataki. Dzięki najnowszej wersji oprogramowania Flowmon ADS specjaliści IT zyskują szybki i automatyczny dostęp do rozszerzonego zakresu istotnych informacji ... usług SaaS oraz potencjalnie niebezpiecznych aplikacji, takich jak niezatwierdzone oprogramowanie VPN. Udostępnione przez Flowmon mechanizmy kontekstowej analizy zdarzeń zagrożeń, ...

-

![Igrzyska olimpijskie na celowniku cyberprzestępców Igrzyska olimpijskie na celowniku cyberprzestępców]()

Igrzyska olimpijskie na celowniku cyberprzestępców

... lat były celem przestępców. Jak wskazują eksperci ds. bezpieczeństwa IT również cyberprzestępców. W okresie pomiędzy 2016 a 2021 rokiem nastąpił 8-krotny wzrost liczby ataków ... została kampania DDoS o przepustowości ponad 500 Gb/s. 2018, Pjongczang - szkodliwe oprogramowanie Olympic Destroyer siało spustoszenie na oczach tysięcy widzów i dziennikarzy ...

-

![Na czym polega atak APT? Jak się obronić? Na czym polega atak APT? Jak się obronić?]()

Na czym polega atak APT? Jak się obronić?

... lub członków zarządu. Jeśli ofiara się złapie, napastnicy instalują złośliwe oprogramowanie, a następnie przechodzą do drugiej fazy, czyli mapowania sieci i zbierania poświadczeń, ... używają taktyk mających na celu zmylenie przeciwnika i odwrócenie uwagi działu bezpieczeństwa IT od właściwego problemu, przeprowadzając atak typu DoS (Denial of Service ...

-

![5 zasad cyberbezpieczeństwa dla pracowników biurowych [© Freepik] 5 zasad cyberbezpieczeństwa dla pracowników biurowych]()

5 zasad cyberbezpieczeństwa dla pracowników biurowych

... dane firmowe oraz łączymy się z systemami firmowymi w bezpieczny, zaakceptowany przez dział IT sposób np. korzystając z VPN i dwuskładnikowego uwierzytelnienia, to ryzyko nie ... płatne), zarówno w komputerze, jak i w telefonie. Na bieżąco aktualizuj oprogramowanie w komputerze i telefonie, ponieważ aktualizacje zazwyczaj „łatają” luki bezpieczeństwa ...

-

![Targi KOMPUTER EXPO po raz 18-ty Targi KOMPUTER EXPO po raz 18-ty]()

Targi KOMPUTER EXPO po raz 18-ty

... się w następujących strefach, dostosowanych zarówno do potrzeb odbiorców, jak i oddających strukturę rynku IT: strefa Internet, edukacja (pod patronatem NASK), druk cyfrowy i multimedia, sprzęt komputerowy i komponenty, oprogramowanie, telekomunikacja oraz strefa informatyki dla małych i średnich przedsiębiorstw (pod patronatem Polskiej Agencji ...

Tematy: komputer expo -

![Express dla MSP [© Syda Productions - Fotolia.com] Express dla MSP]()

Express dla MSP

... czy obsługa łańcucha dostaw. Oprogramowanie o charakterze otwartym – warstwa pośrednia – jest fundamentem umożliwiającym sprawniejszą i bardziej oszczędną integrację. Nowe oprogramowanie pozwala również ... i sprzedaży odpowiedzialny za sektor MSP. "To właśnie te autonomiczne funkcje umożliwiają specjalistom IT skupić się na kluczowych potrzebach z ...

-

![Telepraca nasza powszednia [© Minerva Studio - Fotolia.com] Telepraca nasza powszednia]()

Telepraca nasza powszednia

... Nie każde stanowisko telepracy musi posiadać najnowocześniejsze i najdroższe wyposażenie (sprzęt komputerowy i telekomunikacyjny, oprogramowanie, szybkie łącza). Minimalne wymagania techniczne do wykonywania telepracy to linia telefoniczna i, co ... stanowiska pracy. W Polsce istnieją firmy gdzie ta forma pracy jest wdrażana - głównie z branży IT ...

-

![Ataki internetowe 2005 Ataki internetowe 2005]()

Ataki internetowe 2005

... jest aplikacją komercyjną, nie wszystkie programy antywirusowe wykrywają go jako złośliwe oprogramowanie. Z tego powodu aplikacja ta często wykorzystywana jest przez ... że przeprowadzane niedawno kampanie mające na celu podniesienie świadomości zagrożeń IT przynoszą w niektórych państwach widoczne rezultaty - głównie w Stanach Zjednoczonych. Z ...

-

![Kaspersky: ataki internetowe na firmy Kaspersky: ataki internetowe na firmy]()

Kaspersky: ataki internetowe na firmy

... włamuje się na stronę internetową i instaluje na niej złośliwe oprogramowanie. Osoba, która odwiedzi taką stronę, nieświadomie pobierze szkodnika na swój komputer ... incydentów poważnie ucierpieć może reputacja firmy, jak również jej infrastruktura IT. Bezpieczeństwo informatyczne wymaga podejścia całościowego. Szczególny nacisk należy położyć ...

-

![Polski rynek Business Intelligence 2006 Polski rynek Business Intelligence 2006]()

Polski rynek Business Intelligence 2006

... jednej branży, lub nawet jej fragmentu. Dobrym przykładem takich narzędzi jest oprogramowanie sprawozdawczości obligatoryjnej tworzonej zgodnie z wymogami NBP, programy analiz ryzyka bankowego (np. ... BI notuje niewielką sezonowość, znacznie poniżej średnich dla polskiego rynku IT ogółem. Jedynym okresem dużego skoku sezonowości na rynku BI okazał się ...

-

![Wsparcie Microsoft dla debiutujących firm [© Syda Productions - Fotolia.com] Wsparcie Microsoft dla debiutujących firm]()

Wsparcie Microsoft dla debiutujących firm

... Microsoft oraz wsparciu technologicznym młodych firm technologicznych wytwarzających oprogramowanie. Celem programu jest przyspieszenie rozwoju debiutujących firm. Microsoft ... mogły bezpłatnie korzystać z legalnego oprogramowania Microsoft, co wprawi potężną machinę rynku IT w duży ruch. Dotychczas drogie rozwiązania hamowały zapędy młodych ...

-

![Urządzenie Konica Minolta bizhub C20 Urządzenie Konica Minolta bizhub C20]()

Urządzenie Konica Minolta bizhub C20

... 3 i PCL6 oraz umożliwia integrację urządzenia z środowiskiem IT. Opcjonalny dysk twardy udostępnia również natywną obsługę ... oprogramowanie Link Magic umożliwiające skanowanie z komputera bez otwierania specjalnej aplikacji. Dostępne jest również skanowanie zgodne ze standardami TWAIN i WIA. Funkcję rozpoznawania znaków (OCR) umożliwia oprogramowanie ...

-

![W dzień św. Walentego uważaj na phishing [© stoupa - Fotolia.com] W dzień św. Walentego uważaj na phishing]()

W dzień św. Walentego uważaj na phishing

... , że Twój bank poprosi o takie informacje za pośrednictwem e-maila, albo że dział IT jakiejś firmy zażąda potwierdzenia loginu lub hasła do systemu. W razie wątpliwości, zadzwoń i zapytaj! Regularnie aktualizuj swoje oprogramowanie antywirusowe. Sprawdź, czy program antywirusowy blokuje strony phishingowe, lub rozważ zainstalowanie specjalnego ...

-

![Na czym polega atak drive-by download? Na czym polega atak drive-by download?]()

Na czym polega atak drive-by download?

... Jednak większość użytkowników indywidualnych oraz ekspertów korporacyjnych (spoza branży IT) byłaby zaskoczona intensywnością tej “zakulisowej” komunikacji, zachodzącej podczas ... ten sam szkodliwy program (wirus, spyware, trojan, bot, rootkit oraz fałszywe oprogramowanie bezpieczeństwa) może być, i często jest, rozprzestrzeniany na wiele różnych ...

-

![Darmowe programy antywirusowe coraz popularniejsze [© Nmedia - Fotolia.com] Darmowe programy antywirusowe coraz popularniejsze]()

Darmowe programy antywirusowe coraz popularniejsze

... się rozwija, stanowiąc realne zagrożenie dla producentów płatnych programów antywirusowych - podaje AVG Technologies. Coraz wyższej jakości oprogramowanie dostępne za darmo zmienia kształt i dynamikę całego rynku bezpieczeństwa IT. Liczba użytkowników tego typu rozwiązań sięga obecnie 250 milionów i stale rośnie. Czy stoimy obecnie u progu ...

Strona główna

Strona główna- Wiadomości

- Firma

- Podatki

- Finanse

- Nieruchomości

- Przetargi

- Praca

- Prawo

- Zakupy

- Porady

- Kantor

Narzędzia

- Wyszukiwarki

- Znajdź pracę

- Znajdź przetarg

- Baza adresowa firm

- Kantor walut online

- Ważne adresy

- Urzędy skarbowe

- Adresy ZUS

- Urzędy Pracy

- Adresy banków

- Firmy zlikwidowane

- Centrum Webmastera

- Centrum Webmastera

- Newsy na Twoją stronę

![Sieci firmowe nie są gotowe na cyberataki [© Scanrail - Fotolia.com] Sieci firmowe nie są gotowe na cyberataki](https://s3.egospodarka.pl/grafika/bezpieczenstwo-sieci-firmowych/Sieci-firmowe-nie-sa-gotowe-na-cyberataki-apURW9.jpg)

![Cyberprzestępcy czyhają na mikrofirmy [© ptnphotof - Fotolia.com] Cyberprzestępcy czyhają na mikrofirmy](https://s3.egospodarka.pl/grafika2/cyberprzestepczosc/Cyberprzestepcy-czyhaja-na-mikrofirmy-125838-150x100crop.jpg)

![Tablety wychodzą z cienia smartfonów [© goodluz - Fotolia.com] Tablety wychodzą z cienia smartfonów](https://s3.egospodarka.pl/grafika2/tablety/Tablety-wychodza-z-cienia-smartfonow-134020-150x100crop.jpg)

![Cisco: bezpieczeństwo w Internecie 2013 [© Amir Kaljikovic - Fotolia.com] Cisco: bezpieczeństwo w Internecie 2013](https://s3.egospodarka.pl/grafika2/zagrozenia-internetowe/Cisco-bezpieczenstwo-w-Internecie-2013-134365-150x100crop.jpg)

![Firmy technologiczne rosną dzięki MSP [© ra2 studio - Fotolia.com] Firmy technologiczne rosną dzięki MSP](https://s3.egospodarka.pl/grafika2/firmy-technologiczne/Firmy-technologiczne-rosna-dzieki-MSP-136661-150x100crop.jpg)

![DOOK SA debiutuje na NewConnect [© DragonImages - Fotolia.com] DOOK SA debiutuje na NewConnect](https://s3.egospodarka.pl/grafika2/debiuty-na-NewConnect/DOOK-SA-debiutuje-na-NewConnect-199812-150x100crop.jpg)

![Przemysł: systemy kontroli przemysłowej celem nr 1? [© Francesco - Fotolia.com] Przemysł: systemy kontroli przemysłowej celem nr 1?](https://s3.egospodarka.pl/grafika2/ICS/Przemysl-systemy-kontroli-przemyslowej-celem-nr-1-200956-150x100crop.jpg)

![Nieuczciwe praktyki w firmie nie ujdą płazem [© alexskopje - Fotolia.com] Nieuczciwe praktyki w firmie nie ujdą płazem](https://s3.egospodarka.pl/grafika2/nieuczciwe-praktyki/Nieuczciwe-praktyki-w-firmie-nie-ujda-plazem-201381-150x100crop.jpg)

![Rynek pracy, czyli wszechobecna automatyzacja [© phonlamaiphoto - Fotolia.com] Rynek pracy, czyli wszechobecna automatyzacja](https://s3.egospodarka.pl/grafika2/rynek-pracy/Rynek-pracy-czyli-wszechobecna-automatyzacja-202460-150x100crop.jpg)

![Uwaga na złośliwe aktualizacje oprogramowania [© beebright - Fotolia.com ] Uwaga na złośliwe aktualizacje oprogramowania](https://s3.egospodarka.pl/grafika2/zlosliwe-oprogramowanie/Uwaga-na-zlosliwe-aktualizacje-oprogramowania-207821-150x100crop.jpg)

![Przemysł 4.0, czyli o opieszałości producentów [© NicoElNino - Fotolia.com] Przemysł 4.0, czyli o opieszałości producentów](https://s3.egospodarka.pl/grafika2/przemysl/Przemysl-4-0-czyli-o-opieszalosci-producentow-211667-150x100crop.jpg)

![Pracownicy nie czują się odpowiedzialni za cyberbezpieczeństwo [© WrightStudio - Fotolia.com] Pracownicy nie czują się odpowiedzialni za cyberbezpieczeństwo](https://s3.egospodarka.pl/grafika2/cyberbezpieczenstwo/Pracownicy-nie-czuja-sie-odpowiedzialni-za-cyberbezpieczenstwo-213400-150x100crop.jpg)

![Już 38% firm ubezpiecza się od skutków cyberataków [© momius - Fotolia.com] Już 38% firm ubezpiecza się od skutków cyberataków](https://s3.egospodarka.pl/grafika2/cyberprzestepcy/Juz-38-firm-ubezpiecza-sie-od-skutkow-cyberatakow-215069-150x100crop.jpg)

![Europa: wydarzenia tygodnia 23/2019 [© RVNW - Fotolia.com] Europa: wydarzenia tygodnia 23/2019](https://s3.egospodarka.pl/grafika/gospodarka/Europa-wydarzenia-tygodnia-23-2019-sNRO59.jpg)

![Bitdefender: cyberataki ransomware to 2 razy droższy przestój [© DD Images - Fotolia.com] Bitdefender: cyberataki ransomware to 2 razy droższy przestój](https://s3.egospodarka.pl/grafika2/cyberbezpieczenstwo/Bitdefender-cyberataki-ransomware-to-2-razy-drozszy-przestoj-234197-150x100crop.jpg)

![Infrastruktura krytyczna: cyberprzestępcy celują w kolej [© pixabay.com] Infrastruktura krytyczna: cyberprzestępcy celują w kolej](https://s3.egospodarka.pl/grafika2/infrastruktura-krytyczna/Infrastruktura-krytyczna-cyberprzestepcy-celuja-w-kolej-241862-150x100crop.jpg)

![Cyberbezpieczeństwo. Prognozy Fortinet na 2023 rok [© pixabay.com] Cyberbezpieczeństwo. Prognozy Fortinet na 2023 rok](https://s3.egospodarka.pl/grafika2/cyberzagrozenia/Cyberbezpieczenstwo-Prognozy-Fortinet-na-2023-rok-249374-150x100crop.jpg)

![Progress Flowmon ADS 12.2 jest już dostępny [© pixabay.com] Progress Flowmon ADS 12.2 jest już dostępny](https://s3.egospodarka.pl/grafika2/Progress-Flowmon-ADS/Progress-Flowmon-ADS-12-2-jest-juz-dostepny-255835-150x100crop.jpg)

![5 zasad cyberbezpieczeństwa dla pracowników biurowych [© Freepik] 5 zasad cyberbezpieczeństwa dla pracowników biurowych](https://s3.egospodarka.pl/grafika2/cyberzagrozenia/5-zasad-cyberbezpieczenstwa-dla-pracownikow-biurowych-266601-150x100crop.jpg)

![Express dla MSP [© Syda Productions - Fotolia.com] Express dla MSP](https://s3.egospodarka.pl/grafika/express/Express-dla-MSP-d8i3B3.jpg)

![Telepraca nasza powszednia [© Minerva Studio - Fotolia.com] Telepraca nasza powszednia](https://s3.egospodarka.pl/grafika/praca-zdalna/Telepraca-nasza-powszednia-iG7AEZ.jpg)

![Wsparcie Microsoft dla debiutujących firm [© Syda Productions - Fotolia.com] Wsparcie Microsoft dla debiutujących firm](https://s3.egospodarka.pl/grafika/Microsoft/Wsparcie-Microsoft-dla-debiutujacych-firm-d8i3B3.jpg)

![W dzień św. Walentego uważaj na phishing [© stoupa - Fotolia.com] W dzień św. Walentego uważaj na phishing](https://s3.egospodarka.pl/grafika/Dzien-Zakochanych/W-dzien-sw-Walentego-uwazaj-na-phishing-MBuPgy.jpg)

![Darmowe programy antywirusowe coraz popularniejsze [© Nmedia - Fotolia.com] Darmowe programy antywirusowe coraz popularniejsze](https://s3.egospodarka.pl/grafika/programy-antywirusowe/Darmowe-programy-antywirusowe-coraz-popularniejsze-Qq30bx.jpg)

![Jak przygotować skuteczną kreację do mailingu. 7 praktycznych porad [© dizain - Fotolia.com] Jak przygotować skuteczną kreację do mailingu. 7 praktycznych porad](https://s3.egospodarka.pl/grafika2/mailing/Jak-przygotowac-skuteczna-kreacje-do-mailingu-7-praktycznych-porad-219161-150x100crop.jpg)

![Ranking kredytów i pożyczek konsolidacyjnych [© Africa Studio - Fotolia.com] Ranking kredytów i pożyczek konsolidacyjnych](https://s3.egospodarka.pl/grafika2/kredyt-konsolidacyjny/Ranking-kredytow-i-pozyczek-konsolidacyjnych-203373-150x100crop.jpg)

![Skuteczny mailing. Jaka lista mailingowa i targetowanie będą najlepsze? [© georgejmclittle - Fotolia.com] Skuteczny mailing. Jaka lista mailingowa i targetowanie będą najlepsze?](https://s3.egospodarka.pl/grafika2/mailing/Skuteczny-mailing-Jaka-lista-mailingowa-i-targetowanie-beda-najlepsze-216468-150x100crop.jpg)

![Ulga B+R 2024/2025. Kto może skorzystać? [© Freepik] Ulga B+R 2024/2025. Kto może skorzystać?](https://s3.egospodarka.pl/grafika2/ulga-B-R/Ulga-B-R-2024-2025-Kto-moze-skorzystac-265197-150x100crop.jpg)

![7 pułapek i okazji - zobacz co cię czeka podczas kupna mieszkania na wynajem [© pixabay - wygenerowane przez AI] 7 pułapek i okazji - zobacz co cię czeka podczas kupna mieszkania na wynajem [© pixabay - wygenerowane przez AI]](https://s3.egospodarka.pl/grafika2/inwestycja-w-mieszkanie/7-pulapek-i-okazji-zobacz-co-cie-czeka-podczas-kupna-mieszkania-na-wynajem-270018-50x33crop.jpg) 7 pułapek i okazji - zobacz co cię czeka podczas kupna mieszkania na wynajem

7 pułapek i okazji - zobacz co cię czeka podczas kupna mieszkania na wynajem

![Jak projektować biuro, które wspiera wellbeing pracowników? [© pexels] Jak projektować biuro, które wspiera wellbeing pracowników?](https://s3.egospodarka.pl/grafika2/wellbeing/Jak-projektowac-biuro-ktore-wspiera-wellbeing-pracownikow-269903-150x100crop.jpg)

![Dlaczego przyznajesz bonusy niesprawiedliwie? 4 błędy poznawcze, które zniekształcają oceny pracowników [© wygenerowane przez AI] Dlaczego przyznajesz bonusy niesprawiedliwie? 4 błędy poznawcze, które zniekształcają oceny pracowników](https://s3.egospodarka.pl/grafika2/zasady-wynagradzania/Dlaczego-przyznajesz-bonusy-niesprawiedliwie-4-bledy-poznawcze-ktore-znieksztalcaja-oceny-pracownikow-270036-150x100crop.jpg)

![Alpine A110 R: ekstremalnie lekkie, piekielnie szybkie. Dlaczego ten francuski sportowiec zachwyca purystów? [© Wojciech Krzemiński] Alpine A110 R: ekstremalnie lekkie, piekielnie szybkie. Dlaczego ten francuski sportowiec zachwyca purystów?](https://s3.egospodarka.pl/grafika2/Alpine-A110-R/Alpine-A110-R-ekstremalnie-lekkie-piekielnie-szybkie-Dlaczego-ten-francuski-sportowiec-zachwyca-purystow-270047-150x100crop.jpg)

![Praca w święta? 5 błędnych przekonań liderów, które niszczą urlop zespołu [© pexels] Praca w święta? 5 błędnych przekonań liderów, które niszczą urlop zespołu](https://s3.egospodarka.pl/grafika2/dobry-lider/Praca-w-swieta-5-blednych-przekonan-liderow-ktore-niszcza-urlop-zespolu-270014-150x100crop.jpg)

![Najważniejszy kod podróży lotniczej. Czym jest PNR? [© pexels] Najważniejszy kod podróży lotniczej. Czym jest PNR?](https://s3.egospodarka.pl/grafika2/lot-samolotem/Najwazniejszy-kod-podrozy-lotniczej-Czym-jest-PNR-270138-150x100crop.jpg)

![Awaria KSeF w 2026 - tryb awaryjny, data wystawienia faktury i obowiązki podatnika. Praktyczny poradnik [© wygenerowane przez AI] Awaria KSeF w 2026 - tryb awaryjny, data wystawienia faktury i obowiązki podatnika. Praktyczny poradnik](https://s3.egospodarka.pl/grafika2/KSeF/Awaria-KSeF-w-2026-tryb-awaryjny-data-wystawienia-faktury-i-obowiazki-podatnika-Praktyczny-poradnik-270179-150x100crop.jpg)

![Test Mercedes-AMG SL 55 4MATIC+ Luksusowy kabriolet z napędem na cztery koła i potężnym V8 [© Wojciech Krzemiński] Test Mercedes-AMG SL 55 4MATIC+ Luksusowy kabriolet z napędem na cztery koła i potężnym V8](https://s3.egospodarka.pl/grafika2/Mercedes-AMG-SL-55-4MATIC/Test-Mercedes-AMG-SL-55-4MATIC-Luksusowy-kabriolet-z-napedem-na-cztery-kola-i-poteznym-V8-270058-150x100crop.jpg)