-

![Cisco: bezpieczeństwo w Internecie 2017 [© monsitj - Fotolia.com] Cisco: bezpieczeństwo w Internecie 2017]()

Cisco: bezpieczeństwo w Internecie 2017

... na kondycji firmowych systemów IT i wyzwaniach osób, na których barkach spoczywa odpowiedzialność za bezpieczeństwo tych systemów. Bieżąca edycja raportu prowadzi do 5 kluczowych wniosków. 1. Podatność na ataki ... wykrycia zagrożeń przez firmowy system bezpieczeństwa. Obecnie średni czas wykrycia nieznanego zagrożenia przez system IT wynosi 100 dni. ...

-

![Rotkity atakują 64-bitowy Windows [© stoupa - Fotolia.com] Rotkity atakują 64-bitowy Windows]()

Rotkity atakują 64-bitowy Windows

... programów antywirusowych i skutecznie chronią same siebie poprzez przechwytywanie i monitorowanie aktywności systemu. Podczas gdy rootkit sprawia, że komputer PC jest podatny na ataki, inny szkodliwy program próbuje pobrać i uruchomić kolejne zagrożenia, łącznie ze wspomnianym wcześniej fałszywym oprogramowaniem dla systemu Mac OS X. Ten fałszywy ...

-

![Kaspersky Safe Browser dla systemu iOS [© kuppa - Fotolia.com] Kaspersky Safe Browser dla systemu iOS]()

Kaspersky Safe Browser dla systemu iOS

... produktów mobilnych firmy Apple żyje w błędnym przekonaniu, że są całkowicie odporni na ataki cyberprzestępców. Niestety, takie podejście sprawia, że ich czujność jest uśpiona i ... u nich żadnych podejrzeń. Dzięki naszej aplikacji ataki takie będą blokowane zanim dane użytkowników zostaną narażone na kradzież" - powiedział Aleksiej Czikow, menedżer ...

-

![Zabezpiecz domowy Internet Rzeczy Zabezpiecz domowy Internet Rzeczy]()

Zabezpiecz domowy Internet Rzeczy

... sprzętu. Wielu dostawców Internetu w ramach podpisanej umowy dostarcza routery słabej jakości, niedostatecznie zabezpieczone i podatne na ataki. Warto więc samodzielnie wybrać sprzęt, sprawdzając wcześniej, czy istnieją w nim znane podatności na ataki i jeśli tak – czy są one aktualizowane. Jeśli pozostaniesz przy routerze od usługodawcy, pamiętaj ...

-

![W walce z cyberatakami przeszkadza niewiedza i brak pieniędzy [© pixabay] W walce z cyberatakami przeszkadza niewiedza i brak pieniędzy]()

W walce z cyberatakami przeszkadza niewiedza i brak pieniędzy

... systemem bezpieczeństwa, który pozwoliłby im szybko i skutecznie reagować na ataki – mówi Mariusz Rzepka – Gdy organizacje są w stanie wdrożyć system bezpieczeństwa ze zintegrowanymi produktami, które współpracują ze sobą, dzieląc się informacjami i automatycznie reagując na zagrożenia, wówczas zespoły bezpieczeństwa IT mogą uniknąć pułapki ...

-

![Najczęstsze cyberataki i jak się przed nimi bronić Najczęstsze cyberataki i jak się przed nimi bronić]()

Najczęstsze cyberataki i jak się przed nimi bronić

... Brak naszej ostrożności, naiwność czy socjotechnika stosowana przez popełniających ataki sprawia, że z roku na rok liczba cyberataków rośnie. Dane opublikowane przez Microsoft pokazują, ... lub newsach publikowane są informacje na temat ataków z wykorzystaniem jego wizerunku. MITM „Man in the Middle”, czyli „człowiek pośrodku”. Ataki sprowadzają się do ...

-

![Europejskie firmy zagrożone atakami [© Scanrail - Fotolia.com] Europejskie firmy zagrożone atakami]()

Europejskie firmy zagrożone atakami

... dla nich poważnym problemem" stwierdził John Parker, dyrektor ds. produktów prewencyjnych w McAfee EMEA. "Firmy są wystawione na ataki, ponieważ pliki naprawcze są publikowane zbyt często, jak na możliwości szybkiego i bezpiecznego wdrożenia ich przez firmy. Jedynym rozwiązaniem zmniejszającym ryzyko jest połączenie zarządzania plikami naprawczymi ...

-

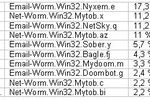

![Ewolucja spamu I-VI 2007 Ewolucja spamu I-VI 2007]()

Ewolucja spamu I-VI 2007

... Internetem (ataki na ... na elektroniczny system płatności Yandex.Dengi. Były to typowe ataki: w celu uzyskania dostępu do kont w systemie płatności spamerzy próbowali nakłonić użytkowników, aby wprowadzili swoje dane osobowe na stronie phishingowej. W obu przypadkach użytkownicy, którzy nie zauważyli niczego podejrzanego, narazili swoje oszczędności na ...

-

![Cyberprzestępcy szybsi i skuteczniejsi [© Scanrail - Fotolia.com] Cyberprzestępcy szybsi i skuteczniejsi]()

Cyberprzestępcy szybsi i skuteczniejsi

... wpływającego na działanie serwerów DNS. Oprogramowanie to przekierowuje dowolne urządzenie na praktycznie dowolną stronę internetową. Ataki na przeglądarki internetowe, na ... teraz korzystają z zainfekowanej pamięci podręcznej systemów DNS (Domain Name System) w celu tworzenia ukrytych kanałów komunikacji, obchodzenia zabezpieczeń i zamieszczania ...

-

![Wirusy, trojany, phishing I-III 2009 [© Scanrail - Fotolia.com] Wirusy, trojany, phishing I-III 2009]()

Wirusy, trojany, phishing I-III 2009

... — serwisy społecznościowe nie tracą na popularności, również jeśli chodzi o ataki oszustów. Na największym portalu społecznościowym Facebook, który do końca roku ma osiągnąć liczbę 300 milionów kont, złodzieje wykorzystują wszystkie możliwe techniki perswazji, w tym szwindel nigeryjski i aplikację Error Check System, do wyłudzania pieniędzy lub ...

-

![ESET NOD32 Antivirus 4 dla Mac OS X i Linux ESET NOD32 Antivirus 4 dla Mac OS X i Linux]()

ESET NOD32 Antivirus 4 dla Mac OS X i Linux

... znanymi, jak i zupełnie nowymi, jeszcze nierozpoznanymi zagrożeniami. Twórcy ESET NOD32 Antivirus dla Mac OS X oraz Linux położyli nacisk na zabezpieczenie miejsc potencjalnie wrażliwych na ataki. Stąd dobra ochrona i skanowanie plików dołączonych do wiadomości e-mail oraz pobieranych z Internetu, a także pamięci przenośnych typu USB. Najważniejsze ...

-

![G Data: zagrożenia internetowe 2010 [© stoupa - Fotolia.com] G Data: zagrożenia internetowe 2010]()

G Data: zagrożenia internetowe 2010

... klienta, podpisu elektronicznego. Cały system opiera się jednak na wiedzy oraz przezorności Internautów. Zagrożenie ze strony Trojanów tworzonych na bazie amerykańskiego „Zeusa” ... i skuteczne narzędzia jakimi są ataki phishingowe oraz rozsyłanie SPAM-u. „Należy pamiętać, że cybeprzestępcy będą bazowali głównie na niewiedzy użytkowników Internetu. ...

-

![PandaLabs: złośliwe oprogramowanie 2009 PandaLabs: złośliwe oprogramowanie 2009]()

PandaLabs: złośliwe oprogramowanie 2009

... wpływów, preferowali serwisy społecznościowe (głównie Facebook, Twitter, YouTube i Digg) i ataki za pomocą pozycjonowania (polegające na przekierowaniu użytkowników na strony zawierające złośliwe oprogramowanie). Polska zainfekowana Bazując na danych pochodzących z komputerów skanowanych i oczyszczanych bezpłatnie za pomocą Panda ActiveScan, raport ...

-

![WannaCry początkiem nowej generacji ataków [© Canadadude3d - Fotolia.com] WannaCry początkiem nowej generacji ataków]()

WannaCry początkiem nowej generacji ataków

... Narzędzia skalowane globalnie: W 2015 r. ataki ransomware spowodowały straty na kwotę 325 mln dolarów. Do ... system mobilny. Przed tymi nowoczesnymi, innowacyjnymi atakami mogą bronić się jedynie ujednolicone systemy zapobiegania zagrożeniom, które zabezpieczają wszystkie wektory. Dziś jednak zdecydowana większość organizacji jest tak samo podatna na ...

-

![Phishing przemysłowy w natarciu [© calypso77 - Fotolia] Phishing przemysłowy w natarciu]()

Phishing przemysłowy w natarciu

... zawierały treści, które odpowiadały profilowi zaatakowanych organizacji i uwzględniały tożsamość pracownika – odbiorcy wiadomości. Na uwagę zasługuje fakt, że atakujący zwracali się do swoich ofiar po imieniu. To sugeruje, że ataki zostały dokładnie przygotowane, a przestępcy zadali sobie trud stworzenia zindywidualizowanego listu dla każdej ofiary ...

-

![Ewolucja złośliwego oprogramowania III kw. 2018 [© concept w - Fotolia.com] Ewolucja złośliwego oprogramowania III kw. 2018]()

Ewolucja złośliwego oprogramowania III kw. 2018

... użytkownikom zaleca się następujące działania: Zawsze aktualizuj swój system operacyjny w celu wyeliminowania luk w zabezpieczeniach oraz stosuj skuteczne rozwiązanie ... o ochronie swojego magazynu w chmurze przy pomocy mocnego hasła odpornego na ataki cyberprzestępców). Firmy mogą uzupełnić posiadane rozwiązanie bezpieczeństwa o najnowszą wersję ...

-

![Malware LemonDuck powraca Malware LemonDuck powraca]()

Malware LemonDuck powraca

... przez exploity, urządzenia USB, po ataki typu brute force. Hakerzy w swoich kampaniach z 2020 roku starali się dostarczyć je na komputery ofiar za pomocą przynęt ... , aby upewnić się, czy nasz system operacyjny jest zaktualizowany, podobnie jak inne aplikacje i usługi wykorzystywane na naszych komputerach – podkreśla Wojciech Głażewski, Country ...

-

![Jak zagrażają nam przeglądarki internetowe? [© Volodymyr Krasyuk - Fotolia.com] Jak zagrażają nam przeglądarki internetowe?]()

Jak zagrażają nam przeglądarki internetowe?

... na złośliwą witrynę Wachlarz możliwości cyberprzestępców jest bardzo szeroki. Przekierowanie na złośliwą domenę może odbyć się na przykład poprzez ataki na wpisy DNS przechowywane na komputerze potencjalnej ofiary lub serwery DNS. Domain Name System ...

-

![EDR, MDR, XDR - które narzędzie najlepsze dla firmy? [© Freepik] EDR, MDR, XDR - które narzędzie najlepsze dla firmy?]()

EDR, MDR, XDR - które narzędzie najlepsze dla firmy?

... , serwerach i urządzeniach mobilnych. Ze względu na specyfikę monitorowania punktów końcowych systemy te mogą przeoczyć ataki, które występują w innych ... system SOC-as-a-Service, system wspierający lub zastępujący personel bezpieczeństwa informatycznego. Ten typ rozwiązania jest idealny dla firm, które nie mają w zespole specjalistów ds. reagowania na ...

-

![Norton Internet Security 2009 [© Nmedia - Fotolia.com] Norton Internet Security 2009]()

Norton Internet Security 2009

... system technologii Norton Protection System, który blokuje zagrożenia i zapobiega ich szkodliwemu wpływowi. Moduł ten zawiera: ochronę przeglądarki (Firefox oraz IE) zabezpieczającą komputer przed atakami za pośrednictwem sieci WWW, system zapobiegania włamaniom (IPS) uwzględniający ataki ... Norton AntiVirus 2009 obejmują licencję na jeden komputer ...

-

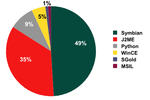

![Szkodliwe programy mobilne: ewolucja Szkodliwe programy mobilne: ewolucja]()

Szkodliwe programy mobilne: ewolucja

... telefon komórkowy (niekoniecznie smartfon) posiada zintegrowany system Java Virtual Machine, Trojan-SMS.J2ME będzie mógł zostać uruchomiony na urządzeniu./p. Ogromna większość trojanów ... podpisane aplikacje mogły być uruchamiane; w końcu, telefony podatne na ataki Cabira i ComWara stopniowo zaczęły znikać z rynku. Jednak w ciągu ostatnich trzech lat ...

-

![Phishing dosięgnął klientów linii lotniczych Phishing dosięgnął klientów linii lotniczych]()

Phishing dosięgnął klientów linii lotniczych

... na swój celownik mile gromadzone w ramach programów lojalnościowych linii lotniczych. W czerwcu ataki takie były skierowane na Niemców, teraz przyszła kolej na ... rzeczywistości nie są. W niektórych atakach wykorzystywane są trojany modyfikujące system operacyjny w celu przekierowania ofiary na strony phishingowe – wszystkie z nich żądają ...

-

![7 grzechów głównych internauty 7 grzechów głównych internauty]()

7 grzechów głównych internauty

... system operacyjny – to zaniedbania, które mogą prowadzić do ataku na ...

-

![Ransomware zadręcza Androida [© kaptn - Fotolia.com] Ransomware zadręcza Androida]()

Ransomware zadręcza Androida

... o system Android i - jak wskazuje ESET - w tym roku tendencja ta najprawdopodobniej zyska na sile. Co zrobić w przypadku, gdy nasz telefon zaatakuje ransomware? Czy odzyskanie dostępu do urządzenia jest w ogóle możliwe? W minionym roku złośliwe oprogramowanie ransomware ponownie nie odpuszczało. Dawały o sobie znać zmasowane ataki w rodzaju ...

-

![Smartfony LG z lukami bezpieczeństwa Smartfony LG z lukami bezpieczeństwa]()

Smartfony LG z lukami bezpieczeństwa

... do zakodowanego serwera, z którego pobiera pożądany plik językowy. Pobieranie to odbywa się jednak za pośrednictwem niezabezpieczonego połączenia HTTP, narażając je na ataki typu Man-in-The-Middle i inne manipulacje. Atak taki może spowodować pobranie przez urządzenie złośliwego pliku zamiast pliku językowego, który zamierzało pobrać. Druga ...

Tematy: smartfony LG, ataki hakerskie -

![Złośliwe oprogramowanie. Ransomware uderza w dyski NAS Złośliwe oprogramowanie. Ransomware uderza w dyski NAS]()

Złośliwe oprogramowanie. Ransomware uderza w dyski NAS

... załącznik zamieszczony w mailu lub też narzędzia zamieszczone na stronach internetowych. Okazuje się jednak, że ataki na dyski NAS charakteryzują się innym schematem działania. Jak ... Oto, co radzi Kaspersky w kwestii ransomware: Dopilnuj, aby Twój system operacyjny był zawsze aktualizowany w celu wyeliminowania najnowszych luk w zabezpieczeniach, i ...

-

![Cyberprzestępczość 2020. Prognozy i rady Cyberprzestępczość 2020. Prognozy i rady]()

Cyberprzestępczość 2020. Prognozy i rady

... nie tylko na automatyzację zadań, ale także zapewnia zautomatyzowany system wyszukujący i wykrywający ataki oraz działający prewencyjnie. Połączenie uczenia maszynowego z analizą statystyczną umożliwia opracowanie indywidualnych planów działań powiązanych ze sztuczną inteligencją w celu lepszego wykrywania zagrożeń i reagowania na nie. W ten ...

-

![Cyberataki: nowe możliwości dzięki COVID-19 i pracy zdalnej [© Artur Marciniec - Fotolia.com] Cyberataki: nowe możliwości dzięki COVID-19 i pracy zdalnej]()

Cyberataki: nowe możliwości dzięki COVID-19 i pracy zdalnej

... na szczycie listy cyberataków wykrywanych przez rozwiązania IPS (Intrusion Prevention System ...

-

![Cyberbezpieczeństwo 2021. Co nam zagrażało? [© pixabay.com] Cyberbezpieczeństwo 2021. Co nam zagrażało?]()

Cyberbezpieczeństwo 2021. Co nam zagrażało?

... na oficjalnych stronach – dane zawarte w mailu i wiadomości SMS mogą być fałszywe i mogą prowadzić wprost do oszustów – ostrzega Kamil Sadkowski. Praca zdalna – wyzwanie dla przedsiębiorstw System ...

-

![Zagrożenia z sieci: I-VI 2006 Zagrożenia z sieci: I-VI 2006]()

Zagrożenia z sieci: I-VI 2006

... system bezkluczykowego zapłonu, oparty na uwierzytelnianiu przy pomocy szyfrowania 40-bitowego, właściciel może stracić możliwość korzystania z auta w ciągu 60 sekund. Robert Vamosi napisał artykuł na temat systemów zapłonu bezkluczykowego bazujący na ...

-

![Handel i usługi a kopiowanie kart płatniczych [© denphumi - Fotolia.com] Handel i usługi a kopiowanie kart płatniczych]()

Handel i usługi a kopiowanie kart płatniczych

... system ochrony. Detaliści proszeni są o następujące działania: Regularną kontrolę urządzeń do akceptacji płatności w celu ustalenia, czy nie zostały podmienione bądź zmodyfikowane. Kontrola winna polegać na sprawdzeniu, czy nie brakuje pieczęci, tzw. „plomb”, śrubek, itd.; czy nie widać prowadzących na ...

-

![Bankowość mobilna: boimy się o bezpieczeństwo Bankowość mobilna: boimy się o bezpieczeństwo]()

Bankowość mobilna: boimy się o bezpieczeństwo

... na punkcie bezpieczeństwa Androida Android to najpopularniejszy na świecie i tym samym najczęściej atakowany przez cyberprzestępców mobilny system ...

-

![Windows XP: wsparcie tylko do 8 kwietnia 2014r. [© Syda Productions - Fotolia.com] Windows XP: wsparcie tylko do 8 kwietnia 2014r.]()

Windows XP: wsparcie tylko do 8 kwietnia 2014r.

... system daje przedsiębiorcom wybór uzależniony od ich stylu pracy bez kompromisów w wydajności. Zakończenie wsparcia dla systemu operacyjnego Windows XP w praktyce oznacza, że: nie będzie już żadnych aktualizacji zabezpieczeń, więc Windows XP będzie coraz bardziej narażony na ataki ...

-

![Ransomware w natarciu. Sprawdź, co jeszcze grozi nam w 2016 roku? Ransomware w natarciu. Sprawdź, co jeszcze grozi nam w 2016 roku?]()

Ransomware w natarciu. Sprawdź, co jeszcze grozi nam w 2016 roku?

... . Nadchodzący rok może przynieść także ataki na same zabezpieczenia ochronne i antywirusowe. Oczywiście nie każdy czarny scenariusz musi się spełnić. Nasze rozważania mają charakter poglądowy i wynikają z dotychczasowych badań i śledzenia działalności podejrzanych grup hackerskich. Artykuł stworzony na podstawie publikacji napisanej przez Bogdana ...

-

![Złoty zagrożony atakiem? [© dziewul - Fotolia.com] Złoty zagrożony atakiem?]()

Złoty zagrożony atakiem?

... grupy prasowej Forbes Media, ataki spekulacyjne na krajowe waluty będą istnieć dopóty, dopóki będzie istniał system papierowego „pustego” pieniądza, a jedynym wyjściem na ukrócenie procederu jest… powrót do standardu złota. Słowa: zabawa z zapałkami Najtańszym, ale i dość ryzykownym sposobem interweniowania na rynku walutowym, są interwencje ...

Strona główna

Strona główna- Wiadomości

- Firma

- Podatki

- Finanse

- Nieruchomości

- Przetargi

- Praca

- Prawo

- Zakupy

- Porady

- Kantor

Narzędzia

- Wyszukiwarki

- Znajdź pracę

- Znajdź przetarg

- Baza adresowa firm

- Kantor walut online

- Ważne adresy

- Urzędy skarbowe

- Adresy ZUS

- Urzędy Pracy

- Adresy banków

- Firmy zlikwidowane

- Centrum Webmastera

- Centrum Webmastera

- Newsy na Twoją stronę

![Cisco: bezpieczeństwo w Internecie 2017 [© monsitj - Fotolia.com] Cisco: bezpieczeństwo w Internecie 2017](https://s3.egospodarka.pl/grafika2/zagrozenia-internetowe/Cisco-bezpieczenstwo-w-Internecie-2017-191298-150x100crop.jpg)

![Rotkity atakują 64-bitowy Windows [© stoupa - Fotolia.com] Rotkity atakują 64-bitowy Windows](https://s3.egospodarka.pl/grafika/ataki-hakerskie/Rotkity-atakuja-64-bitowy-Windows-MBuPgy.jpg)

![Kaspersky Safe Browser dla systemu iOS [© kuppa - Fotolia.com] Kaspersky Safe Browser dla systemu iOS](https://s3.egospodarka.pl/grafika2/Apple/Kaspersky-Safe-Browser-dla-systemu-iOS-126350-150x100crop.jpg)

![W walce z cyberatakami przeszkadza niewiedza i brak pieniędzy [© pixabay] W walce z cyberatakami przeszkadza niewiedza i brak pieniędzy](https://s3.egospodarka.pl/grafika2/cyberbezpieczenstwo/W-walce-z-cyberatakami-przeszkadza-niewiedza-i-brak-pieniedzy-221386-150x100crop.jpg)

![Europejskie firmy zagrożone atakami [© Scanrail - Fotolia.com] Europejskie firmy zagrożone atakami](https://s3.egospodarka.pl/grafika/pliki-naprawcze/Europejskie-firmy-zagrozone-atakami-apURW9.jpg)

![Cyberprzestępcy szybsi i skuteczniejsi [© Scanrail - Fotolia.com] Cyberprzestępcy szybsi i skuteczniejsi](https://s3.egospodarka.pl/grafika/ataki-internetowe/Cyberprzestepcy-szybsi-i-skuteczniejsi-apURW9.jpg)

![Wirusy, trojany, phishing I-III 2009 [© Scanrail - Fotolia.com] Wirusy, trojany, phishing I-III 2009](https://s3.egospodarka.pl/grafika/wirusy/Wirusy-trojany-phishing-I-III-2009-apURW9.jpg)

![G Data: zagrożenia internetowe 2010 [© stoupa - Fotolia.com] G Data: zagrożenia internetowe 2010](https://s3.egospodarka.pl/grafika/cyberprzestepcy/G-Data-zagrozenia-internetowe-2010-MBuPgy.jpg)

![WannaCry początkiem nowej generacji ataków [© Canadadude3d - Fotolia.com] WannaCry początkiem nowej generacji ataków](https://s3.egospodarka.pl/grafika2/zlosliwe-oprogramowanie/WannaCry-poczatkiem-nowej-generacji-atakow-205970-150x100crop.jpg)

![Phishing przemysłowy w natarciu [© calypso77 - Fotolia] Phishing przemysłowy w natarciu](https://s3.egospodarka.pl/grafika2/zagrozenia-internetowe/Phishing-przemyslowy-w-natarciu-208569-150x100crop.jpg)

![Ewolucja złośliwego oprogramowania III kw. 2018 [© concept w - Fotolia.com] Ewolucja złośliwego oprogramowania III kw. 2018](https://s3.egospodarka.pl/grafika2/zlosliwe-programy/Ewolucja-zlosliwego-oprogramowania-III-kw-2018-212143-150x100crop.jpg)

![Jak zagrażają nam przeglądarki internetowe? [© Volodymyr Krasyuk - Fotolia.com] Jak zagrażają nam przeglądarki internetowe?](https://s3.egospodarka.pl/grafika2/przegladarki-internetowe/Jak-zagrazaja-nam-przegladarki-internetowe-247495-150x100crop.jpg)

![EDR, MDR, XDR - które narzędzie najlepsze dla firmy? [© Freepik] EDR, MDR, XDR - które narzędzie najlepsze dla firmy?](https://s3.egospodarka.pl/grafika2/EDR/EDR-MDR-XDR-ktore-narzedzie-najlepsze-dla-firmy-263820-150x100crop.jpg)

![Norton Internet Security 2009 [© Nmedia - Fotolia.com] Norton Internet Security 2009](https://s3.egospodarka.pl/grafika/Norton-Internet-Security/Norton-Internet-Security-2009-Qq30bx.jpg)

![Ransomware zadręcza Androida [© kaptn - Fotolia.com] Ransomware zadręcza Androida](https://s3.egospodarka.pl/grafika2/ransomware/Ransomware-zadrecza-Androida-202868-150x100crop.jpg)

![Cyberataki: nowe możliwości dzięki COVID-19 i pracy zdalnej [© Artur Marciniec - Fotolia.com] Cyberataki: nowe możliwości dzięki COVID-19 i pracy zdalnej](https://s3.egospodarka.pl/grafika2/zagrozenia-internetowe/Cyberataki-nowe-mozliwosci-dzieki-COVID-19-i-pracy-zdalnej-232245-150x100crop.jpg)

![Cyberbezpieczeństwo 2021. Co nam zagrażało? [© pixabay.com] Cyberbezpieczeństwo 2021. Co nam zagrażało?](https://s3.egospodarka.pl/grafika2/cyberbezpieczenstwo/Cyberbezpieczenstwo-2021-Co-nam-zagrazalo-242584-150x100crop.jpg)

![Handel i usługi a kopiowanie kart płatniczych [© denphumi - Fotolia.com] Handel i usługi a kopiowanie kart płatniczych](https://s3.egospodarka.pl/grafika/karty-platnicze/Handel-i-uslugi-a-kopiowanie-kart-platniczych-iQjz5k.jpg)

![Windows XP: wsparcie tylko do 8 kwietnia 2014r. [© Syda Productions - Fotolia.com] Windows XP: wsparcie tylko do 8 kwietnia 2014r.](https://s3.egospodarka.pl/grafika2/Windows-XP/Windows-XP-wsparcie-tylko-do-8-kwietnia-2014r-128297-150x100crop.jpg)

![Złoty zagrożony atakiem? [© dziewul - Fotolia.com] Złoty zagrożony atakiem?](https://s3.egospodarka.pl/grafika2/zloty/Zloty-zagrozony-atakiem-187989-150x100crop.jpg)

![Skuteczny artykuł sponsorowany - jak napisać i gdzie publikować? [© Tierney - Fotolia.com] Skuteczny artykuł sponsorowany - jak napisać i gdzie publikować?](https://s3.egospodarka.pl/grafika2/artykul-sponsorowany/Skuteczny-artykul-sponsorowany-jak-napisac-i-gdzie-publikowac-216067-150x100crop.jpg)

![Jak zwiększyć otwieralność mailingu? 6 sposobów na wysoki Open Rate [© jakub krechowicz - fotolia.com] Jak zwiększyć otwieralność mailingu? 6 sposobów na wysoki Open Rate](https://s3.egospodarka.pl/grafika2/mailing/Jak-zwiekszyc-otwieralnosc-mailingu-6-sposobow-na-wysoki-Open-Rate-222959-150x100crop.jpg)

![Porównanie i ocena wyników mailingu - czy tylko wskaźniki są ważne? [© lichtmeister - fotolia.com] Porównanie i ocena wyników mailingu - czy tylko wskaźniki są ważne?](https://s3.egospodarka.pl/grafika2/mailing/Porownanie-i-ocena-wynikow-mailingu-czy-tylko-wskazniki-sa-wazne-220933-150x100crop.jpg)

![Ulga B+R 2024/2025. Kto może skorzystać? [© Freepik] Ulga B+R 2024/2025. Kto może skorzystać?](https://s3.egospodarka.pl/grafika2/ulga-B-R/Ulga-B-R-2024-2025-Kto-moze-skorzystac-265197-150x100crop.jpg)

Jak kupić pierwsze mieszkanie? Eksperci podpowiadają

Jak kupić pierwsze mieszkanie? Eksperci podpowiadają

![Małe firmy zyskają prawo do kontroli L4. Każdy pracodawca będzie mógł sam sprawdzić pracownika na zwolnieniu [© wygenerowane przez AI] Małe firmy zyskają prawo do kontroli L4. Każdy pracodawca będzie mógł sam sprawdzić pracownika na zwolnieniu](https://s3.egospodarka.pl/grafika2/kontrola-zwolnien-lekarskich/Male-firmy-zyskaja-prawo-do-kontroli-L4-Kazdy-pracodawca-bedzie-mogl-sam-sprawdzic-pracownika-na-zwolnieniu-270753-150x100crop.jpg)

![Umowa handlowa UE-Indie. Czy polski rynek pracy zostanie zalany pracownikami z Indii? [© wygenerowane przez AI] Umowa handlowa UE-Indie. Czy polski rynek pracy zostanie zalany pracownikami z Indii?](https://s3.egospodarka.pl/grafika2/polski-eksport/Umowa-handlowa-UE-Indie-Czy-polski-rynek-pracy-zostanie-zalany-pracownikami-z-Indii-270752-150x100crop.jpg)

![Czy warto brać kredyt hipoteczny w 2026 roku? Eksperci analizują [© pexels] Czy warto brać kredyt hipoteczny w 2026 roku? Eksperci analizują](https://s3.egospodarka.pl/grafika2/kupno-mieszkania/Czy-warto-brac-kredyt-hipoteczny-w-2026-roku-Eksperci-analizuja-270751-150x100crop.jpg)

![Złamałeś nogę w drodze do lub z pracy? Sprawdź jak otrzymać 100% zasiłku chorobowego z ZUS [© wygenerowane przez AI] Złamałeś nogę w drodze do lub z pracy? Sprawdź jak otrzymać 100% zasiłku chorobowego z ZUS](https://s3.egospodarka.pl/grafika2/wypadek-w-drodze-do-pracy/Zlamales-noge-w-drodze-do-lub-z-pracy-Sprawdz-jak-otrzymac-100-zasilku-chorobowego-z-ZUS-270732-150x100crop.jpg)

![Tłusty Czwartek 2026: Ile zapłacisz za pączka? Przegląd cen i najgorętsze trendy smakowe [© wygenerowane przez AI] Tłusty Czwartek 2026: Ile zapłacisz za pączka? Przegląd cen i najgorętsze trendy smakowe](https://s3.egospodarka.pl/grafika2/Tlusty-Czwartek/Tlusty-Czwartek-2026-Ile-zaplacisz-za-paczka-Przeglad-cen-i-najgoretsze-trendy-smakowe-270747-150x100crop.jpg)