Metody szyfrowania danych - podstawy

2009-08-15 00:10

Przeczytaj także: Inspekcja SSL, czyli jak skutecznie zabezpieczyć firmową sieć

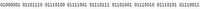

Zatem w celu zaszyfrowania wiadomości "Kaspersky" na początku należy zapisać ją w systemie binarnym. Oczywiście w praktyce wiadomość (np. treść listu) byłaby dłuższa, a co za tym idzie bezpieczniejsza, biorąc po uwagę fakt, że klucz będzie miał taką samą długość jak wiadomość.fot. mat. prasowe

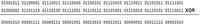

fot. mat. prasowe

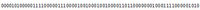

fot. mat. prasowe

fot. mat. prasowe

Algorytmy współczesne

Kryptografia symetryczna

W artykule czytamy, iż swoją nazwę zawdzięcza temu, że większość szyfrów opartych o kryptografię symetryczną zawiera jeden klucz do kodowania i odkodowywania wiadomości. Możemy tu wprowadzić dodatkowy podział na szyfry blokowe i strumieniowe, gdzie blokowe dzielą wiadomość na bloki danych i dopiero wtedy przechodzą do właściwego szyfrowania, a szyfry strumieniowe przekształcają każdy bit wiadomości tak, jak dyktuje to algorytm. Problematyczna czasami staje się dystrybucja klucza, bowiem aby dać możliwość odszyfrowania wiadomości, musimy danej osobie przekazać klucz. Zatem siła kryptografii symetrycznej leży głównie w kluczu.

Kryptografia asymetryczna

Jest dzisiaj szeroko stosowana chociażby do składania podpisów cyfrowych. Polega ona na tworzeniu w procesie szyfrowania tekstu pary kluczy, prywatnego i publicznego. Klucz prywatny jest przeznaczony tylko dla nas. Możemy nim podpisywać wiadomość i tym samym uwierzytelniać ją. Klucz publiczny jest ogólnie dostępny i każdy adresat może dzięki niemu sprawdzić, między innymi, czy wiadomość jaką otrzymał nie była w międzyczasie modyfikowana. Kluczem publicznym można też szyfrować wiadomości i w takim wypadku do deszyfrowania posłuży już klucz prywatny.

Przeczytaj także:

![Jak przesłać dane wrażliwe i zadbać o bezpieczeństwo? [© Thomas Breher z Pixabay] Jak przesłać dane wrażliwe i zadbać o bezpieczeństwo?]() Jak przesłać dane wrażliwe i zadbać o bezpieczeństwo?

Jak przesłać dane wrażliwe i zadbać o bezpieczeństwo?

![Jak przesłać dane wrażliwe i zadbać o bezpieczeństwo? [© Thomas Breher z Pixabay] Jak przesłać dane wrażliwe i zadbać o bezpieczeństwo?](https://s3.egospodarka.pl/grafika2/dane-osobowe/Jak-przeslac-dane-wrazliwe-i-zadbac-o-bezpieczenstwo-259197-150x100crop.png) Jak przesłać dane wrażliwe i zadbać o bezpieczeństwo?

Jak przesłać dane wrażliwe i zadbać o bezpieczeństwo?

oprac. : Regina Anam / eGospodarka.pl

Więcej na ten temat:

szyfrowanie danych, bezpieczeństwo danych, algorytm szyfrowania, algorytmy szyfrujące, metody szyfrowania danych, rodzaje szyfrowania

![Protokół TLS + certyfikat SSL = duet doskonały [© Jakub Jirsák - Fotolia.com] Protokół TLS + certyfikat SSL = duet doskonały](https://s3.egospodarka.pl/grafika2/protokol-TLS/Protokol-TLS-certyfikat-SSL-duet-doskonaly-215259-150x100crop.jpg)

![Niebezpieczne wydruki [© Scanrail - Fotolia.com] Niebezpieczne wydruki](https://s3.egospodarka.pl/grafika/Bezpieczenstwo-danych/Niebezpieczne-wydruki-apURW9.jpg)

![Pracownicy na bakier z hasłami: jedno hasło do wielu kont i notatki na wyciągnięcie ręki [© wygenerowane przez AI] Pracownicy na bakier z hasłami: jedno hasło do wielu kont i notatki na wyciągnięcie ręki](https://s3.egospodarka.pl/grafika2/haslo/Pracownicy-na-bakier-z-haslami-jedno-haslo-do-wielu-kont-i-notatki-na-wyciagniecie-reki-269593-150x100crop.jpg)

![Jaki hosting wybrać: płatny czy darmowy? [© stoupa - Fotolia.com] Jaki hosting wybrać: płatny czy darmowy?](https://s3.egospodarka.pl/grafika/hosting-platny/Jaki-hosting-wybrac-platny-czy-darmowy-MBuPgy.jpg)

![Badanie GO96 od Gemius i IIBR [© stoupa - Fotolia.com] Badanie GO96 od Gemius i IIBR](https://s3.egospodarka.pl/grafika/badanie-internetu/Badanie-GO96-od-Gemius-i-IIBR-MBuPgy.jpg)

![AI zbudowała fałszywy świat inwestycji. Jak działa "Truman Show Scam" i jak nie paść ofiarą oszustwa? [© wygenerowane przez AI] AI zbudowała fałszywy świat inwestycji. Jak działa "Truman Show Scam" i jak nie paść ofiarą oszustwa?](https://s3.egospodarka.pl/grafika2/AI/AI-zbudowala-falszywy-swiat-inwestycji-Jak-dziala-Truman-Show-Scam-i-jak-nie-pasc-ofiara-oszustwa-270326-150x100crop.jpg)

![Rekrutacje i podwyżki w 2026 roku. Co naprawdę czeka pracowników? [© pexels] Rekrutacje i podwyżki w 2026 roku. Co naprawdę czeka pracowników?](https://s3.egospodarka.pl/grafika2/perspektywy-zatrudnienia/Rekrutacje-i-podwyzki-w-2026-roku-Co-naprawde-czeka-pracownikow-270316-150x100crop.jpg)

![Trendy w cyberbezpieczeństwie 2026: AI, deepfake i ransomware [© pexels] Trendy w cyberbezpieczeństwie 2026: AI, deepfake i ransomware](https://s3.egospodarka.pl/grafika2/sztuczna-inteligencja/Trendy-w-cyberbezpieczenstwie-2026-AI-deepfake-i-ransomware-270185-150x100crop.jpg)

![Jak mierzyć i oceniać skuteczność mailingu. 5 najważniejszych wskaźników [© maicasaa - Fotolia.com] Jak mierzyć i oceniać skuteczność mailingu. 5 najważniejszych wskaźników](https://s3.egospodarka.pl/grafika2/mailing/Jak-mierzyc-i-oceniac-skutecznosc-mailingu-5-najwazniejszych-wskaznikow-219695-150x100crop.jpg)

![13 najczęstszych błędów przy wysyłaniu mailingu [© taramara78 - Fotolia.com] 13 najczęstszych błędów przy wysyłaniu mailingu](https://s3.egospodarka.pl/grafika2/mailing/13-najczestszych-bledow-przy-wysylaniu-mailingu-228007-150x100crop.jpg)

![Jak pisać i publikować artykuły sponsorowane. 6 najczęściej popełnianych błędów [© nikolai sorokin - fotolia.com] Jak pisać i publikować artykuły sponsorowane. 6 najczęściej popełnianych błędów](https://s3.egospodarka.pl/grafika2/artykul-sponsorowany/Jak-pisac-i-publikowac-artykuly-sponsorowane-6-najczesciej-popelnianych-bledow-228344-150x100crop.jpg)

![Mały ZUS Plus od 2026 roku: nowe zasady, dłuższa ulga i ważne terminy [© wygenerowane przez AI] Mały ZUS Plus od 2026 roku: nowe zasady, dłuższa ulga i ważne terminy](https://s3.egospodarka.pl/grafika2/preferencyjne-skladki/Maly-ZUS-Plus-od-2026-roku-nowe-zasady-dluzsza-ulga-i-wazne-terminy-270249-150x100crop.jpg)

![5 Najlepszych Programów do Księgowości w Chmurze - Ranking i Porównanie [2025] 5 Najlepszych Programów do Księgowości w Chmurze - Ranking i Porównanie [2025]](https://s3.egospodarka.pl/grafika2//5-Najlepszych-Programow-do-Ksiegowosci-w-Chmurze-Ranking-i-Porownanie-2025-270016-50x33crop.png) 5 Najlepszych Programów do Księgowości w Chmurze - Ranking i Porównanie [2025]

5 Najlepszych Programów do Księgowości w Chmurze - Ranking i Porównanie [2025]

![Praca na mrozie: Kiedy pracownik może odmówić pracy przy niskich temperaturach? [© wygenerowane przez AI] Praca na mrozie: Kiedy pracownik może odmówić pracy przy niskich temperaturach?](https://s3.egospodarka.pl/grafika2/mroz/Praca-na-mrozie-Kiedy-pracownik-moze-odmowic-pracy-przy-niskich-temperaturach-270325-150x100crop.jpg)

![Wynagrodzenia w HR 2025 - gdzie rosły najszybciej, a gdzie najwolniej [© pixabay] Wynagrodzenia w HR 2025 - gdzie rosły najszybciej, a gdzie najwolniej](https://s3.egospodarka.pl/grafika2/praca-w-HR/Wynagrodzenia-w-HR-2025-gdzie-rosly-najszybciej-a-gdzie-najwolniej-270312-150x100crop.png)

![KSeF a odliczenie VAT w 2026: czy faktura spoza KSeF pozwala na odliczenie podatku? [© wygenerowane przez AI] KSeF a odliczenie VAT w 2026: czy faktura spoza KSeF pozwala na odliczenie podatku?](https://s3.egospodarka.pl/grafika2/prawo-do-odliczenia-VAT/KSeF-a-odliczenie-VAT-w-2026-czy-faktura-spoza-KSeF-pozwala-na-odliczenie-podatku-270317-150x100crop.jpg)

![Sprzedaż nowych mieszkań wyższa niż prognozy. Dokąd zmierza rynek? [© pexels] Sprzedaż nowych mieszkań wyższa niż prognozy. Dokąd zmierza rynek?](https://s3.egospodarka.pl/grafika2/nowe-mieszkania-od-deweloperow/Sprzedaz-nowych-mieszkan-wyzsza-niz-prognozy-Dokad-zmierza-rynek-270285-150x100crop.jpg)

![Podróż samolotem w 2026: obowiązkowe dokumenty i jak uniknąć problemów [© pexels] Podróż samolotem w 2026: obowiązkowe dokumenty i jak uniknąć problemów](https://s3.egospodarka.pl/grafika2/lot-samolotem/Podroz-samolotem-w-2026-obowiazkowe-dokumenty-i-jak-uniknac-problemow-270260-150x100crop.jpg)