Metody szyfrowania danych - podstawy

2009-08-15 00:10

Kaspersky Lab, producent rozwiązań do ochrony danych, opublikował nowy artykuł pt.: "%^ef$g73$5r(@&#!! - Kilka słów o szyfrowaniu i algorytmach". Tekst autorstwa Macieja Ziarka, analityka z Kaspersky Lab Polska, poświęcony jest szyfrowaniu danych na komputerach. Artykuł został przeznaczony dla osób posiadających podstawową wiedzę informatyczną.

Przeczytaj także: Inspekcja SSL, czyli jak skutecznie zabezpieczyć firmową sieć

Kaspersky Lab podaje, iż definicji terminu "szyfrowanie" jest wiele, jedne są bardziej szczegółowe i skomplikowane inne prostsze, jednak wystarczające jest stwierdzenie, że szyfrowanie to po prostu metoda zapisu tekstu jawnego w taki sposób, by stał się on nieczytelny dla osób trzecich i jednocześnie z powrotem jawny po właściwej weryfikacji. Kryptografia nie została zapoczątkowana wraz z erą komputeryzacji. Co prawda to dzięki coraz większej mocy obliczeniowej komputerów powstają lepsze i skuteczniejsze szyfry i obecnie jest to z pewnością domena informatyki, jednak kryptografia istniała już tysiące lat temu. Przed przejściem do opisu współczesnej kryptografii warto się zapoznać z kilkoma dawnymi metodami szyfrowania.Szyfry dawniej

Szyfr Cezara

fot. mat. prasowe

ROT13

fot. mat. prasowe

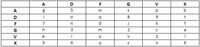

ADFGVX

Ten szyfr o dziwnie brzmiącej nazwie został użyty przez Niemcy w czasie I Wojny Światowej do szyfrowania rozkazów i wytycznych. Jest to udoskonalona wersja szyfru ADFGX. Zasada jego działania opiera się na nadaniu każdej literze tekstu szyfrowanego pary liter A, D, F, G, V lub X. Następnie tworzone jest słowo kluczowe, aby dodatkowo utrudnić kryptoanalizę. Całość zbudowana jest z tabelki, z literami i cyframi w środku. Osoba, do której wysyłano wiadomość musiała znać zarówno słowo kluczowe jak i rozmieszczenie liter w tabeli. Obrazuje to poniższy przykład opracowany przez Kaspersky Lab.

fot. mat. prasowe

Przeczytaj także:

![Jak przesłać dane wrażliwe i zadbać o bezpieczeństwo? [© Thomas Breher z Pixabay] Jak przesłać dane wrażliwe i zadbać o bezpieczeństwo?]() Jak przesłać dane wrażliwe i zadbać o bezpieczeństwo?

Jak przesłać dane wrażliwe i zadbać o bezpieczeństwo?

![Jak przesłać dane wrażliwe i zadbać o bezpieczeństwo? [© Thomas Breher z Pixabay] Jak przesłać dane wrażliwe i zadbać o bezpieczeństwo?](https://s3.egospodarka.pl/grafika2/dane-osobowe/Jak-przeslac-dane-wrazliwe-i-zadbac-o-bezpieczenstwo-259197-150x100crop.png) Jak przesłać dane wrażliwe i zadbać o bezpieczeństwo?

Jak przesłać dane wrażliwe i zadbać o bezpieczeństwo?

oprac. : Regina Anam / eGospodarka.pl

Więcej na ten temat:

szyfrowanie danych, bezpieczeństwo danych, algorytm szyfrowania, algorytmy szyfrujące, metody szyfrowania danych, rodzaje szyfrowania

![Protokół TLS + certyfikat SSL = duet doskonały [© Jakub Jirsák - Fotolia.com] Protokół TLS + certyfikat SSL = duet doskonały](https://s3.egospodarka.pl/grafika2/protokol-TLS/Protokol-TLS-certyfikat-SSL-duet-doskonaly-215259-150x100crop.jpg)

![Niebezpieczne wydruki [© Scanrail - Fotolia.com] Niebezpieczne wydruki](https://s3.egospodarka.pl/grafika/Bezpieczenstwo-danych/Niebezpieczne-wydruki-apURW9.jpg)

![Jaki hosting wybrać: płatny czy darmowy? [© stoupa - Fotolia.com] Jaki hosting wybrać: płatny czy darmowy?](https://s3.egospodarka.pl/grafika/hosting-platny/Jaki-hosting-wybrac-platny-czy-darmowy-MBuPgy.jpg)

![Badanie GO96 od Gemius i IIBR [© stoupa - Fotolia.com] Badanie GO96 od Gemius i IIBR](https://s3.egospodarka.pl/grafika/badanie-internetu/Badanie-GO96-od-Gemius-i-IIBR-MBuPgy.jpg)

![Ranking najlepszych kont osobistych [© wygenerowane przez AI] Ranking najlepszych kont osobistych](https://s3.egospodarka.pl/grafika2/konto-osobiste/Ranking-najlepszych-kont-osobistych-267141-150x100crop.png)

![Halucynacje AI w prawie. Chat GPT zmyśla przepisy? [© wygenerowane przez AI] Halucynacje AI w prawie. Chat GPT zmyśla przepisy?](https://s3.egospodarka.pl/grafika2/kancelarie-prawne/Halucynacje-AI-w-prawie-Chat-GPT-zmysla-przepisy-270866-150x100crop.png)

![Kryzys zaangażowania w polskich firmach. Co trzeci pracownik przychodzi do pracy z przymusu [© wygenerowane przez AI] Kryzys zaangażowania w polskich firmach. Co trzeci pracownik przychodzi do pracy z przymusu](https://s3.egospodarka.pl/grafika2/zaangazowanie-w-prace/Kryzys-zaangazowania-w-polskich-firmach-Co-trzeci-pracownik-przychodzi-do-pracy-z-przymusu-270864-150x100crop.jpg)

![Zmiany w szkolnych stołówkach: od września roślinny obiad raz w tygodniu i dieta planetarna [© wygenerowane przez AI] Zmiany w szkolnych stołówkach: od września roślinny obiad raz w tygodniu i dieta planetarna](https://s3.egospodarka.pl/grafika2/stolowka-szkolna/Zmiany-w-szkolnych-stolowkach-od-wrzesnia-roslinny-obiad-raz-w-tygodniu-i-dieta-planetarna-270855-150x100crop.jpg)

![Ranking kredytów i pożyczek konsolidacyjnych [© Africa Studio - Fotolia.com] Ranking kredytów i pożyczek konsolidacyjnych](https://s3.egospodarka.pl/grafika2/kredyt-konsolidacyjny/Ranking-kredytow-i-pozyczek-konsolidacyjnych-203373-150x100crop.jpg)

![Jak przygotować skuteczną kreację do mailingu. 7 praktycznych porad [© dizain - Fotolia.com] Jak przygotować skuteczną kreację do mailingu. 7 praktycznych porad](https://s3.egospodarka.pl/grafika2/mailing/Jak-przygotowac-skuteczna-kreacje-do-mailingu-7-praktycznych-porad-219161-150x100crop.jpg)

![Ryczałt ewidencjonowany i składka zdrowotna 2026. Znamy nowe stawki [© wygenerowane przez AI] Ryczałt ewidencjonowany i składka zdrowotna 2026. Znamy nowe stawki](https://s3.egospodarka.pl/grafika2/skladka-na-ubezpieczenie-zdrowotne/Ryczalt-ewidencjonowany-i-skladka-zdrowotna-2026-Znamy-nowe-stawki-270498-150x100crop.jpg)

![Co zmienia darmowy dostęp do Rejestru Cen Nieruchomości? [© pexels] Co zmienia darmowy dostęp do Rejestru Cen Nieruchomości? [© pexels]](https://s3.egospodarka.pl/grafika2/Rejestr-Cen-Nieruchomosci/Co-zmienia-darmowy-dostep-do-Rejestru-Cen-Nieruchomosci-270800-50x33crop.jpg) Co zmienia darmowy dostęp do Rejestru Cen Nieruchomości?

Co zmienia darmowy dostęp do Rejestru Cen Nieruchomości?

![Wynajem mieszkania czy kredyt? Gdzie rata jest tańsza niż czynsz? [© pexels] Wynajem mieszkania czy kredyt? Gdzie rata jest tańsza niż czynsz?](https://s3.egospodarka.pl/grafika2/rynek-najmu/Wynajem-mieszkania-czy-kredyt-Gdzie-rata-jest-tansza-niz-czynsz-270870-150x100crop.jpg)

![Ile można dorobić do emerytury i renty? Nowe limity od 1 marca 2026 [© wygenerowane przez AI] Ile można dorobić do emerytury i renty? Nowe limity od 1 marca 2026](https://s3.egospodarka.pl/grafika2/ile-mozna-dorobic-do-emerytury/Ile-mozna-dorobic-do-emerytury-i-renty-Nowe-limity-od-1-marca-2026-270857-150x100crop.jpg)

![Budowa domu 2026: Co musisz wiedzieć o nowych planach ogólnych gmin i jak wpłyną na Twoją działkę? [© wygenerowane przez AI] Budowa domu 2026: Co musisz wiedzieć o nowych planach ogólnych gmin i jak wpłyną na Twoją działkę?](https://s3.egospodarka.pl/grafika2/budowa-domu/Budowa-domu-2026-Co-musisz-wiedziec-o-nowych-planach-ogolnych-gmin-i-jak-wplyna-na-Twoja-dzialke-270824-150x100crop.jpg)