Złośliwe programy: bootkit na celowniku

2009-01-27 13:52

Przeczytaj także: Panda: nadchodzi szkodliwy Icepack

Migrujące centrum kontroli

Wszystkie technologie, jakie wykrył Kaspersky Lab podczas analizowania mechanizmu przenikania, w opinii ekspertów wyglądają interesująco; niektóre są oryginalne (na przykład podmienianie odsyłaczy, zaciemnianie exploitów w locie dla określonego systemu), ogólnie jednak żadna z nich nie jest unikatowa. Z podobnymi technologiami specjaliści spotkali się już wcześniej, jednak przed sierpniem 2008 roku nie zdarzyło się, aby wszystkie z nich zostały wykorzystane w ramach jednego ataku.

fot. mat. prasowe

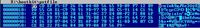

Przykład lokalizacji serwerów wykorzystywanych do zarządzania botnetem (od lewej do prawej: nazwa do

Przykład lokalizacji serwerów wykorzystywanych do zarządzania botnetem (od lewej do prawej: nazwa domeny, adres IP serwera, podsieć, w której są zlokalizowane serwery, autonomiczny system)

Eksperci zwracają uwagę, że wykrycie takich botnetów jest bardzo trudne, a nawet gdy zostaną już wykryte, trudno je rozbić. Szkodliwy użytkownik może w każdej chwili przenieść centrum kontroli na dowolną z dziesiątek, lub nawet setek, specjalnie przygotowanych domen. Nawet gdy centrum kontroli zostanie zidentyfikowane, w ciągu kilku godzin zostanie przeniesione na inną domenę. A wtedy, aby je znaleźć, trzeba będzie analizować pakiety sieciowe wysyłane przez boty szukające swojego nowego domu.

Kaspersky Lab nie ma wątpliwości, że metoda ta ma na celu zarówno zwalczanie konkurencji, która może próbować ukraść botnet, jak również utrudnianie działania firm antywirusowych i organów ściągania.

Generowanie nazw domen według specjalnego algorytmu oraz rejestrowanie powstałych domen umożliwia szkodliwemu użytkownikowi przemieszczanie centrum kontroli przez długi czas. W celu rejestrowania domen wykorzystuje się wiele zajmujących się tym organizacji pochodzących z różnych części świata: Ameryki, Afryki, Azji i Europy. Użyte przez właściciela dane rejestracyjne zawierają wyraźne ślady rosyjskie, chociaż same dane są bez wątpienia fałszywe.

Centrum kontroli wykorzystuje najróżnorodniejsze usługi hostingowe na świecie, potrafi w ciągu kilku minut przenieść się do nowego hostingu, co uniemożliwia zamknięcie go, nie wpływa jednak negatywnie na jego funkcjonalność. Metoda ta przypomina technologię Fast-Flux, która jest aktywnie wykorzystywana przez robaki z rodziny Zhelatin (robak Storm). Jednak Fast-Flux pozwala tylko na ciągłą zmianę adresów IP zainfekowanych domen, podczas gdy technologia zaimplementowana w bootkicie umożliwia zmienianie domen jak również adresów IP. Centrum kontroli zawiera bazę danych zarejestrowanych domen, które mogą być wykorzystane do hostingu centrum kontroli.

fot. mat. prasowe

![Trojan bankowy Qbot najpupularniejszy na świecie w VI 2023 [© Brian Jackson - Fotolia.com] Trojan bankowy Qbot najpupularniejszy na świecie w VI 2023](https://s3.egospodarka.pl/grafika2/cyberzagrozenia/Trojan-bankowy-Qbot-najpupularniejszy-na-swiecie-w-VI-2023-253614-150x100crop.jpg) Trojan bankowy Qbot najpupularniejszy na świecie w VI 2023

Trojan bankowy Qbot najpupularniejszy na świecie w VI 2023

oprac. : eGospodarka.pl

![Najgroźniejsze złośliwe programy w lutym 2025 [© Freepik] Najgroźniejsze złośliwe programy w lutym 2025](https://s3.egospodarka.pl/grafika2/cyberzagrozenia/Najgrozniejsze-zlosliwe-programy-w-lutym-2025-265401-150x100crop.jpg)

![Cyberprzestępcy to już nie są "zwykli" hakerzy [© Focus Pocus LTD - Fotolia.com] Cyberprzestępcy to już nie są "zwykli" hakerzy](https://s3.egospodarka.pl/grafika2/cyberataki/Cyberprzestepcy-to-juz-nie-sa-zwykli-hakerzy-258057-150x100crop.jpg)

![Więcej cyberataków na polskie firmy w grudniu 2023 [© Paolese - Fotolia.com] Więcej cyberataków na polskie firmy w grudniu 2023](https://s3.egospodarka.pl/grafika2/cyberataki/Wiecej-cyberatakow-na-polskie-firmy-w-grudniu-2023-257250-150x100crop.jpg)

![Emotet największym cyberzagrożeniem w Polsce, a Formbook na świecie [© R.Studio - Fotolia.com] Emotet największym cyberzagrożeniem w Polsce, a Formbook na świecie](https://s3.egospodarka.pl/grafika2/zagrozenia-internetowe/Emotet-najwiekszym-cyberzagrozeniem-w-Polsce-a-Formbook-na-swiecie-255318-150x100crop.jpg)

![AgentTesla najpopularniejszym typem szkodliwego oprogramowania w IV 2023 [© pixabay.com] AgentTesla najpopularniejszym typem szkodliwego oprogramowania w IV 2023](https://s3.egospodarka.pl/grafika2/zagrozenia-internetowe/AgentTesla-najpopularniejszym-typem-szkodliwego-oprogramowania-w-IV-2023-252649-150x100crop.jpg)

![Reklama kontekstowa lepsza niż bannerowa? [© stoupa - Fotolia.com] Reklama kontekstowa lepsza niż bannerowa?](https://s3.egospodarka.pl/grafika/skutecznosc-reklamy-internetowej/Reklama-kontekstowa-lepsza-niz-bannerowa-MBuPgy.jpg)

![Budowanie wizerunku a końcówki domen [© stoupa - Fotolia.com] Budowanie wizerunku a końcówki domen](https://s3.egospodarka.pl/grafika/domeny/Budowanie-wizerunku-a-koncowki-domen-MBuPgy.jpg)

![Cicha epidemia: popularne napoje dosłownie "rozpuszczają" zęby Polaków [© wygenerowane przez AI] Cicha epidemia: popularne napoje dosłownie "rozpuszczają" zęby Polaków](https://s3.egospodarka.pl/grafika2/zeby/Cicha-epidemia-popularne-napoje-doslownie-rozpuszczaja-zeby-Polakow-270722-150x100crop.jpg)

![AI gap coraz bliżej? Firmy inwestują w technologię, nie w rekrutację [© pexels] AI gap coraz bliżej? Firmy inwestują w technologię, nie w rekrutację](https://s3.egospodarka.pl/grafika2/HR/AI-gap-coraz-blizej-Firmy-inwestuja-w-technologie-nie-w-rekrutacje-270720-150x100crop.jpg)

![Umiejętności, których nie zastąpi AI. Jak budować sukces w erze sztucznej inteligencji? [© wygenerowane przez AI] Umiejętności, których nie zastąpi AI. Jak budować sukces w erze sztucznej inteligencji?](https://s3.egospodarka.pl/grafika2/kompetencje-przyszlosci/Umiejetnosci-ktorych-nie-zastapi-AI-Jak-budowac-sukces-w-erze-sztucznej-inteligencji-270719-150x100crop.jpg)

![Badania internetu Gemius/PBI I 2026 [© pexels] Badania internetu Gemius/PBI I 2026](https://s3.egospodarka.pl/grafika2/badania-internetu/Badania-internetu-Gemius-PBI-I-2026-270718-150x100crop.jpg)

![Linki dofollow i nofollow - jakie są różnice i czy linki nofollow mają sens? [© amathieu - fotolia.com] Linki dofollow i nofollow - jakie są różnice i czy linki nofollow mają sens?](https://s3.egospodarka.pl/grafika2/linki-sponsorowane/Linki-dofollow-i-nofollow-jakie-sa-roznice-i-czy-linki-nofollow-maja-sens-227269-150x100crop.jpg)

![Skuteczny mailing. Jaka lista mailingowa i targetowanie będą najlepsze? [© georgejmclittle - Fotolia.com] Skuteczny mailing. Jaka lista mailingowa i targetowanie będą najlepsze?](https://s3.egospodarka.pl/grafika2/mailing/Skuteczny-mailing-Jaka-lista-mailingowa-i-targetowanie-beda-najlepsze-216468-150x100crop.jpg)

![Jaki jest koszt przejechania 100 km samochodem? Sprawdź porównanie benzyny, oleju napędowego, LPG i innych paliw. [© matthias21 - Fotolia.com] Jaki jest koszt przejechania 100 km samochodem? Sprawdź porównanie benzyny, oleju napędowego, LPG i innych paliw.](https://s3.egospodarka.pl/grafika2/wydatki-na-paliwo/Jaki-jest-koszt-przejechania-100-km-samochodem-Sprawdz-porownanie-benzyny-oleju-napedowego-LPG-i-innych-paliw-262279-150x100crop.jpg)

Jak kupić pierwsze mieszkanie? Eksperci podpowiadają

Jak kupić pierwsze mieszkanie? Eksperci podpowiadają

![AI zabierze Ci pracę? Sprawdź, jak się przygotować na zawodową rewolucję [© wygenerowane przez AI] AI zabierze Ci pracę? Sprawdź, jak się przygotować na zawodową rewolucję](https://s3.egospodarka.pl/grafika2/przekwalifikowanie-zawodowe/AI-zabierze-Ci-prace-Sprawdz-jak-sie-przygotowac-na-zawodowa-rewolucje-270668-150x100crop.jpg)

![Kupno auta to dopiero początek. Przewodnik po formalnościach, terminach i karach za ich niedopełnienie [© wygenerowane przez AI] Kupno auta to dopiero początek. Przewodnik po formalnościach, terminach i karach za ich niedopełnienie](https://s3.egospodarka.pl/grafika2/kupno-samochodu/Kupno-auta-to-dopiero-poczatek-Przewodnik-po-formalnosciach-terminach-i-karach-za-ich-niedopelnienie-270667-150x100crop.jpg)

![Pęknięta rura: zagrożenie dla nieruchomości, zdrowia i budżetu [© pixabay] Pęknięta rura: zagrożenie dla nieruchomości, zdrowia i budżetu](https://s3.egospodarka.pl/grafika2/awaria-rur/Peknieta-rura-zagrozenie-dla-nieruchomosci-zdrowia-i-budzetu-270708-150x100crop.jpg)

![Praca w IT: gdzie spada popyt, a gdzie rosną wynagrodzenia [© pexels] Praca w IT: gdzie spada popyt, a gdzie rosną wynagrodzenia](https://s3.egospodarka.pl/grafika2/rynek-pracy/Praca-w-IT-gdzie-spada-popyt-a-gdzie-rosna-wynagrodzenia-270707-150x100crop.jpg)

![Drukarki: Kluczowe Wybory dla Twoich Potrzeb Druku [© wygenerowane przez AI] Drukarki: Kluczowe Wybory dla Twoich Potrzeb Druku](https://s3.egospodarka.pl/grafika2//Drukarki-Kluczowe-Wybory-dla-Twoich-Potrzeb-Druku-269687-150x100crop.png)