Ewolucja złośliwego oprogramowania I-VI 2006

2006-10-23 01:23

Przeczytaj także: Ewolucja złośliwego oprogramowania IV-VI 2006

Rozkład trojanów ze względu na kategorię pokazuje Rysunek 3.fot. mat. prasowe

Popularność programów typu Trojan-Downloader czy Backdoor można wyjaśnić tym, że często wykorzystywane są do tworzenia botnetów. Aby przejąć kontrolę nad komputerem ofiary, złośliwy użytkownik infekuje go niewielkim, wyspecjalizowanym programem typu Trojan-Downloader. Zadaniem takiego trojana jest zainstalowanie w systemie innych złośliwych programów: bardzo często są to Backdoory, które przekazują pełny zdalny dostęp do komputera ofiary.

Istnieją również programy typu Trojan-Spy i Trojan-PSW. Jak wskazują ich nazwy, trojany te zajmują się szpiegowaniem i kradzieżą poufnych informacji. Za ich pomocą można "wyciągnąć" niemal każdy rodzaj danych osobowych: od haseł do gier i systemów finansowych po informacje, które mogą zostać wykorzystane w badaniach marketingowych - wszystko to bez wzbudzania najmniejszych podejrzeń użytkownika.

W przeciwieństwie do złośliwego kodu, który jest zdolny do rozmnażania się (wirusy, robaki), programy trojańskie muszą zostać "dostarczone" na komputer ofiary. Ostatnio trojany dostarczane są za pośrednictwem spamu z złącznikami zawierającymi złośliwy kod albo wykorzystuje się do tego exploity na luki w systemach operacyjnych i aplikacjach. Złośliwi użytkownicy preferują obecnie metodę masowych wysyłek. Tysiąc infekcji kosztuje w granicach 40-60 dolarów, chociaż nikt nie obiecuje klientowi, że "jego" złośliwy program będzie jedynym na zainfekowanym komputerze.

W przyszłości wzrost liczby programów zaliczanych do kategorii koni trojańskich utrzyma się prawdopodobnie na mniej więcej stałym poziomie. Możliwy jest jednak nieznaczny spadek.

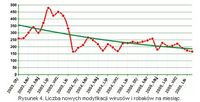

Wirusy i robaki

Od ponad roku jesteśmy świadkami spadku liczby wirusów i robaków. Poniższy wykres przedstawia liczbę nowych modyfikacji wirusów i robaków wykrywanych w kolejnych miesiącach.

fot. mat. prasowe

Przeczytaj także:

![Ewolucja złośliwego oprogramowania 2008 Ewolucja złośliwego oprogramowania 2008]() Ewolucja złośliwego oprogramowania 2008

Ewolucja złośliwego oprogramowania 2008

Ewolucja złośliwego oprogramowania 2008

Ewolucja złośliwego oprogramowania 2008

oprac. : Aleksander Walczak / eGospodarka.pl

Więcej na ten temat:

złośliwe programy, wirusy, trojany, adware, złośliwy kod, ataki internetowe, hakerzy

![Ewolucja złośliwego oprogramowania I-III 2006 [© Scanrail - Fotolia.com] Ewolucja złośliwego oprogramowania I-III 2006](https://s3.egospodarka.pl/grafika/zlosliwe-programy/Ewolucja-zlosliwego-oprogramowania-I-III-2006-apURW9.jpg)

![Technologia podzieli rasę ludzką? [© Scanrail - Fotolia.com] Technologia podzieli rasę ludzką?](https://s3.egospodarka.pl/grafika/nowe-technologie/Technologia-podzieli-rase-ludzka-apURW9.jpg)

![Przemysł obronny przyspiesza. Setki nowych rekrutacji i rekordowe wynagrodzenia [© wygenerowane przez AI] Przemysł obronny przyspiesza. Setki nowych rekrutacji i rekordowe wynagrodzenia](https://s3.egospodarka.pl/grafika2/przemysl-zbrojeniowy/Przemysl-obronny-przyspiesza-Setki-nowych-rekrutacji-i-rekordowe-wynagrodzenia-270907-150x100crop.jpg)

![Reklama w internecie, telewizji i w radio w I 2026 [© pexels] Reklama w internecie, telewizji i w radio w I 2026](https://s3.egospodarka.pl/grafika2/reklama-internetowa/Reklama-w-internecie-telewizji-i-w-radio-w-I-2026-270931-150x100crop.jpg)

![Nowe wyzwania dla globalnej gospodarki w 2026 roku [© wygenerowane przez AI] Nowe wyzwania dla globalnej gospodarki w 2026 roku](https://s3.egospodarka.pl/grafika2/gospodarka-swiatowa/Nowe-wyzwania-dla-globalnej-gospodarki-w-2026-roku-270908-150x100crop.jpg)

![Jak mierzyć i oceniać skuteczność mailingu. 5 najważniejszych wskaźników [© maicasaa - Fotolia.com] Jak mierzyć i oceniać skuteczność mailingu. 5 najważniejszych wskaźników](https://s3.egospodarka.pl/grafika2/mailing/Jak-mierzyc-i-oceniac-skutecznosc-mailingu-5-najwazniejszych-wskaznikow-219695-150x100crop.jpg)

![13 najczęstszych błędów przy wysyłaniu mailingu [© taramara78 - Fotolia.com] 13 najczęstszych błędów przy wysyłaniu mailingu](https://s3.egospodarka.pl/grafika2/mailing/13-najczestszych-bledow-przy-wysylaniu-mailingu-228007-150x100crop.jpg)

![Dodatkowy urlop opiekuńczy i nowe umowy na okres próbny. Zmiany w Kodeksie pracy uchwalone [© virtua73 - Fotolia.com] Dodatkowy urlop opiekuńczy i nowe umowy na okres próbny. Zmiany w Kodeksie pracy uchwalone](https://s3.egospodarka.pl/grafika2/kodeks-pracy/Dodatkowy-urlop-opiekunczy-i-nowe-umowy-na-okres-probny-Zmiany-w-Kodeksie-pracy-uchwalone-250696-150x100crop.jpg)

![Ceny mieszkań stabilne a zdolność kredytowa rośnie. O ile nie masz dzieci [© pexels] Ceny mieszkań stabilne a zdolność kredytowa rośnie. O ile nie masz dzieci [© pexels]](https://s3.egospodarka.pl/grafika2/rynek-mieszkaniowy/Ceny-mieszkan-stabilne-a-zdolnosc-kredytowa-rosnie-O-ile-nie-masz-dzieci-270929-50x33crop.jpg) Ceny mieszkań stabilne a zdolność kredytowa rośnie. O ile nie masz dzieci

Ceny mieszkań stabilne a zdolność kredytowa rośnie. O ile nie masz dzieci

![Farmy wiatrowe i fotowoltaika - co powinien wiedzieć właściciel gruntu przed podpisaniem umowy OZE? [© wygenerowane przez AI] Farmy wiatrowe i fotowoltaika - co powinien wiedzieć właściciel gruntu przed podpisaniem umowy OZE?](https://s3.egospodarka.pl/grafika2/OZE/Farmy-wiatrowe-i-fotowoltaika-co-powinien-wiedziec-wlasciciel-gruntu-przed-podpisaniem-umowy-OZE-270902-150x100crop.jpg)

![Wojna w Iranie i wzrost cen ropy mogą zjeść zyski firm transportowych [© wygenerowane przez AI] Wojna w Iranie i wzrost cen ropy mogą zjeść zyski firm transportowych](https://s3.egospodarka.pl/grafika2/Iran/Wojna-w-Iranie-i-wzrost-cen-ropy-moga-zjesc-zyski-firm-transportowych-270933-150x100crop.jpg)

![Ceny mieszkań stabilne a zdolność kredytowa rośnie. O ile nie masz dzieci [© pexels] Ceny mieszkań stabilne a zdolność kredytowa rośnie. O ile nie masz dzieci](https://s3.egospodarka.pl/grafika2/rynek-mieszkaniowy/Ceny-mieszkan-stabilne-a-zdolnosc-kredytowa-rosnie-O-ile-nie-masz-dzieci-270929-150x100crop.jpg)

![Faktura VAT w 2026: zasady wystawiania, KSeF, korekty, paragon z NIP, zaliczki i waluty obce. Kompletny przewodnik [© wygenerowane przez AI] Faktura VAT w 2026: zasady wystawiania, KSeF, korekty, paragon z NIP, zaliczki i waluty obce. Kompletny przewodnik](https://s3.egospodarka.pl/grafika2/faktura-VAT/Faktura-VAT-w-2026-zasady-wystawiania-KSeF-korekty-paragon-z-NIP-zaliczki-i-waluty-obce-Kompletny-przewodnik-270930-150x100crop.jpg)

![Błędy w dokumentacji przetargowej kosztują miliony. Jak skutecznie przygotować inwestycję publiczną? [© wygenerowane przez AI] Błędy w dokumentacji przetargowej kosztują miliony. Jak skutecznie przygotować inwestycję publiczną?](https://s3.egospodarka.pl/grafika2/procedury-zamowien-publicznych/Bledy-w-dokumentacji-przetargowej-kosztuja-miliony-Jak-skutecznie-przygotowac-inwestycje-publiczna-270901-150x100crop.jpg)