Ewolucja złośliwego oprogramowania I kw. 2015

2015-06-02 12:25

Przeczytaj także: Ewolucja złośliwego oprogramowania I kw. 2014

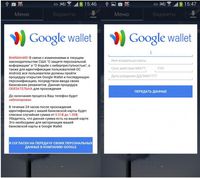

Użytkownik widzi komunikat, pochodzący rzekomo z Google, z żądaniem, aby otworzył Google Wallet i przeszedł procedurę “personifikacji” poprzez podanie danych dotyczących jego karty kredytowej (co ciekawe, jednym z uzasadnień tego działania jest konieczność zwalczania cyberprzestępczości). Okna nie można usunąć, dopóki ofiara nie wprowadzi danych dotyczących karty kredytowej.

fot. mat. prasowe

Trojan-SMS.AndroidOS.FakeInst.ep

Trojan-SMS.AndroidOS.FakeInst.ep to zagrożenie wykorzystujące Google Wallet.

Trojany szpiegujące, takie jak trojany SMS, są modyfikowane, tak aby potrafiły atakować konta bankowe ofiar. Na przykład, Trojan-Spy.AndroidOS.SmsThief.ay potrafi obecnie atakować pięć różnych aplikacji bankowych i finansowych.

W rezultacie, mobilne szkodliwe oprogramowanie wykorzystywane przez cyberprzestępców do polowania na pieniądze ofiar staje się coraz bardziej wszechstronne. Kradzieży pieniędzy z kont bankowych użytkowników poprzez atakowanie aplikacji bankowych mogą dokonać obecnie nie tylko wyspecjalizowane trojany bankowe, ale również niektóre trojany SMS czy nawet trojany szpiegujące. Być może dlatego w pierwszym kwartale 2015 r. wykryto stosunkowo niewiele mobilnych trojanów bankowych.

Łącznie, mobilne szkodliwe oprogramowanie, którego celem jest kradzież lub wyłudzanie pieniędzy od użytkowników (trojany SMS, trojany bankowe oraz trojany ransomware) stanowiło 23,2% nowych mobilnych zagrożeń w pierwszym kwartale 2015 r. Wszystkie te trzy rodzaje są niezwykle niebezpieczne, a zainteresowanie pieniędzmi ofiar stanowi dla twórców szkodliwego oprogramowania bodziec do ich dalszego rozwoju i ewolucji.

Nowości twórców szkodliwego oprogramowania

- Ewoluował trojan bankowy Trojan-Banker.AndroidOS.Binka.d. Obecnie, potrafi on “podsłuchiwać” swoją ofiarę. Dźwięk jest nagrywany przy użyciu mikrofonu urządzenia i zapisywany w pliku, który jest przesyłany do serwera cyberprzestępców.

- Technika oparta na łataniu aplikacji i osadzaniu w nich szkodliwego kodu stanowi obecnie jedną z głównych metod wykorzystywanych w celu rozprzestrzeniania trojanów. Na przykład, Trojan-SMS.AndroidOS.Chyapo.a został osadzony w aplikacji Unity Launcher Free. Różnica pomiędzy “czystymi” a szkodliwymi aplikacjami wyraża się w tym przypadku jedynie nowym żądaniem zgody – szkodliwa aplikacja wymaga dostępu do obsługi przychodzących wiadomości SMS. Inną ciekawostką dotyczącą tego trojana jest fakt hostowania jego serwera kontroli na stronie sites.google.com.

- Twórcy trojana SMS o nazwie Podec opanowali nową technikę dystrybucji – poprzez portal społecznościowy Vkontakte. Szkodliwy plik ostał wrzucony na serwery tego popularnego serwisu społecznościowego służącego do przechowywania treści użytkowników. W efekcie, trojan ten zakwalifikował się do pierwszej trójki ze względu na liczbę zaatakowanych użytkowników.

- Szkodliwe oprogramowanie aktywnie broniące się przed rozwiązaniami bezpieczeństwa nie jest wprawdzie nową technologią, ale zyskuje na popularności. Trojan-Banker.AndroidOS.Svpeng.f - trojan bankowy, który został po raz pierwszy wykryty w pierwszym kwartale - próbuje usuwać aplikacje trzech producentów rozwiązań antywirusowych: Avast, Eset oraz DrWeb.

Statystyki dotyczące mobilnych zagrożeń

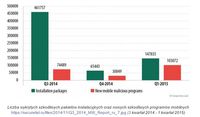

W pierwszym kwartale 2015 r. produkty firmy Kaspersky Lab służące do zapewnienia ochrony na urządzeniach mobilnych wykryły 103 072 nowe szkodliwe programy mobilne – 3,3-krotnie więcej niż w IV kwartale 2014 r.

Liczba wykrytych pakietów instalacyjnych wynosiła 147 835 – 2,3-krotnie więcej w porównaniu z poprzednim kwartałem.

fot. mat. prasowe

Liczba wykrytych szkodliwych pakietów instalacyjnych oraz nowych szkodliwych programów mobilnych

Liczba wykrytych pakietów instalacyjnych była dwukrotnie wyższa niż przed kwartałem, szkodliwych programów mobilnych było trzykrotnie więcej.

Stosunek szkodliwych pakietów instalacyjnych do nowych szkodliwych programów zmniejszył się ostatnio. W trzecim kwartale 2014 roku na jeden szkodliwy program przypadało średnio 6,2 szkodliwych pakietów instalacyjnych, podczas gdy w czwartym kwartale – około dwa pakiety instalacyjne na jeden szkodliwy program. W pierwszym kwartale 2015 r. stosunek ten zmniejszył się do 1,4.

fot. mat. prasowe

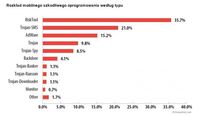

Rozkład nowego mobilnego szkodliwego oprogramowania według typu, I kwartał 2015 r.

Na pierwszym miejscu zestawienia szkodliwych obiektów dla urządzeń mobilnych w pierwszym kwartale 2015 r. znalazł się RiskTool (35,7%).

Złośliwe oprogramowanie. Ransomware uderza w dyski NAS

Złośliwe oprogramowanie. Ransomware uderza w dyski NAS

oprac. : Aleksandra Baranowska-Skimina / eGospodarka.pl

Przeczytaj także

Skomentuj artykuł Opcja dostępna dla zalogowanych użytkowników - ZALOGUJ SIĘ / ZAREJESTRUJ SIĘ

Komentarze (0)

![Ewolucja złośliwego oprogramowania I kw. 2019 [© georgejmclittle - Fotolia.com] Ewolucja złośliwego oprogramowania I kw. 2019](https://s3.egospodarka.pl/grafika2/zlosliwe-programy/Ewolucja-zlosliwego-oprogramowania-I-kw-2019-219113-150x100crop.jpg)

![Ewolucja złośliwego oprogramowania III kw. 2018 [© concept w - Fotolia.com] Ewolucja złośliwego oprogramowania III kw. 2018](https://s3.egospodarka.pl/grafika2/zlosliwe-programy/Ewolucja-zlosliwego-oprogramowania-III-kw-2018-212143-150x100crop.jpg)

![Ewolucja złośliwego oprogramowania II kw. 2018 [© adzicnatasa - Fotolia] Ewolucja złośliwego oprogramowania II kw. 2018](https://s3.egospodarka.pl/grafika2/zlosliwe-programy/Ewolucja-zlosliwego-oprogramowania-II-kw-2018-208672-150x100crop.jpg)

![Ewolucja złośliwego oprogramowania I kw. 2018 [© the_lightwriter - Fotolia.com] Ewolucja złośliwego oprogramowania I kw. 2018](https://s3.egospodarka.pl/grafika2/zlosliwe-programy/Ewolucja-zlosliwego-oprogramowania-I-kw-2018-205979-150x100crop.jpg)

![Ewolucja złośliwego oprogramowania III kw. 2016 [© DD Images - Fotolia.com] Ewolucja złośliwego oprogramowania III kw. 2016](https://s3.egospodarka.pl/grafika2/zlosliwe-programy/Ewolucja-zlosliwego-oprogramowania-III-kw-2016-184035-150x100crop.jpg)

![Bezpieczna bankowość internetowa? Poznaj 5 zasad [© whitelook - Fotolia.com] Bezpieczna bankowość internetowa? Poznaj 5 zasad](https://s3.egospodarka.pl/grafika2/hakerzy/Bezpieczna-bankowosc-internetowa-Poznaj-5-zasad-157368-150x100crop.jpg)

![Internet Domowy LTE od Cyfrowego Polsatu w nowej odsłonie [© marog-pixcells - Fotolia.com] Internet Domowy LTE od Cyfrowego Polsatu w nowej odsłonie](https://s3.egospodarka.pl/grafika2/Cyfrowy-Polsat/Internet-Domowy-LTE-od-Cyfrowego-Polsatu-w-nowej-odslonie-157493-150x100crop.jpg)

![Niezamówiona darmowa paczka to nie prezent, a oszustwo. Jak działa brushing scam i jak się bronić? [© wygenerowane przez AI] Niezamówiona darmowa paczka to nie prezent, a oszustwo. Jak działa brushing scam i jak się bronić?](https://s3.egospodarka.pl/grafika2/scam/Niezamowiona-darmowa-paczka-to-nie-prezent-a-oszustwo-Jak-dziala-brushing-scam-i-jak-sie-bronic-270399-150x100crop.jpg)

![Ranking najlepszych kont osobistych [© wygenerowane przez AI] Ranking najlepszych kont osobistych](https://s3.egospodarka.pl/grafika2/konto-osobiste/Ranking-najlepszych-kont-osobistych-267141-150x100crop.png)

![Ranking lokat i kont oszczędnościowych. Przegląd możliwości dostępnych w sierpniu 2025 [© Freepik] Ranking lokat i kont oszczędnościowych. Przegląd możliwości dostępnych w sierpniu 2025](https://s3.egospodarka.pl/grafika2/najlepsze-lokaty/Ranking-lokat-i-kont-oszczednosciowych-Przeglad-mozliwosci-dostepnych-w-sierpniu-2025-268073-150x100crop.jpg)

![Jak korzystnie przelewać pieniądze do Polski pracując za granicą? [© v.poth - Fotolia.com] Jak korzystnie przelewać pieniądze do Polski pracując za granicą?](https://s3.egospodarka.pl/grafika2/przelewy/Jak-korzystnie-przelewac-pieniadze-do-Polski-pracujac-za-granica-230796-150x100crop.jpg)

![Jak zwiększyć otwieralność mailingu? 6 sposobów na wysoki Open Rate [© jakub krechowicz - fotolia.com] Jak zwiększyć otwieralność mailingu? 6 sposobów na wysoki Open Rate](https://s3.egospodarka.pl/grafika2/mailing/Jak-zwiekszyc-otwieralnosc-mailingu-6-sposobow-na-wysoki-Open-Rate-222959-150x100crop.jpg)

![Składka zdrowotna - co się zmieni po 1 stycznia 2025 roku? [© katemangostar na Freepik] Składka zdrowotna - co się zmieni po 1 stycznia 2025 roku?](https://s3.egospodarka.pl/grafika2/skladka-zdrowotna/Skladka-zdrowotna-co-sie-zmieni-po-1-stycznia-2025-roku-262018-150x100crop.jpg)

![5 Najlepszych Programów do Księgowości w Chmurze - Ranking i Porównanie [2025] 5 Najlepszych Programów do Księgowości w Chmurze - Ranking i Porównanie [2025]](https://s3.egospodarka.pl/grafika2//5-Najlepszych-Programow-do-Ksiegowosci-w-Chmurze-Ranking-i-Porownanie-2025-270016-50x33crop.png) 5 Najlepszych Programów do Księgowości w Chmurze - Ranking i Porównanie [2025]

5 Najlepszych Programów do Księgowości w Chmurze - Ranking i Porównanie [2025]

![Ceny mieszkań zaskoczyły nawet ekspertów. Chodzi o taktykę deweloperów [© pexels] Ceny mieszkań zaskoczyły nawet ekspertów. Chodzi o taktykę deweloperów](https://s3.egospodarka.pl/grafika2/oferta-mieszkan/Ceny-mieszkan-zaskoczyly-nawet-ekspertow-Chodzi-o-taktyke-deweloperow-270404-150x100crop.jpg)

![10 zmian które czekają rynek mieszkaniowy w 2026 roku [© wygenerowane przez AI] 10 zmian które czekają rynek mieszkaniowy w 2026 roku](https://s3.egospodarka.pl/grafika2/stopy-procentowe/10-zmian-ktore-czekaja-rynek-mieszkaniowy-w-2026-roku-270380-150x100crop.jpg)

![Kwartalne rozliczenie VAT w 2026 r. odracza o rok obowiązek JPK_PIT i JPK_CIT [© wygenerowane przez AI] Kwartalne rozliczenie VAT w 2026 r. odracza o rok obowiązek JPK_PIT i JPK_CIT](https://s3.egospodarka.pl/grafika2/obowiazki-sprawozdawcze/Kwartalne-rozliczenie-VAT-w-2026-r-odracza-o-rok-obowiazek-JPK-PIT-i-JPK-CIT-270372-150x100crop.jpg)

![2026 rok bez tarcz osłonowych. Jakie zmiany czekają domowe budżety? [© wygenerowane przez AI] 2026 rok bez tarcz osłonowych. Jakie zmiany czekają domowe budżety?](https://s3.egospodarka.pl/grafika2/zamrozenie-cen-energii/2026-rok-bez-tarcz-oslonowych-Jakie-zmiany-czekaja-domowe-budzety-270371-150x100crop.jpg)