Chroń dane z komputera

2005-11-15 00:09

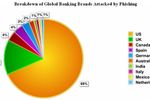

Firmy wydają dziś miliony na walkę z wyrafinowanymi zagrożeniami informatycznymi takimi, jak phishing, pharming czy keyloggers. Lista zagrożeń opublikowana przez firmę Secure Computing pokazuje, że firmy powinny równie baczną uwagę zwracać na elementarne zasady bezpieczeństwa, nie ograniczając się tylko do systemu IT.

Przeczytaj także: G DATA: pharming zastępuje phishing

Listę zagrożeń otwiera inżynieria socjalna (ang. social engineering). Jest to metoda wydobywania poufnych informacji przy pomocy narzędzi informatycznych (np. konie trojańskie) oraz umiejętności psychologicznych (np. łatwość nawiązywania kontaktów, zdobywania zaufania itp.). Oszuści internetowi coraz lepiej dostosowują się do wrażliwości swoich potencjalnych odbiorców. W ten sposób wzbudzają w nich zaufanie i przekonują do przekazania poufnych informacji. Według Secure Computing sposobem uniknięcia tego zagrożenia jest uświadomienie pracownikom metod, jakimi posługują się hakerzy np. przez szkolenia.Kolejną techniką jest podglądanie poufnych informacji np. haseł czy kodów PIN „przez ramię”. Według badań brytyjskiej organizacji zajmującej się autoryzacją transakcji kredytowych (Association of Payment Clearing Services, APACS) większość kradzieży z bankomatów jest popełnianych z wykorzystaniem tej metody. Dlatego warto zalecić pracownikom w biurach i bankach stosowanie specjalnych tarczy, które zasłonią ekrany monitorów i klawiatury przed spojrzeniem osób nieupoważnionych.

Analitycy Secure Computring powołują się też na raport Better Business Bureau (międzynarodowej organizacji gromadzącej skargi na nieuczciwe praktyki biznesowe). Statystyki BBB ujawniają, że w wielu przypadkach kradzież poufnych danych została dokonana przez osoby z bliskiego otoczenia ofiary przestępstwa np. współpracowników, kolegów, nawet członków rodziny. W tych przypadkach najprostszym sposobem ochrony jest przechowywanie poufnych danych w zamkniętym miejscu.

Zwraca się też uwagę na zagrożenia, które są efektem złej polityki obiegu dokumentów w firmie. Jeśli poufne dane zostaną zostawione na biurku lub drukarce mogą je przeczytać przypadkowe i nieupoważnione osoby w firmie. Przedsiębiorstwa, które nie dopilnują niszczenia ważnych informacji mogą liczyć się z tym, że tajne dane zostaną znalezione w koszach na śmieci.

Kolejnym zagrożeniem jest kradzież komputerów i innych urządzeń przenośnych. Ocenia się, że każdego dnia ginie około 25,000 urządzeń PDA (Personal Digital Assistants). Aby nie utracić w ten sposób danych, Secure Computing zaleca nie wynoszenie poufnych danych na laptopach i nośnikach danych poza siedzibę firmy. W tym przypadku rozwiązaniem będzie też szyfracja danych.

Ważne jest by pracownicy nie zapisywali haseł i kodów dostępu do ważnych zasobów firmy w widocznych lub łatwo przewidywalnych miejscach np. na odwrocie klawiatury. Firmy mogą też rozważyć ochronę haseł przez zastosowanie uwierzytelniania (potwierdzania) tożsamości użytkowników.

Przeczytaj także:

![Atak pharming przez plik wideo o iPhone [© stoupa - Fotolia.com] Atak pharming przez plik wideo o iPhone]() Atak pharming przez plik wideo o iPhone

Atak pharming przez plik wideo o iPhone

![Atak pharming przez plik wideo o iPhone [© stoupa - Fotolia.com] Atak pharming przez plik wideo o iPhone](https://s3.egospodarka.pl/grafika/pharming/Atak-pharming-przez-plik-wideo-o-iPhone-MBuPgy.jpg) Atak pharming przez plik wideo o iPhone

Atak pharming przez plik wideo o iPhone

oprac. : eGospodarka.pl

![Świąteczne pułapki online dla seniorów - 6 zasad bezpiecznych zakupów [© wygenerowane przez AI] Świąteczne pułapki online dla seniorów - 6 zasad bezpiecznych zakupów](https://s3.egospodarka.pl/grafika2/zakupy-internetowe/Swiateczne-pulapki-online-dla-seniorow-6-zasad-bezpiecznych-zakupow-269911-150x100crop.jpg)

![Największe zagrożenia w internecie według Polaków: phishing, kradzież tożsamości i dezinformacja [© wygenerowane przez AI] Największe zagrożenia w internecie według Polaków: phishing, kradzież tożsamości i dezinformacja](https://s3.egospodarka.pl/grafika2/cyberzagrozenia/Najwieksze-zagrozenia-w-internecie-wedlug-Polakow-phishing-kradziez-tozsamosci-i-dezinformacja-269148-150x100crop.jpg)

![Nowe fortele oszustów w sieci. Metody na "konkurs córki" i "likwidowany sklep" zyskują na sile [© wygenerowane przez AI] Nowe fortele oszustów w sieci. Metody na "konkurs córki" i "likwidowany sklep" zyskują na sile](https://s3.egospodarka.pl/grafika2/zlosliwe-oprogramowanie/Nowe-fortele-oszustow-w-sieci-Metody-na-konkurs-corki-i-likwidowany-sklep-zyskuja-na-sile-268632-150x100crop.png)

![Inżynieria społeczna: rośnie liczba cyberataków wspieranych przez AI [© pixabay.com] Inżynieria społeczna: rośnie liczba cyberataków wspieranych przez AI](https://s3.egospodarka.pl/grafika2/ChatGPT/Inzynieria-spoleczna-rosnie-liczba-cyberatakow-wspieranych-przez-AI-268617-150x100crop.jpg)

![Znajomy padł ofiarą cyberataku? Uważaj, możesz być następny [© Prodeep Ahmeed z Pixabay] Znajomy padł ofiarą cyberataku? Uważaj, możesz być następny](https://s3.egospodarka.pl/grafika2/cyberataki/Znajomy-padl-ofiara-cyberataku-Uwazaj-mozesz-byc-nastepny-266143-150x100crop.jpg)

![Zarządzanie informacjami w firmach [© Scanrail - Fotolia.com] Zarządzanie informacjami w firmach](https://s3.egospodarka.pl/grafika/zarzadzanie-informacja/Zarzadzanie-informacjami-w-firmach-apURW9.jpg)

![Handel zagraniczny I-IX 2005 [© Scanrail - Fotolia.com] Handel zagraniczny I-IX 2005](https://s3.egospodarka.pl/grafika/handel-zagraniczny/Handel-zagraniczny-I-IX-2005-apURW9.jpg)

![1 na 10 reklam w social mediach to oszustwo. Platformy zarobiły na nich 725 mln zł w Polsce w 2025 r. [© wygenerowane przez AI] 1 na 10 reklam w social mediach to oszustwo. Platformy zarobiły na nich 725 mln zł w Polsce w 2025 r.](https://s3.egospodarka.pl/grafika2/scam/1-na-10-reklam-w-social-mediach-to-oszustwo-Platformy-zarobily-na-nich-725-mln-zl-w-Polsce-w-2025-r-270733-150x100crop.jpg)

![Więcej transakcji, więcej optymizmu. Co czeka private equity w 2026 roku? [© pexels] Więcej transakcji, więcej optymizmu. Co czeka private equity w 2026 roku?](https://s3.egospodarka.pl/grafika2/fundusze-PE/Wiecej-transakcji-wiecej-optymizmu-Co-czeka-private-equity-w-2026-roku-270729-150x100crop.jpg)

![Technologia napędza polski wzrost. IT coraz ważniejsze dla polskiego PKB [© wygenerowane przez AI] Technologia napędza polski wzrost. IT coraz ważniejsze dla polskiego PKB](https://s3.egospodarka.pl/grafika2/IT/Technologia-napedza-polski-wzrost-IT-coraz-wazniejsze-dla-polskiego-PKB-270721-150x100crop.jpg)

![Jak zwiększyć otwieralność mailingu? 6 sposobów na wysoki Open Rate [© jakub krechowicz - fotolia.com] Jak zwiększyć otwieralność mailingu? 6 sposobów na wysoki Open Rate](https://s3.egospodarka.pl/grafika2/mailing/Jak-zwiekszyc-otwieralnosc-mailingu-6-sposobow-na-wysoki-Open-Rate-222959-150x100crop.jpg)

![Ranking lokat i kont oszczędnościowych. Przegląd możliwości dostępnych jeszcze w maju [© sasun Bughdaryan - Fotolia.com] Ranking lokat i kont oszczędnościowych. Przegląd możliwości dostępnych jeszcze w maju](https://s3.egospodarka.pl/grafika2/najlepsze-lokaty/Ranking-lokat-i-kont-oszczednosciowych-Przeglad-mozliwosci-dostepnych-jeszcze-w-maju-266937-150x100crop.jpg)

![Jak mierzyć i oceniać skuteczność mailingu. 5 najważniejszych wskaźników [© maicasaa - Fotolia.com] Jak mierzyć i oceniać skuteczność mailingu. 5 najważniejszych wskaźników](https://s3.egospodarka.pl/grafika2/mailing/Jak-mierzyc-i-oceniac-skutecznosc-mailingu-5-najwazniejszych-wskaznikow-219695-150x100crop.jpg)

![Podatek od wynajmu mieszkania 2023 - jakie stawki i formy opodatkowania? [© Africa Studio - Fotolia.com] Podatek od wynajmu mieszkania 2023 - jakie stawki i formy opodatkowania?](https://s3.egospodarka.pl/grafika2/wynajem-mieszkania/Podatek-od-wynajmu-mieszkania-2023-jakie-stawki-i-formy-opodatkowania-249032-150x100crop.jpg)

Jak kupić pierwsze mieszkanie? Eksperci podpowiadają

Jak kupić pierwsze mieszkanie? Eksperci podpowiadają

![Leasing w 2025 roku: stabilny wzrost i boom na auta elektryczne [© pexels] Leasing w 2025 roku: stabilny wzrost i boom na auta elektryczne](https://s3.egospodarka.pl/grafika2/leasing/Leasing-w-2025-roku-stabilny-wzrost-i-boom-na-auta-elektryczne-270728-150x100crop.jpg)

![AI zabierze Ci pracę? Sprawdź, jak się przygotować na zawodową rewolucję [© wygenerowane przez AI] AI zabierze Ci pracę? Sprawdź, jak się przygotować na zawodową rewolucję](https://s3.egospodarka.pl/grafika2/przekwalifikowanie-zawodowe/AI-zabierze-Ci-prace-Sprawdz-jak-sie-przygotowac-na-zawodowa-rewolucje-270668-150x100crop.jpg)

![Kupno auta to dopiero początek. Przewodnik po formalnościach, terminach i karach za ich niedopełnienie [© wygenerowane przez AI] Kupno auta to dopiero początek. Przewodnik po formalnościach, terminach i karach za ich niedopełnienie](https://s3.egospodarka.pl/grafika2/kupno-samochodu/Kupno-auta-to-dopiero-poczatek-Przewodnik-po-formalnosciach-terminach-i-karach-za-ich-niedopelnienie-270667-150x100crop.jpg)

![Pęknięta rura: zagrożenie dla nieruchomości, zdrowia i budżetu [© pixabay] Pęknięta rura: zagrożenie dla nieruchomości, zdrowia i budżetu](https://s3.egospodarka.pl/grafika2/awaria-rur/Peknieta-rura-zagrozenie-dla-nieruchomosci-zdrowia-i-budzetu-270708-150x100crop.jpg)

![Praca w IT: gdzie spada popyt, a gdzie rosną wynagrodzenia [© pexels] Praca w IT: gdzie spada popyt, a gdzie rosną wynagrodzenia](https://s3.egospodarka.pl/grafika2/rynek-pracy/Praca-w-IT-gdzie-spada-popyt-a-gdzie-rosna-wynagrodzenia-270707-150x100crop.jpg)