-

![Ulepszony Cafe News [© Nmedia - Fotolia.com] Ulepszony Cafe News]()

Ulepszony Cafe News

... ponad sto kanałów informacyjnych pogrupowanych w kilkunastu kategoriach takich jak: wiadomości dnia, wiadomości regionalne, sport, finanse i ekonomia, prawo, biznes i gospodarka, komputery, media, nauka i technika, kultura i wiele innych. Codziennie w systemie Cafe News ukazuje się ponad dwa tysiące aktualizowanych na bieżąco wiadomości. Instalacja ...

Tematy: cafe news, przeglądarki newsów -

![Dial-up w WP [© stoupa - Fotolia.com] Dial-up w WP]()

Dial-up w WP

... które inni Internauci muszą uiszczać opłaty. W chwili obecnej mogą korzystać z Gier Online, Randek, Erotyki oraz ściągać pliki z serwerów serwisów Gry i Komputery. Łączącym się z Siecią właśnie przez wpGO! modem Wirtualna Polska zaoferuje także specjalny program lojalnościowy z ciekawymi konkursami oraz atrakcyjnymi bonusami. Usługa ...

-

![Antywirusowy skaner online [© stoupa - Fotolia.com] Antywirusowy skaner online]()

Antywirusowy skaner online

... także internauci korzystający z przeglądarek Mozilla, Firefox, Netskape oraz Opera mają możliwość sprawdzenia swojego komputera. Najnowszy HouseCall może skanować komputery działające pod kontrolą systemów operacyjnych Windows, Linux oraz Symbian. Korzystanie z HouseCall jest całkowicie bezpłatne, natomiast administratorzy mogą również bezpłatnie ...

-

![Wirusy wysyłają SMS-y [© Scanrail - Fotolia.com] Wirusy wysyłają SMS-y]()

Wirusy wysyłają SMS-y

... starają się znaleźć sposób na efektywne atakowanie telefonów i sieci komórkowych. W listopadzie w internecie pojawił się TROJ_DELF.HA, który wykorzystywał zarażone komputery do wysyłania wiadomości SMS. Wirus łączył się z wybranymi stronami internetowymi rosyjskich operatorów komórkowych i wysyłał spam pod losowo wybrane numery zaczynające ...

-

![Allegro w Era Omnix Allegro w Era Omnix]()

Allegro w Era Omnix

... w Internecie - aukcjach (cena przedmiotu, czas zakończenia, liczba ofert itp.). Aukcje poszeregowane są w wielu kategoriach: antyki i kolekcje, dom i ogród, fotografia, gry, komputery, książki i komiksy, motoryzacja, muzyka i film, odzież i biżuteria, RTV i AGD, sport i turystyka, telefony i akcesoria, zdrowie i uroda. Serwis aukcyjny Allegro jest ...

-

![Wirusy w MSN Messenger [© stoupa - Fotolia.com] Wirusy w MSN Messenger]()

Wirusy w MSN Messenger

... komunikacji pomiędzy ich autorami. WORM_KELVIR.B dociera do użytkownika jako plik o wadze 46 KB, WORM_FATSO.A - 17 KB. Wirusy atakują komputery działające w systemach operacyjnych Windows 95, 98, ME, NT, 2000 oraz XP.

-

![Zorganizowana przestępczość w Internecie [© Scanrail - Fotolia.com] Zorganizowana przestępczość w Internecie]()

Zorganizowana przestępczość w Internecie

... zaawansowane technologie. Badanie wykazało istotne zmiany i znaczny wzrost poziomu przestępczości internetowej. Samotnego hakera, który z własnego domu atakuje pojedyncze komputery, zastępuje zorganizowana „cybermafia” wykorzystująca tysiące sieci komputerowych do popełniania przestępstw na skalę globalną. W 2003 r. rosyjskie Ministerstwo Spraw ...

-

![Zanim kupisz porównaj ceny [© Minerva Studio - Fotolia.com] Zanim kupisz porównaj ceny]()

Zanim kupisz porównaj ceny

... - cen. W poszukiwaniach takich wprost nieocenioną pomoc mogą oddać porównywarki cen. W wirtualnych sklepach można już kupić niemal wszystko - książki, kosmetyki, komputery, sprzęt fotograficzny, bieliznę, sprzęt AGD, akcesoria erotyczne czy nawet broń. Poprzez sieć można zarezerwować hotel, domek w atrakcyjnej miejscowości czy obejrzeć ...

-

![Comarch dla MENiS [© Syda Productions - Fotolia.com] Comarch dla MENiS]()

Comarch dla MENiS

... . Realizując podpisaną umowę Comarch dostarczy sprzęt do 648 szkół podstawowych i gimnazjalnych oraz 405 szkół ponadgimnazjalnych. Będą to 1053 serwery, 1053 komputery przenośne, 14175 komputerów PC, 1458 skanerów, 1458 drukarek sieciowych oraz 1053 wideoprojektory. Pod koniec ubiegłego tygodnia Comarch wygrał wart 1,13 ...

-

![Brama internetowa D-Linka [© violetkaipa - Fotolia.com] Brama internetowa D-Linka]()

Brama internetowa D-Linka

... się poufnych informacji o firmie poza sieć lokalną. System udaremnia próby nieautoryzowanego dostępu do sieci zewnętrznej poprzez blokowanie połączenia. Zainfekowane komputery są wyłączane z sieci lokalnej i umieszczane w strefie kwarantanny, do czasu usunięcia zagrożenia. Ustawienia funkcji podczas integracji urządzenia z istniejącą infrastrukturą ...

-

![Komputer i komórka zamiast misia [© Minerva Studio - Fotolia.com] Komputer i komórka zamiast misia]()

Komputer i komórka zamiast misia

... , którymi zwykle chętniej niż dorośli się interesują i o wiele łatwiej osiągają w ich obsłudze biegłość. Zdarza się, że to one wybierają dziś komputery i drukarki, instalują oprogramowanie i kupują płyty CD. Bez problemów korzystają też z internetu. Jeszcze kilka lat temu zasoby polskiego internetu przeznaczone dla ...

-

![Koma informatyzuje szkoły [© Syda Productions - Fotolia.com] Koma informatyzuje szkoły]()

Koma informatyzuje szkoły

... przetarg w Ministerstwie Edukacji na dostawę, instalację i integrację pracowni internetowych szkół na terenie całego kraju. Konsorcjum dostarczy sprzęt komputerowy (serwery, komputery, drukarki oraz rzutniki multimedialne) do 928 pracowni internetowych. W ramach umowy w każdej z pracowni zostanie również przygotowana sieć komputerowa. Dostarczony ...

-

![Więcej mobilnych wirusów [© Scanrail - Fotolia.com] Więcej mobilnych wirusów]()

Więcej mobilnych wirusów

... użytkowników. Zdaniem przedstawicieli firmy Fortinet, w odpowiedzi na zwiększoną ilość szkodliwego oprogramowania, powinno pojawić się coraz więcej aplikacji chroniących nie tylko komputery biurkowe, ale również urządzenia przenośne.

-

![Ruszył ITbiznes.pl [© stoupa - Fotolia.com] Ruszył ITbiznes.pl]()

Ruszył ITbiznes.pl

... można autorskie testy sprzętu i oprogramowania, w tym notebooków, telefonów komórkowych, dysków twardych, komputerów stacjonarnych, projektorów czy narzędzi chroniących komputery w firmie. Serwis przeznaczony jest zarówno dla pracowników małych i średnich przedsiębiorstw, jak również osób prowadzących działalność gospodarczą i wykorzystujących ...

-

![Śmierć robaków komunikatorów internetowych? [© Scanrail - Fotolia.com] Śmierć robaków komunikatorów internetowych?]()

Śmierć robaków komunikatorów internetowych?

... robaki komunikatorów internetowych stały się mniej skuteczne; użytkownicy byli coraz bardziej świadomi zagrożeń i istniało coraz mniejsze prawdopodobieństwo, że zainfekują swoje komputery. Oznaczało to, że agresorzy musieli wymyślić nowe metody socjotechniki. Twórcy wirusów zaczęli dodawać do odnośników różne treści, aby wydawały się ...

-

![Antywirus Panda dla systemu Linux [© Nmedia - Fotolia.com] Antywirus Panda dla systemu Linux]()

Antywirus Panda dla systemu Linux

... Linux i Windows. Należy pamiętać, iż PC oparte na systemie Linux mogą być wykorzystane jako punkt rozprzestrzeniający infekcje dalej, na inne komputery w sieci lokalnej. Nowe rozwiązanie firmy Panda Software wykrywa złośliwe kody na podstawie aktualizowanej codziennie bazy sygnatur wirusów oraz z wykorzystaniem Genetic ...

-

![Nowe zagrożenia internetowe [© stoupa - Fotolia.com] Nowe zagrożenia internetowe]()

Nowe zagrożenia internetowe

... porównywaniu kodu źródłowego z regularnie uaktualnianym wzorcem, co w przypadku wirusów zmieniających swój kod stanie się technologią bezużyteczną. Zanim jednak odłączymy nasze komputery od sieci w obawie przed nowym zagrożeniem specjaliści Trend Micro uspokajają, że na razie jest to jedynie teoretyczna możliwość. Sama technika ...

-

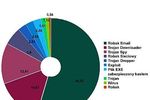

![Panda: zagrożenia internetowe w 2007 [© Scanrail - Fotolia.com] Panda: zagrożenia internetowe w 2007]()

Panda: zagrożenia internetowe w 2007

... dla właściwego złośliwego kodu, można się spodziewać dalszego rozwoju tego typu programów. Ponieważ współczesne telefony komórkowe coraz bardziej przypominają małe komputery, z pewnością będziemy świadkami podejmowania kolejnych prób stworzenia wirusa atakującego te urządzenia. Należy mieć nadzieję, że okażą się równie bezskuteczne jak ...

-

![Palmtopy z serii Acer c-500 z GPS Palmtopy z serii Acer c-500 z GPS]()

Palmtopy z serii Acer c-500 z GPS

... to komputery kieszonkowe wyposażone w zintegrowany odbiornik GPS, skierowane do osób dużo podróżujących. Cechami charakterystycznymi ... o kilku kategoriach miejsc użyteczności publicznej (Point of Interest), które można aktualizować przez Internet. W palmtopach z serii Acer c-500 można włączyć funkcję uproszczonego wskazywania drogi, która wyświetla ...

Tematy: palmtopy, PDA, komputery przenośne, komputery mobilne, Acer c-510, Acer, Acer c-530, Acer c-500, GPS -

![Nowy notebook Toshiba Satellite A200 Nowy notebook Toshiba Satellite A200]()

Nowy notebook Toshiba Satellite A200

... linię notebooków Toshiba Satellite A200. Komputery wyposażone są między innymi w panoramiczny ekran 15,4 cala oraz kartę graficzną NVidia ... Edition, oprogramowanie do nawiązywania i diagnozowania stanu połączeń Toshiba ConfigFree™, pakiet Norton Internet Secuirty z 90 - dniową bezpłatną aktualizacją oraz Toshiba Disc Creator, Ulead DVD MovieWriter ...

-

![Zagrożenia w Internecie VII-XII 2006 [© Scanrail - Fotolia.com] Zagrożenia w Internecie VII-XII 2006]()

Zagrożenia w Internecie VII-XII 2006

... narażeni na nowe zagrożenia. Ponieważ luki te zostają wykryte dopiero po wykorzystaniu, stały się one ulubionym narzędziem ukierunkowanych ataków infekujących komputery destrukcyjnym kodem. W drugiej połowie 2006 roku firma Symantec zarejestrowała 12 nowych luk typu „godzina zero”, co stanowi poważny wzrost względem ...

-

![Nowy notebook Toshiba Satellite P200 Nowy notebook Toshiba Satellite P200]()

Nowy notebook Toshiba Satellite P200

... zastosowaniu 17 calowych panoramicznych ekranów Toshiba TruBrite oraz technologii mobilnych, komputery nadają się zarówno dla graczy, jak i do oglądania filmów, ... , oprogramowanie do nawiązywania i diagnozowania stanu połączeń Toshiba ConfigFree™, pakiet Norton Internet Secuirty z 90 - dniową bezpłatną aktualizacją oraz Toshiba Disc Creator, Ulead ...

-

![Wikipedia na CD [© stoupa - Fotolia.com] Wikipedia na CD]()

Wikipedia na CD

... strukturę strony. Płyta będzie dostępna za 14$ plus koszty przesyłki. Wikipedia będzie wydana tylko w wersji CD, ponieważ jeszcze nie wszystkie komputery są wyposażone w odtwarzacz DVD. Będzie działać na komputerach z systemami Windows 98 i nowszymi, Mac OS X oraz Linux.

-

![DreamSystem - groźny program dla hakerów DreamSystem - groźny program dla hakerów]()

DreamSystem - groźny program dla hakerów

... za pomocą spamu, jak również systemów wykorzystujących do infekowania komputerów exploity np. Mpack. Boty pozwalają hakerom na zamianę zainfekowanych systemów w komputery typu zombie i wykorzystywanie ich jako serwerów oraz na pobieranie i uruchamianie wszystkich typów plików i złośliwych kodów. Botnety są coraz chętniej wykorzystywane ...

Tematy: DreamSystem, boty DreamSocks, ataki DoS, boty, ataki hakerów, bot, program dla hakerów, hakerzy -

![Shark 2 - groźny program do tworzenia trojanów Shark 2 - groźny program do tworzenia trojanów]()

Shark 2 - groźny program do tworzenia trojanów

... stworzone za pomocą Shark 2 mogą nawet wykonywać zrzuty ekranu, przechwytywać dźwięki lub rejestrować naciśnięcia klawiszy, a także umożliwiają pobieranie na zainfekowane komputery innego złośliwego kodu.

-

![Skradziono dane użytkowników Monster.com [© stoupa - Fotolia.com] Skradziono dane użytkowników Monster.com]()

Skradziono dane użytkowników Monster.com

... sierpniowy ranking zagrożeń. Wymieniono w nim aplikacje typu koń trojański, adware oraz monitory systemu, które w ubiegłym miesiącu najczęściej atakowały komputery mieszkańców Europy. Równocześnie z publikacją raportu Webroot podała informację o kradzieży danych 1,6 miliona użytkowników amerykańskiego serwisu Monster.com poświeconego karierze ...

-

![Panda Antivirus 2008 z systemem Mega Detection Panda Antivirus 2008 z systemem Mega Detection]()

Panda Antivirus 2008 z systemem Mega Detection

... ma zabezpieczać przed wirusami, programami szpiegującymi i phishingiem, a standardowa licencja obejmuje 3 komputery. Pakiet Panda Antivirus 2008 zawiera moduły: Antivirus - zabezpiecza przed „klasycznymi” ... z Windows Vista i Windows XP (wersje 32- i 64-bitowa) oraz przeglądarką Internet Explorer. Na dysku potrzebne jest 170 MB wolnego miejsca. ...

-

![Sylwester a liczba aktywnych internautów [© Scanrail - Fotolia.com] Sylwester a liczba aktywnych internautów]()

Sylwester a liczba aktywnych internautów

... 20 ruch w sieci spadł tylko o 38% w porównaniu do przeciętnego ruchu o tej porze. Niecałą godzinę przed północą (o 23.10) internauci porzucili komputery i zajęli się otwieraniem szampana oraz składaniem życzeń. Radykalne osłabienie ruchu trwało mniej więcej tyle, co oglądanie fajerwerków – o 00.10 odnotowano ...

-

![Wi-Fi popularne w Londynie [© Scanrail - Fotolia.com] Wi-Fi popularne w Londynie]()

Wi-Fi popularne w Londynie

... miast świata. Ogólna liczba sesji, łączących komputery internautów z Londynu z sieciami Wireless Fidelity, jest aż 3-krotnie większa, niż w Nowym Jorku ... osób korzystających z Wi-Fi rośnie szybciej, niż w USA. Jest to spowodowane tym, że bezprzewodowy Internet jest udostępniany przez stacje kolejowe oraz lotniska. Londyńskie Heathrow, to 4 lotnisko na ...

-

![Poczta e-mail a szkodliwe programy Poczta e-mail a szkodliwe programy]()

Poczta e-mail a szkodliwe programy

... Zhelatina do stworzenia sieci komputerów zombie (botnet). Tego rodzaju botnety są w pewnym sensie unikatowe. Są to sieci zombie peer-to-peer, w których komputery zombie łączą się z centrum kontroli i dowodzenia, tylko jeśli jest dostępne. Jeśli serwer taki nie zostanie znaleziony lub w danym momencie nie ...

Tematy: poczta elektroniczna, trojany, robaki, exploity, Spam Zombie, sieci zombie, boty, złośliwe kody, botnet -

![Trend Micro Worry-Free dla MSP [© Nmedia - Fotolia.com] Trend Micro Worry-Free dla MSP]()

Trend Micro Worry-Free dla MSP

... wzorców). Dostępne wersje rozwiązania Worry-Free Business Security 5.0 to: Worry-Free Business Security 5.0 Standard — wersja przeznaczona dla przedsiębiorstw, które posiadają komputery PC i serwery z oprogramowaniem firmy Microsoft i wymagają centralnego zarządzania na miejscu. Worry-Free Business Security 5.0 Advanced — wersja zapewniająca tę ...

-

![Uwaga na świąteczne kartki internetowe [© stoupa - Fotolia.com] Uwaga na świąteczne kartki internetowe]()

Uwaga na świąteczne kartki internetowe

... ", oznacza to setki tysięcy na nowo zainfekowanych komputerów. „Przestępcy wykorzystują rosnącą popularność Internetu do przenoszenia wirusów i innych zagrożeń internetowych na komputery nic niepodejrzewających użytkowników. E-kartki są najczęściej wysyłane przez tzw. grupy zaufania takie, jak przyjaciele czy rodzina, a to znacząco obniża czujność ...

-

![Barack Obama: uwaga na fałszywe artykuły Barack Obama: uwaga na fałszywe artykuły]()

Barack Obama: uwaga na fałszywe artykuły

... twardy dysk kopiowane są liczne szkodliwe pliki. Za ich sprawą zainfekowany komputer zamienia się w maszynę „zombie”, kontrolowaną zdalnie przez cyberprzestępców. „Komputery zombie zwykle wykorzystuje się do tworzenia tzw. botnetów (bot to złośliwy kod, umożliwiający zdalne kontrolowanie komputerów). Są one następnie wynajmowane ...

-

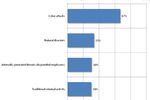

![Trudniejsza ochrona systemów informatycznych Trudniejsza ochrona systemów informatycznych]()

Trudniejsza ochrona systemów informatycznych

... oraz zapewnienie ochrony informacji i innych zasobów” – powiedział Grant Geyer, wiceprezes ds. usług zarządzanych w firmie Symantec. Rosnąca liczba zagrożeń i ataków na komputery to coraz większe straty Z raportu wynika, że liczba ataków komputerowych szybko wzrasta. Ponad połowa przedsiębiorstw z regionu EMEA (58 proc.) stwierdziła ...

-

![Fałszywe strony WWW: firma Ford przynętą Fałszywe strony WWW: firma Ford przynętą]()

Fałszywe strony WWW: firma Ford przynętą

... oraz Anti-Virus-1. Zmanipulowane ofiary same infekują swój komputer Wymienione fałszywe programy antywirusowe stworzono, aby przekonać użytkowników, że ich komputery zostały zainfekowane złośliwym oprogramowaniem. Zainstalowane fałszywe oprogramowanie przeprowadza symulację skanowania systemu i rzekomo wykrywa złośliwe kody w komputerze. Po ...

Strona główna

Strona główna- Wiadomości

- Firma

- Podatki

- Finanse

- Nieruchomości

- Przetargi

- Praca

- Prawo

- Zakupy

- Porady

- Kantor

Narzędzia

- Wyszukiwarki

- Znajdź pracę

- Znajdź przetarg

- Baza adresowa firm

- Kantor walut online

- Ważne adresy

- Urzędy skarbowe

- Adresy ZUS

- Urzędy Pracy

- Adresy banków

- Firmy zlikwidowane

- Centrum Webmastera

- Centrum Webmastera

- Newsy na Twoją stronę

![Ulepszony Cafe News [© Nmedia - Fotolia.com] Ulepszony Cafe News](https://s3.egospodarka.pl/grafika/cafe-news/Ulepszony-Cafe-News-Qq30bx.jpg)

![Dial-up w WP [© stoupa - Fotolia.com] Dial-up w WP](https://s3.egospodarka.pl/grafika/wpGO-modem/Dial-up-w-WP-MBuPgy.jpg)

![Antywirusowy skaner online [© stoupa - Fotolia.com] Antywirusowy skaner online](https://s3.egospodarka.pl/grafika/antywirusowy-skaner-online/Antywirusowy-skaner-online-MBuPgy.jpg)

![Wirusy wysyłają SMS-y [© Scanrail - Fotolia.com] Wirusy wysyłają SMS-y](https://s3.egospodarka.pl/grafika/wirusy/Wirusy-wysylaja-SMS-y-apURW9.jpg)

![Wirusy w MSN Messenger [© stoupa - Fotolia.com] Wirusy w MSN Messenger](https://s3.egospodarka.pl/grafika/wirusy/Wirusy-w-MSN-Messenger-MBuPgy.jpg)

![Zorganizowana przestępczość w Internecie [© Scanrail - Fotolia.com] Zorganizowana przestępczość w Internecie](https://s3.egospodarka.pl/grafika/zorganizowana-przestepczosc/Zorganizowana-przestepczosc-w-Internecie-apURW9.jpg)

![Zanim kupisz porównaj ceny [© Minerva Studio - Fotolia.com] Zanim kupisz porównaj ceny](https://s3.egospodarka.pl/grafika/porownywarki-cen/Zanim-kupisz-porownaj-ceny-iG7AEZ.jpg)

![Comarch dla MENiS [© Syda Productions - Fotolia.com] Comarch dla MENiS](https://s3.egospodarka.pl/grafika/Comarch/Comarch-dla-MENiS-d8i3B3.jpg)

![Brama internetowa D-Linka [© violetkaipa - Fotolia.com] Brama internetowa D-Linka](https://s3.egospodarka.pl/grafika/brama-internetowa/Brama-internetowa-D-Linka-SdaIr2.jpg)

![Komputer i komórka zamiast misia [© Minerva Studio - Fotolia.com] Komputer i komórka zamiast misia](https://s3.egospodarka.pl/grafika/rynek-telekomunikacyjny/Komputer-i-komorka-zamiast-misia-iG7AEZ.jpg)

![Koma informatyzuje szkoły [© Syda Productions - Fotolia.com] Koma informatyzuje szkoły](https://s3.egospodarka.pl/grafika/Koma/Koma-informatyzuje-szkoly-d8i3B3.jpg)

![Więcej mobilnych wirusów [© Scanrail - Fotolia.com] Więcej mobilnych wirusów](https://s3.egospodarka.pl/grafika/wirusy/Wiecej-mobilnych-wirusow-apURW9.jpg)

![Ruszył ITbiznes.pl [© stoupa - Fotolia.com] Ruszył ITbiznes.pl](https://s3.egospodarka.pl/grafika/serwisy-internetowe/Ruszyl-ITbiznes-pl-MBuPgy.jpg)

![Śmierć robaków komunikatorów internetowych? [© Scanrail - Fotolia.com] Śmierć robaków komunikatorów internetowych?](https://s3.egospodarka.pl/grafika/wirusy/Smierc-robakow-komunikatorow-internetowych-apURW9.jpg)

![Antywirus Panda dla systemu Linux [© Nmedia - Fotolia.com] Antywirus Panda dla systemu Linux](https://s3.egospodarka.pl/grafika/Linux/Antywirus-Panda-dla-systemu-Linux-Qq30bx.jpg)

![Nowe zagrożenia internetowe [© stoupa - Fotolia.com] Nowe zagrożenia internetowe](https://s3.egospodarka.pl/grafika/zagrozenia-internetowe/Nowe-zagrozenia-internetowe-MBuPgy.jpg)

![Panda: zagrożenia internetowe w 2007 [© Scanrail - Fotolia.com] Panda: zagrożenia internetowe w 2007](https://s3.egospodarka.pl/grafika/zagrozenia-internetowe/Panda-zagrozenia-internetowe-w-2007-apURW9.jpg)

![Zagrożenia w Internecie VII-XII 2006 [© Scanrail - Fotolia.com] Zagrożenia w Internecie VII-XII 2006](https://s3.egospodarka.pl/grafika/zagrozenia-internetowe/Zagrozenia-w-Internecie-VII-XII-2006-apURW9.jpg)

![Wikipedia na CD [© stoupa - Fotolia.com] Wikipedia na CD](https://s3.egospodarka.pl/grafika/Wikipedia/Wikipedia-na-CD-MBuPgy.jpg)

![Skradziono dane użytkowników Monster.com [© stoupa - Fotolia.com] Skradziono dane użytkowników Monster.com](https://s3.egospodarka.pl/grafika/kon-trojanski/Skradziono-dane-uzytkownikow-Monster-com-MBuPgy.jpg)

![Sylwester a liczba aktywnych internautów [© Scanrail - Fotolia.com] Sylwester a liczba aktywnych internautów](https://s3.egospodarka.pl/grafika/badania-internautow/Sylwester-a-liczba-aktywnych-internautow-apURW9.jpg)

![Wi-Fi popularne w Londynie [© Scanrail - Fotolia.com] Wi-Fi popularne w Londynie](https://s3.egospodarka.pl/grafika/WiFi/Wi-Fi-popularne-w-Londynie-apURW9.jpg)

![Trend Micro Worry-Free dla MSP [© Nmedia - Fotolia.com] Trend Micro Worry-Free dla MSP](https://s3.egospodarka.pl/grafika/Trend-Micro/Trend-Micro-Worry-Free-dla-MSP-Qq30bx.jpg)

![Uwaga na świąteczne kartki internetowe [© stoupa - Fotolia.com] Uwaga na świąteczne kartki internetowe](https://s3.egospodarka.pl/grafika/oszustwa-internetowe/Uwaga-na-swiateczne-kartki-internetowe-MBuPgy.jpg)

![Ranking kont firmowych 2023. W jakim banku najlepsze konto firmowe? [© Karolina Chaberek - Fotolia.com] Ranking kont firmowych 2023. W jakim banku najlepsze konto firmowe?](https://s3.egospodarka.pl/grafika2/konto-bankowe/Ranking-kont-firmowych-2023-W-jakim-banku-najlepsze-konto-firmowe-251614-150x100crop.jpg)

![Ranking najlepszych kont osobistych [© wygenerowane przez AI] Ranking najlepszych kont osobistych](https://s3.egospodarka.pl/grafika2/konto-osobiste/Ranking-najlepszych-kont-osobistych-267141-150x100crop.png)

![Porównanie i ocena wyników mailingu - czy tylko wskaźniki są ważne? [© lichtmeister - fotolia.com] Porównanie i ocena wyników mailingu - czy tylko wskaźniki są ważne?](https://s3.egospodarka.pl/grafika2/mailing/Porownanie-i-ocena-wynikow-mailingu-czy-tylko-wskazniki-sa-wazne-220933-150x100crop.jpg)

![Święta i dni wolne od pracy w Niemczech w 2025 roku [© Freepik] Święta i dni wolne od pracy w Niemczech w 2025 roku](https://s3.egospodarka.pl/grafika2/swieta/Swieta-i-dni-wolne-od-pracy-w-Niemczech-w-2025-roku-263408-150x100crop.jpg)

![5 Najlepszych Programów do Księgowości w Chmurze - Ranking i Porównanie [2025] 5 Najlepszych Programów do Księgowości w Chmurze - Ranking i Porównanie [2025]](https://s3.egospodarka.pl/grafika2//5-Najlepszych-Programow-do-Ksiegowosci-w-Chmurze-Ranking-i-Porownanie-2025-270016-50x33crop.png) 5 Najlepszych Programów do Księgowości w Chmurze - Ranking i Porównanie [2025]

5 Najlepszych Programów do Księgowości w Chmurze - Ranking i Porównanie [2025]

![Bezpłatny bagaż dziecka w Ryanair - sprawdzamy szczegóły [© pexels] Bezpłatny bagaż dziecka w Ryanair - sprawdzamy szczegóły](https://s3.egospodarka.pl/grafika2/Ryanair/Bezplatny-bagaz-dziecka-w-Ryanair-sprawdzamy-szczegoly-270198-150x100crop.jpg)

![Lokaty i konta oszczędnościowe w grudniu: rekord popularności mimo spadającego oprocentowania [© pexels] Lokaty i konta oszczędnościowe w grudniu: rekord popularności mimo spadającego oprocentowania](https://s3.egospodarka.pl/grafika2/najlepsze-lokaty/Lokaty-i-konta-oszczednosciowe-w-grudniu-rekord-popularnosci-mimo-spadajacego-oprocentowania-270197-150x100crop.jpg)

![Co czeka firmy od 1 stycznia? Kalendarium najważniejszych dat dla mikro i małych firm na początek 2026 roku [© wygenerowane przez AI] Co czeka firmy od 1 stycznia? Kalendarium najważniejszych dat dla mikro i małych firm na początek 2026 roku](https://s3.egospodarka.pl/grafika2/zmiany-w-podatkach/Co-czeka-firmy-od-1-stycznia-Kalendarium-najwazniejszych-dat-dla-mikro-i-malych-firm-na-poczatek-2026-roku-270199-150x100crop.png)

![Płaca minimalna 4.806 zł od 2026 r. Jak wzrost wynagrodzeń uderzy w koszty firm [© wygenerowane przez AI] Płaca minimalna 4.806 zł od 2026 r. Jak wzrost wynagrodzeń uderzy w koszty firm](https://s3.egospodarka.pl/grafika2/placa-minimalna/Placa-minimalna-4-806-zl-od-2026-r-Jak-wzrost-wynagrodzen-uderzy-w-koszty-firm-270186-150x100crop.jpg)

![COVID-19 i AI zmieniły branżę IT na zawsze [© wygenerowane przez AI] COVID-19 i AI zmieniły branżę IT na zawsze](https://s3.egospodarka.pl/grafika2/branza-IT/COVID-19-i-AI-zmienily-branze-IT-na-zawsze-270037-150x100crop.jpg)

![Mercedes-Benz E 300 de 4MATIC Kombi: Hybryda plug-in, 313 KM i 90 km na prądzie. Czy to kombi bez wad? [© Wojciech Krzemiński] Mercedes-Benz E 300 de 4MATIC Kombi: Hybryda plug-in, 313 KM i 90 km na prądzie. Czy to kombi bez wad?](https://s3.egospodarka.pl/grafika2/Mercedes-Benz-E-300-de-4MATIC-Kombi/Mercedes-Benz-E-300-de-4MATIC-Kombi-Hybryda-plug-in-313-KM-i-90-km-na-pradzie-Czy-to-kombi-bez-wad-269933-150x100crop.jpg)