-

![Masz telefon z NFC? Wraca niebezpieczne oszustwo wycelowane w klientów banków [© wygenerowane przez AI] Masz telefon z NFC? Wraca niebezpieczne oszustwo wycelowane w klientów banków]()

Masz telefon z NFC? Wraca niebezpieczne oszustwo wycelowane w klientów banków

... przez analityków ESET jeszcze w 2024 roku. Z kolei na początku 2025 r. odnotowano ataki oprogramowaniem NGate na użytkowników PKO Banku Polskiego [1]. W ostatnim czasie w Polsce ... przed kłopotami, najczęściej stratą środków. W ten sposób do telefonu ofiary trafia malware, czyli złośliwe oprogramowanie. Tak rozpoczyna się ciąg zdarzeń, przypominający ...

-

![Transakcje online firm źle zabezpieczone [© stoupa - Fotolia.com] Transakcje online firm źle zabezpieczone]()

Transakcje online firm źle zabezpieczone

... i niewłaściwe zachowanie użytkowników skutkuje tym, że ich systemy są wyjątkowo podatne na ataki i łatwo mogą paść ofiarą cyberprzestępców" – dodaje Sobianek. Przeciwdziałanie i ochrona Panda Security ... , spełniające standardy bezpieczeństwa. Każda firma może przeprowadzić bezpłatnie audyt bezpieczeństwa za pomocą Panda Malware Radar i sprawdzić ...

-

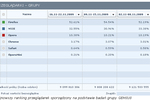

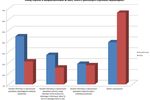

![Polski rynek e-commerce celem ataków Polski rynek e-commerce celem ataków]()

Polski rynek e-commerce celem ataków

... oprogramowania. Technik przeprowadzania skutecznych ataków przy użyciu malware jest wiele, a skale problemu doskonale obrazują statystyki wzrostu szkodliwego oprogramowania ... programy do blogów i forów oraz narzędzia administrowania. W większości przypadków ataki te nie ograniczają się do pojedynczych serwerów internetowych, lecz prowadzone ...

-

![Zagrożenia internetowe - trendy 2009 roku Zagrożenia internetowe - trendy 2009 roku]()

Zagrożenia internetowe - trendy 2009 roku

... rękach cyberprzestępców. Może posłużyć do wielu destruktywnych celów, spośród których masowe ataki DDoS czy wysyłanie spamu na ogromną skalę to tylko mniej ... epidemie (Kido, Gumblar), powstały innowacyjne idee, które mogą zrewolucjonizować pojęcie malware'u (Induc). Słowa-klucze, którymi branża bezpieczeństwa IT może scharakteryzować miniony rok ...

-

![McAfee: zagrożenia internetowe 2012 [© stoupa - Fotolia.com] McAfee: zagrożenia internetowe 2012]()

McAfee: zagrożenia internetowe 2012

... ciekawe, takie ataki mogą być realizowane przez botnety, czyli sieci komputerów, które dotychczas były wykorzystywane m.in. do rozsyłania spamu. Malware na ... do ściągnięcia oprogramowania, które przejęłoby kontrolę nad urządzeniem. Tego typu ataki były realizowane w minionym roku (zarówno w ramach testów wykazujących realność zagrożenia tego ...

-

![Szkodliwy program Flame - analiza Szkodliwy program Flame - analiza]()

Szkodliwy program Flame - analiza

... wniknięcia Flame'a pozostaje nieznany - podejrzewamy, że jest wdrażany poprzez ataki ukierunkowane; jednak, nie zaobserwowaliśmy głównego wektora jego rozprzestrzeniania. Mamy ... w teatrze cyberwojennym istnieją trzy znane klasy graczy, którzy rozwijają malware i spyware: haktywiści, cyberprzestępcy oraz rządy państw. Flame nie został zaprojektowany ...

-

![Największe zagrożenia w sieci 2013 r. [© Artur Marciniec - Fotolia.com] Największe zagrożenia w sieci 2013 r.]()

Największe zagrożenia w sieci 2013 r.

... tego złośliwego oprogramowania, a łącznie zainfekowano ponad 6,700 urządzeń. W ostatnim czasie ataki z wykorzystaniem tego programu stały się jeszcze bardziej wyrafinowane – w celu ... 2013 roku to również czas nasilonej aktywności "górniczych" programów malware, pozyskujących Bitcoiny i Litecoiny. Pierwszym wykrytym zagrożeniem tego typu był Trojan. ...

-

![Dr.Web: zagrożenia internetowe w XI 2014 r. Dr.Web: zagrożenia internetowe w XI 2014 r.]()

Dr.Web: zagrożenia internetowe w XI 2014 r.

... został nazwany Mac.BackDoor.WireLurker.1. W przeciwieństwie do wielu programów tego typu, ten malware czeka na moment, gdy urządzenie z systemem iOS zostanie podłączone do ... urządzenia, Linux.BackDoor.Fgt.1 skanuje losowe adresy IP w Internecie i przeprowadza ataki brute force, próbując ustanowić połączenie Telnet z ich węzłami. Jeśli te ...

-

![Bezpieczeństwo IT: mamy 21 miesięcy na wdrożenie dyrektywy UE [© Leo Lintang - Fotolia.com] Bezpieczeństwo IT: mamy 21 miesięcy na wdrożenie dyrektywy UE]()

Bezpieczeństwo IT: mamy 21 miesięcy na wdrożenie dyrektywy UE

... nigdzie nieidentyfikowanych wcześniej zagrożeń. To są zagrożenia zarówno w formie malware’u, złośliwego kodu, lecz także różnego rodzaju mechanizmy, które pozwalają włamywaczom na wykradanie indywidualnych kont bankowych. Do nich zliczamy również popularne ostatnio ataki typu ransomware, które cyberprzestępcy stosują w celu łatwego wzbogacenia się ...

-

![5 obszarów innowacji, których potrzebuje cyberbezpieczeństwo 5 obszarów innowacji, których potrzebuje cyberbezpieczeństwo]()

5 obszarów innowacji, których potrzebuje cyberbezpieczeństwo

... na cyberbezpieczeństwo, zwłaszcza w wykrywaniu oprogramowania typu zero-day, nowych odmian malware’u oraz wyrafinowanych zagrożeń APT. Gdy maszyna nauczy się, jak wygląda złośliwy ... samymi uprawnieniami w systemie hosta, jakie ma w kontenerze. Może to umożliwić ataki mające na celu rozszerzenie uprawnień (np. administratora). Zainfekowane obrazy ...

-

![Sophos Rapid Response - usługa monitoringu i reagowania w trybie 24/7 [© www.sophos.com] Sophos Rapid Response - usługa monitoringu i reagowania w trybie 24/7]()

Sophos Rapid Response - usługa monitoringu i reagowania w trybie 24/7

... za usługę Rapid Response, monitorują zagrożenia w cyberprzestrzeni przez całą dobę, siedem dni w tygodniu. Niedawno zidentyfikowali nowe ataki wykorzystujące złośliwe oprogramowanie Ryuk. Przestępcy zmienili dostawcę malware’u (z Emotet na Buer Loader) oraz wdrożyli nowe narzędzia do poruszania się w sieci. Do infekowania komputerów z systemem ...

-

![Pandemia - wzmaga cyfryzację, nadwyręża cyberbezpieczeństwo [© tiero - Fotolia.com] Pandemia - wzmaga cyfryzację, nadwyręża cyberbezpieczeństwo]()

Pandemia - wzmaga cyfryzację, nadwyręża cyberbezpieczeństwo

... (malware). Organizacje deklarują, że na podobnym poziomie obawiają się phishingu – czyli wyłudzania danych uwierzytelniających oraz wycieków danych w wyniku kradzieży, zgubienia nośników lub urządzeń mobilnych. Jako najmniej ryzykowne cyberzagrożenia organizacje wymieniają przede wszystkim włamania do urządzeń mobilnych, ataki wykorzystujące ...

-

![Infrastruktura krytyczna: cyberprzestępcy celują w kolej [© pixabay.com] Infrastruktura krytyczna: cyberprzestępcy celują w kolej]()

Infrastruktura krytyczna: cyberprzestępcy celują w kolej

... w Łodzi. Cztery pojazdy wykoleiły się, a 12 osób zostało rannych. Szwecja, 2017 – ataki DoS oraz DDoS za pośrednictwem dwóch operatorów usług internetowych na Szwedzki Organ ... Szwajcaria, 2020 – szwajcarski producent taboru kolejowego został dotknięty atakiem Malware, w wyniku którego skradzione zostały dane wrażliwe oraz dokumenty objęte tajemnicą ...

-

![Cyberbezpieczeństwo firm cierpi przez brak pracowników [© BillionPhotos.com - Fotolia.com] Cyberbezpieczeństwo firm cierpi przez brak pracowników]()

Cyberbezpieczeństwo firm cierpi przez brak pracowników

... za pośrednictwem złośliwego oprogramowania (malware). W czołówce zagrożeń organizacje wymieniają również: kradzież danych przez pracowników oraz zaawansowane ataki ze strony profesjonalistów (Advanced Persistent Threat). Ponad jedna trzecia firm za całkowicie nieistotne niebezpieczeństwa cyfrowe uznała ataki na łańcuch dostaw za pośrednictwem ...

-

![Wirusy, robaki i trojany dla systemów Unix w 2005 Wirusy, robaki i trojany dla systemów Unix w 2005]()

Wirusy, robaki i trojany dla systemów Unix w 2005

... skłania twórców wirusów do poszukiwania nowych metod i słabych punktów umożliwiających ataki. W efekcie, liczba powstających złośliwych programów rośnie w lawinowym tempie. Tak właśnie ... wszystkich typów złośliwego oprogramowania zaliczanych przez firmę Kaspersky Lab do kategorii MalWare. Niemal 100% wzrost w stosunku do zeszłego roku świadczy o tym, ...

Tematy: Platformy nix, Linuks, złośliwe programy, wirusy, trojany, adware, złośliwy kod, ataki internetowe, hakerzy -

![MAC bezpieczniejszy od Widowsa? [© Nmedia - Fotolia.com] MAC bezpieczniejszy od Widowsa?]()

MAC bezpieczniejszy od Widowsa?

... jest wycelowanych właśnie w komputery z systemem Windows. Dla porównania, żadne programy typu "malware" nie są w stanie zagrozić komputerom z systemem operacyjnym Mac OS X. Jednym z ... na zdalny dostęp i kontrolę nad naszym systemem, dzięki czemu możliwe jest wysyłanie spamu i ataki na strony internetowe. Luki w Mac Mimo, iż na listach zagrożeń ...

-

![Oprogramowanie Panda Security for Business Oprogramowanie Panda Security for Business]()

Oprogramowanie Panda Security for Business

... ryzykiem: rozwiązania umożliwiają przeprowadzanie dogłębnych audytów za pomocą usługi Malware Radar. Produkt identyfikuje i usuwa zagrożenia obecne w sieci, dzięki czemu ... Rozwiązanie wyposażono w technologie TruPrevent, które chronią przed intruzami i blokują bezpośrednie ataki. Panda Security for Business with Exchange posiada podobne funkcje co ...

-

![Uzależnienie od Internetu coraz powszechniejsze [© stoupa - Fotolia.com] Uzależnienie od Internetu coraz powszechniejsze]()

Uzależnienie od Internetu coraz powszechniejsze

... . Internet bowiem ze względu na swój interaktywny charakter stał się ulubionym narzędziem wykorzystywanym przez cyberprzestępców. Ataki, takie jak na przykład phising, czy infekowanie komputera oprogramowaniem typu malware to dziś codzienność. Gorzką prawdę ujawnił ostatni raport sporządzony przez ekspertów z laboratorium G Data zajmujących się ...

-

![Przeglądarki internetowe mają luki Przeglądarki internetowe mają luki]()

Przeglądarki internetowe mają luki

... wersje. "Grozy całej sytuacji dodaje fakt, że kod umożliwiający załączenie malware został opublikowany na jednym z bardziej popularnych forów. Teoretycznie więc ... , którzy nie dbają o to, by system ochrony był stale aktualizowany, umożliwiają ataki złośliwego oprogramowania. W tym przypadku, zarówno po stronie producentów przeglądarek, jak ...

-

!["Drive-by download" - jak się bronić? [© stoupa - Fotolia.com] "Drive-by download" - jak się bronić?]()

"Drive-by download" - jak się bronić?

... najszerszego grona odbiorców Wykorzystanie istniejących witryn internetowych - tym razem twórcy malware'u nie muszą trudzić się i tworzyć własnych portali, a następnie starać się ... serwer, być może udałoby się zwalczyć – albo przynajmniej w dużym stopniu ograniczyć – ataki typu „drive-by download”. Inne skuteczne metody, które w dużej mierze pomogłyby ...

-

![Bezpieczne świąteczne zakupy online [© stoupa - Fotolia.com] Bezpieczne świąteczne zakupy online]()

Bezpieczne świąteczne zakupy online

... celu zweryfikowania danych osobowych (w tym danych karty kredytowej). Właśnie na tym polegają ataki typu phishing, których głównym celem są poufne dane osobowe. Konto e-mail ... aktualizowane. Dużą rolę odgrywają również technologie chroniące przed malware (złośliwym oprogramowaniem) oraz odpowiednia konfiguracja oprogramowania antywirusowego – np. ...

-

![PandaLabs: zagrożenia internetowe I kw. 2011 PandaLabs: zagrożenia internetowe I kw. 2011]()

PandaLabs: zagrożenia internetowe I kw. 2011

... , że posiada dane przywódców Anonymous. Grupa poczuła się urażona i postanowiła przepowadzić ataki hakerskie na stronę internetową firmy oraz jej konto na Twitterze, kradnąc ... propozycję stworzenia rootkita), co zmusiło Aarona Barra do rezygnacji z funkcji prezesa. Malware ciągle w natarciu W 2011 roku nastąpił nowy gwałtowny wzrost liczby zagrożeń: ...

-

![Latem więcej scamu i vishingu [© stoupa - Fotolia.com] Latem więcej scamu i vishingu]()

Latem więcej scamu i vishingu

... ofiara zamawiała wcześniej bilety albo rozważała wakacyjne opcje, zwłaszcza na zagranicznych portalach, zagrożenie jest podwójne. Po pierwsze, zawierające malware załączniki narażają użytkownika na ataki robaków lub Trojanów. Po drugie, zawarte w treści wiadomości odnośniki prowadzą do stron kradnących dane finansowe. W ostatnim miesiącu ...

-

![Bezpieczeństwo sieci w 2012 [© stoupa - Fotolia.com] Bezpieczeństwo sieci w 2012]()

Bezpieczeństwo sieci w 2012

... systemem Windows Mobile i uważa, że to tylko kwestia czasu zanim malware tego typu pojawi się na urządzeniach z systemem Android. Zdecydowane działania ... FortiGuard przewiduje odkrycie i wykorzystywanie luk w systemach SCADA. Konsekwencje mogą być katastrofalne. Ataki sponsorowane Zespół FortiGuard często zwracał uwagę na przestępstwa Crime as a ...

-

![Polacy nie zważają na bezpieczeństwo w sieci Polacy nie zważają na bezpieczeństwo w sieci]()

Polacy nie zważają na bezpieczeństwo w sieci

... , a z badań wynika, że wielu konsumentów jest potencjalnie podatnych na ataki o charakterze społecznym i nie podejmuje działań chroniących przed oszustwami prowadzącymi do ... a 78% w Polsce, instaluje ochronę antywirusową chroniącą przed zagrożeniami typu malware i programami szpiegującymi. Bezpieczna rodzina z Microsoft Microsoft podejmuje regularne ...

-

![Trend Micro: zagrożenia internetowe II kw. 2013 [© yuriy - Fotolia.com] Trend Micro: zagrożenia internetowe II kw. 2013]()

Trend Micro: zagrożenia internetowe II kw. 2013

... nie zwolnią kroku i już za pół roku liczba programów malware wzrośnie o kolejne 350 tys. – w przeszłości taki przyrost złośliwego oprogramowania zająłby nawet trzy ... konkretne cele, takie jak Safe, są w dalszym ciągu odpowiedzialne za ataki na przedsiębiorstwa. Wykorzystano też luki w zabezpieczeniach aplikacji dla serwerów, m.in. Plesk ...

-

![Zagrożenia w sieci: zasady bezpieczeństwa [© ra2 studio - Fotolia.com] Zagrożenia w sieci: zasady bezpieczeństwa]()

Zagrożenia w sieci: zasady bezpieczeństwa

... a informacje z nich pochodzące zwiększają prawdopodobieństwo skutecznie przeprowadzonego ataku. Ataki typu phishing, spearphising czy oparte o inżynierię społecznościową zaczynają się ... do poziomu konta użytkownika redukuje możliwości złośliwego oprogramowania (tzw. malware) w stosunku do jego możliwości w przypadku działania z uprawnieniami ...

-

![Jak bezpiecznie kupować prezenty świąteczne? [© francemora - Fotolia.com] Jak bezpiecznie kupować prezenty świąteczne?]()

Jak bezpiecznie kupować prezenty świąteczne?

... (phishing) oraz przed złośliwym oprogramowaniem (malware). 2. Aktualizuj oprogramowanie: Upewnij się, że na swoim komputerze i urządzeniach mobilnych masz zainstalowane najnowsze wersje oprogramowania – dotyczy to również aplikacji. Przestarzałe oprogramowanie jest bardziej narażone na niebezpieczne ataki hakerów. 3. Używaj bezpiecznych haseł ...

-

![Trend Micro: zagrożenia internetowe I kw. 2014 [© lolloj - Fotolia.com] Trend Micro: zagrożenia internetowe I kw. 2014]()

Trend Micro: zagrożenia internetowe I kw. 2014

... . Analitycy zagrożeń z Trend Micro wskazują też, że krążące w sieci oprogramowanie malware atakujące systemy bankowe jest w dalszym ciągu rozpowszechniane wraz z pojawianiem się ... świątecznym, w którym kupujący przez Internet są szczególnie narażeni na ataki. Kampanie wycelowane w konkretne cele: doniesienia o włamaniach do systemów PoS w Stanach ...

-

![Jakie inwestycje zwiększą bezpieczeństwo IT? [© Melpomene - Fotolia.com] Jakie inwestycje zwiększą bezpieczeństwo IT?]()

Jakie inwestycje zwiększą bezpieczeństwo IT?

... techniki, wymieniono również nowej generacji technologię chroniącą przed oprogramowaniem typu „malware”. Członkowie rady podkreślają znaczenie optymalizacji komfortu pracy użytkowników, ... zwiększają przejrzystość i udostępniają narzędzia analityczne pozwalające przewidywać ataki, może i powinno zmniejszać ryzyko. Prezentowany raport zawiera niezbędne ...

-

![Firmy telekomunikacyjne przygotowane na cyberataki [© weerapat1003 - Fotolia.com] Firmy telekomunikacyjne przygotowane na cyberataki]()

Firmy telekomunikacyjne przygotowane na cyberataki

... ćwiczenia powstał w oparciu o najbardziej istotne dla sektora telekomunikacyjnego typy zagrożeń, w tym działanie złośliwego oprogramowania (malware). Wymagał od uczestników dużego zaangażowania i szybkich reakcji. Symulowane ataki zagrażały zarówno klientom firm, które wzięły udział w Cyber-EXE™, jak i samym organizacjom. Głównym celem ćwiczenia ...

-

![MS Security Essentials dla Windows XP bez wsparcia MS Security Essentials dla Windows XP bez wsparcia]()

MS Security Essentials dla Windows XP bez wsparcia

... zainstalowanego innego rozwiązania. Oprogramowanie antywirusowe może jeszcze zablokować ataki i oczyścić z infekcji w przypadku ich wystąpienia, tak długo, ... Użytkownicy Windows XP pozostaną chronieni najnowszymi aktualizacjami ochrony przed zagrożeniami malware, phishingiem i innymi. Jesteśmy elastyczni i możemy rozszerzyć czas wsparcia w ...

-

![Trend Micro: zagrożenia internetowe 2016 [© igor - Fotolia.com] Trend Micro: zagrożenia internetowe 2016]()

Trend Micro: zagrożenia internetowe 2016

... . Wraz ze schyłkiem reklam online coraz częściej będą mieć miejsce ataki typu ransomware. Warto zauważyć, że pomimo rosnących inwestycji i pojawiania się nowych regulacji ... ataków, sprawiając, że rok 2016 będzie rokiem wymuszeń online. Liczba mobilnego malware’u wzrośnie do 20 milionów, złośliwe oprogramowanie będzie wymierzone głównie w Chiny oraz w ...

-

![Włamanie do sieci: jak działają hakerzy? Włamanie do sieci: jak działają hakerzy?]()

Włamanie do sieci: jak działają hakerzy?

... słabych haseł, podszywanie się pod osoby czy stosowanie złośliwego oprogramowania typu malware umieszczanego w ściąganych plikach czy na stronach internetowych. Pojawiły się jednak nowe ... rozsianiem działań atakującego na wiele różnych, niezależnych stron. Na koniec – ataki mobilne. Większość metod ataków na smartfony czy tablety jest podobna ...

-

![Cyberprzestępcy szukają pracowników [© Leo Lintang - Fotolia.com] Cyberprzestępcy szukają pracowników]()

Cyberprzestępcy szukają pracowników

... próg wejścia Do niedawna wynajęcie zagrożenia wiązało się z opłatą wstępną. Twórcy malware'u zrozumieli, że od opłat lepszą inwestycją jest czas osób rozprowadzających ... nie takie małe, jeśli tylko będą pamiętać o podstawowych środkach bezpieczeństwa. Ponieważ ataki szyfrujące rozprowadzane są głównie przez spam, należy zachować szczególną ostrożność ...

Strona główna

Strona główna- Wiadomości

- Firma

- Podatki

- Finanse

- Nieruchomości

- Przetargi

- Praca

- Prawo

- Zakupy

- Porady

- Kantor

Narzędzia

- Wyszukiwarki

- Znajdź pracę

- Znajdź przetarg

- Baza adresowa firm

- Kantor walut online

- Ważne adresy

- Urzędy skarbowe

- Adresy ZUS

- Urzędy Pracy

- Adresy banków

- Firmy zlikwidowane

- Centrum Webmastera

- Centrum Webmastera

- Newsy na Twoją stronę

![Masz telefon z NFC? Wraca niebezpieczne oszustwo wycelowane w klientów banków [© wygenerowane przez AI] Masz telefon z NFC? Wraca niebezpieczne oszustwo wycelowane w klientów banków](https://s3.egospodarka.pl/grafika2/NFC/Masz-telefon-z-NFC-Wraca-niebezpieczne-oszustwo-wycelowane-w-klientow-bankow-269703-150x100crop.jpg)

![Transakcje online firm źle zabezpieczone [© stoupa - Fotolia.com] Transakcje online firm źle zabezpieczone](https://s3.egospodarka.pl/grafika/transakcje-online/Transakcje-online-firm-zle-zabezpieczone-MBuPgy.jpg)

![McAfee: zagrożenia internetowe 2012 [© stoupa - Fotolia.com] McAfee: zagrożenia internetowe 2012](https://s3.egospodarka.pl/grafika/McAfee/McAfee-zagrozenia-internetowe-2012-MBuPgy.jpg)

![Największe zagrożenia w sieci 2013 r. [© Artur Marciniec - Fotolia.com] Największe zagrożenia w sieci 2013 r.](https://s3.egospodarka.pl/grafika2/zagrozenia-internetowe/Najwieksze-zagrozenia-w-sieci-2013-r-131367-150x100crop.jpg)

![Bezpieczeństwo IT: mamy 21 miesięcy na wdrożenie dyrektywy UE [© Leo Lintang - Fotolia.com] Bezpieczeństwo IT: mamy 21 miesięcy na wdrożenie dyrektywy UE](https://s3.egospodarka.pl/grafika2/cyberbezpieczenstwo/Bezpieczenstwo-IT-mamy-21-miesiecy-na-wdrozenie-dyrektywy-UE-178462-150x100crop.jpg)

![Sophos Rapid Response - usługa monitoringu i reagowania w trybie 24/7 [© www.sophos.com] Sophos Rapid Response - usługa monitoringu i reagowania w trybie 24/7](https://s3.egospodarka.pl/grafika2/Sophos-Rapid-Response/Sophos-Rapid-Response-usluga-monitoringu-i-reagowania-w-trybie-24-7-233934-150x100crop.jpg)

![Pandemia - wzmaga cyfryzację, nadwyręża cyberbezpieczeństwo [© tiero - Fotolia.com] Pandemia - wzmaga cyfryzację, nadwyręża cyberbezpieczeństwo](https://s3.egospodarka.pl/grafika2/cyberzagrozenia/Pandemia-wzmaga-cyfryzacje-nadwyreza-cyberbezpieczenstwo-237052-150x100crop.jpg)

![Infrastruktura krytyczna: cyberprzestępcy celują w kolej [© pixabay.com] Infrastruktura krytyczna: cyberprzestępcy celują w kolej](https://s3.egospodarka.pl/grafika2/infrastruktura-krytyczna/Infrastruktura-krytyczna-cyberprzestepcy-celuja-w-kolej-241862-150x100crop.jpg)

![Cyberbezpieczeństwo firm cierpi przez brak pracowników [© BillionPhotos.com - Fotolia.com] Cyberbezpieczeństwo firm cierpi przez brak pracowników](https://s3.egospodarka.pl/grafika2/cyberzagrozenia/Cyberbezpieczenstwo-firm-cierpi-przez-brak-pracownikow-258294-150x100crop.jpg)

![MAC bezpieczniejszy od Widowsa? [© Nmedia - Fotolia.com] MAC bezpieczniejszy od Widowsa?](https://s3.egospodarka.pl/grafika/luki-w-oprogramowaniu/MAC-bezpieczniejszy-od-Widowsa-Qq30bx.jpg)

![Uzależnienie od Internetu coraz powszechniejsze [© stoupa - Fotolia.com] Uzależnienie od Internetu coraz powszechniejsze](https://s3.egospodarka.pl/grafika/siecioholizm/Uzaleznienie-od-Internetu-coraz-powszechniejsze-MBuPgy.jpg)

!["Drive-by download" - jak się bronić? [© stoupa - Fotolia.com] "Drive-by download" - jak się bronić?](https://s3.egospodarka.pl/grafika/szkodliwe-programy/Drive-by-download-jak-sie-bronic-MBuPgy.jpg)

![Bezpieczne świąteczne zakupy online [© stoupa - Fotolia.com] Bezpieczne świąteczne zakupy online](https://s3.egospodarka.pl/grafika/bezpieczenstwo-w-sieci/Bezpieczne-swiateczne-zakupy-online-MBuPgy.jpg)

![Latem więcej scamu i vishingu [© stoupa - Fotolia.com] Latem więcej scamu i vishingu](https://s3.egospodarka.pl/grafika/scam/Latem-wiecej-scamu-i-vishingu-MBuPgy.jpg)

![Bezpieczeństwo sieci w 2012 [© stoupa - Fotolia.com] Bezpieczeństwo sieci w 2012](https://s3.egospodarka.pl/grafika/cyberprzestepczosc/Bezpieczenstwo-sieci-w-2012-MBuPgy.jpg)

![Trend Micro: zagrożenia internetowe II kw. 2013 [© yuriy - Fotolia.com] Trend Micro: zagrożenia internetowe II kw. 2013](https://s3.egospodarka.pl/grafika2/Trend-Micro/Trend-Micro-zagrozenia-internetowe-II-kw-2013-122856-150x100crop.jpg)

![Zagrożenia w sieci: zasady bezpieczeństwa [© ra2 studio - Fotolia.com] Zagrożenia w sieci: zasady bezpieczeństwa](https://s3.egospodarka.pl/grafika2/zagrozenia-internetowe/Zagrozenia-w-sieci-zasady-bezpieczenstwa-125286-150x100crop.jpg)

![Jak bezpiecznie kupować prezenty świąteczne? [© francemora - Fotolia.com] Jak bezpiecznie kupować prezenty świąteczne?](https://s3.egospodarka.pl/grafika2/swieta/Jak-bezpiecznie-kupowac-prezenty-swiateczne-127333-150x100crop.jpg)

![Trend Micro: zagrożenia internetowe I kw. 2014 [© lolloj - Fotolia.com] Trend Micro: zagrożenia internetowe I kw. 2014](https://s3.egospodarka.pl/grafika2/Trend-Micro/Trend-Micro-zagrozenia-internetowe-I-kw-2014-138179-150x100crop.jpg)

![Jakie inwestycje zwiększą bezpieczeństwo IT? [© Melpomene - Fotolia.com] Jakie inwestycje zwiększą bezpieczeństwo IT?](https://s3.egospodarka.pl/grafika2/bezpieczenstwo-informacji/Jakie-inwestycje-zwieksza-bezpieczenstwo-IT-139370-150x100crop.jpg)

![Firmy telekomunikacyjne przygotowane na cyberataki [© weerapat1003 - Fotolia.com] Firmy telekomunikacyjne przygotowane na cyberataki](https://s3.egospodarka.pl/grafika2/cyberataki/Firmy-telekomunikacyjne-przygotowane-na-cyberataki-149905-150x100crop.jpg)

![Trend Micro: zagrożenia internetowe 2016 [© igor - Fotolia.com] Trend Micro: zagrożenia internetowe 2016](https://s3.egospodarka.pl/grafika2/Trend-Micro/Trend-Micro-zagrozenia-internetowe-2016-166094-150x100crop.jpg)

![Cyberprzestępcy szukają pracowników [© Leo Lintang - Fotolia.com] Cyberprzestępcy szukają pracowników](https://s3.egospodarka.pl/grafika2/ransomware/Cyberprzestepcy-szukaja-pracownikow-177255-150x100crop.jpg)

![Porównanie i ocena wyników mailingu - czy tylko wskaźniki są ważne? [© lichtmeister - fotolia.com] Porównanie i ocena wyników mailingu - czy tylko wskaźniki są ważne?](https://s3.egospodarka.pl/grafika2/mailing/Porownanie-i-ocena-wynikow-mailingu-czy-tylko-wskazniki-sa-wazne-220933-150x100crop.jpg)

![Content marketing - co to jest i od czego zacząć? [© patpitchaya - Fotolia.com] Content marketing - co to jest i od czego zacząć?](https://s3.egospodarka.pl/grafika2/content-marketing/Content-marketing-co-to-jest-i-od-czego-zaczac-215740-150x100crop.jpg)

![Dlaczego firmom opłaca się korzystać z kantorów internetowych? [© Halfpoint - Fotolia.com] Dlaczego firmom opłaca się korzystać z kantorów internetowych?](https://s3.egospodarka.pl/grafika2/wymiana-walut/Dlaczego-firmom-oplaca-sie-korzystac-z-kantorow-internetowych-219575-150x100crop.jpg)

![Ryczałt ewidencjonowany i składka zdrowotna 2026. Znamy nowe stawki [© wygenerowane przez AI] Ryczałt ewidencjonowany i składka zdrowotna 2026. Znamy nowe stawki](https://s3.egospodarka.pl/grafika2/skladka-na-ubezpieczenie-zdrowotne/Ryczalt-ewidencjonowany-i-skladka-zdrowotna-2026-Znamy-nowe-stawki-270498-150x100crop.jpg)

![Ceny mieszkań stabilne a zdolność kredytowa rośnie. O ile nie masz dzieci [© pexels] Ceny mieszkań stabilne a zdolność kredytowa rośnie. O ile nie masz dzieci [© pexels]](https://s3.egospodarka.pl/grafika2/rynek-mieszkaniowy/Ceny-mieszkan-stabilne-a-zdolnosc-kredytowa-rosnie-O-ile-nie-masz-dzieci-270929-50x33crop.jpg) Ceny mieszkań stabilne a zdolność kredytowa rośnie. O ile nie masz dzieci

Ceny mieszkań stabilne a zdolność kredytowa rośnie. O ile nie masz dzieci

![Farmy wiatrowe i fotowoltaika - co powinien wiedzieć właściciel gruntu przed podpisaniem umowy OZE? [© wygenerowane przez AI] Farmy wiatrowe i fotowoltaika - co powinien wiedzieć właściciel gruntu przed podpisaniem umowy OZE?](https://s3.egospodarka.pl/grafika2/OZE/Farmy-wiatrowe-i-fotowoltaika-co-powinien-wiedziec-wlasciciel-gruntu-przed-podpisaniem-umowy-OZE-270902-150x100crop.jpg)

![Wojna w Iranie i wzrost cen ropy mogą zjeść zyski firm transportowych [© wygenerowane przez AI] Wojna w Iranie i wzrost cen ropy mogą zjeść zyski firm transportowych](https://s3.egospodarka.pl/grafika2/Iran/Wojna-w-Iranie-i-wzrost-cen-ropy-moga-zjesc-zyski-firm-transportowych-270933-150x100crop.jpg)

![Ceny mieszkań stabilne a zdolność kredytowa rośnie. O ile nie masz dzieci [© pexels] Ceny mieszkań stabilne a zdolność kredytowa rośnie. O ile nie masz dzieci](https://s3.egospodarka.pl/grafika2/rynek-mieszkaniowy/Ceny-mieszkan-stabilne-a-zdolnosc-kredytowa-rosnie-O-ile-nie-masz-dzieci-270929-150x100crop.jpg)

![Faktura VAT w 2026: zasady wystawiania, KSeF, korekty, paragon z NIP, zaliczki i waluty obce. Kompletny przewodnik [© wygenerowane przez AI] Faktura VAT w 2026: zasady wystawiania, KSeF, korekty, paragon z NIP, zaliczki i waluty obce. Kompletny przewodnik](https://s3.egospodarka.pl/grafika2/faktura-VAT/Faktura-VAT-w-2026-zasady-wystawiania-KSeF-korekty-paragon-z-NIP-zaliczki-i-waluty-obce-Kompletny-przewodnik-270930-150x100crop.jpg)

![Błędy w dokumentacji przetargowej kosztują miliony. Jak skutecznie przygotować inwestycję publiczną? [© wygenerowane przez AI] Błędy w dokumentacji przetargowej kosztują miliony. Jak skutecznie przygotować inwestycję publiczną?](https://s3.egospodarka.pl/grafika2/procedury-zamowien-publicznych/Bledy-w-dokumentacji-przetargowej-kosztuja-miliony-Jak-skutecznie-przygotowac-inwestycje-publiczna-270901-150x100crop.jpg)