-

![Ataki APT w I kwartale 2018 r., czyli Azja na celowniku Ataki APT w I kwartale 2018 r., czyli Azja na celowniku]()

Ataki APT w I kwartale 2018 r., czyli Azja na celowniku

W I kwartale br. ataki APT (ang. Advanced Persistent Threat) znowu dały o sobie znać. Eksperci Kaspersky Lab odnotowali m.in. wzmożoną intensywność wyrafinowanych cyberataków na terenie Azji - niemal co trzeci raport dotyczył kampanii przeprowadzanych właśnie w tym regionie. Wzrost szkodliwej aktywności dostrzegalny był również na Bliskim ...

-

![Zabezpiecz router zanim wyrządzi szkody [© Piotr Adamowicz - Fotolia.com] Zabezpiecz router zanim wyrządzi szkody]()

Zabezpiecz router zanim wyrządzi szkody

... w górę (DNS ma strukturę hierarchiczną) do czasu, gdy nie otrzyma odpowiedzi. Jeśli haker zmieni ustawienia DNS Twojego systemu komputerowego tak, aby wskazywał na złośliwy ... internetową, będzie kontaktował się ze złośliwą witryną. Dzieje się tak dlatego, że atak skutecznie działa na poziomie bramy sieciowej (ang. gateway)”, mówią analitycy z ...

-

![Kolejna epidemia cyberataków ransomware Kolejna epidemia cyberataków ransomware]()

Kolejna epidemia cyberataków ransomware

O epidemii ransomware mówiono już w 2016 roku. Teraz okazuje się, że ilość tegorocznych cyberataków wymuszających okup pozwala stwierdzić pojawienie się jej kolejnej fali. W minionych trzech miesiącach aktywność cyberprzestępców podniosła się aż o połowę. Tylko w ciągu jednego miesiąca potężne ataki dotknęły grupę Swatch, giganta żeglugowego oraz ...

-

![Rok 2022 pod znakiem ransomware i cryptojacking [© zimmytws - Fotolia.com] Rok 2022 pod znakiem ransomware i cryptojacking]()

Rok 2022 pod znakiem ransomware i cryptojacking

Według raportu analityków Sophos, w 2022 roku wśród wszystkich rodzajów cyberataków nadal najpopularniejszy będzie ransomware oraz cryptojacking. W obie te techniki zaangażowane są kryptowaluty - w pierwszym przypadku uzyskiwane są przez hakerów jako okup, a w drugim nielegalnie wykopywane na urządzeniu ofiary. Cyberprzestępcy będą coraz szybciej ...

-

![Wkrótce hakerzy rozpoczną ataki na Metaverse Wkrótce hakerzy rozpoczną ataki na Metaverse]()

Wkrótce hakerzy rozpoczną ataki na Metaverse

Eksperci Check Point Software ostrzegają, że już wkrótce hakerzy rozpoczną ataki na Metaverse i rozwiną haktywizm. Jakie jeszcze wnioski płyną z raportu "Trendy w cyberatakach: 2022 Raport śródroczny"? Autorzy raportu ukazującego bieżące i przyszłe trendy w cyberatakach (Cyber Attack Trends: 2022 Mid Year Report) zwracają uwagę na ewolucję ...

Tematy: hakerzy, ataki hakerów, cyberataki, cyberprzestępcy, haktywizm, Metaverse, ransomware, portfele kryptowalut, NFT -

![Drukarka zagrożeniem dla sieci firmowej. Jak ją zabezpieczyć? Drukarka zagrożeniem dla sieci firmowej. Jak ją zabezpieczyć?]()

Drukarka zagrożeniem dla sieci firmowej. Jak ją zabezpieczyć?

... firmowej. Eksperci z firmy G DATA wyjaśniają, w jaki sposób hakerzy mogą je wykorzystać do ataków. Podpowiadają, jak należy je zabezpieczyć, żeby taki atak uniemożliwić. Ostatnio dużo mówi się o "internecie rzeczy" i wszelkiego rodzaju urządzeniach, które są podłączone do internetu i stanowią potencjalne zagrożenie dla bezpieczeństwa ...

-

![Cyberbezpieczeństwo 2024: mniej haseł, więcej ransomware i sztucznej inteligencji Cyberbezpieczeństwo 2024: mniej haseł, więcej ransomware i sztucznej inteligencji]()

Cyberbezpieczeństwo 2024: mniej haseł, więcej ransomware i sztucznej inteligencji

W 2024 r. cyberprzestępcy będą korzystać z coraz sprytniejszych sposobów, aby próbować uzyskać dostęp do cennych zasobów firm i instytucji z całego świata. Chester Wisniewski, dyrektor ds. technologii w firmie Sophos, przewiduje, że nasilą się też ataki na łańcuchy dostaw oraz te z wykorzystaniem złośliwych serwerów proxy. Jego zdaniem spodziewać ...

-

![Aktualizacja oprogramowania bywa wyzwaniem, ale nie można się poddawać Aktualizacja oprogramowania bywa wyzwaniem, ale nie można się poddawać]()

Aktualizacja oprogramowania bywa wyzwaniem, ale nie można się poddawać

... polityki bezpieczeństwa, polegającej na identyfikowaniu luk w zabezpieczeniach, zanim zrobi to haker. O ile duże koncerny mają zasoby do prowadzenia takich działań, o tyle ... unikanie aktualizacji, również mogą być brzemienne w skutkach, czego najlepszym przykładem jest atak ransomware Wanna Cry z maja 2017 roku. Jego rezultatem było zainfekowanie ...

-

![Polska w TOP3 krajów narażonych na cyberataki, pod ostrzałem m.in. energetyka [© pixabay.com] Polska w TOP3 krajów narażonych na cyberataki, pod ostrzałem m.in. energetyka]()

Polska w TOP3 krajów narażonych na cyberataki, pod ostrzałem m.in. energetyka

Jako pole swojego działania hakerzy coraz częściej wybierają Europę Środkową - ostrzegają analitycy Check Point. Polska i Czechy znalazły się w gronie najczęściej atakowanych krajów kontynentu, z tysiącami incydentów tygodniowo. Cyberataki koncentrują się na sektorach strategicznych, w tym na energetyce i administracji publicznej. Z tego tekstu ...

-

![AI jako ukryty kanał komunikacji hakerów. Jak asystenci AI mogą przemycać złośliwe komendy? [© wygenerowane przez AI] AI jako ukryty kanał komunikacji hakerów. Jak asystenci AI mogą przemycać złośliwe komendy?]()

AI jako ukryty kanał komunikacji hakerów. Jak asystenci AI mogą przemycać złośliwe komendy?

Asystenci AI, którzy coraz częściej wspierają codzienną pracę w firmach, mogą zostać wykorzystani przez hakerów do przemycania złośliwych komend. Według ekspertów Check Point Research, złośliwe oprogramowanie może ukrywać komunikację z serwerami dowodzenia w zwykłych interakcjach z AI, takich jak przeglądanie stron internetowych czy sprawdzanie ...

-

!["Niezawodny" Microsoft [© Nmedia - Fotolia.com] "Niezawodny" Microsoft]()

"Niezawodny" Microsoft

Firma Symantec opublikowała aktualną listę 10 najpoważniejszych luk w oprogramowaniu, stanowiących potencjalne zagrożenie atakiem ze strony hakerów. Co specjalnie nie dziwi, wśród "gorącej dziesiątki" znalazło się aż siedem dziur w produktach Microsoftu, w tym cztery w Internet Explorerze i po jednej w programach Front Page, Workstation Service i ...

-

![Mydoom.F niszczy pliki [© stoupa - Fotolia.com] Mydoom.F niszczy pliki]()

Mydoom.F niszczy pliki

Mydoom.F w odróżnieniu od poprzedników jest destrukcyjny. Kasuje pliki z zainfekowanego komputera. Otwiera "tylne dzwi" dla hakerów, wyłącza programy antywirusowe i atakuje witryny www.microsoft.com oraz www.riaa.com. Mydoom.F rozprzestrzenia się za pośrednictwem poczty elektronicznej, a zainfekowana wiadomość ma zmienne parametry. Robak kasuje na ...

-

![Dziurawe jądro Linuksa [© Nmedia - Fotolia.com] Dziurawe jądro Linuksa]()

Dziurawe jądro Linuksa

Jak podała firma Secunia, w jądrze Linuksa w wersji 2.6 odnaleziono cztery luki, określone jako średnio niebezpieczne. Błędy umożliwiają hakerom przeprowadzenie ataku typu "denial of service" lub obejście niektórych zabezpieczeń i uzyskanie niekontrolowanego dostępu do danych systemowych. Dziury kryją się w m. in. w funkcjach shmctl() i setsid(), ...

-

![Coraz więcej ataków DoS [© Scanrail - Fotolia.com] Coraz więcej ataków DoS]()

Coraz więcej ataków DoS

Liczba ataków "Denial of Service" (DoS), podczas których hakerzy przeciążają sieci danymi, próbując je unieruchomić, wzrosła o 50 proc. - donosi raport firmy Symantec. Opracowywany dwa razy w roku Symantec Threat Report stwierdza, że phishing (password harvesting fishing), gdzie fałszywe e-maile żądają haseł od nieświadomych użytkowników, wzrósł o ...

-

![Windows: nowe zagrożenie [© stoupa - Fotolia.com] Windows: nowe zagrożenie]()

Windows: nowe zagrożenie

F-Secure, firma zajmująca się ochroną antywirusową i zapobieganiem włamaniom komputerowym, poinformowała o odkrytym w piątek zagrożeniu nazwanym ANI, które wykorzystuje pliki animacji kursora zastosowane w systemie Windows. Przez weekend (31.03 -01.04.2007) ilość ataków przeprowadzonych z wykorzystaniem exploita znacznie wzrosła. Większość z nich ...

-

![iPhone kontra hakerzy [© pizuttipics - Fotolia.com] iPhone kontra hakerzy]()

iPhone kontra hakerzy

Firma Arbor Networks, zajmująca się zagadnieniami sieciowego bezpieczeństwa wydała raport, w którym informuje, że w 2008 roku posiadacze iPhone'ów muszą liczyć się z wieloma poważnymi atakami ze strony hakerów. Słabością, która może być wykorzystana, są multimedialne funkcje telefonu. Szkodliwe oprogramowanie może zostać umieszczone w obrazach lub ...

-

![ESET: lista wirusów VIII 2008 ESET: lista wirusów VIII 2008]()

ESET: lista wirusów VIII 2008

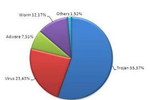

Loginy oraz hasła graczy sieciowych gier RPG nadal stanowią wyjątkowo łakomy kąsek dla hakerów - według ostatniego raportu firmy ESET, najczęściej atakującymi zagrożeniami sierpnia okazały się po raz kolejny konie trojańskie wykradające właśnie dane graczy popularnych sieciówek. Dla twórców złośliwego oprogramowania wyjątkowo atrakcyjne i ...

-

![Cyberprzestępczość coraz zyskowniejsza Cyberprzestępczość coraz zyskowniejsza]()

Cyberprzestępczość coraz zyskowniejsza

Nastawieni na zyski cyberprzestępcy zastąpili nastoletnich hakerów w roli twórców szkodliwego oprogramowania, które jest wykorzystywane przez prężnie działający podziemny rynek. Magazyn Consumer Reports szacuje, że konsumenci w USA stracili ponad 7 mld USD w latach 2006-2007 z powodu działań wykorzystujących wirusy, programy szpiegujące i ataki ...

-

![Dzień Bezpiecznego Internetu 2009 [© stoupa - Fotolia.com] Dzień Bezpiecznego Internetu 2009]()

Dzień Bezpiecznego Internetu 2009

... są w zasadzie bezużyteczne. W większości przypadków foldery zawierają jeden czytelny plik, w którym haker podaje numer konta oraz sumę, jaką musisz przelać, aby otrzymać klucz. ... zwykle wystarczy, aby zapewnić Ci ochronę, a mając aktualną kopią zapasową, taki atak będzie kosztował Cię najwyżej kilka minut Twojego czasu. Eksperci przypominają także ...

-

![Hakerzy wykorzystują ciekawe wydarzenia Hakerzy wykorzystują ciekawe wydarzenia]()

Hakerzy wykorzystują ciekawe wydarzenia

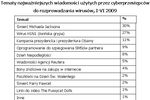

Według badań firmy Panda Security twórcy wirusów coraz częściej do atakowania internautów używają głośnych wydarzeń. Śmierć Michaela Jacksona, świńska grypa oraz prezydentura Obamy były najważniejszymi wydarzeniami, które od stycznia do czerwca 2009 r. posłużyły do rozprowadzania wirusów. Innymi tematami, które hakerzy chętnie wykorzystują, są ...

-

![Windows 7 z trojanami [© stoupa - Fotolia.com] Windows 7 z trojanami]()

Windows 7 z trojanami

Hakerzy w poszukiwaniu nowych ofiar w sieci P2P udostępnili zarażony backdoorami i rootkitami plik instalacyjny Windows 7. Cyberprzestępcy ingerując w struktury systemu nie ograniczyli się do dodania jednego typu zagrożeń. Spreparowany plik umożliwia zainfekowanie tysiącami różnych wirusów i trojanów, dzięki którym przeprowadzenie ataku jest ...

-

![Aktualizacje systemu i antywirusy podstawą ochrony w sieci [© stoupa - Fotolia.com] Aktualizacje systemu i antywirusy podstawą ochrony w sieci]()

Aktualizacje systemu i antywirusy podstawą ochrony w sieci

Zapobieganie obecności szkodliwych programów w systemie komputera to ciągły proces przeciwdziałania hakerskim atakom. Aktualizacje systemu oraz programy antywirusowe minimalizują ryzyko infekcji jednak użytkownicy komputerów wyrabiając prawidłowe nawyki podczas surfowania w sieci powinni pamiętać o zachowaniu ostrożności oraz rozsądku - uważają ...

-

![Panda Labs: trojany groźne w III kw. 2010 Panda Labs: trojany groźne w III kw. 2010]()

Panda Labs: trojany groźne w III kw. 2010

Jak wynika z kwartalnego raportu Laboratorium PandaLabs, clickjacking, BlackHat SEO i ataki 0-day stanowiły najpowszechniejsze techniki rozpowszechniania złośliwego oprogramowania w trzecim kwartale br. Spam stanowił 95% wszystkich wysyłanych wiadomości e-mail. Jednym z najbardziej narażonych na infekcje krajów okazała się Polska. Smartfony z ...

-

![Halloweenowe ataki hakerów Halloweenowe ataki hakerów]()

Halloweenowe ataki hakerów

Żartobliwe aplikacje symulujące zarażenie trojanem zalewają sieć. Filmy "Paranormal Activity 2" i "Piątek Trzynastego" są obecnie najczęściej wykorzystywanymi do ataków BlackHat SEO w celu rozprzestrzeniania złośliwych kodów. Do tego spam rozsyłany w celu zbierania danych osobistych. Hakerzy jako wabik powszechnie wykorzystują grafiki związane ze ...

-

![Kradzież tożsamości w Internecie [© stoupa - Fotolia.com] Kradzież tożsamości w Internecie]()

Kradzież tożsamości w Internecie

Każdego dnia dochodzi do kradzieży danych personalnych w sieci. Hakerzy coraz częściej sięgają również po nasze hasło i login. Jaki jest cel takich ataków, a także w jaki sposób skutecznie się przed tym obronić, to dwa ważne pytania, na które staramy się odpowiedzieć. Tożsamość można najlepiej zdefiniować jako zespół indywidualnych cech, przez ...

-

![Niedbali pracownicy zmniejszają bezpieczeństwo IT [© Fotowerk - Fotolia.com] Niedbali pracownicy zmniejszają bezpieczeństwo IT]()

Niedbali pracownicy zmniejszają bezpieczeństwo IT

W ciągu ostatniego roku 3 na 4 dyrektorów IT zauważyło zwiększoną liczbę ataków zewnętrznych na dane firm, w których pracują. Jednak to nie hakerów informatycy boją się najbardziej lecz… swoich współpracowników. Zdaniem 37% respondentów Światowego Badania Bezpieczeństwa Informacji przeprowadzonego po raz 15-ty przez firmę doradczą Ernst & Young, ...

-

![Cyberprzestępczość - aresztowania VI 2013 Cyberprzestępczość - aresztowania VI 2013]()

Cyberprzestępczość - aresztowania VI 2013

... mu w tym to, że jest on byłym pracownikiem lokalnej Izby Gmin. Sędzia orzekł, że atak nie miał na celu okazania protestu politycznego, ani też nie został przeprowadzony ... osiągnięty, jednak za cenę ośmiu miesięcy aresztu domowego. Cybernękanie nie popłaca 34-letni haker z Morgan City zhakował facebookowe konto pewnej kobiety, po czym zmienił hasło i ...

-

![Samochody połączone z siecią. Cyberprzestępcy już czyhają Samochody połączone z siecią. Cyberprzestępcy już czyhają]()

Samochody połączone z siecią. Cyberprzestępcy już czyhają

Nowoczesne samochody coraz częściej połączone są z internetem. To stwarza pole popisu cyberprzestępcom. Kaspersky Lab oraz IAB Spain postanowiły przyjrzeć się ich bezpieczeństwu. Z analizy ekspertów wynika, że prywatność, uaktualnienia oprogramowania oraz aplikacje mobilne to trzy główne obszary, które mogą zostać wykorzystane przez hakerów do ...

-

![Dr.Web: zagrożenia internetowe w 2015 r. [© weerapat1003 - Fotolia.com] Dr.Web: zagrożenia internetowe w 2015 r.]()

Dr.Web: zagrożenia internetowe w 2015 r.

W dzisiejszych czasach kreatywność jest w cenie. Dotyczy to niestety także cyberprzestępców. Ofiarami nowych metod ataków w minionym roku zostali przede wszystkim użytkownicy urządzeń mobilnych, gracze korzystający z popularnych platform do gier multiplayer, a także klienci bankowości elektronicznej. Co nas zatem czeka w 2015 roku i jakie cele tym ...

-

![Hakerzy nie śpią. Banki w niebezpieczeństwie [© frank peters - Fotolia.com] Hakerzy nie śpią. Banki w niebezpieczeństwie]()

Hakerzy nie śpią. Banki w niebezpieczeństwie

Hakerzy nie próżnują, a ich działalność coraz częściej wymierzona jest w instytucje finansowe. Dane zawarte w najświeższym raporcie „G DATA Security Labs Malware” wyraźnie wskazują, że w ostatnim czasie ilość ataków, których celem były banki wzrosła niemal dwukrotnie. Zuchwałość hakerów zatacza coraz szersze kręgi, a wzrastający poziom ich ...

-

![Bezpieczna bankowość internetowa? Poznaj 5 zasad [© whitelook - Fotolia.com] Bezpieczna bankowość internetowa? Poznaj 5 zasad]()

Bezpieczna bankowość internetowa? Poznaj 5 zasad

Raporty na temat zagrożeń internetowych nie pozostawiają wątpliwości - hakerzy nie odpuszczają, a ich ataki na użytkowników bankowości elektronicznej są coraz częstsze. Jak przetrwać, nie dając się nabrać cyberprzestępcom? Oto kilka rad autorstwa G DATA. Banki nie ustają w zapewnieniach, że klienci korzystający z usług online nie powinni martwić ...

-

![Dziura w Androidzie, użytkownicy bezbronni [© andreacionti - Fotolia.com] Dziura w Androidzie, użytkownicy bezbronni]()

Dziura w Androidzie, użytkownicy bezbronni

... mają otwartą furtkę i mogą zarówno zainfekować urządzenie, jak i nabyć uprawnienia administratora. Co ciekawe, haker może usunąć MMS bezpośrednio po udanej akcji, w ten sposób ofiara nie ... wiadomości pochodzące od nieznanych osób Kto jest najbardziej zagrożony? Podatne na atak są wszystkie wersje Androida od wersji 2.2 w górę, co oznacza, że ...

-

![Jak wygląda cyberprzestępczość od kuchni? [© BillionPhotos.com - Fotolia.com] Jak wygląda cyberprzestępczość od kuchni?]()

Jak wygląda cyberprzestępczość od kuchni?

... inaczej mułami, nie mają zielonego pojęcia, kto steruje ich ruchami. Atak na konto bankowe możemy podzielić na dwie fazy: uzyskanie dostępu do konta i spieniężenie wykradzionych środków. Aby uzyskać dostęp do konta, haker koncentruje się na włamaniu do komputera osobistego ofiary, jej smartfona ...

-

![7 sposobów na infekcje, czyli jak bezpiecznie kupować w aptekach online [© Gina Sanders - Fotolia.com] 7 sposobów na infekcje, czyli jak bezpiecznie kupować w aptekach online]()

7 sposobów na infekcje, czyli jak bezpiecznie kupować w aptekach online

Jesień to okres wzmożonego występowania przeziębień i grypy. Zakatarzone nosy, kaszel, gorączka czy bóle gardła pojawiają się znacznie częściej niż w innych porach roku. Wiele osób poszukuje lekarstw w aptekach internetowych, które często oferują niższe ceny niż placówki stacjonarne. Jak wynika z danych Bitkom co drugi klient odwiedzający apteki ...

-

![Smartwatch, czyli zegarek idealny dla cyberprzestępcy [© nenetus - Fotolia.com] Smartwatch, czyli zegarek idealny dla cyberprzestępcy]()

Smartwatch, czyli zegarek idealny dla cyberprzestępcy

Inteligentne zegarki i opaski treningowe zyskują coraz większe zainteresowanie konsumentów. To bez wątpienia dobra wiadomość dla ich producentów i równie dobra dla hakerów, przed którymi otwiera to całkiem nowe możliwości. Czy będą je wykorzystywać? Jak chronić się przed ewentualnymi atakami? Na te pytania odpowiada G DATA. Smartwatch oraz ...

Strona główna

Strona główna- Wiadomości

- Firma

- Podatki

- Finanse

- Nieruchomości

- Przetargi

- Praca

- Prawo

- Zakupy

- Porady

- Kantor

Narzędzia

- Wyszukiwarki

- Znajdź pracę

- Znajdź przetarg

- Baza adresowa firm

- Kantor walut online

- Ważne adresy

- Urzędy skarbowe

- Adresy ZUS

- Urzędy Pracy

- Adresy banków

- Firmy zlikwidowane

- Centrum Webmastera

- Centrum Webmastera

- Newsy na Twoją stronę

![Zabezpiecz router zanim wyrządzi szkody [© Piotr Adamowicz - Fotolia.com] Zabezpiecz router zanim wyrządzi szkody](https://s3.egospodarka.pl/grafika2/cyberprzestepcy/Zabezpiecz-router-zanim-wyrzadzi-szkody-209418-150x100crop.jpg)

![Rok 2022 pod znakiem ransomware i cryptojacking [© zimmytws - Fotolia.com] Rok 2022 pod znakiem ransomware i cryptojacking](https://s3.egospodarka.pl/grafika2/cyberbezpieczenstwo/Rok-2022-pod-znakiem-ransomware-i-cryptojacking-242660-150x100crop.jpg)

![Polska w TOP3 krajów narażonych na cyberataki, pod ostrzałem m.in. energetyka [© pixabay.com] Polska w TOP3 krajów narażonych na cyberataki, pod ostrzałem m.in. energetyka](https://s3.egospodarka.pl/grafika2/cyberataki/Polska-w-TOP3-krajow-narazonych-na-cyberataki-pod-ostrzalem-m-in-energetyka-268635-150x100crop.jpg)

![AI jako ukryty kanał komunikacji hakerów. Jak asystenci AI mogą przemycać złośliwe komendy? [© wygenerowane przez AI] AI jako ukryty kanał komunikacji hakerów. Jak asystenci AI mogą przemycać złośliwe komendy?](https://s3.egospodarka.pl/grafika2/AI/AI-jako-ukryty-kanal-komunikacji-hakerow-Jak-asystenci-AI-moga-przemycac-zlosliwe-komendy-270841-150x100crop.jpg)

!["Niezawodny" Microsoft [© Nmedia - Fotolia.com] "Niezawodny" Microsoft](https://s3.egospodarka.pl/grafika/laty/Niezawodny-Microsoft-Qq30bx.jpg)

![Mydoom.F niszczy pliki [© stoupa - Fotolia.com] Mydoom.F niszczy pliki](https://s3.egospodarka.pl/grafika/robaki/Mydoom-F-niszczy-pliki-MBuPgy.jpg)

![Dziurawe jądro Linuksa [© Nmedia - Fotolia.com] Dziurawe jądro Linuksa](https://s3.egospodarka.pl/grafika/Linux/Dziurawe-jadro-Linuksa-Qq30bx.jpg)

![Coraz więcej ataków DoS [© Scanrail - Fotolia.com] Coraz więcej ataków DoS](https://s3.egospodarka.pl/grafika/ataki-DoS/Coraz-wiecej-atakow-DoS-apURW9.jpg)

![Windows: nowe zagrożenie [© stoupa - Fotolia.com] Windows: nowe zagrożenie](https://s3.egospodarka.pl/grafika/luki-w-oprogramowaniu/Windows-nowe-zagrozenie-MBuPgy.jpg)

![iPhone kontra hakerzy [© pizuttipics - Fotolia.com] iPhone kontra hakerzy](https://s3.egospodarka.pl/grafika/iphone/iPhone-kontra-hakerzy-QhDXHQ.jpg)

![Dzień Bezpiecznego Internetu 2009 [© stoupa - Fotolia.com] Dzień Bezpiecznego Internetu 2009](https://s3.egospodarka.pl/grafika/Dzien-Bezpiecznego-Internetu/Dzien-Bezpiecznego-Internetu-2009-MBuPgy.jpg)

![Windows 7 z trojanami [© stoupa - Fotolia.com] Windows 7 z trojanami](https://s3.egospodarka.pl/grafika/cyberprzestepcy/Windows-7-z-trojanami-MBuPgy.jpg)

![Aktualizacje systemu i antywirusy podstawą ochrony w sieci [© stoupa - Fotolia.com] Aktualizacje systemu i antywirusy podstawą ochrony w sieci](https://s3.egospodarka.pl/grafika/zagrozenia-internetowe/Aktualizacje-systemu-i-antywirusy-podstawa-ochrony-w-sieci-MBuPgy.jpg)

![Kradzież tożsamości w Internecie [© stoupa - Fotolia.com] Kradzież tożsamości w Internecie](https://s3.egospodarka.pl/grafika/kradziez-danych/Kradziez-tozsamosci-w-Internecie-MBuPgy.jpg)

![Niedbali pracownicy zmniejszają bezpieczeństwo IT [© Fotowerk - Fotolia.com] Niedbali pracownicy zmniejszają bezpieczeństwo IT](https://s3.egospodarka.pl/grafika2/zagrozenia-internetowe/Niedbali-pracownicy-zmniejszaja-bezpieczenstwo-IT-109866-150x100crop.jpg)

![Dr.Web: zagrożenia internetowe w 2015 r. [© weerapat1003 - Fotolia.com] Dr.Web: zagrożenia internetowe w 2015 r.](https://s3.egospodarka.pl/grafika2/rok-2015/Dr-Web-zagrozenia-internetowe-w-2015-r-149945-150x100crop.jpg)

![Hakerzy nie śpią. Banki w niebezpieczeństwie [© frank peters - Fotolia.com] Hakerzy nie śpią. Banki w niebezpieczeństwie](https://s3.egospodarka.pl/grafika2/cyberprzestepcy/Hakerzy-nie-spia-Banki-w-niebezpieczenstwie-157086-150x100crop.jpg)

![Bezpieczna bankowość internetowa? Poznaj 5 zasad [© whitelook - Fotolia.com] Bezpieczna bankowość internetowa? Poznaj 5 zasad](https://s3.egospodarka.pl/grafika2/hakerzy/Bezpieczna-bankowosc-internetowa-Poznaj-5-zasad-157368-150x100crop.jpg)

![Dziura w Androidzie, użytkownicy bezbronni [© andreacionti - Fotolia.com] Dziura w Androidzie, użytkownicy bezbronni](https://s3.egospodarka.pl/grafika2/G-Data/Dziura-w-Androidzie-uzytkownicy-bezbronni-161772-150x100crop.jpg)

![Jak wygląda cyberprzestępczość od kuchni? [© BillionPhotos.com - Fotolia.com] Jak wygląda cyberprzestępczość od kuchni?](https://s3.egospodarka.pl/grafika2/cyberprzestepczosc/Jak-wyglada-cyberprzestepczosc-od-kuchni-166043-150x100crop.jpg)

![7 sposobów na infekcje, czyli jak bezpiecznie kupować w aptekach online [© Gina Sanders - Fotolia.com] 7 sposobów na infekcje, czyli jak bezpiecznie kupować w aptekach online](https://s3.egospodarka.pl/grafika2/apteki-online/7-sposobow-na-infekcje-czyli-jak-bezpiecznie-kupowac-w-aptekach-online-166711-150x100crop.jpg)

![Smartwatch, czyli zegarek idealny dla cyberprzestępcy [© nenetus - Fotolia.com] Smartwatch, czyli zegarek idealny dla cyberprzestępcy](https://s3.egospodarka.pl/grafika2/inteligentne-zegarki/Smartwatch-czyli-zegarek-idealny-dla-cyberprzestepcy-169054-150x100crop.jpg)

![Porównanie i ocena wyników mailingu - czy tylko wskaźniki są ważne? [© lichtmeister - fotolia.com] Porównanie i ocena wyników mailingu - czy tylko wskaźniki są ważne?](https://s3.egospodarka.pl/grafika2/mailing/Porownanie-i-ocena-wynikow-mailingu-czy-tylko-wskazniki-sa-wazne-220933-150x100crop.jpg)

![Content marketing - co to jest i od czego zacząć? [© patpitchaya - Fotolia.com] Content marketing - co to jest i od czego zacząć?](https://s3.egospodarka.pl/grafika2/content-marketing/Content-marketing-co-to-jest-i-od-czego-zaczac-215740-150x100crop.jpg)

![Dlaczego firmom opłaca się korzystać z kantorów internetowych? [© Halfpoint - Fotolia.com] Dlaczego firmom opłaca się korzystać z kantorów internetowych?](https://s3.egospodarka.pl/grafika2/wymiana-walut/Dlaczego-firmom-oplaca-sie-korzystac-z-kantorow-internetowych-219575-150x100crop.jpg)

![Ryczałt ewidencjonowany i składka zdrowotna 2026. Znamy nowe stawki [© wygenerowane przez AI] Ryczałt ewidencjonowany i składka zdrowotna 2026. Znamy nowe stawki](https://s3.egospodarka.pl/grafika2/skladka-na-ubezpieczenie-zdrowotne/Ryczalt-ewidencjonowany-i-skladka-zdrowotna-2026-Znamy-nowe-stawki-270498-150x100crop.jpg)

![Ceny mieszkań stabilne a zdolność kredytowa rośnie. O ile nie masz dzieci [© pexels] Ceny mieszkań stabilne a zdolność kredytowa rośnie. O ile nie masz dzieci [© pexels]](https://s3.egospodarka.pl/grafika2/rynek-mieszkaniowy/Ceny-mieszkan-stabilne-a-zdolnosc-kredytowa-rosnie-O-ile-nie-masz-dzieci-270929-50x33crop.jpg) Ceny mieszkań stabilne a zdolność kredytowa rośnie. O ile nie masz dzieci

Ceny mieszkań stabilne a zdolność kredytowa rośnie. O ile nie masz dzieci

![Farmy wiatrowe i fotowoltaika - co powinien wiedzieć właściciel gruntu przed podpisaniem umowy OZE? [© wygenerowane przez AI] Farmy wiatrowe i fotowoltaika - co powinien wiedzieć właściciel gruntu przed podpisaniem umowy OZE?](https://s3.egospodarka.pl/grafika2/OZE/Farmy-wiatrowe-i-fotowoltaika-co-powinien-wiedziec-wlasciciel-gruntu-przed-podpisaniem-umowy-OZE-270902-150x100crop.jpg)

![Wojna w Iranie i wzrost cen ropy mogą zjeść zyski firm transportowych [© wygenerowane przez AI] Wojna w Iranie i wzrost cen ropy mogą zjeść zyski firm transportowych](https://s3.egospodarka.pl/grafika2/Iran/Wojna-w-Iranie-i-wzrost-cen-ropy-moga-zjesc-zyski-firm-transportowych-270933-150x100crop.jpg)

![Ceny mieszkań stabilne a zdolność kredytowa rośnie. O ile nie masz dzieci [© pexels] Ceny mieszkań stabilne a zdolność kredytowa rośnie. O ile nie masz dzieci](https://s3.egospodarka.pl/grafika2/rynek-mieszkaniowy/Ceny-mieszkan-stabilne-a-zdolnosc-kredytowa-rosnie-O-ile-nie-masz-dzieci-270929-150x100crop.jpg)

![Faktura VAT w 2026: zasady wystawiania, KSeF, korekty, paragon z NIP, zaliczki i waluty obce. Kompletny przewodnik [© wygenerowane przez AI] Faktura VAT w 2026: zasady wystawiania, KSeF, korekty, paragon z NIP, zaliczki i waluty obce. Kompletny przewodnik](https://s3.egospodarka.pl/grafika2/faktura-VAT/Faktura-VAT-w-2026-zasady-wystawiania-KSeF-korekty-paragon-z-NIP-zaliczki-i-waluty-obce-Kompletny-przewodnik-270930-150x100crop.jpg)

![Błędy w dokumentacji przetargowej kosztują miliony. Jak skutecznie przygotować inwestycję publiczną? [© wygenerowane przez AI] Błędy w dokumentacji przetargowej kosztują miliony. Jak skutecznie przygotować inwestycję publiczną?](https://s3.egospodarka.pl/grafika2/procedury-zamowien-publicznych/Bledy-w-dokumentacji-przetargowej-kosztuja-miliony-Jak-skutecznie-przygotowac-inwestycje-publiczna-270901-150x100crop.jpg)