Szkodliwe programy mobilne 2012

2013-03-11 11:39

Przeczytaj także: Nowy trojan Vidro na urządzenia mobilne z Androidem

Oprócz trojana SMS i bota IRC dropper ARK zawierał również exploita roota. Po uruchomieniu na zainfekowanym systemie exploit ten zwiększał uprawnienia do poziomu root, a następnie uruchamiał bota IRC, który z kolei instalował i uruchamiał trojana SMS. Po wykonaniu swojej funkcji trojan SMS przestawał działać, w przeciwieństwie do bota IRC, który czekał na polecenia. Dzięki temu bot IRC mógł kontrolować sytuację po infekcji smartfona. Wszystkie smartfony zainfekowane botem IRC Foncy tworzyły w pełni rozwinięty botnet i mogły być wykorzystywane do wykonywania niemal wszystkich działań na polecenie właściciela botnetu.

Francuska policja zlokalizowała i aresztowała dwóch podejrzanych o udział w tworzeniu i rozprzestrzenianiu tego zagrożenia. Według danych policyjnych, zainfekowali oni ponad 2 000 urządzeń i zarobili na tym projekcie ponad 100 000 euro. Był to pierwszy przypadek aresztowania pod zarzutem rozprzestrzeniania szkodliwego oprogramowania atakującego urządzenia mobilne.

W lutym wykryto mobilny botnet, który miał od 10 000 do 30 000 aktywnych zainfekowanych urządzeń jednocześnie. Całkowita liczba zainfekowanych telefonów wynosiła setki tysięcy. Botnet ten został stworzony przez chińskich twórców wirusów i opierał się na backdorze RootSmart, który posiada różne funkcje zdalnego kontrolowania urządzeń mobilnych z Androidem. Cyberprzestępcy wykorzystali wypróbowaną taktykę w celu rozprzestrzenienia RootSmarta: spakowali go wraz z legalnymi programami przy użyciu pakerów i wrzucili plik archiwum do nieoficjalnych sklepów z aplikacjami powszechnie wykorzystywanych w Chinach w celu pobierania aplikacji dla Androida. Użytkownicy pobierający aplikacje mające rzekomo dostosować telefony do ich potrzeb pobierali w rzeczywistości backdoora, który podłączał ich urządzenie do botnetu.

Skala infekcji RootSmarta pozwoliła szkodliwym użytkownikom zarobić na swojej sieci zainfekowanych telefonów. Zastosowali najczęściej wykorzystywaną metodę wśród cyberprzestępców w świecie mobilnym: wysyłanie wiadomości tekstowych na krótkie numery. Szkodliwi użytkownicy stwierdzili, że najtańsze numery nie wzbudzą podejrzeń wśród ich ofiar. Cyberprzestępcy zdobyli pełną kontrolę nad mobilnymi urządzeniami, co pozwoliło im ukrywać szkodliwe oprogramowanie w telefonie przez długi czas i kraść środki z kont ofiar.

W 2012 roku wykryliśmy backdoory, które – na szczęście – nie potrafiły infekować dużej liczby urządzeń. Mimo to, zagrożenia te, jak również ich funkcje, są dość interesujące.

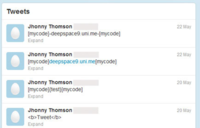

Jedno z zagrożeń atakujących Androida, znane jako Cawitt, jest interesujące przede wszystkim z tego względu, że zawiera mechanizm wykorzystywany do uzyskiwania nazwy domeny centrum kontroli za pośrednictwem Twittera. Ciało tego szkodnika zawiera ciągi, z których generuje pseudonimy użytkownika na tym portalu społecznościowym. Po wygenerowaniu fikcyjnych nazw użytkowników backdoor wysyła żądania do serwera Twittera w celu otrzymania ich tweetów. Tweety te zawierają nazwy domen centrum kontroli.

fot. mat. prasowe

Przykłady tweetów C&C

Jedno z zagrożeń atakujących Androida, znane jako Cawitt

Aby rozpocząć otrzymywanie poleceń z centrum kontroli C&C, Cawitt wysyła żądanie POST do nazwy domeny otrzymywanej za pośrednictwem Twittera, a następnie dodaje "/carbontetraiodide" na koniec. W odpowiedzi na to żądanie bot otrzyma polecenie.

Innym interesującym zagrożeniem wykrytym pod koniec 2012 roku jest SpamSold, bot spamowy, który atakuje urządzenia z Androidem. Jest to pierwszy szkodliwy program dla urządzeń mobilnych stworzony w celu wysyłania spamu SMS z zainfekowanych urządzeń.

Backdoor ten próbuje ukryć swoją obecność w smartfonie poprzez usunięcie swojej ikonki oraz pobranie darmowej wersji gry, którą wykorzystuje jako przykrywkę. Następnie SpamSold odpowiada na żądania GET serwera kontroli jak w przykładzie poniżej:

fot. mat. prasowe

Żądanie GET SpamSold

SpamSold, bot spamowy, który atakuje urządzenia z Androidem. Jest to szkodliwy program dla urządzeń mobilnych stworzony w celu wysyłania spamu SMS z zainfekowanych urządzeń

W odpowiedzi otrzymuje wiadomość tekstową do rozesłania i pierwsze 100 numerów, na które należy ją wysłać.

fot. mat. prasowe

Odpowiedź serwera

W odpowiedzi otrzymuje wiadomość tekstową do rozesłania i pierwsze 100 numerów, na które należy ją wysłać

Po otrzymaniu odpowiedzi bot próbuje wysłać zawartą w poleceniu wiadomość tekstową na podane numery, a gdy zabraknie mu numerów, wysyła żądanie do serwera po nowy zestaw numerów i nową wiadomość tekstową. Tymczasem, program ukrywa wysyłane wiadomości tekstowe, a tym samym swoją obecność i działania.

Na szczęście szkodliwym użytkownikom nie udało się jeszcze zbudować botnetu na dużą skalę. Jednak już sam fakt, że mobilne szkodliwe oprogramowanie jest obecnie wykorzystywane do rozsyłania wiadomości tekstowych sugeruje, że w 2013 roku pojawi się więcej niż jeden szkodliwy program o podobnych funkcjach.

Polowanie na kody mTan

W atakach ukierunkowanych w 2012 roku wykorzystano kilka nowych zagrożeń, takich jak ataki przeprowadzane przy użyciu ZitMo oraz SpitMo (ZeuS- i SpyEye-in-the-Mobile). Celem tych zagrożeń jest przechwytywanie wiadomości tekstowych z serwisów bankowości online zawierających numery służące do autoryzacji transakcji, tzw. mTAN-y.

Nowe wersje ZitMo i SpitMo pojawiają się regularnie, zarówno dla Androida jak i innych systemów operacyjnych. W celu ukrycia swoich zagrożeń twórcy wirusów wykorzystują te same metody co dwa lata temu. Zwykle jest to podszywanie się pod „certyfikat bezpieczeństwa” lub oprogramowanie bezpieczeństwa dla smartfona. W efekcie zamiast aplikacji antywirusowej użytkownicy pobierają na swoje urządzenia szkodliwe oprogramowanie.

fot. mat. prasowe

ZitMo podszywający się pod aplikację bezpieczeństwa

Nowe wersje ZitMo i SpitMo pojawiają się regularnie, zarówno dla Androida jak i innych systemów operacyjnych

To, że Android jest obecnie tak popularny, nie oznacza, że nikt nie korzysta z pozostałych systemów operacyjnych. Wiedzą o tym twórcy wirusów, którzy zignorowali pogłoski o nieuchronnym końcu platformy BlackBerry. W 2012 roku pojawiły się nowe wersje ZitMo dla BlackBerry’ego; w jednym ataku cyberprzestępcy wykorzystali zagrożenia atakujące zarówno platformę BlackBerry jak i Android (w obu numery C&C były takie same).

Kilka nowych modyfikacji ZitMo dla Androida zaczęło bardziej przypominać swoich „braci” tworzonych dla innych platform. Wcześniej ZitMo dla Androida posiadał stosunkowo prymitywne funkcje (głównie potrafił wysyłać przychodzące wiadomości zawierające kody mTAN). Jednak najnowsze wersje tego trojana zawierały rozszerzoną listę poleceń wykorzystywanych przez twórców tego szkodnika do kontroli i zarządzania operacjami tego zagrożenia.

fot. mat. prasowe

Przykład niektórych poleceń w ZitMo dla Androida

Kilka nowych modyfikacji ZitMo dla Androida zaczęło bardziej przypominać swoich „braci” tworzonych dla innych platform

Przed 2012 rokiem ataki przeprowadzane w celu kradzieży kodów mTAN były wykrywane w zaledwie kilku europejskich krajach: Hiszpanii, we Włoszech, w Niemczech, Polsce i kilku innych. Ofiarami tych ataków byli użytkownicy różnych platform mobilnych: Androida, BlackBerry, Symbiana i Windows Mobile. Pod koniec 2012 roku jednym z celów takich ataków stała się Rosja, w której coraz częściej korzysta się z bankowości online – fakt, który nie umknął uwadze twórców wirusów. Rozpowszechniony trojan Carberp, który działa w podobny sposób co ZeuS, zyskał swoją własną wersję mobilną: Trojan-Spy.AndroidOS.Citmo.

Podobnie jak jego wspólnik w przestępstwie ZeuS ZitMo, trojan CitMo potrafi ukrywać przychodzące wiadomości tekstowe zawierające kody mTAN i wysyłać je szkodliwym użytkownikom. Różne wersje CitMo przesyłają przechwycone wiadomości tekstowe zarówno na numery telefonu cyberprzestępców jak i ich zdalne serwery.

![Szkodliwe programy mobilne 2013 [© Köpenicker - Fotolia.com] Szkodliwe programy mobilne 2013](https://s3.egospodarka.pl/grafika2/szkodliwe-oprogramowanie/Szkodliwe-programy-mobilne-2013-133928-150x100crop.jpg) Szkodliwe programy mobilne 2013

Szkodliwe programy mobilne 2013

oprac. : Katarzyna Sikorska / eGospodarka.pl

Przeczytaj także

Skomentuj artykuł Opcja dostępna dla zalogowanych użytkowników - ZALOGUJ SIĘ / ZAREJESTRUJ SIĘ

Komentarze (0)

![Ataki hakerskie: nowy szkodliwy program dla Androida [© Pavel Ignatov - Fotolia.com] Ataki hakerskie: nowy szkodliwy program dla Androida](https://s3.egospodarka.pl/grafika2/ataki-hakerskie/Ataki-hakerskie-nowy-szkodliwy-program-dla-Androida-115336-150x100crop.jpg)

![Trojan SMS dla smartfonów z Android [© pizuttipics - Fotolia.com] Trojan SMS dla smartfonów z Android](https://s3.egospodarka.pl/grafika/Kaspersky-Lab/Trojan-SMS-dla-smartfonow-z-Android-QhDXHQ.jpg)

![Trojan bankowy Qbot najpupularniejszy na świecie w VI 2023 [© Brian Jackson - Fotolia.com] Trojan bankowy Qbot najpupularniejszy na świecie w VI 2023](https://s3.egospodarka.pl/grafika2/cyberzagrozenia/Trojan-bankowy-Qbot-najpupularniejszy-na-swiecie-w-VI-2023-253614-150x100crop.jpg)

![Jak zwiększyć bezpieczeństwo smartfona? [© pixabay.com] Jak zwiększyć bezpieczeństwo smartfona?](https://s3.egospodarka.pl/grafika2/ataki-na-smartfony/Jak-zwiekszyc-bezpieczenstwo-smartfona-249062-150x100crop.jpg)

![Co zrobić, kiedy złapiesz malware? [© Marek - Fotolia.com] Co zrobić, kiedy złapiesz malware?](https://s3.egospodarka.pl/grafika2/malware/Co-zrobic-kiedy-zlapiesz-malware-247586-150x100crop.jpg)

![Cisco: bezpieczeństwo w Internecie 2012 [© apops - Fotolia.com] Cisco: bezpieczeństwo w Internecie 2012](https://s3.egospodarka.pl/grafika2/zagrozenia-internetowe/Cisco-bezpieczenstwo-w-Internecie-2012-114331-150x100crop.jpg)

![Złośliwe aplikacje na Androida atakują Windows [© Pavel Ignatov - Fotolia.com] Złośliwe aplikacje na Androida atakują Windows](https://s3.egospodarka.pl/grafika2/zlosliwe-aplikacje/Zlosliwe-aplikacje-na-Androida-atakuja-Windows-114500-150x100crop.jpg)

![Europejski rynek IT 2026 wg Gartnera: Rekordowy wzrost wydatków na AI, chmurę i cyberbezpieczeństwo [© wygenerowane przez AI] Europejski rynek IT 2026 wg Gartnera: Rekordowy wzrost wydatków na AI, chmurę i cyberbezpieczeństwo](https://s3.egospodarka.pl/grafika2/trendy-technologiczne/Europejski-rynek-IT-2026-wg-Gartnera-Rekordowy-wzrost-wydatkow-na-AI-chmure-i-cyberbezpieczenstwo-270143-150x100crop.jpg)

![Czy rozmowa z chatbotem to zdrada? Nowa intymność w erze AI [© StockCake] Czy rozmowa z chatbotem to zdrada? Nowa intymność w erze AI](https://s3.egospodarka.pl/grafika2/sztuczna-inteligencja/Czy-rozmowa-z-chatbotem-to-zdrada-Nowa-intymnosc-w-erze-AI-270069-150x100crop.jpg)

![Niechlubne tradycje bożonarodzeniowe, czyli o marnowaniu żywności w liczbach [© pixabay] Niechlubne tradycje bożonarodzeniowe, czyli o marnowaniu żywności w liczbach](https://s3.egospodarka.pl/grafika2/marnowanie-zywnosci/Niechlubne-tradycje-bozonarodzeniowe-czyli-o-marnowaniu-zywnosci-w-liczbach-269984-150x100crop.jpg)

![Ranking lokat i kont oszczędnościowych. Przegląd możliwości dostępnych jeszcze w maju [© sasun Bughdaryan - Fotolia.com] Ranking lokat i kont oszczędnościowych. Przegląd możliwości dostępnych jeszcze w maju](https://s3.egospodarka.pl/grafika2/najlepsze-lokaty/Ranking-lokat-i-kont-oszczednosciowych-Przeglad-mozliwosci-dostepnych-jeszcze-w-maju-266937-150x100crop.jpg)

![Najtańsze pożyczki pozabankowe - ranking [© Daniel Krasoń - Fotolia.com] Najtańsze pożyczki pozabankowe - ranking](https://s3.egospodarka.pl/grafika2/pozyczki-pozabankowe/Najtansze-pozyczki-pozabankowe-ranking-212702-150x100crop.jpg)

![Linki sponsorowane, dofollow, nofollow. Jak wykorzystać linkowanie w reklamie? [© bf87 - Fotolia.com] Linki sponsorowane, dofollow, nofollow. Jak wykorzystać linkowanie w reklamie?](https://s3.egospodarka.pl/grafika2/linki-sponsorowane/Linki-sponsorowane-dofollow-nofollow-Jak-wykorzystac-linkowanie-w-reklamie-216282-150x100crop.jpg)

![Długie weekendy - jak wygląda kalendarz 2025? [© snowing na Freepik] Długie weekendy - jak wygląda kalendarz 2025?](https://s3.egospodarka.pl/grafika2/dlugie-weekendy/Dlugie-weekendy-jak-wyglada-kalendarz-2025-263192-150x100crop.jpg)

![7 pułapek i okazji - zobacz co cię czeka podczas kupna mieszkania na wynajem [© pixabay - wygenerowane przez AI] 7 pułapek i okazji - zobacz co cię czeka podczas kupna mieszkania na wynajem [© pixabay - wygenerowane przez AI]](https://s3.egospodarka.pl/grafika2/inwestycja-w-mieszkanie/7-pulapek-i-okazji-zobacz-co-cie-czeka-podczas-kupna-mieszkania-na-wynajem-270018-50x33crop.jpg) 7 pułapek i okazji - zobacz co cię czeka podczas kupna mieszkania na wynajem

7 pułapek i okazji - zobacz co cię czeka podczas kupna mieszkania na wynajem

![Alpine A110 R: ekstremalnie lekkie, piekielnie szybkie. Dlaczego ten francuski sportowiec zachwyca purystów? [© Wojciech Krzemiński] Alpine A110 R: ekstremalnie lekkie, piekielnie szybkie. Dlaczego ten francuski sportowiec zachwyca purystów?](https://s3.egospodarka.pl/grafika2/Alpine-A110-R/Alpine-A110-R-ekstremalnie-lekkie-piekielnie-szybkie-Dlaczego-ten-francuski-sportowiec-zachwyca-purystow-270047-150x100crop.jpg)

![Praca w święta? 5 błędnych przekonań liderów, które niszczą urlop zespołu [© pexels] Praca w święta? 5 błędnych przekonań liderów, które niszczą urlop zespołu](https://s3.egospodarka.pl/grafika2/dobry-lider/Praca-w-swieta-5-blednych-przekonan-liderow-ktore-niszcza-urlop-zespolu-270014-150x100crop.jpg)

![Najważniejszy kod podróży lotniczej. Czym jest PNR? [© pexels] Najważniejszy kod podróży lotniczej. Czym jest PNR?](https://s3.egospodarka.pl/grafika2/lot-samolotem/Najwazniejszy-kod-podrozy-lotniczej-Czym-jest-PNR-270138-150x100crop.jpg)

![Awaria KSeF w 2026 - tryb awaryjny, data wystawienia faktury i obowiązki podatnika. Praktyczny poradnik [© wygenerowane przez AI] Awaria KSeF w 2026 - tryb awaryjny, data wystawienia faktury i obowiązki podatnika. Praktyczny poradnik](https://s3.egospodarka.pl/grafika2/KSeF/Awaria-KSeF-w-2026-tryb-awaryjny-data-wystawienia-faktury-i-obowiazki-podatnika-Praktyczny-poradnik-270179-150x100crop.jpg)

![Test Mercedes-AMG SL 55 4MATIC+ Luksusowy kabriolet z napędem na cztery koła i potężnym V8 [© Wojciech Krzemiński] Test Mercedes-AMG SL 55 4MATIC+ Luksusowy kabriolet z napędem na cztery koła i potężnym V8](https://s3.egospodarka.pl/grafika2/Mercedes-AMG-SL-55-4MATIC/Test-Mercedes-AMG-SL-55-4MATIC-Luksusowy-kabriolet-z-napedem-na-cztery-kola-i-poteznym-V8-270058-150x100crop.jpg)

![Jawność wynagrodzeń od 24 grudnia 2025: co naprawdę się zmienia? Poznaj fakty i mity [© wygenerowane przez AI] Jawność wynagrodzeń od 24 grudnia 2025: co naprawdę się zmienia? Poznaj fakty i mity](https://s3.egospodarka.pl/grafika2/dyskryminacja-placowa/Jawnosc-wynagrodzen-od-24-grudnia-2025-co-naprawde-sie-zmienia-Poznaj-fakty-i-mity-270170-150x100crop.jpg)