Szkodliwe programy mobilne 2012

2013-03-11 11:39

Przeczytaj także: Nowy trojan Vidro na urządzenia mobilne z Androidem

Moduł dla Nokii posiada podobną funkcję i również przechwytuje dane dotyczące samego urządzenia, wiadomości tekstowe i multimedialne, kalendarz, kontakty oraz zainstalowane aplikacje. Ponadto próbuje zlokalizować i przechwycić pliki o następujących rozszerzeniach: .txt, .cdb, .doc, .docx, .xls, .xlsx, .ppt, .pptx, .dot, .dotx, .odt, .djvu, .odts, .reg, .rtf, .zip, .rar, .pdf, .7z, .wab, .pab, .vcf, .ost, .jpg, .waw, .mp4, .m4a, .amr, .exe, .log, .cer, .eml, .msg, .arc, .key, .pgp, .gpg. Wykorzystuje ConnAPI.dll z PC Connectivity Solution w celu interakcji z mobilnymi urządzeniami .

Warto wspomnieć również o komponentach Czerwonego Października, które działają w systemie Windows Mobile. Moduły te można podzielić na dwie grupy:

- moduły działające na zainfekowanych komputerach z systemem Windows (wykorzystywane do infekowania/aktualizacji urządzeń z systemem Windows Mobile podłączonych do zainfekowanego komputera);

- moduły zainstalowane na podłączonych smartfonach z systemem Windows Mobile przez komponent windowsowy.

W przypadku pierwszej grupy, celem nie jest przechwytywanie informacji z podłączonego urządzenia z systemem Windows Mobile, a instalowanie backdoora na smartfonie (lub aktualizacja już zainstalowanego). Komponent backdoora, który instaluje moduł na smartfonie w pierwszej kategorii jest określany w pewnych kręgach jako „zakładka” lub „bookmark”.

Oprócz backdoorów komponent windowsowy pobiera na urządzenia również inne pliki wykonywalne. Takie pliki .exe są wykorzystywane do zmiany konfiguracji urządzenia oraz uruchamiania, uaktualniania i usuwania backdoorów. Potrafią również kopiować specjalny plik konfiguracyjny z .ex (winupdate.cfg) z komputera na smartfon.

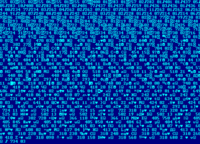

Plik ten był pierwotnie zaszyfrowany. Odszyfrowany plik wygląda tak:

fot. mat. prasowe

winupdate.cfg po odszyfrowaniu

Plik ten zawiera dane dotyczące kodów MCC/MNC (MCC = Mobile Country Code; MNC = Mobile Network Code – czyli kod państwa i kod dostawcy usług telefonii komórkowej)

Plik ten zawiera dane dotyczące kodów MCC/MNC (MCC = Mobile Country Code; MNC = Mobile Network Code – czyli kod państwa i kod dostawcy usług telefonii komórkowej). Doliczyliśmy się łącznie 129 różnych państw i ponad 350 dostawców usług telefonii komórkowej w tych państwach.

Komponent backdoora zakładka ustala MCC/MNC smartfona, a następnie porównuje zebrane dane z danymi z pliku winupdate.cfg i zapisuje wszystko do pliku dziennika.

W swoich operacjach z centrum kontroli (C&C) moduł zakładka próbuje wysłać żądanie POST na adresy centrum kontroli wyszczególnione w module (win-check-update.com lub, jeśli ta domena jest niedostępna, mobile-update.com):

'POST %s HTTP/1.0 Accept: */* User-Agent: Mozilla/4.0 Content-Length: %d Host: %s'

W odpowiedzi moduł ten otrzymuje plik ze zdalnego serwera, który następnie przechowuje w \Windows\%u.exe i uruchamia.

Jeżeli chodzi o domeny C&C – oprócz win-check-update.com i mobile-update.com, Kaspersky Lab wykrył następujące nazwy podejrzanych centrów kontroli:

- cydiasoft.com

- htc-mobile-update.com

- mobile-update.com

- playgoogle-market.com

- security-mobile.com

- world-mobile-congress.com

W skrócie, można wysunąć następujące wnioski:

- Po pierwsze, wiemy, że istnieje kilka modułów Czerwonego Października, których celem jest kradzież informacji z różnych rodzajów urządzeń mobilnych.

- Po drugie, istnieją niebezpośrednie wskazówki (lista kluczy rejestru, nazwy domen) istnienia innych modułów Czerwonego Października stworzonych w celu współpracy z innymi urządzeniami mobilnymi, łącznie z tymi działającymi na Androidzie i BlackBerry. Jednak w momencie publikacji tego artykułu nie wykryliśmy modułów dla tych platform.

Podsumowanie

Od czasu pojawienia się mobilnego szkodliwego oprogramowania każdego roku mają miejsce wydarzenia i incydenty, które wpływają na kolejny etap ewolucji tych zagrożeń – a rok 2012 można uznać za jeden z najbardziej znamiennych. Dlaczego?

Po pierwsze, liczba mobilnych zagrożeń gwałtownie wzrosła w 2012 roku.

Po drugie, Android stał się mobilnym celem numer jeden wśród cyberprzestępców.

Po trzecie, zagrożenia mobilne tworzone są na skalę międzynarodową. Obecnie cyberprzestępcy nie ograniczają się już do użytkowników urządzeń mobilnych w Rosji i Chinach. Poważne incydenty powodujące niemałe szkody miały miejsce w wielu krajach.

Wreszcie, mamy dowód, że urządzenia mobilne oraz przechowywane na nich dane stanowią cel nie tylko zwykłych cyberprzestępców, ale również różnych organizacji stojących za atakami takimi jak Czerwony Październik.

![Szkodliwe programy mobilne 2013 [© Köpenicker - Fotolia.com] Szkodliwe programy mobilne 2013](https://s3.egospodarka.pl/grafika2/szkodliwe-oprogramowanie/Szkodliwe-programy-mobilne-2013-133928-150x100crop.jpg) Szkodliwe programy mobilne 2013

Szkodliwe programy mobilne 2013

oprac. : Katarzyna Sikorska / eGospodarka.pl

Przeczytaj także

Skomentuj artykuł Opcja dostępna dla zalogowanych użytkowników - ZALOGUJ SIĘ / ZAREJESTRUJ SIĘ

Komentarze (0)

![Ataki hakerskie: nowy szkodliwy program dla Androida [© Pavel Ignatov - Fotolia.com] Ataki hakerskie: nowy szkodliwy program dla Androida](https://s3.egospodarka.pl/grafika2/ataki-hakerskie/Ataki-hakerskie-nowy-szkodliwy-program-dla-Androida-115336-150x100crop.jpg)

![Trojan SMS dla smartfonów z Android [© pizuttipics - Fotolia.com] Trojan SMS dla smartfonów z Android](https://s3.egospodarka.pl/grafika/Kaspersky-Lab/Trojan-SMS-dla-smartfonow-z-Android-QhDXHQ.jpg)

![Trojan bankowy Qbot najpupularniejszy na świecie w VI 2023 [© Brian Jackson - Fotolia.com] Trojan bankowy Qbot najpupularniejszy na świecie w VI 2023](https://s3.egospodarka.pl/grafika2/cyberzagrozenia/Trojan-bankowy-Qbot-najpupularniejszy-na-swiecie-w-VI-2023-253614-150x100crop.jpg)

![Jak zwiększyć bezpieczeństwo smartfona? [© pixabay.com] Jak zwiększyć bezpieczeństwo smartfona?](https://s3.egospodarka.pl/grafika2/ataki-na-smartfony/Jak-zwiekszyc-bezpieczenstwo-smartfona-249062-150x100crop.jpg)

![Co zrobić, kiedy złapiesz malware? [© Marek - Fotolia.com] Co zrobić, kiedy złapiesz malware?](https://s3.egospodarka.pl/grafika2/malware/Co-zrobic-kiedy-zlapiesz-malware-247586-150x100crop.jpg)

![Cisco: bezpieczeństwo w Internecie 2012 [© apops - Fotolia.com] Cisco: bezpieczeństwo w Internecie 2012](https://s3.egospodarka.pl/grafika2/zagrozenia-internetowe/Cisco-bezpieczenstwo-w-Internecie-2012-114331-150x100crop.jpg)

![Złośliwe aplikacje na Androida atakują Windows [© Pavel Ignatov - Fotolia.com] Złośliwe aplikacje na Androida atakują Windows](https://s3.egospodarka.pl/grafika2/zlosliwe-aplikacje/Zlosliwe-aplikacje-na-Androida-atakuja-Windows-114500-150x100crop.jpg)

![Europejski rynek IT 2026 wg Gartnera: Rekordowy wzrost wydatków na AI, chmurę i cyberbezpieczeństwo [© wygenerowane przez AI] Europejski rynek IT 2026 wg Gartnera: Rekordowy wzrost wydatków na AI, chmurę i cyberbezpieczeństwo](https://s3.egospodarka.pl/grafika2/trendy-technologiczne/Europejski-rynek-IT-2026-wg-Gartnera-Rekordowy-wzrost-wydatkow-na-AI-chmure-i-cyberbezpieczenstwo-270143-150x100crop.jpg)

![Czy rozmowa z chatbotem to zdrada? Nowa intymność w erze AI [© StockCake] Czy rozmowa z chatbotem to zdrada? Nowa intymność w erze AI](https://s3.egospodarka.pl/grafika2/sztuczna-inteligencja/Czy-rozmowa-z-chatbotem-to-zdrada-Nowa-intymnosc-w-erze-AI-270069-150x100crop.jpg)

![Niechlubne tradycje bożonarodzeniowe, czyli o marnowaniu żywności w liczbach [© pixabay] Niechlubne tradycje bożonarodzeniowe, czyli o marnowaniu żywności w liczbach](https://s3.egospodarka.pl/grafika2/marnowanie-zywnosci/Niechlubne-tradycje-bozonarodzeniowe-czyli-o-marnowaniu-zywnosci-w-liczbach-269984-150x100crop.jpg)

![Ranking lokat i kont oszczędnościowych. Przegląd możliwości dostępnych we wrześniu 2025 [© freepik] Ranking lokat i kont oszczędnościowych. Przegląd możliwości dostępnych we wrześniu 2025](https://s3.egospodarka.pl/grafika2/najlepsze-lokaty/Ranking-lokat-i-kont-oszczednosciowych-Przeglad-mozliwosci-dostepnych-we-wrzesniu-2025-268649-150x100crop.jpg)

![Jaki jest koszt przejechania 100 km samochodem? Sprawdź porównanie benzyny, oleju napędowego, LPG i innych paliw. [© matthias21 - Fotolia.com] Jaki jest koszt przejechania 100 km samochodem? Sprawdź porównanie benzyny, oleju napędowego, LPG i innych paliw.](https://s3.egospodarka.pl/grafika2/wydatki-na-paliwo/Jaki-jest-koszt-przejechania-100-km-samochodem-Sprawdz-porownanie-benzyny-oleju-napedowego-LPG-i-innych-paliw-262279-150x100crop.jpg)

![7 pułapek i okazji - zobacz co cię czeka podczas kupna mieszkania na wynajem [© pixabay - wygenerowane przez AI] 7 pułapek i okazji - zobacz co cię czeka podczas kupna mieszkania na wynajem [© pixabay - wygenerowane przez AI]](https://s3.egospodarka.pl/grafika2/inwestycja-w-mieszkanie/7-pulapek-i-okazji-zobacz-co-cie-czeka-podczas-kupna-mieszkania-na-wynajem-270018-50x33crop.jpg) 7 pułapek i okazji - zobacz co cię czeka podczas kupna mieszkania na wynajem

7 pułapek i okazji - zobacz co cię czeka podczas kupna mieszkania na wynajem

![Alpine A110 R: ekstremalnie lekkie, piekielnie szybkie. Dlaczego ten francuski sportowiec zachwyca purystów? [© Wojciech Krzemiński] Alpine A110 R: ekstremalnie lekkie, piekielnie szybkie. Dlaczego ten francuski sportowiec zachwyca purystów?](https://s3.egospodarka.pl/grafika2/Alpine-A110-R/Alpine-A110-R-ekstremalnie-lekkie-piekielnie-szybkie-Dlaczego-ten-francuski-sportowiec-zachwyca-purystow-270047-150x100crop.jpg)

![Praca w święta? 5 błędnych przekonań liderów, które niszczą urlop zespołu [© pexels] Praca w święta? 5 błędnych przekonań liderów, które niszczą urlop zespołu](https://s3.egospodarka.pl/grafika2/dobry-lider/Praca-w-swieta-5-blednych-przekonan-liderow-ktore-niszcza-urlop-zespolu-270014-150x100crop.jpg)

![Najważniejszy kod podróży lotniczej. Czym jest PNR? [© pexels] Najważniejszy kod podróży lotniczej. Czym jest PNR?](https://s3.egospodarka.pl/grafika2/lot-samolotem/Najwazniejszy-kod-podrozy-lotniczej-Czym-jest-PNR-270138-150x100crop.jpg)

![Awaria KSeF w 2026 - tryb awaryjny, data wystawienia faktury i obowiązki podatnika. Praktyczny poradnik [© wygenerowane przez AI] Awaria KSeF w 2026 - tryb awaryjny, data wystawienia faktury i obowiązki podatnika. Praktyczny poradnik](https://s3.egospodarka.pl/grafika2/KSeF/Awaria-KSeF-w-2026-tryb-awaryjny-data-wystawienia-faktury-i-obowiazki-podatnika-Praktyczny-poradnik-270179-150x100crop.jpg)

![Test Mercedes-AMG SL 55 4MATIC+ Luksusowy kabriolet z napędem na cztery koła i potężnym V8 [© Wojciech Krzemiński] Test Mercedes-AMG SL 55 4MATIC+ Luksusowy kabriolet z napędem na cztery koła i potężnym V8](https://s3.egospodarka.pl/grafika2/Mercedes-AMG-SL-55-4MATIC/Test-Mercedes-AMG-SL-55-4MATIC-Luksusowy-kabriolet-z-napedem-na-cztery-kola-i-poteznym-V8-270058-150x100crop.jpg)

![Jawność wynagrodzeń od 24 grudnia 2025: co naprawdę się zmienia? Poznaj fakty i mity [© wygenerowane przez AI] Jawność wynagrodzeń od 24 grudnia 2025: co naprawdę się zmienia? Poznaj fakty i mity](https://s3.egospodarka.pl/grafika2/dyskryminacja-placowa/Jawnosc-wynagrodzen-od-24-grudnia-2025-co-naprawde-sie-zmienia-Poznaj-fakty-i-mity-270170-150x100crop.jpg)