Szkodliwe programy mobilne 2012

2013-03-11 11:39

Przeczytaj także: Nowy trojan Vidro na urządzenia mobilne z Androidem

FinSpy

Mobilne wersje FinSpy stanowią część oferty Gamma International. Dane o istnieniu tego pakietu narzędzi do zdalnego monitoringu po raz pierwszy pojawiły się jeszcze w pierwszej połowie 2011 roku. Tego samego roku okazało się, że istnieją mobilne wersje FinSpy. Następnie, w 2012 roku, The Citizen Lab zdobyło do analizy mobilne wersje FinSpy’a dla Androida, iOSa, Windowsa Mobile, Symbiana oraz BlackBerry’ego.

Modyfikacje FinSpy’a dla różnych platform posiadają wiele wspólnych funkcji:

- rejestrowanie połączeń przychodzących i wychodzących;

- ukryte połączenia w celu podsłuchiwania otoczenia celu;

- kradzież informacji ze smartfonów (rejestry połączeń, wiadomości tekstowe i multimedialne, kontakty itd.);

- śledzenie współrzędnych geograficznych;

- komunikacja z centrum kontroli za pośrednictwem Internetu i wiadomości tekstowych.

Jednocześnie, każda wersja dla określonej platformy posiada również kilka specjalnych funkcji. Na przykład FinSpy dla Symbiana potrafi wykonywać zrzuty ekranu; FinSpy dla BlackBerry potrafi również monitorować komunikację za pośrednictwem komunikatora BlackBerry Messenger; wersja dla Androida może włączać i wyłączać tryb samolotowy, FinSpy dla iOSa może zostać zainstalowany z ograniczonym asortymentem urządzeń i określonych unikatowych identyfikatorów, natomiast wersja dla Windows Mobile zmienia polityki bezpieczeństwa.

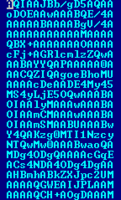

Ciekawym aspektem wszystkich mobilnych wersji FinSpya jest tworzenie i wykorzystywanie pliku konfiguracyjnego 84c.dat. Wykorzystywane do wygenerowania go mechanizmy różnią się w zależności od systemu operacyjnego, ostatecznie jednak zawiera on dane niezbędne do działania modułu spyware (adres serwera kontroli, numer mobilnego C&C, wykorzystywane porty oraz inne dane).

Fragment pliku konfiguracyjnego 84c.dat dla Androida, zaszyfrowany przy użyciu base64

Ciekawym aspektem wszystkich mobilnych wersji FinSpya jest tworzenie i wykorzystywanie pliku konfiguracyjnego 84c.dat.

Główna funkcja wszystkich modułów mobilnych FinSpy’a nie jest niczym nowym czy unikatowym. Podobny zestaw funkcji widywaliśmy już wielokrotnie w komercyjnym oprogramowaniu spyware takim jak FlexiSpy czy MobileSpy. Tym, co wyróżnia FinSpy’a, jest jego twórca: firma, która jest oficjalnie zarejestrowana w Wielkiej Brytanii i – jak wynika z informacji o firmie zamieszczonych na jej oficjalnej stronie internetowej – rozwija narzędzia do zdalnego monitoringu dla agencji rządowych.

Obecnie nie wiadomo, kto zamówił ataki przy użyciu FinSpy’a ani kim były konkretnie ich ofiary i wszelkie pytania prawdopodobnie pozostaną bez odpowiedzi. Jednak nawet przy braku tych informacji pojawienie się FinSpy’a otworzyło nowy rozdział w historii mobilnego szkodliwego oprogramowania.

Czerwony Październik

Pod koniec 2012 roku jeżeli ktokolwiek miał jeszcze wątpliwości odnośnie znaczenia mobilnego oprogramowania spyware, z pewnością zostały one rozwiane po pojawieniu się informacji o operacjach Czerwony Październik: urządzenia mobilne stały się – podobnie jak konwencjonalne komputery - celem ataków szpiegowskich.

Mamy dowody na to, że stosujące za tą operacją nieznane osoby są zainteresowane przechwytywaniem danych z urządzeń mobilnych. Dostęp do takich informacji mogą uzyskiwać nie tylko przy użyciu mobilnego szkodliwego oprogramowania ale również modułów dla Windowsa, które działają wtedy, gdy urządzenia są podłączone do zainfekowanego komputera. W tej sekcji podsumujemy informacje, jakie posiadamy na temat mobilnych modułów Czerwonego Października, jak również inne dane, które mogą być istotne.

Jeden z modułów Czerwonego Października – RegConn – odpowiada za gromadzenie danych o systemie i informacji o zainstalowanym i wykorzystywanym na zainfekowanym komputerze oprogramowaniu. Dane te są przechwytywane poprzez odczytywanie określonych kluczy rejestru (lista kluczy jest zawarta w samym module). Spośród kluczy wyróżniają się następujące:

fot. mat. prasowe

Klucze rejestru w module RegConn

Jeden z modułów Czerwonego Października – RegConn – odpowiada za gromadzenie danych o systemie i informacji o zainstalowanym i wykorzystywanym na zainfekowanym komputerze oprogramowaniu

W ten czy inny sposób wszystkie te klucze rejestru są powiązane z oprogramowaniem, które działa z urządzeniami mobilnymi (iTunes, Nokia PC Suite itd.), które może zostać zainstalowane na zainfekowanym komputerze.

Inny komponent Czerwonego Października został stworzony dla iPhone’a. Celem tego modułu jest przechwytywanie informacji ze smartfona, gdy jest podłączony do zainfekowanego nim komputera. Wykorzystuje on plik katalogu iTunes’a CoreFoundation.dll. Warto zauważyć, że moduł ten potrafi uruchomić jedną z dwóch różnych usług: jedną dla telefonów, które poddano jailbreakowi, i jedną dla telefonów, które nie zostały w ten sposób złamane.

W obu przypadkach moduł będzie próbował gromadzić:

- informacje dotyczące samego urządzenia, począwszy od EMEI, a skończywszy na wersji firmware’a;

- pliki z następującymi rozszerzeniami: .jpg, .jpeg, .txt, .doc, .docx, .xls, .xlsx, .ppt, .pptx, .dot, .dotx, .odt, .djvu, .odts, .reg, .rtf, .zip, .rar, .pdf, .7z, .wab, .pab, .vcf, .ost, .wav, .mp4, .m4a, .amr, .log, .cer, .em, .msg, .arc, .key, .pgp, .gpg;

- zawartość plików z danymi dotyczącymi wiadomości SMS, kontakty, rejestry połączeń, notatki, kalendarz, pocztę głosową, historię przeglądarki Safari oraz pocztę e-mail.

![Szkodliwe programy mobilne 2013 [© Köpenicker - Fotolia.com] Szkodliwe programy mobilne 2013](https://s3.egospodarka.pl/grafika2/szkodliwe-oprogramowanie/Szkodliwe-programy-mobilne-2013-133928-150x100crop.jpg) Szkodliwe programy mobilne 2013

Szkodliwe programy mobilne 2013

oprac. : Katarzyna Sikorska / eGospodarka.pl

Przeczytaj także

Skomentuj artykuł Opcja dostępna dla zalogowanych użytkowników - ZALOGUJ SIĘ / ZAREJESTRUJ SIĘ

Komentarze (0)

![Ataki hakerskie: nowy szkodliwy program dla Androida [© Pavel Ignatov - Fotolia.com] Ataki hakerskie: nowy szkodliwy program dla Androida](https://s3.egospodarka.pl/grafika2/ataki-hakerskie/Ataki-hakerskie-nowy-szkodliwy-program-dla-Androida-115336-150x100crop.jpg)

![Trojan SMS dla smartfonów z Android [© pizuttipics - Fotolia.com] Trojan SMS dla smartfonów z Android](https://s3.egospodarka.pl/grafika/Kaspersky-Lab/Trojan-SMS-dla-smartfonow-z-Android-QhDXHQ.jpg)

![Trojan bankowy Qbot najpupularniejszy na świecie w VI 2023 [© Brian Jackson - Fotolia.com] Trojan bankowy Qbot najpupularniejszy na świecie w VI 2023](https://s3.egospodarka.pl/grafika2/cyberzagrozenia/Trojan-bankowy-Qbot-najpupularniejszy-na-swiecie-w-VI-2023-253614-150x100crop.jpg)

![Jak zwiększyć bezpieczeństwo smartfona? [© pixabay.com] Jak zwiększyć bezpieczeństwo smartfona?](https://s3.egospodarka.pl/grafika2/ataki-na-smartfony/Jak-zwiekszyc-bezpieczenstwo-smartfona-249062-150x100crop.jpg)

![Co zrobić, kiedy złapiesz malware? [© Marek - Fotolia.com] Co zrobić, kiedy złapiesz malware?](https://s3.egospodarka.pl/grafika2/malware/Co-zrobic-kiedy-zlapiesz-malware-247586-150x100crop.jpg)

![Cisco: bezpieczeństwo w Internecie 2012 [© apops - Fotolia.com] Cisco: bezpieczeństwo w Internecie 2012](https://s3.egospodarka.pl/grafika2/zagrozenia-internetowe/Cisco-bezpieczenstwo-w-Internecie-2012-114331-150x100crop.jpg)

![Złośliwe aplikacje na Androida atakują Windows [© Pavel Ignatov - Fotolia.com] Złośliwe aplikacje na Androida atakują Windows](https://s3.egospodarka.pl/grafika2/zlosliwe-aplikacje/Zlosliwe-aplikacje-na-Androida-atakuja-Windows-114500-150x100crop.jpg)

![Europejski rynek IT 2026 wg Gartnera: Rekordowy wzrost wydatków na AI, chmurę i cyberbezpieczeństwo [© wygenerowane przez AI] Europejski rynek IT 2026 wg Gartnera: Rekordowy wzrost wydatków na AI, chmurę i cyberbezpieczeństwo](https://s3.egospodarka.pl/grafika2/trendy-technologiczne/Europejski-rynek-IT-2026-wg-Gartnera-Rekordowy-wzrost-wydatkow-na-AI-chmure-i-cyberbezpieczenstwo-270143-150x100crop.jpg)

![Czy rozmowa z chatbotem to zdrada? Nowa intymność w erze AI [© StockCake] Czy rozmowa z chatbotem to zdrada? Nowa intymność w erze AI](https://s3.egospodarka.pl/grafika2/sztuczna-inteligencja/Czy-rozmowa-z-chatbotem-to-zdrada-Nowa-intymnosc-w-erze-AI-270069-150x100crop.jpg)

![Niechlubne tradycje bożonarodzeniowe, czyli o marnowaniu żywności w liczbach [© pixabay] Niechlubne tradycje bożonarodzeniowe, czyli o marnowaniu żywności w liczbach](https://s3.egospodarka.pl/grafika2/marnowanie-zywnosci/Niechlubne-tradycje-bozonarodzeniowe-czyli-o-marnowaniu-zywnosci-w-liczbach-269984-150x100crop.jpg)

![Jak przygotować skuteczną kreację do mailingu. 7 praktycznych porad [© dizain - Fotolia.com] Jak przygotować skuteczną kreację do mailingu. 7 praktycznych porad](https://s3.egospodarka.pl/grafika2/mailing/Jak-przygotowac-skuteczna-kreacje-do-mailingu-7-praktycznych-porad-219161-150x100crop.jpg)

![Skuteczny mailing. Jaka lista mailingowa i targetowanie będą najlepsze? [© georgejmclittle - Fotolia.com] Skuteczny mailing. Jaka lista mailingowa i targetowanie będą najlepsze?](https://s3.egospodarka.pl/grafika2/mailing/Skuteczny-mailing-Jaka-lista-mailingowa-i-targetowanie-beda-najlepsze-216468-150x100crop.jpg)

![Ranking lokat i kont oszczędnościowych. Przegląd możliwości dostępnych jeszcze w maju [© sasun Bughdaryan - Fotolia.com] Ranking lokat i kont oszczędnościowych. Przegląd możliwości dostępnych jeszcze w maju](https://s3.egospodarka.pl/grafika2/najlepsze-lokaty/Ranking-lokat-i-kont-oszczednosciowych-Przeglad-mozliwosci-dostepnych-jeszcze-w-maju-266937-150x100crop.jpg)

![Od 2025 r. zmiany m.in. w składkach ZUS, składce zdrowotnej, podatku VAT i podatku od nieruchomości. Co warto wiedzieć już teraz? [© ksushsh - Fotolia.com] Od 2025 r. zmiany m.in. w składkach ZUS, składce zdrowotnej, podatku VAT i podatku od nieruchomości. Co warto wiedzieć już teraz?](https://s3.egospodarka.pl/grafika2/skladki-ZUS/Od-2025-r-zmiany-m-in-w-skladkach-ZUS-skladce-zdrowotnej-podatku-VAT-i-podatku-od-nieruchomosci-Co-warto-wiedziec-juz-teraz-262291-150x100crop.jpg)

![7 pułapek i okazji - zobacz co cię czeka podczas kupna mieszkania na wynajem [© pixabay - wygenerowane przez AI] 7 pułapek i okazji - zobacz co cię czeka podczas kupna mieszkania na wynajem [© pixabay - wygenerowane przez AI]](https://s3.egospodarka.pl/grafika2/inwestycja-w-mieszkanie/7-pulapek-i-okazji-zobacz-co-cie-czeka-podczas-kupna-mieszkania-na-wynajem-270018-50x33crop.jpg) 7 pułapek i okazji - zobacz co cię czeka podczas kupna mieszkania na wynajem

7 pułapek i okazji - zobacz co cię czeka podczas kupna mieszkania na wynajem

![Alpine A110 R: ekstremalnie lekkie, piekielnie szybkie. Dlaczego ten francuski sportowiec zachwyca purystów? [© Wojciech Krzemiński] Alpine A110 R: ekstremalnie lekkie, piekielnie szybkie. Dlaczego ten francuski sportowiec zachwyca purystów?](https://s3.egospodarka.pl/grafika2/Alpine-A110-R/Alpine-A110-R-ekstremalnie-lekkie-piekielnie-szybkie-Dlaczego-ten-francuski-sportowiec-zachwyca-purystow-270047-150x100crop.jpg)

![Praca w święta? 5 błędnych przekonań liderów, które niszczą urlop zespołu [© pexels] Praca w święta? 5 błędnych przekonań liderów, które niszczą urlop zespołu](https://s3.egospodarka.pl/grafika2/dobry-lider/Praca-w-swieta-5-blednych-przekonan-liderow-ktore-niszcza-urlop-zespolu-270014-150x100crop.jpg)

![Najważniejszy kod podróży lotniczej. Czym jest PNR? [© pexels] Najważniejszy kod podróży lotniczej. Czym jest PNR?](https://s3.egospodarka.pl/grafika2/lot-samolotem/Najwazniejszy-kod-podrozy-lotniczej-Czym-jest-PNR-270138-150x100crop.jpg)

![Awaria KSeF w 2026 - tryb awaryjny, data wystawienia faktury i obowiązki podatnika. Praktyczny poradnik [© wygenerowane przez AI] Awaria KSeF w 2026 - tryb awaryjny, data wystawienia faktury i obowiązki podatnika. Praktyczny poradnik](https://s3.egospodarka.pl/grafika2/KSeF/Awaria-KSeF-w-2026-tryb-awaryjny-data-wystawienia-faktury-i-obowiazki-podatnika-Praktyczny-poradnik-270179-150x100crop.jpg)

![Test Mercedes-AMG SL 55 4MATIC+ Luksusowy kabriolet z napędem na cztery koła i potężnym V8 [© Wojciech Krzemiński] Test Mercedes-AMG SL 55 4MATIC+ Luksusowy kabriolet z napędem na cztery koła i potężnym V8](https://s3.egospodarka.pl/grafika2/Mercedes-AMG-SL-55-4MATIC/Test-Mercedes-AMG-SL-55-4MATIC-Luksusowy-kabriolet-z-napedem-na-cztery-kola-i-poteznym-V8-270058-150x100crop.jpg)

![Jawność wynagrodzeń od 24 grudnia 2025: co naprawdę się zmienia? Poznaj fakty i mity [© wygenerowane przez AI] Jawność wynagrodzeń od 24 grudnia 2025: co naprawdę się zmienia? Poznaj fakty i mity](https://s3.egospodarka.pl/grafika2/dyskryminacja-placowa/Jawnosc-wynagrodzen-od-24-grudnia-2025-co-naprawde-sie-zmienia-Poznaj-fakty-i-mity-270170-150x100crop.jpg)