Program Flame nadal aktywny

2012-09-19 09:58

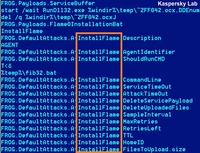

Kod Flame © fot. mat. prasowe

Kaspersky Lab przedstawia wyniki nowego badania związanego z wykryciem zaawansowanej, sponsorowanej przez rząd kampanii cyberszpiegowskiej o nazwie Flame.

Przeczytaj także: Nowy szkodliwy program Gauss

Podczas badania, przeprowadzonego przez firmę Kaspersky Lab we współpracy z organizacjami IMPACT Alliance Telecommunication Union, CERT-Bund/BSI oraz Symantec, szczegółowo przeanalizowano wiele serwerów kontroli wykorzystywanych przez twórców Flame’a. Analiza ujawniła nowe, przełomowe fakty na temat tej cyberbroni. W szczególności, znaleziono ślady trzech niezidentyfikowanych jeszcze szkodliwych programów i odkryto, że platforma Flame’a istnieje już od 2006 r.Główne ustalenia badania:

- Prace nad platformą kontroli Flame’a rozpoczęły się już w grudniu 2006 r.

- W celu ukrycia prawdziwej natury projektu przed dostawcami usług hostingowych i innymi badaczami serwery kontroli przypominały zwykły system zarządzania zawartością (CMS).

- Serwery potrafiły otrzymywać dane z zainfekowanych maszyn przy użyciu czterech różnych protokołów, a komputery zainfekowane Flamem były „obsługiwane” przez tylko jeden z nich.

- Istnienie trzech dodatkowych protokołów niewykorzystywanych przez Flame’a dowodzi, że zostały stworzone co najmniej trzy inne szkodliwe programy związane z Flamem; ich natura nie jest obecnie znana.

- Jeden z tych nieznanych szkodliwych obiektów związanych z Flamem działa obecnie na wolności.

-

Pewne oznaki wskazują na to, że platforma nadal jest rozwijana; w kodzie pojawia się wzmianka schemacie komunikacji o nazwie “Red Protocol”, który nie został jeszcze stworzony. - Nic nie świadczy o tym, że serwery kontroli Flame’a były wykorzystywane do kontrolowania innych znanych szkodliwych programów, takich jak Stuxnet czy Gauss.

fot. mat. prasowe

Kod Flame

Platforma kontroli Flame’a powstawała już od grudnia 2006 r.

Wyniki ostatniego dochodzenia opierają się na analizie zawartości uzyskanej z kilku serwerów kontroli wykorzystywanych przez Flame’a. Informacje te zdobyto, mimo że infrastruktura Flame’a została wyłączona natychmiast po wykryciu przez Kaspersky Lab istnienia tego szkodliwego oprogramowania. Wszystkie serwery działały pod kontrolą 64-bitowej wersji zwirtualizowanego systemu operacyjnego Debian. Większość kodu serwerów została napisana w języku programowania PHP. W celu odwrócenia uwagi dostawców usług hostingowych twórcy Flame’a postarali się, przy użyciu pewnych metod, aby serwery wyglądały jak zwykłe systemy zarządzania zawartością (CMS).

Zastosowano zaawansowane metody szyfrowania, dzięki czemu nikt poza atakującymi nie mógł uzyskać danych przesłanych z zainfekowanych maszyn. Analiza skryptów wykorzystywanych do obsługi transmisji danych ujawniła cztery protokoły komunikacji, z których tylko jeden był kompatybilny z Flamem. To oznacza, że te serwery kontroli były wykorzystywane przez co najmniej trzy inne rodzaje szkodliwego oprogramowania. Istnieją wystarczające dowody na to, że na wolności działa przynajmniej jeden szkodliwy program związany z Flamem. Te nieznane szkodliwe programy nie zostały jeszcze wykryte.

Kolejnym istotnym ustaleniem analizy jest to, że platforma kontroli Flame’a powstawała już od grudnia 2006 r. Istnieją wskazówki sugerujące, że platforma ta nadal jest rozwijana, ponieważ na serwerach znaleziono nowy protokół o nazwie “Red Protocol”, który nie został jeszcze stworzony. Ostatnia modyfikacja kodu serwerów została dokonana 18 maja 2012 r.

„Nawet po analizie serwerów kontroli oszacowanie ilości danych skradzionych przez Flame’a stanowiło dla nas problem. Twórcy Flame’a są dobrzy w zacieraniu swoich śladów. Jednak błąd osób stojących za tymi atakami pozwolił nam stwierdzić, że na jeden serwer przesyłanych było ponad pięć gigabajtów danych tygodniowo, z ponad 5 000 zainfekowanych maszyn. Bez wątpienia jest to przykład cyberszpiegostwa prowadzonego na skalę masową” – powiedział Aleksander Gostiew, główny ekspert ds. bezpieczeństwa z Kaspersky Lab.

Przeczytaj także:

![Nowy szkodliwy program miniFlame Nowy szkodliwy program miniFlame]() Nowy szkodliwy program miniFlame

Nowy szkodliwy program miniFlame

Nowy szkodliwy program miniFlame

Nowy szkodliwy program miniFlame

oprac. : Katarzyna Sikorska / eGospodarka.pl

Więcej na ten temat:

szkodliwe programy, cyberprzestępcy, złośliwe oprogramowanie, ataki hakerskie, Flame

Przeczytaj także

Skomentuj artykuł Opcja dostępna dla zalogowanych użytkowników - ZALOGUJ SIĘ / ZAREJESTRUJ SIĘ

Komentarze (0)

![System Android najczęściej atakowany w 2012 roku [© smex - Fotolia.com] System Android najczęściej atakowany w 2012 roku](https://s3.egospodarka.pl/grafika2/szkodliwe-programy/System-Android-najczesciej-atakowany-w-2012-roku-111225-150x100crop.jpg)

![Jakie aplikacje podatne na ataki hakerskie? [© lina0486 - Fotolia.com] Jakie aplikacje podatne na ataki hakerskie?](https://s3.egospodarka.pl/grafika2/szkodliwe-programy/Jakie-aplikacje-podatne-na-ataki-hakerskie-109073-150x100crop.jpg)

![Nowy szkodliwy program Flame [© drx - Fotolia.com] Nowy szkodliwy program Flame](https://s3.egospodarka.pl/grafika2/szkodliwe-programy/Nowy-szkodliwy-program-Flame-94930-150x100crop.jpg)

![AI gap coraz bliżej? Firmy inwestują w technologię, nie w rekrutację [© pexels] AI gap coraz bliżej? Firmy inwestują w technologię, nie w rekrutację](https://s3.egospodarka.pl/grafika2/HR/AI-gap-coraz-blizej-Firmy-inwestuja-w-technologie-nie-w-rekrutacje-270720-150x100crop.jpg)

![Umiejętności, których nie zastąpi AI. Jak budować sukces w erze sztucznej inteligencji? [© wygenerowane przez AI] Umiejętności, których nie zastąpi AI. Jak budować sukces w erze sztucznej inteligencji?](https://s3.egospodarka.pl/grafika2/kompetencje-przyszlosci/Umiejetnosci-ktorych-nie-zastapi-AI-Jak-budowac-sukces-w-erze-sztucznej-inteligencji-270719-150x100crop.jpg)

![Badania internetu Gemius/PBI I 2026 [© pexels] Badania internetu Gemius/PBI I 2026](https://s3.egospodarka.pl/grafika2/badania-internetu/Badania-internetu-Gemius-PBI-I-2026-270718-150x100crop.jpg)

![Google wprowadza reklamy w AI Mode. Jak zmieni się wyszukiwanie i monetyzacja? [© wygenerowane przez AI] Google wprowadza reklamy w AI Mode. Jak zmieni się wyszukiwanie i monetyzacja?](https://s3.egospodarka.pl/grafika2/AI-Mode/Google-wprowadza-reklamy-w-AI-Mode-Jak-zmieni-sie-wyszukiwanie-i-monetyzacja-270703-150x100crop.jpg)

![Jak temat maila wpływa na open rate i skuteczność mailingu? [© thodonal - Fotolia.com] Jak temat maila wpływa na open rate i skuteczność mailingu?](https://s3.egospodarka.pl/grafika2/mailing/Jak-temat-maila-wplywa-na-open-rate-i-skutecznosc-mailingu-216671-150x100crop.jpg)

![Linki sponsorowane, dofollow, nofollow. Jak wykorzystać linkowanie w reklamie? [© bf87 - Fotolia.com] Linki sponsorowane, dofollow, nofollow. Jak wykorzystać linkowanie w reklamie?](https://s3.egospodarka.pl/grafika2/linki-sponsorowane/Linki-sponsorowane-dofollow-nofollow-Jak-wykorzystac-linkowanie-w-reklamie-216282-150x100crop.jpg)

![Jaki podatek od nieruchomości zapłacą w 2026 r. właściciele mieszkań i domów? [© wygenerowane przez AI] Jaki podatek od nieruchomości zapłacą w 2026 r. właściciele mieszkań i domów?](https://s3.egospodarka.pl/grafika2/podatki-i-oplaty-lokalne/Jaki-podatek-od-nieruchomosci-zaplaca-w-2026-r-wlasciciele-mieszkan-i-domow-268193-150x100crop.png)

Jak kupić pierwsze mieszkanie? Eksperci podpowiadają

Jak kupić pierwsze mieszkanie? Eksperci podpowiadają

![AI zabierze Ci pracę? Sprawdź, jak się przygotować na zawodową rewolucję [© wygenerowane przez AI] AI zabierze Ci pracę? Sprawdź, jak się przygotować na zawodową rewolucję](https://s3.egospodarka.pl/grafika2/przekwalifikowanie-zawodowe/AI-zabierze-Ci-prace-Sprawdz-jak-sie-przygotowac-na-zawodowa-rewolucje-270668-150x100crop.jpg)

![Kupno auta to dopiero początek. Przewodnik po formalnościach, terminach i karach za ich niedopełnienie [© wygenerowane przez AI] Kupno auta to dopiero początek. Przewodnik po formalnościach, terminach i karach za ich niedopełnienie](https://s3.egospodarka.pl/grafika2/kupno-samochodu/Kupno-auta-to-dopiero-poczatek-Przewodnik-po-formalnosciach-terminach-i-karach-za-ich-niedopelnienie-270667-150x100crop.jpg)

![Pęknięta rura: zagrożenie dla nieruchomości, zdrowia i budżetu [© pixabay] Pęknięta rura: zagrożenie dla nieruchomości, zdrowia i budżetu](https://s3.egospodarka.pl/grafika2/awaria-rur/Peknieta-rura-zagrozenie-dla-nieruchomosci-zdrowia-i-budzetu-270708-150x100crop.jpg)

![Praca w IT: gdzie spada popyt, a gdzie rosną wynagrodzenia [© pexels] Praca w IT: gdzie spada popyt, a gdzie rosną wynagrodzenia](https://s3.egospodarka.pl/grafika2/rynek-pracy/Praca-w-IT-gdzie-spada-popyt-a-gdzie-rosna-wynagrodzenia-270707-150x100crop.jpg)

![Drukarki: Kluczowe Wybory dla Twoich Potrzeb Druku [© wygenerowane przez AI] Drukarki: Kluczowe Wybory dla Twoich Potrzeb Druku](https://s3.egospodarka.pl/grafika2//Drukarki-Kluczowe-Wybory-dla-Twoich-Potrzeb-Druku-269687-150x100crop.png)