Zgrożenia w sieci 2010 wg CERT Polska

2011-03-17 11:31

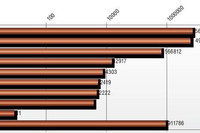

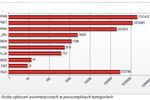

Liczba zagrożeń automatycznych w różnych kategoriach © fot. mat. prasowe

Przeczytaj także: CERT: polski internet coraz bardziej niebezpieczny

„Analiza incydentów umożliwiła stworzenie, naszym zdaniem, najbardziej kompleksowego raportu dotyczącego zdarzeń bezpieczeństwa w Internecie w Polsce jaki kiedykolwiek powstał” – podsumowuje pracę zespołu Piotr Kijewski, kierownik CERT Polska.fot. mat. prasowe

Liczba zagrożeń automatycznych w różnych kategoriach

Liczba zagrożeń automatycznych w różnych kategoriach

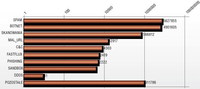

„W roku 2010 najczęściej obsłużonym przez nas typem incydentów były oszustwa komputerowe (36,50 proc.). Jest to pochodna dużej ilości zgłoszeń dotyczących kradzieży tożsamości, podszycia się.” – czytamy w Raporcie.

Eksperci zanalizowali m.in. działalność Zeusa, złośliwego oprogramowania z którego szkodliwymi skutkami mieli do czynienia klienci wielu polskich banków. Zeus skupia się na śledzeniu aktywności użytkownika, zbieraniu poufnych danych oraz przesyłaniu ich z zainfekowanego komputera do centrum zarządzania, a w skrajnym przypadku do kradzieży pieniędzy z konta.

Innym zjawiskiem badanym przez CERT Polska są ataki na telefonię internetową VoIP (Voice over IP). Jak podkreślają autorzy raportu, wraz ze wzrostem popularności tej usługi, wzrosło także zainteresowanie nią wśród cyberprzestępców.

fot. mat. prasowe

Rozkład procentowy typów incydentów

Rozkład procentowy typów incydentów

Autorzy raportu zanalizowali istotne zdarzenia związane ze światowym bezpieczeństwem sieciowym, wśród nich robaka Stuxnet, pierwszego robaka atakującego instalacje przemysłowe, oraz działania grupy Anonymous.

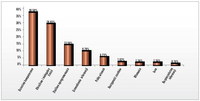

fot. mat. prasowe

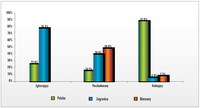

Pochodzenie Zgłaszającego, Poszkodowanego i Atakującego w proc.

Pochodzenie Zgłaszającego, Poszkodowanego i Atakującego w proc.

Znaczną część raportu zajmują analizy dokonane na podstawie nie tylko incydentów obsłużonych ręcznie w systemie zgłoszeń, ale przede wszystkim ponad 12 milionów informacji, które otrzymywane są z różnego rodzaju systemów, zarówno własnych jak i zewnętrznych. Wśród kategorii zdarzeń, w które ujęliśmy nasze analizy znajdują się m.in:

- “tradycyjny” phishing,

- strony związane ze złośliwym oprogramowaniem,

- spam,

- skanowania,

- boty.

Oprócz analiz incydentów zgłoszonych do zespołu w 2010 r. w publikacji znalazł się także raport z systemu ARAKIS wraz z zaobserwowanymi w jego honeypotach zjawiskami takimi jak ataki na serwis Facebook czy serwery ProFTPd.

![CERT: ponad ćwierć miliona zainfekowanych komputerów na dzień [© Artur Marciniec - Fotolia.com] CERT: ponad ćwierć miliona zainfekowanych komputerów na dzień](https://s3.egospodarka.pl/grafika2/CERT/CERT-ponad-cwierc-miliona-zainfekowanych-komputerow-na-dzien-155219-150x100crop.jpg) CERT: ponad ćwierć miliona zainfekowanych komputerów na dzień

CERT: ponad ćwierć miliona zainfekowanych komputerów na dzień

oprac. : Katarzyna Sikorska / eGospodarka.pl

![Zagrożenia w sieci 2012 wg CERT Polska [© davidevison - Fotolia.com] Zagrożenia w sieci 2012 wg CERT Polska](https://s3.egospodarka.pl/grafika2/CERT/Zagrozenia-w-sieci-2012-wg-CERT-Polska-116812-150x100crop.jpg)

![Zagrożenia w sieci: spokój mąci nie tylko phishing [© pixabay.com] Zagrożenia w sieci: spokój mąci nie tylko phishing](https://s3.egospodarka.pl/grafika2/CERT/Zagrozenia-w-sieci-spokoj-maci-nie-tylko-phishing-244620-150x100crop.jpg)

![CERT Orange Polska: 2020 rok pod znakiem phishingu [© weerapat1003 - Fotolia.com] CERT Orange Polska: 2020 rok pod znakiem phishingu](https://s3.egospodarka.pl/grafika2/CERT/CERT-Orange-Polska-2020-rok-pod-znakiem-phishingu-237354-150x100crop.jpg)

![Cyberbezpieczeństwo 2016: największe zagrożenia [© highwaystarz - Fotolia.com] Cyberbezpieczeństwo 2016: największe zagrożenia](https://s3.egospodarka.pl/grafika2/zagrozenia-internetowe/Cyberbezpieczenstwo-2016-najwieksze-zagrozenia-167392-150x100crop.jpg)

![Ransomware: trojan Koler wyłudza okup [© Maxim_Kazmin - Fotolia.com] Ransomware: trojan Koler wyłudza okup](https://s3.egospodarka.pl/grafika2/koler/Ransomware-trojan-Koler-wyludza-okup-141076-150x100crop.jpg)

![Kaspersky Lab: luka w produktach Adobe [© stoupa - Fotolia.com] Kaspersky Lab: luka w produktach Adobe](https://s3.egospodarka.pl/grafika/zagrozenia-internetowe/Kaspersky-Lab-luka-w-produktach-Adobe-MBuPgy.jpg)

![Ile kalorii ma pączek, a ile faworki? Dietetyczka rozwiewa wątpliwości [© wygenerowane przez AI] Ile kalorii ma pączek, a ile faworki? Dietetyczka rozwiewa wątpliwości](https://s3.egospodarka.pl/grafika2/Tlusty-Czwartek/Ile-kalorii-ma-paczek-a-ile-faworki-Dietetyczka-rozwiewa-watpliwosci-270748-150x100crop.jpg)

![Lotnisko Warszawa-Radom: nowe połączenia i plan rozwoju na 2026 rok [© pexels] Lotnisko Warszawa-Radom: nowe połączenia i plan rozwoju na 2026 rok](https://s3.egospodarka.pl/grafika2/prawa-pasazera-linii-lotniczych/Lotnisko-Warszawa-Radom-nowe-polaczenia-i-plan-rozwoju-na-2026-rok-270740-150x100crop.jpg)

![Jak najkorzystniej wysyłać i odbierać przelewy walutowe w EURO [© Production Perig - Fotolia.com] Jak najkorzystniej wysyłać i odbierać przelewy walutowe w EURO](https://s3.egospodarka.pl/grafika2/przelewy-bankowe/Jak-najkorzystniej-wysylac-i-odbierac-przelewy-walutowe-w-EURO-205900-150x100crop.jpg)

![Skuteczny artykuł sponsorowany - jak napisać i gdzie publikować? [© Tierney - Fotolia.com] Skuteczny artykuł sponsorowany - jak napisać i gdzie publikować?](https://s3.egospodarka.pl/grafika2/artykul-sponsorowany/Skuteczny-artykul-sponsorowany-jak-napisac-i-gdzie-publikowac-216067-150x100crop.jpg)

![Jak przygotować mailing, aby nie trafić do spamu [© faithie - Fotolia.com] Jak przygotować mailing, aby nie trafić do spamu](https://s3.egospodarka.pl/grafika2/mailing/Jak-przygotowac-mailing-aby-nie-trafic-do-spamu-217419-150x100crop.jpg)

![Ile można dorobić do emerytury i renty? Nowe limity od 1 grudnia 2025 [© wygenerowane przez AI] Ile można dorobić do emerytury i renty? Nowe limity od 1 grudnia 2025](https://s3.egospodarka.pl/grafika2/ile-mozna-dorobic-do-emerytury/Ile-mozna-dorobic-do-emerytury-i-renty-Nowe-limity-od-1-grudnia-2025-269896-150x100crop.jpg)

Jak kupić pierwsze mieszkanie? Eksperci podpowiadają

Jak kupić pierwsze mieszkanie? Eksperci podpowiadają

![Umowa handlowa UE-Indie. Czy polski rynek pracy zostanie zalany pracownikami z Indii? [© wygenerowane przez AI] Umowa handlowa UE-Indie. Czy polski rynek pracy zostanie zalany pracownikami z Indii?](https://s3.egospodarka.pl/grafika2/polski-eksport/Umowa-handlowa-UE-Indie-Czy-polski-rynek-pracy-zostanie-zalany-pracownikami-z-Indii-270752-150x100crop.jpg)

![Czy warto brać kredyt hipoteczny w 2026 roku? Eksperci analizują [© pexels] Czy warto brać kredyt hipoteczny w 2026 roku? Eksperci analizują](https://s3.egospodarka.pl/grafika2/kupno-mieszkania/Czy-warto-brac-kredyt-hipoteczny-w-2026-roku-Eksperci-analizuja-270751-150x100crop.jpg)

![Złamałeś nogę w drodze do lub z pracy? Sprawdź jak otrzymać 100% zasiłku chorobowego z ZUS [© wygenerowane przez AI] Złamałeś nogę w drodze do lub z pracy? Sprawdź jak otrzymać 100% zasiłku chorobowego z ZUS](https://s3.egospodarka.pl/grafika2/wypadek-w-drodze-do-pracy/Zlamales-noge-w-drodze-do-lub-z-pracy-Sprawdz-jak-otrzymac-100-zasilku-chorobowego-z-ZUS-270732-150x100crop.jpg)

![Tłusty Czwartek 2026: Ile zapłacisz za pączka? Przegląd cen i najgorętsze trendy smakowe [© wygenerowane przez AI] Tłusty Czwartek 2026: Ile zapłacisz za pączka? Przegląd cen i najgorętsze trendy smakowe](https://s3.egospodarka.pl/grafika2/Tlusty-Czwartek/Tlusty-Czwartek-2026-Ile-zaplacisz-za-paczka-Przeglad-cen-i-najgoretsze-trendy-smakowe-270747-150x100crop.jpg)