Kaspersky Lab: szkodliwe programy IX 2010

2010-10-06 11:22

Przeczytaj także: Kaspersky Lab: szkodliwe programy VIII 2010

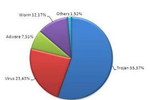

Według wrześniowego rankingu, liczba exploitów była taka sama, jak programów adware. Znajduje się w nim siedem programów AdWare.Win32, lecz tylko FunWeb.ge (miejsce 9) jest nowy. Pozostałe znalazły się już wcześniej w zestawieniu: FunWeb.di (miejsce 4), FunWeb.ds (miejsce 5), FunWeb.fb (miejsce 10), FunWeb.q (miejsce 13), FunWeb.ci (miejsce 16) oraz Boran.z (miejsce 18), który pojawił się w lipcowej liście Top 20.

A teraz trochę o wrześniowych nowościach. Jako ciekawostkę można wymienić Exploit.SWF.Agent.du (miejsce 7), który jest plikiem Flash – do tej pory dość rzadko zdarzało się, żeby wykorzystywane były luki w technologii Flash. Nowy Trojan-Downloader – Trojan-Downloader.Java.OpenStream.ap (miejsce 17) – używa standardowych klas Java do pobrania szkodliwego obiektu. Autorzy szkodliwego oprogramowania wykorzystali efekt zaciemnienia.

fot. mat. prasowe

Fragment kodu szkodnika Trojan-Downloader.Java.OpenStream.ap

Fragment kodu szkodnika Trojan-Downloader.Java.OpenStream.ap

Powtórzone znaki nie pełnią żadnej funkcji użytecznej, umieszczone są tam tylko w jednym celu – aby program nie został wykryty przez oprogramowanie antywirusowe.

Inną nowością jest Trojan-Clicker.HTML.IFrame.fh (miejsce 19) - zwykła strona HTML, która ma za zadanie przekierować użytkowników w inne miejsce Internetu.

Ostatnia pozycja rankingu szkodliwego oprogramowania – Exploit.Win32.Pidief.ddd (miejsce 20) to nowość. Jest to plik PDF z osadzonym skryptem, który wyzwala polecenie, zapisuje skrypt VBS na dysku twardym i wyświetla wiadomość “This file is encrypted. If you want to decrypt and read this file press "Open"?”. Zostaje uruchomiony skrypt Visual Basic i rozpoczyna się pobieranie innego szkodliwego skryptu. Poniższy zrzut ekranu pokazuje fragment szkodliwego pliku PDF z częścią skryptu oraz wiadomość wyświetloną przez szkodliwy program.

fot. mat. prasowe

Fragment kodu szkodnika Exploit.Win32.Pidief.ddd

Fragment kodu szkodnika Exploit.Win32.Pidief.ddd

Stuxnet

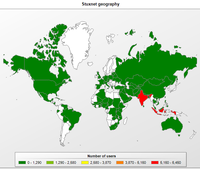

fot. mat. prasowe

Rozkład geograficzny infekcji Stuxneta

Rozkład geograficzny infekcji Stuxneta

Podsumowanie miesięczne nie byłoby kompletne, gdybyśmy nie wspomnieli o robaku Stuxnet; pomimo tego, że należy on do wysoko wyspecjalizowanego szkodliwego oprogramowania, nie został uwzględniony w Top 20.

Środki masowego przekazu szeroko dyskutowały we wrześniu o Stuxnecie, ponieważ robak został zidentyfikowany już na początku lipca. Wykorzystywał cztery różne luki zero-day; używał także dwóch ważnych certyfikatów należących do Realtek i JMicron. Jednak, najbardziej istotną cechą Stuxneta jest jego potencjał i z tego powodu skupiono na nim tak wiele uwagi. Jego głównym celem nie jest wysyłanie spamu czy kradzież poufnych danych, lecz uzyskanie kontroli nad systemami przemysłowymi. Zasadniczo jest to szkodliwy program nowej generacji i jego pojawienie się wywołało spekulacje o cyberterroryzmie oraz cyberwojnach.Ten szkodliwy program zainfekował najpierw Indie, Indonezję i Iran.

![Kaspersky Lab: szkodliwe programy III kw. 2013 [© yuriy - Fotolia.com] Kaspersky Lab: szkodliwe programy III kw. 2013](https://s3.egospodarka.pl/grafika2/szkodliwe-programy/Kaspersky-Lab-szkodliwe-programy-III-kw-2013-128463-150x100crop.jpg) Kaspersky Lab: szkodliwe programy III kw. 2013

Kaspersky Lab: szkodliwe programy III kw. 2013

oprac. : Katarzyna Sikorska / eGospodarka.pl

![Kaspersky Lab: szkodliwe programy II kw. 2013 [© jamdesign - Fotolia.com] Kaspersky Lab: szkodliwe programy II kw. 2013](https://s3.egospodarka.pl/grafika2/szkodliwe-programy/Kaspersky-Lab-szkodliwe-programy-II-kw-2013-123187-150x100crop.jpg)

![Kaspersky Lab: szkodliwe programy III kw. 2012 [© pixel_dreams - Fotolia.com] Kaspersky Lab: szkodliwe programy III kw. 2012](https://s3.egospodarka.pl/grafika2/szkodliwe-programy/Kaspersky-Lab-szkodliwe-programy-III-kw-2012-108347-150x100crop.jpg)

![Kaspersky Lab: szkodliwe programy II kw. 2012 [© alexskopje - Fotolia.com] Kaspersky Lab: szkodliwe programy II kw. 2012](https://s3.egospodarka.pl/grafika2/szkodliwe-programy/Kaspersky-Lab-szkodliwe-programy-II-kw-2012-102728-150x100crop.jpg)

![Lotnisko Warszawa-Radom: nowe połączenia i plan rozwoju na 2026 rok [© pexels] Lotnisko Warszawa-Radom: nowe połączenia i plan rozwoju na 2026 rok](https://s3.egospodarka.pl/grafika2/prawa-pasazera-linii-lotniczych/Lotnisko-Warszawa-Radom-nowe-polaczenia-i-plan-rozwoju-na-2026-rok-270740-150x100crop.jpg)

![Lojalność pracowników pod lupą: dlaczego benefity już nie wystarczą? [© pexels] Lojalność pracowników pod lupą: dlaczego benefity już nie wystarczą?](https://s3.egospodarka.pl/grafika2/zaangazowanie-w-prace/Lojalnosc-pracownikow-pod-lupa-dlaczego-benefity-juz-nie-wystarcza-270746-150x100crop.jpg)

![1,5 biliona dolarów na zbrojenia. Kto zarobi na rekordowym budżecie obronnym USA? [© wygenerowane przez AI] 1,5 biliona dolarów na zbrojenia. Kto zarobi na rekordowym budżecie obronnym USA?](https://s3.egospodarka.pl/grafika2/wydatki-na-obronnosc/1-5-biliona-dolarow-na-zbrojenia-Kto-zarobi-na-rekordowym-budzecie-obronnym-USA-270741-150x100crop.jpg)

![Najtańsze pożyczki pozabankowe - ranking [© Daniel Krasoń - Fotolia.com] Najtańsze pożyczki pozabankowe - ranking](https://s3.egospodarka.pl/grafika2/pozyczki-pozabankowe/Najtansze-pozyczki-pozabankowe-ranking-212702-150x100crop.jpg)

![Ranking lokat i kont oszczędnościowych. Przegląd możliwości dostępnych jeszcze w maju [© sasun Bughdaryan - Fotolia.com] Ranking lokat i kont oszczędnościowych. Przegląd możliwości dostępnych jeszcze w maju](https://s3.egospodarka.pl/grafika2/najlepsze-lokaty/Ranking-lokat-i-kont-oszczednosciowych-Przeglad-mozliwosci-dostepnych-jeszcze-w-maju-266937-150x100crop.jpg)

![Porównanie i ocena wyników mailingu - czy tylko wskaźniki są ważne? [© lichtmeister - fotolia.com] Porównanie i ocena wyników mailingu - czy tylko wskaźniki są ważne?](https://s3.egospodarka.pl/grafika2/mailing/Porownanie-i-ocena-wynikow-mailingu-czy-tylko-wskazniki-sa-wazne-220933-150x100crop.jpg)

![Praca zdalna po nowelizacji Kodeksu pracy - korzyści i obowiązki [© pixabay.com] Praca zdalna po nowelizacji Kodeksu pracy - korzyści i obowiązki](https://s3.egospodarka.pl/grafika2/praca-zdalna/Praca-zdalna-po-nowelizacji-Kodeksu-pracy-korzysci-i-obowiazki-250502-150x100crop.jpg)

Jak kupić pierwsze mieszkanie? Eksperci podpowiadają

Jak kupić pierwsze mieszkanie? Eksperci podpowiadają

![Złamałeś nogę w drodze do lub z pracy? Sprawdź jak otrzymać 100% zasiłku chorobowego z ZUS [© wygenerowane przez AI] Złamałeś nogę w drodze do lub z pracy? Sprawdź jak otrzymać 100% zasiłku chorobowego z ZUS](https://s3.egospodarka.pl/grafika2/wypadek-w-drodze-do-pracy/Zlamales-noge-w-drodze-do-lub-z-pracy-Sprawdz-jak-otrzymac-100-zasilku-chorobowego-z-ZUS-270732-150x100crop.jpg)

![Tłusty Czwartek 2026: Ile zapłacisz za pączka? Przegląd cen i najgorętsze trendy smakowe [© wygenerowane przez AI] Tłusty Czwartek 2026: Ile zapłacisz za pączka? Przegląd cen i najgorętsze trendy smakowe](https://s3.egospodarka.pl/grafika2/Tlusty-Czwartek/Tlusty-Czwartek-2026-Ile-zaplacisz-za-paczka-Przeglad-cen-i-najgoretsze-trendy-smakowe-270747-150x100crop.jpg)

![Leasing w 2025 roku: stabilny wzrost i boom na auta elektryczne [© pexels] Leasing w 2025 roku: stabilny wzrost i boom na auta elektryczne](https://s3.egospodarka.pl/grafika2/leasing/Leasing-w-2025-roku-stabilny-wzrost-i-boom-na-auta-elektryczne-270728-150x100crop.jpg)

![AI zabierze Ci pracę? Sprawdź, jak się przygotować na zawodową rewolucję [© wygenerowane przez AI] AI zabierze Ci pracę? Sprawdź, jak się przygotować na zawodową rewolucję](https://s3.egospodarka.pl/grafika2/przekwalifikowanie-zawodowe/AI-zabierze-Ci-prace-Sprawdz-jak-sie-przygotowac-na-zawodowa-rewolucje-270668-150x100crop.jpg)

![Kupno auta to dopiero początek. Przewodnik po formalnościach, terminach i karach za ich niedopełnienie [© wygenerowane przez AI] Kupno auta to dopiero początek. Przewodnik po formalnościach, terminach i karach za ich niedopełnienie](https://s3.egospodarka.pl/grafika2/kupno-samochodu/Kupno-auta-to-dopiero-poczatek-Przewodnik-po-formalnosciach-terminach-i-karach-za-ich-niedopelnienie-270667-150x100crop.jpg)