Zagrożenia internetowe IV-VI 2009

2009-07-12 00:10

Przeczytaj także: Zagrożenia internetowe I-III 2009

Polska zainfekowanafot. mat. prasowe

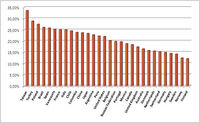

Rozkład procentowy złośliwego oprogramowania na świecie

Rozkład procentowy złośliwego oprogramowania na świecie

Złośliwe użycie Twittera

Robak, który pojawił się w kwietniu 2009 r. na Twitterze, atakował użytkowników portalu w momencie, w którym odwiedzali oni profile innych, zainfekowanych już członków społeczności. Następnie to oni stawali się źródłem kolejnych infekcji. W międzyczasie pojawiły się kolejne nowe odmiany robaka, aż w końcu tożsamość sprawcy ataków została odkryta. Okazał się nim Mikey Money, który najwyraźniej chciał zachęcić internautów do odwiedzania stworzonego przez niego, podobnego serwisu.

BlackHat SEO

Na początku czerwca Twitter stał się celem kolejnych ataków. Tym razem z użyciem innych technik, przede wszystkim BlackHat SEO. W tym przypadku cyberprzestępcy umieszczali tysiące komentarzy pod wątkami poruszanymi na Twitter Trends, aby wypozycjonować je jeszcze wyżej w rankingu najpopularniejszych tematów. Komentarze zawierały linki do zainfekowanych stron, z których użytkownicy portalu nieświadomie pobierali złośliwe kody. Pierwszy atak był skoncentrowany na jednym temacie, ale kilka dni później ilość ataków znacznie wzrosła i wszystkie najpopularniejsze wątki zostały zainfekowane.

Inne zagadnienia poruszone w raporcie kwartalnym Panda Security to m.in. druga rocznica Kolektywnej Inteligencji, wnikliwa analiza robaka Waledac, trendy biorące pod uwagę wysyłanie złośliwego oprogramowania poprzez wiadomości typu spam oraz ewolucja technik BlackHat SEO.

Zagrożenia internetowe VII-IX 2008

Zagrożenia internetowe VII-IX 2008

1 2

oprac. : Regina Anam / eGospodarka.pl

![Panda: adware i spyware najgroźniejsze w listopadzie 2007 [© Scanrail - Fotolia.com] Panda: adware i spyware najgroźniejsze w listopadzie 2007](https://s3.egospodarka.pl/grafika/trojany/Panda-adware-i-spyware-najgrozniejsze-w-listopadzie-2007-apURW9.jpg)

![Zaawansowane i ukierunkowane cyberataki 2013 [© Amir Kaljikovic - Fotolia.com] Zaawansowane i ukierunkowane cyberataki 2013](https://s3.egospodarka.pl/grafika2/cyberprzestepcy/Zaawansowane-i-ukierunkowane-cyberataki-2013-136044-150x100crop.jpg)

![KasperskyLab: ataki hakerskie na firmy 2013 [© alphaspirit - Fotolia.com] KasperskyLab: ataki hakerskie na firmy 2013](https://s3.egospodarka.pl/grafika2/cyberprzestepcy/KasperskyLab-ataki-hakerskie-na-firmy-2013-129845-150x100crop.jpg)

![Kaspersky Lab: szkodliwe programy III kw. 2013 [© yuriy - Fotolia.com] Kaspersky Lab: szkodliwe programy III kw. 2013](https://s3.egospodarka.pl/grafika2/szkodliwe-programy/Kaspersky-Lab-szkodliwe-programy-III-kw-2013-128463-150x100crop.jpg)

![Dostawcy Internetu: jakość obsługi klienta [© Scanrail - Fotolia.com] Dostawcy Internetu: jakość obsługi klienta](https://s3.egospodarka.pl/grafika/obsluga-klientow/Dostawcy-Internetu-jakosc-obslugi-klienta-apURW9.jpg)

![Venture capital: kryzys zmienia trendy [© Scanrail - Fotolia.com] Venture capital: kryzys zmienia trendy](https://s3.egospodarka.pl/grafika/rynek-venture-capital/Venture-capital-kryzys-zmienia-trendy-apURW9.jpg)

![AI jako ukryty kanał komunikacji hakerów. Jak asystenci AI mogą przemycać złośliwe komendy? [© wygenerowane przez AI] AI jako ukryty kanał komunikacji hakerów. Jak asystenci AI mogą przemycać złośliwe komendy?](https://s3.egospodarka.pl/grafika2/AI/AI-jako-ukryty-kanal-komunikacji-hakerow-Jak-asystenci-AI-moga-przemycac-zlosliwe-komendy-270841-150x100crop.jpg)

![Jak pokolenie Z zmienia zakupy online? [© pexels] Jak pokolenie Z zmienia zakupy online?](https://s3.egospodarka.pl/grafika2/zachowania-konsumentow/Jak-pokolenie-Z-zmienia-zakupy-online-270836-150x100crop.jpg)

![AI a produktywność i relacje pracowników: zaskakujące wyniki badania [© pexels] AI a produktywność i relacje pracowników: zaskakujące wyniki badania](https://s3.egospodarka.pl/grafika2/HR/AI-a-produktywnosc-i-relacje-pracownikow-zaskakujace-wyniki-badania-270817-150x100crop.jpg)

![Streaming VOD zmienia układ sił na rynku reklamy wideo [© pexels] Streaming VOD zmienia układ sił na rynku reklamy wideo](https://s3.egospodarka.pl/grafika2/reklama/Streaming-VOD-zmienia-uklad-sil-na-rynku-reklamy-wideo-270815-150x100crop.jpg)

![5 błędów, które mogą pogrążyć twój artykuł natywny [© DDRockstar - Fotolia.com] 5 błędów, które mogą pogrążyć twój artykuł natywny](https://s3.egospodarka.pl/grafika2/artykul-natywny/5-bledow-ktore-moga-pograzyc-twoj-artykul-natywny-229455-150x100crop.jpg)

![Artykuł sponsorowany vs natywny. 8 różnic, które wpływają na skuteczność publikacji [© DDRockstar - Fotolia.com] Artykuł sponsorowany vs natywny. 8 różnic, które wpływają na skuteczność publikacji](https://s3.egospodarka.pl/grafika2/content-marketing/Artykul-sponsorowany-vs-natywny-8-roznic-ktore-wplywaja-na-skutecznosc-publikacji-222399-150x100crop.jpg)

![Skuteczny mailing. Jaka lista mailingowa i targetowanie będą najlepsze? [© georgejmclittle - Fotolia.com] Skuteczny mailing. Jaka lista mailingowa i targetowanie będą najlepsze?](https://s3.egospodarka.pl/grafika2/mailing/Skuteczny-mailing-Jaka-lista-mailingowa-i-targetowanie-beda-najlepsze-216468-150x100crop.jpg)

![Składka zdrowotna 2026: wyższe obciążenia dla przedsiębiorców i nowe zasady wyliczania [© wygenerowane przez AI] Składka zdrowotna 2026: wyższe obciążenia dla przedsiębiorców i nowe zasady wyliczania](https://s3.egospodarka.pl/grafika2/dzialalnosc-gospodarcza/Skladka-zdrowotna-2026-wyzsze-obciazenia-dla-przedsiebiorcow-i-nowe-zasady-wyliczania-270001-150x100crop.jpg)

Jak kupić pierwsze mieszkanie? Eksperci podpowiadają

Jak kupić pierwsze mieszkanie? Eksperci podpowiadają

![Etat z decyzji urzędnika. Nowelizacja ustawy o PIP zagraża rynkowi B2B [© wygenerowane przez AI] Etat z decyzji urzędnika. Nowelizacja ustawy o PIP zagraża rynkowi B2B](https://s3.egospodarka.pl/grafika2/ustawa-o-PIP/Etat-z-decyzji-urzednika-Nowelizacja-ustawy-o-PIP-zagraza-rynkowi-B2B-270840-150x100crop.jpg)

![Ile zarabia specjalista ds. administracji? Nowy raport z rynku pracy [© pexels] Ile zarabia specjalista ds. administracji? Nowy raport z rynku pracy](https://s3.egospodarka.pl/grafika2/rynek-pracy/Ile-zarabia-specjalista-ds-administracji-Nowy-raport-z-rynku-pracy-270838-150x100crop.jpg)

![Zadaniowy czas pracy: zalety, wady i przepisy 2026 [© pexels] Zadaniowy czas pracy: zalety, wady i przepisy 2026](https://s3.egospodarka.pl/grafika2/zadaniowy-system-czasu-pracy/Zadaniowy-czas-pracy-zalety-wady-i-przepisy-2026-270837-150x100crop.jpg)

![Przełomowy wyrok SUE w sprawie VAT. Firmy nie muszą czekać na fakturę, aby odliczyć podatek [© wygenerowane przez AI] Przełomowy wyrok SUE w sprawie VAT. Firmy nie muszą czekać na fakturę, aby odliczyć podatek](https://s3.egospodarka.pl/grafika2/odliczenie-podatku-VAT/Przelomowy-wyrok-SUE-w-sprawie-VAT-Firmy-nie-musza-czekac-na-fakture-aby-odliczyc-podatek-270839-150x100crop.jpg)

![Nowe zasady zwolnień lekarskich - praktyczne skutki dla pracowników i firm [© wygenerowane przez AI] Nowe zasady zwolnień lekarskich - praktyczne skutki dla pracowników i firm](https://s3.egospodarka.pl/grafika2/prawo-do-zasilku-chorobowego/Nowe-zasady-zwolnien-lekarskich-praktyczne-skutki-dla-pracownikow-i-firm-270823-150x100crop.jpg)

![150 mln zł z ZUS na bezpieczeństwo pracy. Kto może ubiegać się o dofinansowanie i jak złożyć wniosek? [© wygenerowane przez AI] 150 mln zł z ZUS na bezpieczeństwo pracy. Kto może ubiegać się o dofinansowanie i jak złożyć wniosek?](https://s3.egospodarka.pl/grafika2/ZUS/150-mln-zl-z-ZUS-na-bezpieczenstwo-pracy-Kto-moze-ubiegac-sie-o-dofinansowanie-i-jak-zlozyc-wniosek-270822-150x100crop.jpg)