Na czym polega atak drive-by download?

2009-05-04 12:56

Przeczytaj także: Cyberprzestępcy a luki w oprogramowaniu

Osoby atakujące wykorzystywały również „zatrute” serwery reklamowe osób trzecich w celu przekierowywania użytkowników systemu Windows na oszukańcze serwery, na których umieszczany był kod wykorzystywany do przeprowadzania ataków drive-by download. Te zainfekowane reklamy (ang. malvertisement) zwykle tworzone są we Flashu i wykorzystują niezałatane aplikacje.Zestawy exploitów

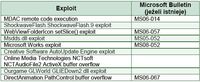

Zestawy szkodliwych exploitów stanowią motor ataków drive-by download. Ekspert Kaspersky Lab podaje, że zestawy te to profesjonalnie tworzone komponenty oprogramowania, które mogą być umieszczone na serwerze. Są sprzedawane na stronach hakerskich i zawierają exploity dla luk w zabezpieczeniach różnych popularnych aplikacji dla komputerów, takich jak QuickTime firmy Apple, programy Adobe Flash Player, Adobe Reader, RealPlayer firmy RealNetworks oraz WinZip.

Wykorzystywane były również exploity dla konkretnych przeglądarek, takich jak Internet Explorer, Firefox, Safari oraz Opera. Kilka zestawów exploitów zwierało jedynie kod umożliwiający ataki wykorzystujące luki w zabezpieczeniach Adobe PDF lub znane błędy w formantach ActiveX.

Złodzieje tożsamości oraz inni twórcy szkodliwego oprogramowania kupują zestawy exploitów i umieszczają je na zainfekowanym serwerze. Następnie w stronach internetowych osadzany jest kod przekierowujący ruch na ten serwer. Użytkowników zachęca się do odwiedzenia takich stron za pomocą spamu rozprzestrzenianego za pośrednictwem poczty elektronicznej lub forów.

Serwer zawierający zestaw exploitów może wykorzystywać nagłówki żądania HTTP z odwiedzin strony za pomocą przeglądarki do określenia typu oraz wersji przeglądarki odwiedzającego, jak również jego systemu operacyjnego. Po zidentyfikowaniu systemu operacyjnego zestaw exploitów może zdecydować, które exploity należy uruchomić.

W niektórych przypadkach wysyłanych jest jednocześnie kilka exploitów, które próbują atakować maszynę poprzez luki w zabezpieczeniach aplikacji innych producentów. Niektóre z bardziej wyrafinowanych zestawów exploitów są utrzymywane i aktualizowane o nowe exploity co miesiąc. Zestawy zawierają interfejs, w którym przechowywane są szczegółowe dane dotyczące udanych ataków. Dane te obejmują takie informacje, jak wersje wykorzystanych systemów operacyjnych, państwo, w jakim znajdował się cel ataku, które z exploitów zostały wykorzystane oraz efektywność exploitów na podstawie ruchu do zainfekowanej strony.

fot. mat. prasowe

Niezałatana monokultura

Zdaniem Kaspersky Lab epidemia ataków drive-by download w dużej mierze spowodowana jest tym, że użytkownicy nie łatają systemów Windows. Z nielicznymi wyjątkami krążące obecnie exploity wykorzystują znane luki w zabezpieczeniach oprogramowania – takie, dla których dostępne są łaty. Z różnych powodów użytkownicy końcowi nie spieszą się z instalowaniem niezbędnych poprawek dla oprogramowania.

![Zaawansowane i ukierunkowane cyberataki 2013 [© Amir Kaljikovic - Fotolia.com] Zaawansowane i ukierunkowane cyberataki 2013](https://s3.egospodarka.pl/grafika2/cyberprzestepcy/Zaawansowane-i-ukierunkowane-cyberataki-2013-136044-150x100crop.jpg) Zaawansowane i ukierunkowane cyberataki 2013

Zaawansowane i ukierunkowane cyberataki 2013

oprac. : Regina Anam / eGospodarka.pl

![Zagrożenia internetowe I kw. 2013 [© lolloj - Fotolia.com] Zagrożenia internetowe I kw. 2013](https://s3.egospodarka.pl/grafika2/cyberprzestepcy/Zagrozenia-internetowe-I-kw-2013-118509-150x100crop.jpg)

![Chroń swoją domenę internetową [© stoupa - Fotolia.com] Chroń swoją domenę internetową](https://s3.egospodarka.pl/grafika/domena/Chron-swoja-domene-internetowa-MBuPgy.jpg)

![PMI mocno w dół [© Freepik] PMI mocno w dół](https://s3.egospodarka.pl/grafika2/przemysl/PMI-mocno-w-dol-267068-150x100crop.jpg)

![Plus i Polsat Box z nową ofertą [© Freepik] Plus i Polsat Box z nową ofertą](https://s3.egospodarka.pl/grafika2/Plus/Plus-i-Polsat-Box-z-nowa-oferta-267060-150x100crop.jpg)

![TikTok zagrożeniem. Oszuści publikują sfałszowane filmy i kradną dane osobowe [© Freepik] TikTok zagrożeniem. Oszuści publikują sfałszowane filmy i kradną dane osobowe](https://s3.egospodarka.pl/grafika2/TikTok/TikTok-zagrozeniem-Oszusci-publikuja-sfalszowane-filmy-i-kradna-dane-osobowe-267056-150x100crop.jpg)

![Ranking kont firmowych - w jakim banku założysz najlepsze konto firmowe w 2025 r. [© DigitalMarketingAgency - pixabay.com] Ranking kont firmowych - w jakim banku założysz najlepsze konto firmowe w 2025 r.](https://s3.egospodarka.pl/grafika2/konto-firmowe/Ranking-kont-firmowych-w-jakim-banku-zalozysz-najlepsze-konto-firmowe-w-2025-r-266886-150x100crop.jpg)

![Ranking kantorów internetowych. Gdzie najlepsze kursy walut? [© Pavel Bobrovskiy - Fotolia.com] Ranking kantorów internetowych. Gdzie najlepsze kursy walut?](https://s3.egospodarka.pl/grafika2/kantory-internetowe/Ranking-kantorow-internetowych-Gdzie-najlepsze-kursy-walut-218154-150x100crop.jpg)

![Jak najkorzystniej wysyłać i odbierać przelewy walutowe w EURO [© Production Perig - Fotolia.com] Jak najkorzystniej wysyłać i odbierać przelewy walutowe w EURO](https://s3.egospodarka.pl/grafika2/przelewy-bankowe/Jak-najkorzystniej-wysylac-i-odbierac-przelewy-walutowe-w-EURO-205900-150x100crop.jpg)

![Jaki podatek od nieruchomości w 2025 roku? [© Freepik] Jaki podatek od nieruchomości w 2025 roku?](https://s3.egospodarka.pl/grafika2/podatki-i-oplaty-lokalne/Jaki-podatek-od-nieruchomosci-w-2025-roku-261260-150x100crop.jpg)

![Jak wysokie bloki budują deweloperzy? [© Freepik] Jak wysokie bloki budują deweloperzy? [© Freepik]](https://s3.egospodarka.pl/grafika2/deweloperzy/Jak-wysokie-bloki-buduja-deweloperzy-266981-50x33crop.jpg) Jak wysokie bloki budują deweloperzy?

Jak wysokie bloki budują deweloperzy?

![Nieruchomości wakacyjne - w których kurortach trwa deweloperski boom? [© lino9999 z Pixabay] Nieruchomości wakacyjne - w których kurortach trwa deweloperski boom?](https://s3.egospodarka.pl/grafika2/nieruchomosci-wakacyjne/Nieruchomosci-wakacyjne-w-ktorych-kurortach-trwa-deweloperski-boom-267067-150x100crop.jpg)

![Roczna lokata bankowa w V 2025 ze stratą 0,6% [© Freepik] Roczna lokata bankowa w V 2025 ze stratą 0,6%](https://s3.egospodarka.pl/grafika2/lokaty/Roczna-lokata-bankowa-w-V-2025-ze-strata-0-6-267062-150x100crop.jpg)

![Dzień Dziecka. Który Smerf na górze listy płac? [© Ralph z Pixabay] Dzień Dziecka. Który Smerf na górze listy płac?](https://s3.egospodarka.pl/grafika2/wynagrodzenia/Dzien-Dziecka-Ktory-Smerf-na-gorze-listy-plac-267020-150x100crop.jpg)

![Zmiany w zatrudnianiu cudzoziemców od 1 czerwca [© Freepik] Zmiany w zatrudnianiu cudzoziemców od 1 czerwca](https://s3.egospodarka.pl/grafika2/zatrudnianie-cudzoziemcow/Zmiany-w-zatrudnianiu-cudzoziemcow-od-1-czerwca-267022-150x100crop.jpg)

![Sustainability-Linked Loans coraz popularniejsze dzięki nowym wytycznym Loan Market Association [© Freepik] Sustainability-Linked Loans coraz popularniejsze dzięki nowym wytycznym Loan Market Association](https://s3.egospodarka.pl/grafika2/Loan-Market-Association/Sustainability-Linked-Loans-coraz-popularniejsze-dzieki-nowym-wytycznym-Loan-Market-Association-267008-150x100crop.jpg)