Poczta e-mail a szkodliwe programy

2008-04-06 00:06

Przeczytaj także: Rekordowa ilość wirusów w 2005 r.

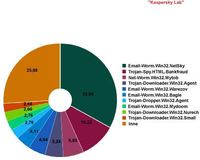

Najbardziej rozpowszechnione rodziny w zainfekowanym ruchu pocztowym

Poniższy diagram pokazuje rozkład 10 najbardziej rozpowszechnionych szkodliwych programów według rodziny (zachowanie nie jest tutaj brane pod uwagę).

fot. mat. prasowe

Rozkład szkodliwych programów w ruchu pocztowym według rodziny

Rozkład szkodliwych programów w ruchu pocztowym według rodziny

Mimo że w 2007 roku Zhelatin był niekwestionowanym liderem pod względem liczby wariantów szkodliwych plików, nie zmieścił się w pierwszej dziesiątce w rankingu opartym na całkowitej liczbie plików w ruchu pocztowym. Liderem jest tutaj weteran - Worm.Win32.Netsky. Za nim znajdują się wysyłki oszukańczych wiadomości, rzekomo wysyłane przez banki, które klasyfikujemy jako Trojan-Spy.HTML.Bankfraud.

Z dwóch robaków pocztowych, które spowodowały największe zamieszanie w tym roku, Zhelatina i Warezova, tylko Worm.Win32.Warezov znalazł się na liście, i to dopiero na piątym miejscu. Zhelatin nie był w stanie pobić Warezova. Autorzy Zhelatina prawdopodobnie nie chcieli, aby ich program dominował w zainfekowanym ruchu pocztowym. Jednak ich implementację funkcji robaka pocztowego nie można zaliczyć do udanych, jeśli porównać ją z innymi funkcjami tego szkodliwego programu.

Wnioski

Po pierwsze, w 2006 roku zmieniło się podejście do tworzenia szkodliwego kodu. Cyberprzestępcy zaczęli rozwijać programy, które w określonych odstępach czasu potrafiły automatycznie tworzyć szkodliwy kod. Mimo że Kaspersky Lab nie przewidywał, że taka linia produkcyjna będzie działała tak długo, tak się stało, a mechanizm używany do tworzenia nowych wariantów Warezova nadal działa. W 2007 roku pojawił się następca Warezova - Zhelatin. Program ten został rozwinięty w podobny sposób. Jednak epidemie spowodowane tymi dwoma robakami słabną, co oznacza, że firmy antywirusowe znalazły sposób na zneutralizowanie takiej szkodliwej działalności.

Kolejną istotną zmianą jest wzrost zainteresowania aktywnym wykorzystywaniem kodu exploitów. Udział exploitów rozprzestrzenianych za pośrednictwem poczty elektronicznej rośnie; jest to niepokojące zjawisko, ponieważ powszechne wykorzystanie takiego kodu stanowi zagrożenie dla wszystkich użytkowników. Kod ten może być wykorzystany zarówno przez początkujących, jak i bardziej zaawansowanych szkodliwych użytkowników w celu infekowania atakowanych maszyn.

Ogólnie poziom zainteresowania wykorzystywaniem poczty elektronicznej jako wektora infekcji spada. Spowodowane jest to rosnącą liczbą nowych usług internetowych. Szkodliwe programy częściej wypuszczane są w "bezkres" Internetu niż do wąskich kanałów ruchu pocztowego. Nie oznacza to jednak, że można zapomnieć o szkodliwych programach rozprzestrzeniających się za pośrednictwem poczty elektronicznej. Jeśli stracimy czujność chociaż na chwilę, możemy przeoczyć zmianę trendów krytycznych w walce ze szkodliwym kodem.

![Zaawansowane i ukierunkowane cyberataki 2013 [© Amir Kaljikovic - Fotolia.com] Zaawansowane i ukierunkowane cyberataki 2013](https://s3.egospodarka.pl/grafika2/cyberprzestepcy/Zaawansowane-i-ukierunkowane-cyberataki-2013-136044-150x100crop.jpg) Zaawansowane i ukierunkowane cyberataki 2013

Zaawansowane i ukierunkowane cyberataki 2013

oprac. : eGospodarka.pl

![KasperskyLab: ataki hakerskie na firmy 2013 [© alphaspirit - Fotolia.com] KasperskyLab: ataki hakerskie na firmy 2013](https://s3.egospodarka.pl/grafika2/cyberprzestepcy/KasperskyLab-ataki-hakerskie-na-firmy-2013-129845-150x100crop.jpg)

![Zagrożenia internetowe I kw. 2013 [© lolloj - Fotolia.com] Zagrożenia internetowe I kw. 2013](https://s3.egospodarka.pl/grafika2/cyberprzestepcy/Zagrozenia-internetowe-I-kw-2013-118509-150x100crop.jpg)

![Lotnisko Warszawa-Radom: nowe połączenia i plan rozwoju na 2026 rok [© pexels] Lotnisko Warszawa-Radom: nowe połączenia i plan rozwoju na 2026 rok](https://s3.egospodarka.pl/grafika2/prawa-pasazera-linii-lotniczych/Lotnisko-Warszawa-Radom-nowe-polaczenia-i-plan-rozwoju-na-2026-rok-270740-150x100crop.jpg)

![Lojalność pracowników pod lupą: dlaczego benefity już nie wystarczą? [© pexels] Lojalność pracowników pod lupą: dlaczego benefity już nie wystarczą?](https://s3.egospodarka.pl/grafika2/zaangazowanie-w-prace/Lojalnosc-pracownikow-pod-lupa-dlaczego-benefity-juz-nie-wystarcza-270746-150x100crop.jpg)

![1,5 biliona dolarów na zbrojenia. Kto zarobi na rekordowym budżecie obronnym USA? [© wygenerowane przez AI] 1,5 biliona dolarów na zbrojenia. Kto zarobi na rekordowym budżecie obronnym USA?](https://s3.egospodarka.pl/grafika2/wydatki-na-obronnosc/1-5-biliona-dolarow-na-zbrojenia-Kto-zarobi-na-rekordowym-budzecie-obronnym-USA-270741-150x100crop.jpg)

![5 błędów, które mogą pogrążyć twój artykuł natywny [© DDRockstar - Fotolia.com] 5 błędów, które mogą pogrążyć twój artykuł natywny](https://s3.egospodarka.pl/grafika2/artykul-natywny/5-bledow-ktore-moga-pograzyc-twoj-artykul-natywny-229455-150x100crop.jpg)

![Skuteczny mailing. Jaka lista mailingowa i targetowanie będą najlepsze? [© georgejmclittle - Fotolia.com] Skuteczny mailing. Jaka lista mailingowa i targetowanie będą najlepsze?](https://s3.egospodarka.pl/grafika2/mailing/Skuteczny-mailing-Jaka-lista-mailingowa-i-targetowanie-beda-najlepsze-216468-150x100crop.jpg)

![Jak przygotować skuteczną kreację do mailingu. 7 praktycznych porad [© dizain - Fotolia.com] Jak przygotować skuteczną kreację do mailingu. 7 praktycznych porad](https://s3.egospodarka.pl/grafika2/mailing/Jak-przygotowac-skuteczna-kreacje-do-mailingu-7-praktycznych-porad-219161-150x100crop.jpg)

Jak kupić pierwsze mieszkanie? Eksperci podpowiadają

Jak kupić pierwsze mieszkanie? Eksperci podpowiadają

![Złamałeś nogę w drodze do lub z pracy? Sprawdź jak otrzymać 100% zasiłku chorobowego z ZUS [© wygenerowane przez AI] Złamałeś nogę w drodze do lub z pracy? Sprawdź jak otrzymać 100% zasiłku chorobowego z ZUS](https://s3.egospodarka.pl/grafika2/wypadek-w-drodze-do-pracy/Zlamales-noge-w-drodze-do-lub-z-pracy-Sprawdz-jak-otrzymac-100-zasilku-chorobowego-z-ZUS-270732-150x100crop.jpg)

![Tłusty Czwartek 2026: Ile zapłacisz za pączka? Przegląd cen i najgorętsze trendy smakowe [© wygenerowane przez AI] Tłusty Czwartek 2026: Ile zapłacisz za pączka? Przegląd cen i najgorętsze trendy smakowe](https://s3.egospodarka.pl/grafika2/Tlusty-Czwartek/Tlusty-Czwartek-2026-Ile-zaplacisz-za-paczka-Przeglad-cen-i-najgoretsze-trendy-smakowe-270747-150x100crop.jpg)

![Leasing w 2025 roku: stabilny wzrost i boom na auta elektryczne [© pexels] Leasing w 2025 roku: stabilny wzrost i boom na auta elektryczne](https://s3.egospodarka.pl/grafika2/leasing/Leasing-w-2025-roku-stabilny-wzrost-i-boom-na-auta-elektryczne-270728-150x100crop.jpg)

![AI zabierze Ci pracę? Sprawdź, jak się przygotować na zawodową rewolucję [© wygenerowane przez AI] AI zabierze Ci pracę? Sprawdź, jak się przygotować na zawodową rewolucję](https://s3.egospodarka.pl/grafika2/przekwalifikowanie-zawodowe/AI-zabierze-Ci-prace-Sprawdz-jak-sie-przygotowac-na-zawodowa-rewolucje-270668-150x100crop.jpg)

![Kupno auta to dopiero początek. Przewodnik po formalnościach, terminach i karach za ich niedopełnienie [© wygenerowane przez AI] Kupno auta to dopiero początek. Przewodnik po formalnościach, terminach i karach za ich niedopełnienie](https://s3.egospodarka.pl/grafika2/kupno-samochodu/Kupno-auta-to-dopiero-poczatek-Przewodnik-po-formalnosciach-terminach-i-karach-za-ich-niedopelnienie-270667-150x100crop.jpg)