Poczta e-mail a szkodliwe programy

2008-04-06 00:06

Przeczytaj także: Rekordowa ilość wirusów w 2005 r.

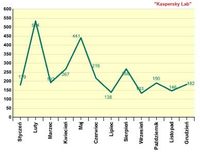

W 2007 roku ogólny trend rozprzestrzeniania się robaków pocztowych charakteryzował się gwałtownymi wzrostami i spadkami liczby tych szkodników. Poniższy wykres pokazuje liczbę szkodliwych programów wykazujących zachowanie robaka pocztowego.

fot. mat. prasowe

Liczba nowych szkodliwych programów wykazujących zachowanie robak pocztowy

Liczba nowych szkodliwych programów wykazujących zachowanie robak pocztowy

Trzy wzniesienia na wykresie wskazują wzmożoną aktywność autorów robaka Email-Worm.Win32.Zhelatin. Robak ten, znany również jako Storm Worm, w 2007 roku został liderem wśród robaków ze względu na liczbę wariantów nowych szkodliwych plików.

Zhelatin (Storm Worm)

Aby mieć pewność, że ich twór zdoła przetrwać, autorzy Zhelatina zastosowali nową strategię. Wygląda na to, że cyberprzestępcy stworzyli linię produkcyjną szkodliwego kodu, która pozwoliła im wypuszczać nowe wersje szkodnika szybciej niż firmy publikowały aktualizacje antywirusowych baz danych. Nowe szkodliwe programy powstające na linii produkcyjnej testowane były na programie antywirusowym. Próbki, które zostały wykryte przez program, były odrzucane jako wadliwe, a te, którym udało się przejść test, były automatycznie kopiowane na kilka specjalnych serwerów sieciowych w Internecie wykorzystywanych do rozprzestrzeniania nowych wersji programu

Zhelatin stał się czymś w rodzaju punktu odniesienia w ewolucji szkodliwych programów. Jego autorzy zaimplementowali wszystkie swoje osiągnięcia z ostatnich lat. Od samego początku celem Zhelatina było zbieranie adresów e-mail z zaatakowanych komputerów oraz wysyłanie ich do Internetu (adresy te były następnie odsprzedawane spamerom). Później twórcy wirusów wykorzystywali uaktualnioną wersję Zhelatina do stworzenia sieci komputerów zombie (botnet). Tego rodzaju botnety są w pewnym sensie unikatowe. Są to sieci zombie peer-to-peer, w których komputery zombie łączą się z centrum kontroli i dowodzenia, tylko jeśli jest dostępne. Jeśli serwer taki nie zostanie znaleziony lub w danym momencie nie będzie działał, maszyny zombie mogą połączyć się ze sobą, przekazując dane dalej. Każdy komputer zombie posiada krótką listę najbliższych sąsiadów, z którymi się komunikuje. Twórcy szkodnika nie wyposażyli robaka w żadną funkcję szkodliwą, ale spowodowali, że był on niewidoczny dla użytkownika dzięki wykorzystaniu w szkodliwym programie technologii rootkit.

Rok przed pojawieniem się robaka Storm Kaspersky Lab przewidywał powstanie linii produkcyjnej szkodliwego kodu. Ze względu na potencjalne ryzyko nie rozgłaszano przypuszczeń, ale jednocześnie szykowano się na odparcie zagrożenia. Głównym problemem jest szkodliwy kod wykorzystywany do tworzenia nowych wersji szkodliwego programu. Eksperci nie posiadają fizycznego dostępu do tego kodu, co oznacza, że nie mogą go przeanalizować i stworzyć programu, który mógłby go wykrywać, tak jak zwykle czynią w przypadku wirusów polimorficznych. Stanowiło to problem jeszcze na długo przed tym, zanim pojawił się Email-Worm.Win32.Zhelatin.

![Zaawansowane i ukierunkowane cyberataki 2013 [© Amir Kaljikovic - Fotolia.com] Zaawansowane i ukierunkowane cyberataki 2013](https://s3.egospodarka.pl/grafika2/cyberprzestepcy/Zaawansowane-i-ukierunkowane-cyberataki-2013-136044-150x100crop.jpg) Zaawansowane i ukierunkowane cyberataki 2013

Zaawansowane i ukierunkowane cyberataki 2013

oprac. : eGospodarka.pl

![KasperskyLab: ataki hakerskie na firmy 2013 [© alphaspirit - Fotolia.com] KasperskyLab: ataki hakerskie na firmy 2013](https://s3.egospodarka.pl/grafika2/cyberprzestepcy/KasperskyLab-ataki-hakerskie-na-firmy-2013-129845-150x100crop.jpg)

![Zagrożenia internetowe I kw. 2013 [© lolloj - Fotolia.com] Zagrożenia internetowe I kw. 2013](https://s3.egospodarka.pl/grafika2/cyberprzestepcy/Zagrozenia-internetowe-I-kw-2013-118509-150x100crop.jpg)

![Lotnisko Warszawa-Radom: nowe połączenia i plan rozwoju na 2026 rok [© pexels] Lotnisko Warszawa-Radom: nowe połączenia i plan rozwoju na 2026 rok](https://s3.egospodarka.pl/grafika2/prawa-pasazera-linii-lotniczych/Lotnisko-Warszawa-Radom-nowe-polaczenia-i-plan-rozwoju-na-2026-rok-270740-150x100crop.jpg)

![Lojalność pracowników pod lupą: dlaczego benefity już nie wystarczą? [© pexels] Lojalność pracowników pod lupą: dlaczego benefity już nie wystarczą?](https://s3.egospodarka.pl/grafika2/zaangazowanie-w-prace/Lojalnosc-pracownikow-pod-lupa-dlaczego-benefity-juz-nie-wystarcza-270746-150x100crop.jpg)

![1,5 biliona dolarów na zbrojenia. Kto zarobi na rekordowym budżecie obronnym USA? [© wygenerowane przez AI] 1,5 biliona dolarów na zbrojenia. Kto zarobi na rekordowym budżecie obronnym USA?](https://s3.egospodarka.pl/grafika2/wydatki-na-obronnosc/1-5-biliona-dolarow-na-zbrojenia-Kto-zarobi-na-rekordowym-budzecie-obronnym-USA-270741-150x100crop.jpg)

![5 błędów, które mogą pogrążyć twój artykuł natywny [© DDRockstar - Fotolia.com] 5 błędów, które mogą pogrążyć twój artykuł natywny](https://s3.egospodarka.pl/grafika2/artykul-natywny/5-bledow-ktore-moga-pograzyc-twoj-artykul-natywny-229455-150x100crop.jpg)

![Skuteczny mailing. Jaka lista mailingowa i targetowanie będą najlepsze? [© georgejmclittle - Fotolia.com] Skuteczny mailing. Jaka lista mailingowa i targetowanie będą najlepsze?](https://s3.egospodarka.pl/grafika2/mailing/Skuteczny-mailing-Jaka-lista-mailingowa-i-targetowanie-beda-najlepsze-216468-150x100crop.jpg)

![Jak przygotować skuteczną kreację do mailingu. 7 praktycznych porad [© dizain - Fotolia.com] Jak przygotować skuteczną kreację do mailingu. 7 praktycznych porad](https://s3.egospodarka.pl/grafika2/mailing/Jak-przygotowac-skuteczna-kreacje-do-mailingu-7-praktycznych-porad-219161-150x100crop.jpg)

Jak kupić pierwsze mieszkanie? Eksperci podpowiadają

Jak kupić pierwsze mieszkanie? Eksperci podpowiadają

![Złamałeś nogę w drodze do lub z pracy? Sprawdź jak otrzymać 100% zasiłku chorobowego z ZUS [© wygenerowane przez AI] Złamałeś nogę w drodze do lub z pracy? Sprawdź jak otrzymać 100% zasiłku chorobowego z ZUS](https://s3.egospodarka.pl/grafika2/wypadek-w-drodze-do-pracy/Zlamales-noge-w-drodze-do-lub-z-pracy-Sprawdz-jak-otrzymac-100-zasilku-chorobowego-z-ZUS-270732-150x100crop.jpg)

![Tłusty Czwartek 2026: Ile zapłacisz za pączka? Przegląd cen i najgorętsze trendy smakowe [© wygenerowane przez AI] Tłusty Czwartek 2026: Ile zapłacisz za pączka? Przegląd cen i najgorętsze trendy smakowe](https://s3.egospodarka.pl/grafika2/Tlusty-Czwartek/Tlusty-Czwartek-2026-Ile-zaplacisz-za-paczka-Przeglad-cen-i-najgoretsze-trendy-smakowe-270747-150x100crop.jpg)

![Leasing w 2025 roku: stabilny wzrost i boom na auta elektryczne [© pexels] Leasing w 2025 roku: stabilny wzrost i boom na auta elektryczne](https://s3.egospodarka.pl/grafika2/leasing/Leasing-w-2025-roku-stabilny-wzrost-i-boom-na-auta-elektryczne-270728-150x100crop.jpg)

![AI zabierze Ci pracę? Sprawdź, jak się przygotować na zawodową rewolucję [© wygenerowane przez AI] AI zabierze Ci pracę? Sprawdź, jak się przygotować na zawodową rewolucję](https://s3.egospodarka.pl/grafika2/przekwalifikowanie-zawodowe/AI-zabierze-Ci-prace-Sprawdz-jak-sie-przygotowac-na-zawodowa-rewolucje-270668-150x100crop.jpg)

![Kupno auta to dopiero początek. Przewodnik po formalnościach, terminach i karach za ich niedopełnienie [© wygenerowane przez AI] Kupno auta to dopiero początek. Przewodnik po formalnościach, terminach i karach za ich niedopełnienie](https://s3.egospodarka.pl/grafika2/kupno-samochodu/Kupno-auta-to-dopiero-poczatek-Przewodnik-po-formalnosciach-terminach-i-karach-za-ich-niedopelnienie-270667-150x100crop.jpg)