Zagrożenia internetowe: co przyniosła II poł. 2016 r.?

2017-02-28 00:20

Jakie zagrożenia internetowe nękały nas w drugiej połowie minionego roku? Z opublikowanego przez Check Point Software Technologies raportu "H2 2016 Global Threat Intelligence Trends" wynika, że dominującą tendencją był wzrost ilości ataków typu ransomware oraz coraz częstsze wykorzystywanie przez cyberprzestępczy półświatek Internetu Rzeczy (IoT).

Przeczytaj także: Cyberataki w Europie: Polska najbezpieczniejsza w UE?

Lektura raportu pozwala m.in. poznać najbardziej popularne taktyki cyberprzestępców atakujących firmy, a także krajobraz bieżących zagrożeń w podziale na trzy kluczowe kategorie: ransomware, bankowe i mobilne. Podstawą opracowania są dane pochodzące z ThreatCloud World Cyber Threat Map, cyklicznego opracowania Check Point za okres od lipca do grudnia 2016.Jak podkreśla Maya Horowitz, manager w grupie wywiadu firmy Check Pont, opracowanie dokładnie ilustruje współczesną cyberprzestrzeń, odkrywając jednocześnie najważniejsze zagrożenia internetowe, w tym również i te, które generuje ransomware.

- Organizacje dokładają wszelkich starań, aby zwalczać zagrożenia internetowe, jednak w wielu przypadkach brak im jeszcze odpowiednich systemów zabezpieczeń. Kwestią nie do przecenienia są również szkolenia pracowników, które wyposażają ich w wiedzę pozwalającą rozpoznać oznaki potencjalnego ataku ransomware - twierdzi Horowitz.

Zagrożenia internetowe - kluczowe trendy

Przeprowadzone analizy dowodzą, że w 2016 roku zaobserwowano tysiące wariantów ransomware, jednak w drugiej połowie roku dostrzeżono zmiany, polegające na większej „centralizacji” ransomware. Obecnie jedynie kilka ich najważniejszych rodzin dominuje na rynku, atakując różne organizacje niezależnie od ich wielkości.

Badacze z Check Pointa upatrują ataki DDoS przez urządzenia IoT (Internet of Things) jako kolejny dominujący trend drugiej części roku. W sierpniu 2016 r. odkryty został Mirai Botnet, pierwszy w swoim rodzaju botnet, atakujący urządzenia wymagające dostępu do Internetu, takie jak cyfrowe rejestratory wideo (DVR) czy kamery nadzoru (CCTV). Mirai zmienia je w boty, używając zaatakowane urządzanie do prowadzenia szerokiej kampanii DDoS. Urządzenia Internet of Things, znajdują się już w prawie każdym domu, staje się jasnym, że oparte na nich ataki DDoS będą siały coraz większe zagrożenie.

Ostatnia charakterystyczna tendencja dla ostatnich sześciu miesięcy roku to nowe rozszerzenia plików w kampaniach spamowych. Najbardziej rozpowszechnione wektory infekcji, wykorzystywane w kampaniach spamowych były downloaderami bazującymi na silniku Windows Script (WScript). Downloadery w javaskrypcie (JS) i VBScritp (VBS), zdominowały jednak dystrybucję tzw. „mal-spam” (od. Malicious spam) wspólnie z innymi, mniej znanymi, formatami takimi jak JSE, WSF czy VBE.

fot. mat. prasowe

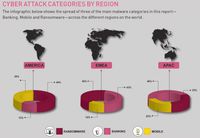

Cyberataki wg regionów

Połowa ataków w obu Amerykach to ransomware.

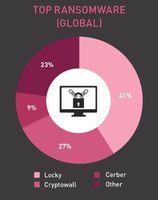

Druga część zeszłego roku to również zwiększona aktywność ransomware, których udział w „rynku zagrożeń” wzrósł blisko dwukrotnie – z 5,5% do 10,5%. Według Check Pointa najpopularniejszymi wykrytymi wariantami ransomware są:

fot. mat. prasowe

Najpopularniejsze warianty ransomware

Cerber to największy na świecie ransomware-as-a-service.

Locky 41% - Trzeci najpopularniejszy ransomware w pierwszej połowie roku, którego udział w rynku wzrósł gwałtownie w drugim i trzecim kwartale roku.

Cryptowall 27% - ransomware uznawany na początku za sobowtór Cryptolockera, jednak zdecydowanie go przerósł, stając się jednym z najbardziej znanych ransomware na rynku

Cerber 23% - Największy na świecie ransomware-as-a-service. Cerber jest rodzajem franczyzy w świecie malware, która pozwala rozpowszechnić ransomware na całym świecie, generując przy tym ogromne zyski.

- Nasze dane wskazują, że jedynie mała część rodzin malware odpowiada za większość ataków, podczas gdy reszta jest ledwie zauważalna. Większość cyberzagrożeń jest trans-regionalna, globalna; jednocześnie region APAC (Azja+Pacyfik przyp. Red) charakteryzuje się zupełnie innymi czołowymi rodzinami malware, niż pozostałe regiony świata – dodaje Maya Horowitz.

Przeczytaj także:

![Ataki hakerskie: w Polsce co drugi atak jest skuteczny [© Brian Jackson - Fotolia.com] Ataki hakerskie: w Polsce co drugi atak jest skuteczny]() Ataki hakerskie: w Polsce co drugi atak jest skuteczny

Ataki hakerskie: w Polsce co drugi atak jest skuteczny

![Ataki hakerskie: w Polsce co drugi atak jest skuteczny [© Brian Jackson - Fotolia.com] Ataki hakerskie: w Polsce co drugi atak jest skuteczny](https://s3.egospodarka.pl/grafika2/zagrozenia-internetowe/Ataki-hakerskie-w-Polsce-co-drugi-atak-jest-skuteczny-175468-150x100crop.jpg) Ataki hakerskie: w Polsce co drugi atak jest skuteczny

Ataki hakerskie: w Polsce co drugi atak jest skuteczny

oprac. : eGospodarka.pl

Więcej na ten temat:

cyberbezpieczeństwo, bezpieczeństwo w internecie, zagrożenia internetowe, cyberzagrożenia, cyberataki, ataki hakerskie, ataki internetowe

Przeczytaj także

Skomentuj artykuł Opcja dostępna dla zalogowanych użytkowników - ZALOGUJ SIĘ / ZAREJESTRUJ SIĘ

Komentarze (0)

![Zagrożenia internetowe: co przyniosła II poł. 2016 r.? [© Elnur - Fotolia.com] Zagrożenia internetowe: co przyniosła II poł. 2016 r.?](https://s3.egospodarka.pl/grafika2/cyberbezpieczenstwo/Zagrozenia-internetowe-co-przyniosla-II-pol-2016-r-189091-200x133crop.jpg)

![Padłeś ofiarą phishingu? Nie panikuj - działaj zgodnie z tymi zasadami [© pixabay] Padłeś ofiarą phishingu? Nie panikuj - działaj zgodnie z tymi zasadami](https://s3.egospodarka.pl/grafika2/ataki-hakerow/Padles-ofiara-phishingu-Nie-panikuj-dzialaj-zgodnie-z-tymi-zasadami-269244-150x100crop.png)

![Setki miliardów maili i haseł krąży w darknecie [© Freepik] Setki miliardów maili i haseł krąży w darknecie](https://s3.egospodarka.pl/grafika2/sztuczna-inteligencja/Setki-miliardow-maili-i-hasel-krazy-w-darknecie-266629-150x100crop.jpg)

![Atak hakerski na system informatyczny Platformy Obywatelskiej [© Freepik] Atak hakerski na system informatyczny Platformy Obywatelskiej](https://s3.egospodarka.pl/grafika2/ataki-hakerow/Atak-hakerski-na-system-informatyczny-Platformy-Obywatelskiej-265820-150x100crop.jpg)

![Cyberzagrożenia w IV kw. 2024 według Cisco Talos [© Freepik] Cyberzagrożenia w IV kw. 2024 według Cisco Talos](https://s3.egospodarka.pl/grafika2/cyberzagrozenia/Cyberzagrozenia-w-IV-kw-2024-wedlug-Cisco-Talos-264936-150x100crop.jpg)

![DeepSeek i Qwen: nowe modele AI już w rękach cyberprzestępców [© pexels] DeepSeek i Qwen: nowe modele AI już w rękach cyberprzestępców](https://s3.egospodarka.pl/grafika2/cyberataki/DeepSeek-i-Qwen-nowe-modele-AI-juz-w-rekach-cyberprzestepcow-264752-150x100crop.jpg)

![Ransomware znowu atakuje: email bombing i oszustwa na Teams [© ra2 studio - Fotolia.com] Ransomware znowu atakuje: email bombing i oszustwa na Teams](https://s3.egospodarka.pl/grafika2/ransomware/Ransomware-znowu-atakuje-email-bombing-i-oszustwa-na-Teams-264681-150x100crop.jpg)

![Czy Polacy lubią swoją pracę? Najświeższe dane o stresie i satysfakcji [© pexels] Czy Polacy lubią swoją pracę? Najświeższe dane o stresie i satysfakcji](https://s3.egospodarka.pl/grafika2/rynek-pracy/Czy-Polacy-lubia-swoja-prace-Najswiezsze-dane-o-stresie-i-satysfakcji-270582-150x100crop.jpg)

![Freelancing w Polsce dojrzewa. Mniej zleceń, więcej stabilności, a jakie zarobki? [© pexels] Freelancing w Polsce dojrzewa. Mniej zleceń, więcej stabilności, a jakie zarobki?](https://s3.egospodarka.pl/grafika2/etat/Freelancing-w-Polsce-dojrzewa-Mniej-zlecen-wiecej-stabilnosci-a-jakie-zarobki-270560-150x100crop.jpg)

![Polski internet: 4h w sieci dziennie, streaming i social media na czele [© pexels] Polski internet: 4h w sieci dziennie, streaming i social media na czele](https://s3.egospodarka.pl/grafika2/polski-internet/Polski-internet-4h-w-sieci-dziennie-streaming-i-social-media-na-czele-270559-150x100crop.jpg)

![KLM, Air France i British Airways odwołują loty na Bliski Wschód [© pexels] KLM, Air France i British Airways odwołują loty na Bliski Wschód](https://s3.egospodarka.pl/grafika2/polaczenia-lotnicze/KLM-Air-France-i-British-Airways-odwoluja-loty-na-Bliski-Wschod-270551-150x100crop.jpg)

![Artykuł sponsorowany vs natywny. 8 różnic, które wpływają na skuteczność publikacji [© DDRockstar - Fotolia.com] Artykuł sponsorowany vs natywny. 8 różnic, które wpływają na skuteczność publikacji](https://s3.egospodarka.pl/grafika2/content-marketing/Artykul-sponsorowany-vs-natywny-8-roznic-ktore-wplywaja-na-skutecznosc-publikacji-222399-150x100crop.jpg)

![Linki dofollow i nofollow - jakie są różnice i czy linki nofollow mają sens? [© amathieu - fotolia.com] Linki dofollow i nofollow - jakie są różnice i czy linki nofollow mają sens?](https://s3.egospodarka.pl/grafika2/linki-sponsorowane/Linki-dofollow-i-nofollow-jakie-sa-roznice-i-czy-linki-nofollow-maja-sens-227269-150x100crop.jpg)

![Ranking kont firmowych - w jakim banku założysz najlepsze konto firmowe w 2025 r. [© DigitalMarketingAgency - pixabay.com] Ranking kont firmowych - w jakim banku założysz najlepsze konto firmowe w 2025 r.](https://s3.egospodarka.pl/grafika2/konto-firmowe/Ranking-kont-firmowych-w-jakim-banku-zalozysz-najlepsze-konto-firmowe-w-2025-r-266886-150x100crop.jpg)

Jak kupić pierwsze mieszkanie? Eksperci podpowiadają

Jak kupić pierwsze mieszkanie? Eksperci podpowiadają

![Ile lat trzeba pracować na własne mieszkanie? Nowe dane z największych miast [© pexels] Ile lat trzeba pracować na własne mieszkanie? Nowe dane z największych miast](https://s3.egospodarka.pl/grafika2/oszczedzanie-na-mieszkanie/Ile-lat-trzeba-pracowac-na-wlasne-mieszkanie-Nowe-dane-z-najwiekszych-miast-270575-150x100crop.jpg)

![Budżet domowy krok po kroku. Jak w 6 krokach zyskać kontrolę nad finansami? [© pexels] Budżet domowy krok po kroku. Jak w 6 krokach zyskać kontrolę nad finansami?](https://s3.egospodarka.pl/grafika2/budzet-domowy/Budzet-domowy-krok-po-kroku-Jak-w-6-krokach-zyskac-kontrole-nad-finansami-270574-150x100crop.jpg)

![KSeF bez internetu: jak wystawiać faktury w trybie offline i co zrobić w przypadku awarii systemu? [© wygenerowane przez AI] KSeF bez internetu: jak wystawiać faktury w trybie offline i co zrobić w przypadku awarii systemu?](https://s3.egospodarka.pl/grafika2/KSeF/KSeF-bez-internetu-jak-wystawiac-faktury-w-trybie-offline-i-co-zrobic-w-przypadku-awarii-systemu-270572-150x100crop.jpg)

![Zaświadczenie o stażu pracy z ZUS krok po kroku: praktyczny poradnik, jak złożyć wniosek i uniknąć odmowy? [© wygenerowane przez AI] Zaświadczenie o stażu pracy z ZUS krok po kroku: praktyczny poradnik, jak złożyć wniosek i uniknąć odmowy?](https://s3.egospodarka.pl/grafika2/staz-pracy/Zaswiadczenie-o-stazu-pracy-z-ZUS-krok-po-kroku-praktyczny-poradnik-jak-zlozyc-wniosek-i-uniknac-odmowy-270571-150x100crop.jpg)

![Nieruchomość odziedziczona, ale nieprzejęta: jakie ryzyko niesie prawna próżnia? [© wygenerowane przez AI] Nieruchomość odziedziczona, ale nieprzejęta: jakie ryzyko niesie prawna próżnia?](https://s3.egospodarka.pl/grafika2/spadek/Nieruchomosc-odziedziczona-ale-nieprzejeta-jakie-ryzyko-niesie-prawna-proznia-270561-150x100crop.jpg)

![Transport 2026: jak przygotować firmę na nowe opłaty, regulacje i wymagania rynku? Praktyczna check lista [© wygenerowane przez AI] Transport 2026: jak przygotować firmę na nowe opłaty, regulacje i wymagania rynku? Praktyczna check lista](https://s3.egospodarka.pl/grafika2/transport/Transport-2026-jak-przygotowac-firme-na-nowe-oplaty-regulacje-i-wymagania-rynku-Praktyczna-check-lista-270550-150x100crop.jpg)