złośliwy kod - wiadomości i porady tematyczne

-

![Ewolucja złośliwego oprogramowania 2010 Ewolucja złośliwego oprogramowania 2010]()

Ewolucja złośliwego oprogramowania 2010

11:06 24.03.2011

... był przekierowywany na stronę zawierającą reklamowane informacje, takie jak zdjęcia dziewczyn. Celem tego ataku było oszustwo: strona zawierała również niewielki kod JavaScript wykorzystywany do kampanii reklamowej, z której cyberprzestępcy uzyskiwali niewielką sumę za każdym razem, gdy użytkownik został przekierowany na stronę. Aresztowania ...

Tematy: złośliwe programy, szkodliwe oprogramowanie, spam, wirusy -

![Sophos: ochrona przed luką Windows Sophos: ochrona przed luką Windows]()

Sophos: ochrona przed luką Windows

08:01 29.07.2010

Firma Sophos udostępniła darmowe narzędzie do ochrony przed luką Windows w obsłudze plików skrótu.LNK, która pozwala na automatyczny rozruch niebezpiecznego kodu w przypadku, gdy przeglądamy pamięć USB z poziomu Eksploratora Windows. Sophos Windows Shortcut Exploit Protection Tool zapewnia ochronę przed groźną dziurą we wszystkich wersjach systemu ...

Tematy: luka w Windows, dziury, exploity, złośliwe programy -

![Facebook: kolejna złośliwa aplikacja Facebook: kolejna złośliwa aplikacja]()

Facebook: kolejna złośliwa aplikacja

11:14 12.07.2010

... zagrożenia, otwierają oni groźną aplikację. Zanim jednak dane im będzie obejrzeć film muszą skopiować i wkleić w pasku adresowym przeglądarki internetowej specjalny kod. Kod jest w istocie złośliwym skryptem Java. Niestety, część użytkowników Facebooka dała się zwieść fałszywej aplikacji. Internauci, którzy wkleili podejrzany skrypt Java ...

Tematy: AVG, zagrożenia internetowe, bezpieczeństwo w sieci, złośliwy kod -

![Atak na serwis YouTube [© stoupa - Fotolia.com] Atak na serwis YouTube]()

Atak na serwis YouTube

11:20 07.07.2010

... umieszczeniu w kodzie strony internetowej szkodliwego skryptu, który następnie jest przetwarzany przez przeglądarkę użytkownika tak, jak pełnoprawny element tej strony. Szkodliwy kod jest „wstrzykiwany” z wykorzystaniem luki w mechanizmie pobierania danych od użytkownika. Wiele stron - przede wszystkim forów i portali internetowych - bazuje na tym ...

Tematy: YouTube, atak na youtube, szkodliwe oprogramowanie, Cross-Site Scripting -

![Ewolucja złośliwego oprogramowania 2009 Ewolucja złośliwego oprogramowania 2009]()

Ewolucja złośliwego oprogramowania 2009

12:21 04.03.2010

... , jednocześnie zaimplementował dwie niezwykle złożone technologie: infekuje sterowniki systemu Windows i tworzy swój własny wirtualny system plików, w którym ukrywa swój (szkodliwy) kod. TDSS był pierwszym szkodliwym programem, który potrafił przeniknąć do system na takim poziomie. Clampi został zauważony przez ekspertów ds. bezpieczeństwa ...

Tematy: złośliwe programy, szkodliwe oprogramowanie, spam, wirusy -

![Ewolucja złośliwego oprogramowania 2008 Ewolucja złośliwego oprogramowania 2008]()

Ewolucja złośliwego oprogramowania 2008

01:03 24.03.2009

... działa również w sposób podobny do Rustocka; wysyła spam poprzez wstrzykiwanie do procesów systemowych kodu, który pobiera szablony i parametry masowych wysyłek. Kod ten przeprowadza również masowe wysyłki. Bootkity Próbki bootkita (proof of concept lub wersje demonstracyjne), które skutecznie implementowały wykorzystane technologie, pojawiły ...

Tematy: złośliwe programy, wirusy, trojany, adware -

![Ewolucja złośliwego oprogramowania I-VI 2008 Ewolucja złośliwego oprogramowania I-VI 2008]()

Ewolucja złośliwego oprogramowania I-VI 2008

12:58 02.11.2008

... dni), obecnie czas reakcji liczy się w minutach. To oznacza, że eksperci ds. walki ze szkodliwym oprogramowaniem muszą identyfikować nowy szkodliwy kod w Internecie, analizować go, opublikować zabezpieczenie i dostarczyć je użytkownikom końcowym.

Tematy: złośliwe programy, wirusy, trojany, adware -

![Rootkit Rustock.C: rozwiązanie zagadki Rootkit Rustock.C: rozwiązanie zagadki]()

Rootkit Rustock.C: rozwiązanie zagadki

13:37 28.07.2008

... niezauważenie aktywować Rustocka w systemach użytkownika, może autorzy rootkita chcieli zachować kod rootkita w tajemnicy, obawiając się, że ich pomysł lub technologia zostaną ... jak wygląda reszta sterownika! Wróćmy teraz do komunikacji sieciowej. Szkodliwy kod wysyłał do serwera pakiet z informacjami o zainfekowanym komputerze. W odpowiedzi na ...

Tematy: Rootkity, rootkit, złośliwy kod, cyberprzestępcy -

![Złośliwe programy - prognoza na 2008 r. Złośliwe programy - prognoza na 2008 r.]()

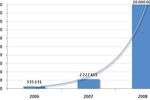

Złośliwe programy - prognoza na 2008 r.

01:41 12.04.2008

Kaspersky Lab, producent rozwiązań służących do ochrony danych, przewiduje 10-krotny wzrost liczby nowych szkodliwych programów do końca 2008 r. Według analityków firmy Kaspersky Lab, w 2007 roku liczba nowych szkodliwych programów wykrytych w Internecie, łącznie z wirusami, robakami i trojanami, wyniosła 2 227 415, co stanowiło czterokrotny ...

Tematy: złośliwe programy, wirusy, trojany, adware -

![Ewolucja złośliwego oprogramowania 2007 Ewolucja złośliwego oprogramowania 2007]()

Ewolucja złośliwego oprogramowania 2007

12:05 18.03.2008

... rzeczywisty obraz sytuacji będącej przedmiotem niekończącej się debaty dotyczącej tego, czy użytkownicy systemów innych niż Windows są narażeni na szkodliwy kod. Prognoza 1. MalWare 2.0 W opinii ekspertów ewolucja sposobów działania szkodliwych programów - od pojedynczych szkodników do złożonych projektów, które wchodzą ze sobą w interakcje ...

Tematy: złośliwe programy, wirusy, trojany, adware

![Atak na serwis YouTube [© stoupa - Fotolia.com] Atak na serwis YouTube](https://s3.egospodarka.pl/grafika/YouTube/Atak-na-serwis-YouTube-MBuPgy.jpg)

![Skuteczny artykuł sponsorowany - jak napisać i gdzie publikować? [© Tierney - Fotolia.com] Skuteczny artykuł sponsorowany - jak napisać i gdzie publikować?](https://s3.egospodarka.pl/grafika2/artykul-sponsorowany/Skuteczny-artykul-sponsorowany-jak-napisac-i-gdzie-publikowac-216067-150x100crop.jpg)

![Ranking kont firmowych 2023. W jakim banku najlepsze konto firmowe? [© Karolina Chaberek - Fotolia.com] Ranking kont firmowych 2023. W jakim banku najlepsze konto firmowe?](https://s3.egospodarka.pl/grafika2/konto-bankowe/Ranking-kont-firmowych-2023-W-jakim-banku-najlepsze-konto-firmowe-251614-150x100crop.jpg)

![Od 2025 r. zmiany m.in. w składkach ZUS, składce zdrowotnej, podatku VAT i podatku od nieruchomości. Co warto wiedzieć już teraz? [© ksushsh - Fotolia.com] Od 2025 r. zmiany m.in. w składkach ZUS, składce zdrowotnej, podatku VAT i podatku od nieruchomości. Co warto wiedzieć już teraz?](https://s3.egospodarka.pl/grafika2/skladki-ZUS/Od-2025-r-zmiany-m-in-w-skladkach-ZUS-skladce-zdrowotnej-podatku-VAT-i-podatku-od-nieruchomosci-Co-warto-wiedziec-juz-teraz-262291-150x100crop.jpg)

![5 Najlepszych Programów do Księgowości w Chmurze - Ranking i Porównanie [2025] 5 Najlepszych Programów do Księgowości w Chmurze - Ranking i Porównanie [2025]](https://s3.egospodarka.pl/grafika2//5-Najlepszych-Programow-do-Ksiegowosci-w-Chmurze-Ranking-i-Porownanie-2025-270016-50x33crop.png) 5 Najlepszych Programów do Księgowości w Chmurze - Ranking i Porównanie [2025]

5 Najlepszych Programów do Księgowości w Chmurze - Ranking i Porównanie [2025]

![Mały ZUS Plus 2026: Jak wykorzystać 'czystą kartę' i obniżyć składki na 36 miesięcy? [© wygenerowane przez AI] Mały ZUS Plus 2026: Jak wykorzystać 'czystą kartę' i obniżyć składki na 36 miesięcy?](https://s3.egospodarka.pl/grafika2/maly-ZUS-plus/Maly-ZUS-Plus-2026-Jak-wykorzystac-czysta-karte-i-obnizyc-skladki-na-36-miesiecy-270333-150x100crop.jpg)

![Praca na mrozie: Kiedy pracownik może odmówić pracy przy niskich temperaturach? [© wygenerowane przez AI] Praca na mrozie: Kiedy pracownik może odmówić pracy przy niskich temperaturach?](https://s3.egospodarka.pl/grafika2/mroz/Praca-na-mrozie-Kiedy-pracownik-moze-odmowic-pracy-przy-niskich-temperaturach-270325-150x100crop.jpg)

![Wynagrodzenia w HR 2025 - gdzie rosły najszybciej, a gdzie najwolniej [© pixabay] Wynagrodzenia w HR 2025 - gdzie rosły najszybciej, a gdzie najwolniej](https://s3.egospodarka.pl/grafika2/praca-w-HR/Wynagrodzenia-w-HR-2025-gdzie-rosly-najszybciej-a-gdzie-najwolniej-270312-150x100crop.png)

![KSeF a odliczenie VAT w 2026: czy faktura spoza KSeF pozwala na odliczenie podatku? [© wygenerowane przez AI] KSeF a odliczenie VAT w 2026: czy faktura spoza KSeF pozwala na odliczenie podatku?](https://s3.egospodarka.pl/grafika2/prawo-do-odliczenia-VAT/KSeF-a-odliczenie-VAT-w-2026-czy-faktura-spoza-KSeF-pozwala-na-odliczenie-podatku-270317-150x100crop.jpg)

![Sprzedaż nowych mieszkań wyższa niż prognozy. Dokąd zmierza rynek? [© pexels] Sprzedaż nowych mieszkań wyższa niż prognozy. Dokąd zmierza rynek?](https://s3.egospodarka.pl/grafika2/nowe-mieszkania-od-deweloperow/Sprzedaz-nowych-mieszkan-wyzsza-niz-prognozy-Dokad-zmierza-rynek-270285-150x100crop.jpg)