-

![Kaspersky Lab: pułapki w Internecie Kaspersky Lab: pułapki w Internecie]()

Kaspersky Lab: pułapki w Internecie

... do popularnych plików, zwiększają liczbę potencjalnych ofiar. Wraz z grą możesz pobrać bonus w postaci tzw. trojana "bankowego". Niebezpieczeństwo pobrania ...

-

![Spam w XII 2010 r. Spam w XII 2010 r.]()

Spam w XII 2010 r.

... do komputera ofiary. Szkodniki te to w większości trojany downloadery, które natychmiast próbują uzyskać dostęp do zasobów internetowych w celu pobrania ...

-

![Spam w I 2011 r. Spam w I 2011 r.]()

Spam w I 2011 r.

... . Szkodliwe oprogramowanie w ruchu pocztowym W styczniu szkodliwe pliki zostały zidentyfikowane w 2,75 procent wszystkich wiadomości e-mail, co stanowi spadek ... do komputera ofiary instalują również inne szkodliwe programy. Szkodniki te to w większości trojany downloadery, które od razu próbują uzyskać dostęp do zasobów internetowych w celu pobrania ...

-

![Spam w II 2011 r. Spam w II 2011 r.]()

Spam w II 2011 r.

... do wielkości źródła spamu. Szkodliwe oprogramowanie w ruchu pocztowym W lutym szkodliwe pliki ... pobrania z nich szkodliwych programów. Robak ten gromadzi również adresy e-mail i wykorzystuje je w celu dalszego rozprzestrzeniania się. Druga grupa szkodliwego oprogramowania obejmuje programy, których celem jest kradzież poufnych informacji. Należy do ...

-

![Spam we IX 2011 r. Spam we IX 2011 r.]()

Spam we IX 2011 r.

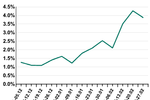

... Szkodliwe załączniki w ruchu pocztowym We wrześniu szkodliwe pliki zostały wykryte w 4,5% wszystkich wiadomości e-mail – o 1,4 proc. mniej niż w ... do gromadzenia danych znajdujących się na komputerze ofiary, wykorzystywanych następnie do oszustw. Szczególną ostrożność należy zachować w przypadku otrzymania wiadomości e-mail zachęcających do pobrania ...

-

![Spam w I 2012 r. Spam w I 2012 r.]()

Spam w I 2012 r.

... styczniu 2012 r. 3 proc. globalnego spamu. Szkodliwe oprogramowanie w ruchu pocztowym W styczniu szkodliwe pliki zostały wykryte w 4,3% wszystkich wiadomości e-mail, co stanowi wzrost o 0,3 proc. ... sprzętu posiada serwisy internetowe, do których można uzyskać dostęp wyłącznie po rejestracji (w celu zapłaty za usługi lub pobrania uaktualnień). Aby ...

-

![Ataki DDoS II poł. 2011 Ataki DDoS II poł. 2011]()

Ataki DDoS II poł. 2011

... większości stron internetowych lub potrafił ładować na serwery swoje własne pliki js. Atakowana strona miała paść na skutek wyczerpania zasobów ... do jednej strony portalu. Drugim najbardziej rozpowszechnionym rodzajem (22%) są ataki na różne formy uwierzytelnienia. Trzecim najpopularniejszym rodzajem (12%) są ataki, które obejmują wiele prób pobrania ...

-

![Szkodliwe programy mobilne 2013 [© Köpenicker - Fotolia.com] Szkodliwe programy mobilne 2013]()

Szkodliwe programy mobilne 2013

... nauczyli się osadzać niepodpisane pliki wykonywalne w pakietach ... do szkodliwego zasobu. Tam użytkownik jest nakłaniany do pobrania i zainstalowania trojana imitującego aktualizację Adobe Flash Playera. Svpeng potrafi robić wiele rzeczy Zbiera informacje o smartfonie (IMEI, państwo, dostawca usługi, język systemu operacyjnego) i wysyła je do ...

-

![JPK_VAT dla mikro-przedsiębiorców w 2018 r.: pytania i odpowiedzi [© duncanandison - Fotolia.com] JPK_VAT dla mikro-przedsiębiorców w 2018 r.: pytania i odpowiedzi]()

JPK_VAT dla mikro-przedsiębiorców w 2018 r.: pytania i odpowiedzi

... Jak pobrać UPO dla wysłanego JPK_VAT? W celu pobrania Urzędowego Poświadczenia Odbioru (UPO) dla poprawnie wysłanego JPK_VAT ... do prowadzenia ewidencji VAT w formie elektronicznej. 9) Czy istnieje możliwość wysyłki JPK_VAT dotyczącego np. spółki lub innego podmiotu za pomocą Profilu Zaufanego? Czy konieczne jest w tym przypadku złożenie UPL-1? Pliki ...

-

![ESET: zagrożenia internetowe V 2014 [© Artur Marciniec - Fotolia.com] ESET: zagrożenia internetowe V 2014]()

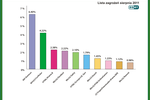

ESET: zagrożenia internetowe V 2014

... ustalonymi domenami, z których otrzymuje instrukcje dalszego działania, m.in. pobrania kolejnych zagrożeń. Conficker może rozprzestrzeniać się za pośrednictwem załączników do poczty elektronicznej lub przenośnych dysków USB, wykorzystując do infekowania pliki automatycznego startu. 8. Win32/Ramnit Pozycja w poprzednim rankingu: 8 Odsetek wykrytych ...

-

![Niebezpieczeństwa w Internecie Niebezpieczeństwa w Internecie]()

Niebezpieczeństwa w Internecie

... wiadomości spamowe zawierają szkodliwe pliki wykonywalne lub odsyłacze do zainfekowanych zasobów. Cyberprzestępcy agresywnie wykorzystują socjotechnikę w celu przekonania użytkowników do kliknięcia odsyłaczy i/lub pobrania szkodliwych plików: umieszczają w wiadomościach odsyłacze, które rzekomo prowadzą do gorących newsów lub popularnych zasobów ...

-

![ESET: zagrożenia internetowe VIII 2013 [© ra2 studio - Fotolia.com] ESET: zagrożenia internetowe VIII 2013]()

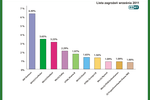

ESET: zagrożenia internetowe VIII 2013

... domenami, z których otrzymuje instrukcje dalszego działania, m.in. pobrania kolejnych zagrożeń. W zależności od wariantu Conficker może rozprzestrzeniać się za pośrednictwem załączników do poczty elektronicznej lub przenośnych dysków USB, wykorzystując do infekowania pliki automatycznego startu. 7. Win32/Dorkbot Pozycja w poprzednim rankingu ...

-

![ESET: zagrożenia internetowe VI 2014 ESET: zagrożenia internetowe VI 2014]()

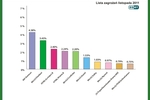

ESET: zagrożenia internetowe VI 2014

... domenami, z których otrzymuje instrukcje dalszego działania, m.in. pobrania kolejnych zagrożeń. W zależności od wariantu Conficker może rozprzestrzeniać się za pośrednictwem załączników do poczty elektronicznej lub przenośnych dysków USB, wykorzystując do infekowania pliki automatycznego startu. 7. Win32/Ramnit Pozycja w poprzednim rankingu ...

-

![ESET: zagrożenia internetowe V 2013 [© drx - Fotolia.com] ESET: zagrożenia internetowe V 2013]()

ESET: zagrożenia internetowe V 2013

... domenami, z których otrzymuje instrukcje dalszego działania, m.in. pobrania kolejnych zagrożeń. W zależności od wariantu Conficker może rozprzestrzeniać się za pośrednictwem załączników do poczty elektronicznej lub przenośnych dysków USB, wykorzystując do infekowania pliki automatycznego startu. 8. Win32/Ramnit Pozycja w poprzednim rankingu ...

-

![ESET: zagrożenia internetowe VIII 2011 ESET: zagrożenia internetowe VIII 2011]()

ESET: zagrożenia internetowe VIII 2011

... domenami, z których pobiera instrukcje dalszego działania m.in. pobrania kolejnych zagrożeń. W zależności od wariantu Conficker może rozprzestrzeniać się za pośrednictwem załączników do poczty elektronicznej lub przenośnych dysków USB, wykorzystując do infekowania pliki automatycznego startu. 3. HTML/Iframe.B.Gen Pozycja w poprzednim rankingu ...

-

![ESET: zagrożenia internetowe IX 2011 ESET: zagrożenia internetowe IX 2011]()

ESET: zagrożenia internetowe IX 2011

... domenami, z których pobiera instrukcje dalszego działania m.in. pobrania kolejnych zagrożeń. W zależności od wariantu Conficker może rozprzestrzeniać się za pośrednictwem załączników do poczty elektronicznej lub przenośnych dysków USB, wykorzystując do infekowania pliki automatycznego startu. 3. Win32/Dorkbot Pozycja w poprzednim rankingu ...

-

![ESET: zagrożenia internetowe XI 2011 ESET: zagrożenia internetowe XI 2011]()

ESET: zagrożenia internetowe XI 2011

... domenami, z których pobiera instrukcje dalszego działania m.in. pobrania kolejnych zagrożeń. W zależności od wariantu Conficker może rozprzestrzeniać się za pośrednictwem załączników do poczty elektronicznej lub przenośnych dysków USB, wykorzystując do infekowania pliki automatycznego startu. 6. Win32/Autoit Pozycja w poprzednim rankingu: 7 Odsetek ...

-

![Ewolucja złośliwego oprogramowania 2013 [© lolloj - Fotolia.com] Ewolucja złośliwego oprogramowania 2013]()

Ewolucja złośliwego oprogramowania 2013

... . Teraz do tego arsenału zostały dodane pliki z rozszerzeniem ... pobrania pliku zawierającego exploita oraz przez skaner rezydentny jeżeli exploit został znaleziony na urządzeniu. Całkiem niedawno zgłoszono, że przeglądarka Chrome dla Nexusa 4 i Samsunga Galaxy S4, zawiera lukę, która może wykorzystać przyszłe słabości i niedoskonałości Androida do ...

-

![Norton Online Backup 2.0 [© Nmedia - Fotolia.com] Norton Online Backup 2.0]()

Norton Online Backup 2.0

... sposób dzielić się plikami ze znajomymi. Posługując się wyłącznie przeglądarką internetową, użytkownik może wybrać i udostępnić pliki umieszczone wcześniej w kopii zapasowej. W tym celu wygenerowany zostanie unikalny link do ich pobrania, który wystarczy przesłać na dowolny adres mailowy. Poprawiona funkcja migracji plików pomaga w ich łatwym ...

-

![ESET: zagrożenia internetowe V 2012 ESET: zagrożenia internetowe V 2012]()

ESET: zagrożenia internetowe V 2012

... domenami, z których otrzymuje instrukcje dalszego działania, m.in. pobrania kolejnych zagrożeń. W zależności od wariantu Conficker może rozprzestrzeniać się za pośrednictwem załączników do poczty elektronicznej lub przenośnych dysków USB, wykorzystując do infekowania pliki automatycznego startu. 5. JS/Iframe Pozycja w poprzednim rankingu: 4 Odsetek ...

-

![ESET: zagrożenia internetowe VIII 2014 [© hakandogu - Fotolia.com] ESET: zagrożenia internetowe VIII 2014]()

ESET: zagrożenia internetowe VIII 2014

... się z ustalonymi domenami, z których otrzymuje instrukcje dalszego działania, m.in. pobrania kolejnych zagrożeń. W zależności od wariantu Conficker może rozprzestrzeniać się za pośrednictwem załączników do poczty elektronicznej lub przenośnych dysków USB, wykorzystując do infekowania pliki automatycznego startu. Eksperci ESET, publikując raport nt ...

-

![ESET: zagrożenia internetowe I 2012 ESET: zagrożenia internetowe I 2012]()

ESET: zagrożenia internetowe I 2012

... domenami, z których pobiera instrukcje dalszego działania, m.in. pobrania kolejnych zagrożeń. W zależności od wariantu Conficker może rozprzestrzeniać się za pośrednictwem załączników do poczty elektronicznej lub przenośnych dysków USB, wykorzystując do infekowania pliki automatycznego startu. 5. Win32/Dorkbot Pozycja w poprzednim rankingu ...

-

![ESET: zagrożenia internetowe II 2012 ESET: zagrożenia internetowe II 2012]()

ESET: zagrożenia internetowe II 2012

... domenami, z których pobiera instrukcje dalszego działania, m.in. pobrania kolejnych zagrożeń. W zależności od wariantu Conficker może rozprzestrzeniać się za pośrednictwem załączników do poczty elektronicznej lub przenośnych dysków USB, wykorzystując do infekowania pliki automatycznego startu. 5. HTML/Fraud.BG Pozycja w poprzednim rankingu ...

-

![ESET: zagrożenia internetowe III 2012 ESET: zagrożenia internetowe III 2012]()

ESET: zagrożenia internetowe III 2012

... domenami, z których otrzymuje instrukcje dalszego działania, m.in. pobrania kolejnych zagrożeń. W zależności od wariantu Conficker może rozprzestrzeniać się za pośrednictwem załączników do poczty elektronicznej lub przenośnych dysków USB, wykorzystując do infekowania pliki automatycznego startu. 5. JS/Agent Pozycja w poprzednim rankingu: 90 ...

-

![Zagrożenia internetowe I kw. 2013 [© lolloj - Fotolia.com] Zagrożenia internetowe I kw. 2013]()

Zagrożenia internetowe I kw. 2013

... do komputera ofiary przenikał unikatowy backdoor, o rozmiarze jedynie 20 KB, napisany w Assemblerze. W opisywanym ataku cyberprzestępcy wykorzystali Twittera: w celu uzyskania adresów serwera kontroli, a następnie pobrania ...

-

![ESET: zagrożenia internetowe VII 2014 [© Сake78 - Fotolia.com] ESET: zagrożenia internetowe VII 2014]()

ESET: zagrożenia internetowe VII 2014

... , z których otrzymuje instrukcje dalszego działania, m.in. pobrania kolejnych zagrożeń. W zależności od wariantu, Conficker może rozprzestrzeniać się za pośrednictwem załączników do poczty elektronicznej lub przenośnych dysków USB, wykorzystując do infekowania pliki automatycznego startu. 10. Win32/TrojanDownloader.Zurgop Pozycja w poprzednim ...

-

![ESET: zagrożenia internetowe IV 2012 ESET: zagrożenia internetowe IV 2012]()

ESET: zagrożenia internetowe IV 2012

... domenami, z których otrzymuje instrukcje dalszego działania, m.in. pobrania kolejnych zagrożeń. W zależności od wariantu Conficker może rozprzestrzeniać się za pośrednictwem załączników do poczty elektronicznej lub przenośnych dysków USB, wykorzystując do infekowania pliki automatycznego startu. 6. Win32/Sirefef Pozycja w poprzednim rankingu ...

-

![Nawigacja samochodowa BLOW GPS43FBT Nawigacja samochodowa BLOW GPS43FBT]()

Nawigacja samochodowa BLOW GPS43FBT

... Bluetooth pozwala nawigacji korzystać z łącza danych telefonów GSM w celu pobrania informacji o ruchu drogowym. Możliwość współpracy z serwerami ruchu Traffic systemów ... do 8GB Odbiornik GPS: MTK 42 kanały Wbudowany transmiter FM: TAK Wbudowany Bluetooth z DUN: TAK Obsługiwane pliki Video: AVI, WMV, ASF, ASV, DAT, MPEG, MPG, MOV Obsługiwane pliki ...

-

![Zagrożenia internetowe I kw. 2011 Zagrożenia internetowe I kw. 2011]()

Zagrożenia internetowe I kw. 2011

... szkodliwe oprogramowanie, w większości Trojan-Downloader.Win32.Harnig, otrzymywało polecenie pobrania i zainstalowania botu spamowego Rustock. Typowym „gospodarzem” Rustocka ... 2010 roku. W przeciwieństwie do wcześniejszych wariantów, które usuwały oryginały zaszyfrowanych plików, nowe warianty GpCode’a nadpisywały pliki zaszyfrowanymi danymi. O ile ...

-

![ESET: lista zagrożeń X 2009 ESET: lista zagrożeń X 2009]()

ESET: lista zagrożeń X 2009

... listy to rodzina programów INF/Autorun atakujących niepostrzeżenie poprzez pliki automatycznego startu różnego typu nośników. Pierwszą ... pobrania z sieci aktualnej bazy sygnatur. Lista zagrożeń powstaje dzięki ThreatSense.Net społeczności ponad 10 milionów użytkowników, którzy przesyłają próbki podejrzanie zachowujących się aplikacji do ...

-

![Kaspersky Lab: szkodliwe programy X 2010 Kaspersky Lab: szkodliwe programy X 2010]()

Kaspersky Lab: szkodliwe programy X 2010

... odsyłaczy prowadzących do różnych ... pobrania klipu wideo. Jednak podczas próby odtworzenia klipu pojawia się okienko wyskakujące informujące, że aby obejrzeć filmik, należy mieć zainstalowaną nową wersję programu Media Player. Analiza wykazała, że wraz z legalną aplikacją Fusion Media Player plik instalacyjny zawiera trojana. Trojan modyfikuje pliki ...

-

![Kaspersky Lab: szkodliwe programy XI 2010 Kaspersky Lab: szkodliwe programy XI 2010]()

Kaspersky Lab: szkodliwe programy XI 2010

... do zawartości archiwum, jest proszony o wysłanie jednego lub więcej SMS-ów na numer o podwyższonej opłacie. Jednak zamiast otrzymać żądane informacje, użytkownicy zwykle stwierdzają, że archiwum jest puste, uszkodzone lub zawiera plik torrentowy itd. Zrzut ekranu poniżej pokazuje przykład fałszywej oferty pobrania ...

-

![Kaspersky Lab: szkodliwe programy XII 2010 Kaspersky Lab: szkodliwe programy XII 2010]()

Kaspersky Lab: szkodliwe programy XII 2010

... do zawartości archiwum, jest proszony o wysłanie jednego lub więcej SMS-ów na numer o podwyższonej opłacie. Jednak zamiast otrzymać żądane informacje, użytkownicy zwykle stwierdzają, że archiwum jest puste, uszkodzone lub zawiera plik torrentowy itd. Zrzut ekranu poniżej pokazuje przykład fałszywej oferty pobrania ...

-

![Ewolucja złośliwego oprogramowania 2009 Ewolucja złośliwego oprogramowania 2009]()

Ewolucja złośliwego oprogramowania 2009

... infekcji: szkodnik ten nie tylko infekuje pliki wykonywalne z rozszerzeniem .EXE i .SCR, ale również dodaje specjalnie stworzony ... pobrania takich rozwiązań za darmo. Fałszywe rozwiązania antywirusowe pojawiły się, a następnie rozpowszechniły dzięki temu, że można je łatwo stworzyć, istnieje już dojrzały system dystrybucji i mogą być wykorzystywane do ...

-

![Kaspersky Lab: szkodliwe programy II kw. 2013 [© jamdesign - Fotolia.com] Kaspersky Lab: szkodliwe programy II kw. 2013]()

Kaspersky Lab: szkodliwe programy II kw. 2013

... dokumenty i pliki ... do mobilnego szkodliwego oprogramowania pokrywają się z tymi dotyczącymi szkodliwego oprogramowania atakującego komputery PC. Współczesne próbki wykorzystują technologie zaciemniania w celu uniknięcia wykrycia i często zawierają wiele szkodliwych funkcji w celu przedłużenia infekcji, wydobycia dodatkowych informacji lub pobrania ...

Strona główna

Strona główna- Wiadomości

- Firma

- Podatki

- Finanse

- Nieruchomości

- Przetargi

- Praca

- Prawo

- Zakupy

- Porady

- Kantor

Narzędzia

- Wyszukiwarki

- Znajdź pracę

- Znajdź przetarg

- Baza adresowa firm

- Kantor walut online

- Ważne adresy

- Urzędy skarbowe

- Adresy ZUS

- Urzędy Pracy

- Adresy banków

- Firmy zlikwidowane

- Centrum Webmastera

- Centrum Webmastera

- Newsy na Twoją stronę

![Szkodliwe programy mobilne 2013 [© Köpenicker - Fotolia.com] Szkodliwe programy mobilne 2013](https://s3.egospodarka.pl/grafika2/szkodliwe-oprogramowanie/Szkodliwe-programy-mobilne-2013-133928-150x100crop.jpg)

![JPK_VAT dla mikro-przedsiębiorców w 2018 r.: pytania i odpowiedzi [© duncanandison - Fotolia.com] JPK_VAT dla mikro-przedsiębiorców w 2018 r.: pytania i odpowiedzi](https://s3.egospodarka.pl/grafika2/podatki/JPK-VAT-dla-mikro-przedsiebiorcow-w-2018-r-pytania-i-odpowiedzi-197859-150x100crop.jpg)

![ESET: zagrożenia internetowe V 2014 [© Artur Marciniec - Fotolia.com] ESET: zagrożenia internetowe V 2014](https://s3.egospodarka.pl/grafika2/ESET/ESET-zagrozenia-internetowe-V-2014-139252-150x100crop.jpg)

![ESET: zagrożenia internetowe VIII 2013 [© ra2 studio - Fotolia.com] ESET: zagrożenia internetowe VIII 2013](https://s3.egospodarka.pl/grafika2/ESET/ESET-zagrozenia-internetowe-VIII-2013-123984-150x100crop.jpg)

![ESET: zagrożenia internetowe V 2013 [© drx - Fotolia.com] ESET: zagrożenia internetowe V 2013](https://s3.egospodarka.pl/grafika2/ESET/ESET-zagrozenia-internetowe-V-2013-119507-150x100crop.jpg)

![Ewolucja złośliwego oprogramowania 2013 [© lolloj - Fotolia.com] Ewolucja złośliwego oprogramowania 2013](https://s3.egospodarka.pl/grafika2/zlosliwe-programy/Ewolucja-zlosliwego-oprogramowania-2013-130012-150x100crop.jpg)

![Norton Online Backup 2.0 [© Nmedia - Fotolia.com] Norton Online Backup 2.0](https://s3.egospodarka.pl/grafika/Symantec/Norton-Online-Backup-2-0-Qq30bx.jpg)

![ESET: zagrożenia internetowe VIII 2014 [© hakandogu - Fotolia.com] ESET: zagrożenia internetowe VIII 2014](https://s3.egospodarka.pl/grafika2/ESET/ESET-zagrozenia-internetowe-VIII-2014-143291-150x100crop.jpg)

![Zagrożenia internetowe I kw. 2013 [© lolloj - Fotolia.com] Zagrożenia internetowe I kw. 2013](https://s3.egospodarka.pl/grafika2/cyberprzestepcy/Zagrozenia-internetowe-I-kw-2013-118509-150x100crop.jpg)

![ESET: zagrożenia internetowe VII 2014 [© Сake78 - Fotolia.com] ESET: zagrożenia internetowe VII 2014](https://s3.egospodarka.pl/grafika2/ESET/ESET-zagrozenia-internetowe-VII-2014-141853-150x100crop.jpg)

![Kaspersky Lab: szkodliwe programy II kw. 2013 [© jamdesign - Fotolia.com] Kaspersky Lab: szkodliwe programy II kw. 2013](https://s3.egospodarka.pl/grafika2/szkodliwe-programy/Kaspersky-Lab-szkodliwe-programy-II-kw-2013-123187-150x100crop.jpg)

![Przelew zagraniczny - jaką opcję wybrać? [© Pio Si - Fotolia.com] Przelew zagraniczny - jaką opcję wybrać?](https://s3.egospodarka.pl/grafika2/przelewy/Przelew-zagraniczny-jaka-opcje-wybrac-219379-150x100crop.jpg)

![Content marketing - co to jest i od czego zacząć? [© patpitchaya - Fotolia.com] Content marketing - co to jest i od czego zacząć?](https://s3.egospodarka.pl/grafika2/content-marketing/Content-marketing-co-to-jest-i-od-czego-zaczac-215740-150x100crop.jpg)

![Jak przygotować skuteczną kreację do mailingu. 7 praktycznych porad [© dizain - Fotolia.com] Jak przygotować skuteczną kreację do mailingu. 7 praktycznych porad](https://s3.egospodarka.pl/grafika2/mailing/Jak-przygotowac-skuteczna-kreacje-do-mailingu-7-praktycznych-porad-219161-150x100crop.jpg)

![Ryczałt ewidencjonowany i składka zdrowotna 2026. Znamy nowe stawki [© wygenerowane przez AI] Ryczałt ewidencjonowany i składka zdrowotna 2026. Znamy nowe stawki](https://s3.egospodarka.pl/grafika2/skladka-na-ubezpieczenie-zdrowotne/Ryczalt-ewidencjonowany-i-skladka-zdrowotna-2026-Znamy-nowe-stawki-270498-150x100crop.jpg)

![Ceny mieszkań stabilne a zdolność kredytowa rośnie. O ile nie masz dzieci [© pexels] Ceny mieszkań stabilne a zdolność kredytowa rośnie. O ile nie masz dzieci [© pexels]](https://s3.egospodarka.pl/grafika2/rynek-mieszkaniowy/Ceny-mieszkan-stabilne-a-zdolnosc-kredytowa-rosnie-O-ile-nie-masz-dzieci-270929-50x33crop.jpg) Ceny mieszkań stabilne a zdolność kredytowa rośnie. O ile nie masz dzieci

Ceny mieszkań stabilne a zdolność kredytowa rośnie. O ile nie masz dzieci

![Czy można zamienić się miejscami w samolocie? Sprawdź, co warto wiedzieć [© wygenerowane przez AI] Czy można zamienić się miejscami w samolocie? Sprawdź, co warto wiedzieć](https://s3.egospodarka.pl/grafika2/podroz-samolotem/Czy-mozna-zamienic-sie-miejscami-w-samolocie-Sprawdz-co-warto-wiedziec-271043-150x100crop.jpg)

![Kalendarz księgowy na marzec 2026: Najważniejsze daty i obowiązki [© wygenerowane przez AI] Kalendarz księgowy na marzec 2026: Najważniejsze daty i obowiązki](https://s3.egospodarka.pl/grafika2/podatki-w-firmie/Kalendarz-ksiegowy-na-marzec-2026-Najwazniejsze-daty-i-obowiazki-271045-150x100crop.jpg)

![Znikające i odrzucone faktury w KSeF - bałagan po pierwszym miesiącu działania [© wygenerowane przez AI] Znikające i odrzucone faktury w KSeF - bałagan po pierwszym miesiącu działania](https://s3.egospodarka.pl/grafika2/KSeF/Znikajace-i-odrzucone-faktury-w-KSeF-balagan-po-pierwszym-miesiacu-dzialania-271044-150x100crop.jpg)

![Luka płacowa w Polsce. Nowy raport pokazuje skalę nierówności w wynagrodzeniach [© pexels] Luka płacowa w Polsce. Nowy raport pokazuje skalę nierówności w wynagrodzeniach](https://s3.egospodarka.pl/grafika2/luka-placowa/Luka-placowa-w-Polsce-Nowy-raport-pokazuje-skale-nierownosci-w-wynagrodzeniach-271029-150x100crop.jpg)

![Certyfikat trybu offline vs. uwierzytelniający w KSeF. Czym się różnią i który wybrać? [© wygenerowane przez AI] Certyfikat trybu offline vs. uwierzytelniający w KSeF. Czym się różnią i który wybrać?](https://s3.egospodarka.pl/grafika2/certyfikat-KSeF/Certyfikat-trybu-offline-vs-uwierzytelniajacy-w-KSeF-Czym-sie-roznia-i-ktory-wybrac-271026-150x100crop.jpg)