Ewolucja złośliwego oprogramowania 2012

2012-12-26 00:10

Przeczytaj także: Złośliwe oprogramowanie. Ransomware uderza w dyski NAS

Ataki ukierunkowane przy użyciu mobilnego szkodliwego oprogramowania

W 2012 roku zidentyfikowano kilka nowych szkodliwych programów przeznaczonych dla systemu innego niż Android, które zostały wykorzystane w atakach ukierunkowanych.

Przykładem są ataki z wykorzystaniem szkodliwych programów ZeuS-in-the-Mobile oraz SpyEye-in-the-Mobile (ZitMo oraz SpitMo). Nowe wersje ZitMo oraz SpitMo pojawiały się regularnie dla Androida i innych systemów operacyjnych. W celu zamaskowania tego szkodliwego oprogramowania jego autorzy wykorzystywali te same metody co dwa lata temu. Obejmują one imitowanie certyfikatów bezpieczeństwa lub podszywanie się pod oprogramowanie bezpieczeństwa dla smartfonów.

fot. mat. prasowe

Typowy wygląd ZitMo/SpitMo

Nowe wersje ZitMo oraz SpitMo pojawiały się regularnie dla Androida i innych systemów operacyjnych

Urządzenia działające pod kontrolą systemów innych niż Android są wprawdzie mniej popularne, nadal jednak mają swoich zwolenników. Pojawienie się nowych wersji ZitMo dla systemu BlackBerry w 2012 roku oznacza, że twórcy szkodliwego oprogramowania najwyraźniej nie przejmują się pogłoskami o nieuchronnie zbliżającym się końcu tej platformy. W jednej fali ataków cyberprzestępcy wykorzystali nawet szkodliwe oprogramowanie przeznaczone zarówno dla platformy BlackBerry jak i Android.

Szpiegostwo mobilne

W zeszłym roku przewidywaliśmy, że kradzież danych z telefonów komórkowych i śledzenie obywateli przy użyciu ich telefonów oraz usług geolokalizacji stanie się powszechne, wykraczając daleko poza tradycyjny obszar wykorzystywania takich technologii przez organy ścigania i prywatnych detektywów.

Niestety, prognoza ta sprawdziła się. Liczba szkodliwych programów pełniących funkcję trojanów spyware lub backdoorów zwiększyła się tysiąckrotnie. Warto również zwrócić uwagę na wzrost liczby komercyjnych aplikacji przeznaczonych do monitoringu, które trudno odróżnić od szkodliwego oprogramowania.

Najbardziej znamiennym przykładem mobilnego szkodliwego oprogramowania wykorzystywanego do celów szpiegowskich był incydent związany z modułem programu FinSpy. Moduł ten został stworzony przez brytyjską firmę Gamma International, która rozwija oprogramowanie do monitoringu dla agencji rządowych. W efekcie, program ten działa jak trojan szpiegujący. Mobilna wersja FinSpy’a została wykryta przez The Citizen Lab w sierpniu 2012 roku. Zidentyfikowano modyfikacje tego trojana dla systemu Android, iOS, Windows Mobile oraz Symbian. Mimo że różnią się one w zależności od platformy, wszystkie z nich potrafią rejestrować niemal dowolną aktywność użytkownika na zainfekowanym urządzeniu, śledząc jego położenie, wykonując ukryte połączenia oraz wysyłając dane do zdalnych serwerów.

Nadal nie wiadomo, kim byli klienci FinSpy oraz ofiary jego ataków, i w najbliższej przyszłości prawdopodobne również nie uzyskamy odpowiedzi na to pytanie. Jednak nawet bez tych informacji pojawienie się FinSpy oznacza nowy rozdział w historii mobilnego szkodliwego oprogramowania: urządzenia mobilne padają ofiarą ataków ukierunkowanych i szpiegowskich – dokładnie tak samo jak komputery.

Szkodliwe oprogramowanie dla komputerów Mac

W 2012 roku obalone zostały wszystkie mity dotyczące bezpieczeństwa środowiska Mac. Pojawił się dowód na to, że szkodliwe oprogramowanie dla Maków stanowi w rzeczywistości poważne zagrożenie dla cyberbezpieczeństwa.

Na początku 2012 roku odkryto botnet Flashfake złożony z 700 000 komputerów działających pod kontrolą systemu Mac OS X.

Od czasu Flashfake’a nie pojawiły się żadne nowe epidemie, jednak cyberprzestępcy regularnie wykorzystywali szkodliwe oprogramowanie dla Maków do przeprowadzania ataków ukierunkowanych. Wynikało to głównie z popularności, jaką cieszą się produkty firmy Apple wśród wielu wpływowych polityków i znanych biznesmenów. Nie bez znaczenia było również to, że pewna kategoria cyberprzestępców jest zainteresowana informacjami przechowywanymi na urządzeniach posiadanych przez te osoby.

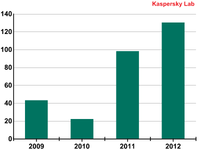

W 2012 roku eksperci z Kaspersky Lab stworzyli o 30% więcej sygnatur umożliwiających wykrywanie różnych trojanów dla Maków niż w 2011 roku. W stosunku do 2010 roku liczba sygnatur stworzonych w ciągu roku zwiększyła się sześciokrotnie.

fot. mat. prasowe

Liczba nowych sygnatur antywirusowych dla systemu Mac OS X

W 2012 roku eksperci z Kaspersky Lab stworzyli o 30% więcej sygnatur umożliwiających wykrywanie różnych trojanów dla Maków niż w 2011 roku

Ewolucja złośliwego oprogramowania II kw. 2019

Ewolucja złośliwego oprogramowania II kw. 2019

oprac. : Katarzyna Sikorska / eGospodarka.pl

Przeczytaj także

Skomentuj artykuł Opcja dostępna dla zalogowanych użytkowników - ZALOGUJ SIĘ / ZAREJESTRUJ SIĘ

Komentarze (0)

![Ewolucja złośliwego oprogramowania I kw. 2019 [© georgejmclittle - Fotolia.com] Ewolucja złośliwego oprogramowania I kw. 2019](https://s3.egospodarka.pl/grafika2/zlosliwe-programy/Ewolucja-zlosliwego-oprogramowania-I-kw-2019-219113-150x100crop.jpg)

![Ewolucja złośliwego oprogramowania III kw. 2018 [© concept w - Fotolia.com] Ewolucja złośliwego oprogramowania III kw. 2018](https://s3.egospodarka.pl/grafika2/zlosliwe-programy/Ewolucja-zlosliwego-oprogramowania-III-kw-2018-212143-150x100crop.jpg)

![Ewolucja złośliwego oprogramowania II kw. 2018 [© adzicnatasa - Fotolia] Ewolucja złośliwego oprogramowania II kw. 2018](https://s3.egospodarka.pl/grafika2/zlosliwe-programy/Ewolucja-zlosliwego-oprogramowania-II-kw-2018-208672-150x100crop.jpg)

![Ewolucja złośliwego oprogramowania I kw. 2018 [© the_lightwriter - Fotolia.com] Ewolucja złośliwego oprogramowania I kw. 2018](https://s3.egospodarka.pl/grafika2/zlosliwe-programy/Ewolucja-zlosliwego-oprogramowania-I-kw-2018-205979-150x100crop.jpg)

![Ewolucja złośliwego oprogramowania III kw. 2016 [© DD Images - Fotolia.com] Ewolucja złośliwego oprogramowania III kw. 2016](https://s3.egospodarka.pl/grafika2/zlosliwe-programy/Ewolucja-zlosliwego-oprogramowania-III-kw-2016-184035-150x100crop.jpg)

![Ewolucja złośliwego oprogramowania III kw. 2016 [© mbruxelle - Fotolia.com] Ewolucja złośliwego oprogramowania III kw. 2016](https://s3.egospodarka.pl/grafika2/zlosliwe-programy/Ewolucja-zlosliwego-oprogramowania-III-kw-2016-183608-150x100crop.jpg)

![Internet w Polsce VIII-X 2012 [© Yuri Arcurs - Fotolia.com] Internet w Polsce VIII-X 2012](https://s3.egospodarka.pl/grafika2/internauci/Internet-w-Polsce-VIII-X-2012-110741-150x100crop.jpg)

![Europejski rynek IT 2026 wg Gartnera: Rekordowy wzrost wydatków na AI, chmurę i cyberbezpieczeństwo [© wygenerowane przez AI] Europejski rynek IT 2026 wg Gartnera: Rekordowy wzrost wydatków na AI, chmurę i cyberbezpieczeństwo](https://s3.egospodarka.pl/grafika2/trendy-technologiczne/Europejski-rynek-IT-2026-wg-Gartnera-Rekordowy-wzrost-wydatkow-na-AI-chmure-i-cyberbezpieczenstwo-270143-150x100crop.jpg)

![Czy rozmowa z chatbotem to zdrada? Nowa intymność w erze AI [© StockCake] Czy rozmowa z chatbotem to zdrada? Nowa intymność w erze AI](https://s3.egospodarka.pl/grafika2/sztuczna-inteligencja/Czy-rozmowa-z-chatbotem-to-zdrada-Nowa-intymnosc-w-erze-AI-270069-150x100crop.jpg)

![Niechlubne tradycje bożonarodzeniowe, czyli o marnowaniu żywności w liczbach [© pixabay] Niechlubne tradycje bożonarodzeniowe, czyli o marnowaniu żywności w liczbach](https://s3.egospodarka.pl/grafika2/marnowanie-zywnosci/Niechlubne-tradycje-bozonarodzeniowe-czyli-o-marnowaniu-zywnosci-w-liczbach-269984-150x100crop.jpg)

![Linki sponsorowane, dofollow, nofollow. Jak wykorzystać linkowanie w reklamie? [© bf87 - Fotolia.com] Linki sponsorowane, dofollow, nofollow. Jak wykorzystać linkowanie w reklamie?](https://s3.egospodarka.pl/grafika2/linki-sponsorowane/Linki-sponsorowane-dofollow-nofollow-Jak-wykorzystac-linkowanie-w-reklamie-216282-150x100crop.jpg)

![Linki dofollow i nofollow - jakie są różnice i czy linki nofollow mają sens? [© amathieu - fotolia.com] Linki dofollow i nofollow - jakie są różnice i czy linki nofollow mają sens?](https://s3.egospodarka.pl/grafika2/linki-sponsorowane/Linki-dofollow-i-nofollow-jakie-sa-roznice-i-czy-linki-nofollow-maja-sens-227269-150x100crop.jpg)

![Jak mierzyć i oceniać skuteczność mailingu. 5 najważniejszych wskaźników [© maicasaa - Fotolia.com] Jak mierzyć i oceniać skuteczność mailingu. 5 najważniejszych wskaźników](https://s3.egospodarka.pl/grafika2/mailing/Jak-mierzyc-i-oceniac-skutecznosc-mailingu-5-najwazniejszych-wskaznikow-219695-150x100crop.jpg)

![Składka zdrowotna 2026 i podatek liniowy - ile wynosi, jaki limit odliczenia [© wygenerowane przez AI] Składka zdrowotna 2026 i podatek liniowy - ile wynosi, jaki limit odliczenia](https://s3.egospodarka.pl/grafika2/skladka-na-ubezpieczenie-zdrowotne/Skladka-zdrowotna-2026-i-podatek-liniowy-ile-wynosi-jaki-limit-odliczenia-270127-150x100crop.jpg)

![5 Najlepszych Programów do Księgowości w Chmurze - Ranking i Porównanie [2025] 5 Najlepszych Programów do Księgowości w Chmurze - Ranking i Porównanie [2025]](https://s3.egospodarka.pl/grafika2//5-Najlepszych-Programow-do-Ksiegowosci-w-Chmurze-Ranking-i-Porownanie-2025-270016-50x33crop.png) 5 Najlepszych Programów do Księgowości w Chmurze - Ranking i Porównanie [2025]

5 Najlepszych Programów do Księgowości w Chmurze - Ranking i Porównanie [2025]

![Jak projektować biuro, które wspiera wellbeing pracowników? [© pexels] Jak projektować biuro, które wspiera wellbeing pracowników?](https://s3.egospodarka.pl/grafika2/wellbeing/Jak-projektowac-biuro-ktore-wspiera-wellbeing-pracownikow-269903-150x100crop.jpg)

![Dlaczego przyznajesz bonusy niesprawiedliwie? 4 błędy poznawcze, które zniekształcają oceny pracowników [© wygenerowane przez AI] Dlaczego przyznajesz bonusy niesprawiedliwie? 4 błędy poznawcze, które zniekształcają oceny pracowników](https://s3.egospodarka.pl/grafika2/zasady-wynagradzania/Dlaczego-przyznajesz-bonusy-niesprawiedliwie-4-bledy-poznawcze-ktore-znieksztalcaja-oceny-pracownikow-270036-150x100crop.jpg)

![Alpine A110 R: ekstremalnie lekkie, piekielnie szybkie. Dlaczego ten francuski sportowiec zachwyca purystów? [© Wojciech Krzemiński] Alpine A110 R: ekstremalnie lekkie, piekielnie szybkie. Dlaczego ten francuski sportowiec zachwyca purystów?](https://s3.egospodarka.pl/grafika2/Alpine-A110-R/Alpine-A110-R-ekstremalnie-lekkie-piekielnie-szybkie-Dlaczego-ten-francuski-sportowiec-zachwyca-purystow-270047-150x100crop.jpg)

![Praca w święta? 5 błędnych przekonań liderów, które niszczą urlop zespołu [© pexels] Praca w święta? 5 błędnych przekonań liderów, które niszczą urlop zespołu](https://s3.egospodarka.pl/grafika2/dobry-lider/Praca-w-swieta-5-blednych-przekonan-liderow-ktore-niszcza-urlop-zespolu-270014-150x100crop.jpg)

![Najważniejszy kod podróży lotniczej. Czym jest PNR? [© pexels] Najważniejszy kod podróży lotniczej. Czym jest PNR?](https://s3.egospodarka.pl/grafika2/lot-samolotem/Najwazniejszy-kod-podrozy-lotniczej-Czym-jest-PNR-270138-150x100crop.jpg)

![Awaria KSeF w 2026 - tryb awaryjny, data wystawienia faktury i obowiązki podatnika. Praktyczny poradnik [© wygenerowane przez AI] Awaria KSeF w 2026 - tryb awaryjny, data wystawienia faktury i obowiązki podatnika. Praktyczny poradnik](https://s3.egospodarka.pl/grafika2/KSeF/Awaria-KSeF-w-2026-tryb-awaryjny-data-wystawienia-faktury-i-obowiazki-podatnika-Praktyczny-poradnik-270179-150x100crop.jpg)

![Test Mercedes-AMG SL 55 4MATIC+ Luksusowy kabriolet z napędem na cztery koła i potężnym V8 [© Wojciech Krzemiński] Test Mercedes-AMG SL 55 4MATIC+ Luksusowy kabriolet z napędem na cztery koła i potężnym V8](https://s3.egospodarka.pl/grafika2/Mercedes-AMG-SL-55-4MATIC/Test-Mercedes-AMG-SL-55-4MATIC-Luksusowy-kabriolet-z-napedem-na-cztery-kola-i-poteznym-V8-270058-150x100crop.jpg)