Zagrożenia internetowe III kw. 2010

2010-12-31 11:41

Przeczytaj także: Zagrożenia internetowe II kw. 2010

We wspomnianej wyżej kradzieży główną rolę odegrały osoby zajmujące się „praniem” skradzionych pieniędzy: na ich nazwiska założono konta i to właśnie oni pobierali skradzione pieniądze z bankomatów. Osoby takie często określane są jako „muły pieniężne”. W ostatnim raporcie kwartalnym pisaliśmy, w jaki sposób cyberprzestępcy próbowali rekrutować muły za pośrednictwem liczącej 224 tysiące członków grupy na Facebooku.

Do końca września w Stanach Zjednoczonych aresztowano dwadzieścia osób – były to tzw. muły pieniężne, które prały pieniądze skradzione przy użyciu trojana Zbot (ZeuS). W tym samym czasie w Wielkiej Brytanii zatrzymano podobną grupę - również w związku z praniem brudnych pieniędzy. Cyberprzestępcy wykorzystywali informacje skradzione przy użyciu trojana ZeuS. W tym momencie warto zauważyć, że w pierwszych dniach października dystrybutorzy trojana ZeuS byli mniej aktywni.

fot. mat. prasowe

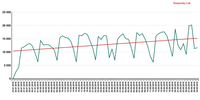

Odsetek trojanów Zbot wykrywanych każdego dnia w porównaniu z całkowitą liczbą szkodliwych programów

Odsetek trojanów Zbot wykrywanych każdego dnia w porównaniu z całkowitą liczbą szkodliwych programów

Statystyki

W dalszej części przyjrzymy się statystykom stworzonym w oparciu o wyniki działania różnych komponentów rozwiązania antywirusowego. Wszystkie dane statystyczne wykorzystane w tym raporcie zostały dostarczone przez system Kaspersky Security Network (KSN). Dzięki temu systemowi miliony użytkowników produktów firmy Kaspersky Lab z 213 krajów na całym świecie mogą nieustannie wysyłać informacje dotyczące szkodliwej aktywności.

Exploity i luki w zabezpieczeniach

Exploity

W trzecim kwartale 2010 roku Kaspersky Lab wykrył ponad 16,5 milionów exploitów. Liczba ta nie uwzględnia modułów z funkcjonalnością exploitów, które zostały osadzone w robakach oraz trojanach.

Przyjrzyjmy się exploitom wykorzystywanym przez cyberprzestępców w trzecim kwartale 2010 roku.

fot. mat. prasowe

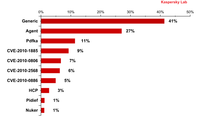

Rozkład wykrytych obiektów OAS, WAV oraz MAV według rodzin exploitów

Rozkład wykrytych obiektów OAS, WAV oraz MAV według rodzin exploitów

fot. mat. prasowe

Liczba wykrytych exploitów rozprzestrzenianych na nośnikach przenośnych za pośrednictwem luki w zabe

Liczba wykrytych exploitów rozprzestrzenianych na nośnikach przenośnych za pośrednictwem luki w zabezpieczeniach CVE-2010-2568

![Zaawansowane i ukierunkowane cyberataki 2013 [© Amir Kaljikovic - Fotolia.com] Zaawansowane i ukierunkowane cyberataki 2013](https://s3.egospodarka.pl/grafika2/cyberprzestepcy/Zaawansowane-i-ukierunkowane-cyberataki-2013-136044-150x100crop.jpg) Zaawansowane i ukierunkowane cyberataki 2013

Zaawansowane i ukierunkowane cyberataki 2013

oprac. : Katarzyna Sikorska / eGospodarka.pl

![Zagrożenia internetowe I kw. 2013 [© lolloj - Fotolia.com] Zagrożenia internetowe I kw. 2013](https://s3.egospodarka.pl/grafika2/cyberprzestepcy/Zagrozenia-internetowe-I-kw-2013-118509-150x100crop.jpg)

![KasperskyLab: ataki hakerskie na firmy 2013 [© alphaspirit - Fotolia.com] KasperskyLab: ataki hakerskie na firmy 2013](https://s3.egospodarka.pl/grafika2/cyberprzestepcy/KasperskyLab-ataki-hakerskie-na-firmy-2013-129845-150x100crop.jpg)

![Symantec: bezpieczeństwo IT w 2011r. [© stoupa - Fotolia.com] Symantec: bezpieczeństwo IT w 2011r.](https://s3.egospodarka.pl/grafika/Symantec/Symantec-bezpieczenstwo-IT-w-2011r-MBuPgy.jpg)

![Oszustwa internetowe - tendencje w 2011 [© stoupa - Fotolia.com] Oszustwa internetowe - tendencje w 2011](https://s3.egospodarka.pl/grafika/zagrozenia-internetowe/Oszustwa-internetowe-tendencje-w-2011-MBuPgy.jpg)

![Przemysł obronny przyspiesza. Setki nowych rekrutacji i rekordowe wynagrodzenia [© wygenerowane przez AI] Przemysł obronny przyspiesza. Setki nowych rekrutacji i rekordowe wynagrodzenia](https://s3.egospodarka.pl/grafika2/przemysl-zbrojeniowy/Przemysl-obronny-przyspiesza-Setki-nowych-rekrutacji-i-rekordowe-wynagrodzenia-270907-150x100crop.jpg)

![Reklama w internecie, telewizji i w radio w I 2026 [© pexels] Reklama w internecie, telewizji i w radio w I 2026](https://s3.egospodarka.pl/grafika2/reklama-internetowa/Reklama-w-internecie-telewizji-i-w-radio-w-I-2026-270931-150x100crop.jpg)

![Nowe wyzwania dla globalnej gospodarki w 2026 roku [© wygenerowane przez AI] Nowe wyzwania dla globalnej gospodarki w 2026 roku](https://s3.egospodarka.pl/grafika2/gospodarka-swiatowa/Nowe-wyzwania-dla-globalnej-gospodarki-w-2026-roku-270908-150x100crop.jpg)

![Najtańsze pożyczki pozabankowe - ranking [© Daniel Krasoń - Fotolia.com] Najtańsze pożyczki pozabankowe - ranking](https://s3.egospodarka.pl/grafika2/pozyczki-pozabankowe/Najtansze-pozyczki-pozabankowe-ranking-212702-150x100crop.jpg)

![Ranking lokat i kont oszczędnościowych. Przegląd możliwości dostępnych jeszcze w maju [© sasun Bughdaryan - Fotolia.com] Ranking lokat i kont oszczędnościowych. Przegląd możliwości dostępnych jeszcze w maju](https://s3.egospodarka.pl/grafika2/najlepsze-lokaty/Ranking-lokat-i-kont-oszczednosciowych-Przeglad-mozliwosci-dostepnych-jeszcze-w-maju-266937-150x100crop.jpg)

![Jak zwiększyć otwieralność mailingu? 6 sposobów na wysoki Open Rate [© jakub krechowicz - fotolia.com] Jak zwiększyć otwieralność mailingu? 6 sposobów na wysoki Open Rate](https://s3.egospodarka.pl/grafika2/mailing/Jak-zwiekszyc-otwieralnosc-mailingu-6-sposobow-na-wysoki-Open-Rate-222959-150x100crop.jpg)

![Składka zdrowotna 2026: wyższe obciążenia dla przedsiębiorców i nowe zasady wyliczania [© wygenerowane przez AI] Składka zdrowotna 2026: wyższe obciążenia dla przedsiębiorców i nowe zasady wyliczania](https://s3.egospodarka.pl/grafika2/dzialalnosc-gospodarcza/Skladka-zdrowotna-2026-wyzsze-obciazenia-dla-przedsiebiorcow-i-nowe-zasady-wyliczania-270001-150x100crop.jpg)

![Wynajem mieszkania czy kredyt? Gdzie rata jest tańsza niż czynsz? [© pexels] Wynajem mieszkania czy kredyt? Gdzie rata jest tańsza niż czynsz? [© pexels]](https://s3.egospodarka.pl/grafika2/rynek-najmu/Wynajem-mieszkania-czy-kredyt-Gdzie-rata-jest-tansza-niz-czynsz-270870-50x33crop.jpg) Wynajem mieszkania czy kredyt? Gdzie rata jest tańsza niż czynsz?

Wynajem mieszkania czy kredyt? Gdzie rata jest tańsza niż czynsz?

![Wojna w Iranie i wzrost cen ropy mogą zjeść zyski firm transportowych [© wygenerowane przez AI] Wojna w Iranie i wzrost cen ropy mogą zjeść zyski firm transportowych](https://s3.egospodarka.pl/grafika2/Iran/Wojna-w-Iranie-i-wzrost-cen-ropy-moga-zjesc-zyski-firm-transportowych-270933-150x100crop.jpg)

![Ceny mieszkań stabilne a zdolność kredytowa rośnie. O ile nie masz dzieci [© pexels] Ceny mieszkań stabilne a zdolność kredytowa rośnie. O ile nie masz dzieci](https://s3.egospodarka.pl/grafika2/rynek-mieszkaniowy/Ceny-mieszkan-stabilne-a-zdolnosc-kredytowa-rosnie-O-ile-nie-masz-dzieci-270929-150x100crop.jpg)

![Faktura VAT w 2026: zasady wystawiania, KSeF, korekty, paragon z NIP, zaliczki i waluty obce. Kompletny przewodnik [© wygenerowane przez AI] Faktura VAT w 2026: zasady wystawiania, KSeF, korekty, paragon z NIP, zaliczki i waluty obce. Kompletny przewodnik](https://s3.egospodarka.pl/grafika2/faktura-VAT/Faktura-VAT-w-2026-zasady-wystawiania-KSeF-korekty-paragon-z-NIP-zaliczki-i-waluty-obce-Kompletny-przewodnik-270930-150x100crop.jpg)

![Błędy w dokumentacji przetargowej kosztują miliony. Jak skutecznie przygotować inwestycję publiczną? [© wygenerowane przez AI] Błędy w dokumentacji przetargowej kosztują miliony. Jak skutecznie przygotować inwestycję publiczną?](https://s3.egospodarka.pl/grafika2/procedury-zamowien-publicznych/Bledy-w-dokumentacji-przetargowej-kosztuja-miliony-Jak-skutecznie-przygotowac-inwestycje-publiczna-270901-150x100crop.jpg)

![Co może windykator a co komornik? Różnice i uprawnienia [© pexels] Co może windykator a co komornik? Różnice i uprawnienia](https://s3.egospodarka.pl/grafika2/komornik/Co-moze-windykator-a-co-komornik-Roznice-i-uprawnienia-270905-150x100crop.jpg)