Bezpieczeństwo IT: najczęstsze błędy

2010-05-25 11:36

Przeczytaj także: Jak zabezpieczyć przetwarzanie w chmurze?

Błędy administratorów i managerów wynikają z zaniedbań, niewiedzy, rutyny lub też lekceważenia ryzyka. Mają one dotkliwsze konsekwencje i bardziej wystawiają przedsiębiorstwa na ryzyko strat. Co więcej, gdyby ich nie popełniano, z przedstawionej powyżej listy udałoby się wyeliminować wszystkie punkty.

-

Brak polityki bezpieczeństwa

Pomimo tego, że obecnie wszystkie firmy przetwarzają swoje strategiczne informacje w systemach informatycznych, wiele z nich ma kłopot z wdrażaniem wewnętrznej polityki bezpieczeństwa – jasnych zasad, które określają reguły dostępu do urządzeń infrastruktury IT oraz odpowiedzialność za naruszenie tych zasad. Brak takich zapisów rozmywa odpowiedzialność i sprzyja niepożądanym, szkodliwym zachowaniom pracowników. W wielu innych firmach formalnie istnieje polityka bezpieczeństwa, ale wdrożono ją w sposób niewłaściwy. Organizacje nie radzą sobie z jej przestrzeganiem, kontrolą i egzekwowaniem postanowień w niej zawartych. Zaniedbania w tym obszarze w dłuższym terminie zwiększają ryzyko informatyczne i podatność na ataki we wszystkich obszarach systemu bezpieczeństwa. -

Brak szkoleń

Innym grzechem zaniechania jest brak szkoleń, których celem jest edukowanie pracowników i uwrażliwianie ich na skutki błędów, jakie mogą popełnić w trakcie korzystania z Internetu. Szkolenia są nieodzownym elementem wdrażania polityki bezpieczeństwa, działań, które powinny być wspierane przez zarząd firmy. -

Rutyna administratorów

Administratorów, którzy stoją na straży bezpieczeństwa firm, najczęściej gubi zwykła rutyna. Wciąż często obserwuje się brak ingerencji w modyfikowanie domyślnych parametrów zabezpieczeń i ustawień serwerów. Także i tu zdarza się nieodpowiedzialne zarządzanie hasłami dostępu, zaniedbania w monitorowaniu ruchu w sieci, nieautoryzowanych instalacji oprogramowania, a także np. pozostawienie ustawień zabezpieczeń po zmianie na stanowisku administratora.

Przestrzeganie zasad nie zniweluje całkowicie ryzyka. Oszuści bywają naprawdę sprytni. Ale trzeba wierzyć, że tak jak w życiu codziennym, wybierają oni raczej ofiary naiwne niż tych, którzy cały czas czujnie rozglądają się dookoła. Warto więc być świadomym użytkownikiem sieci.

Komentarze do raportu:

Maciej Zaborowski, Konsultant ds. IT Security w Edge Solutions Sp. z o.o.:

W systemie bezpieczeństwa informatycznego każdej organizacji najsłabszym ogniwem pozostaje człowiek i jego proste, banalne błędy. Dotyczy to zarówno administratorów, jak i samych pracowników, którzy mają kontakt z komputerami z dostępem do sieci. Potencjalnych zagrożeń jest mnóstwo i żaden system oparty na rozwiązaniach sprzętowych i oprogramowaniu nie zapewni skutecznego poziomu bezpieczeństwa. Odpowiedzialność za ochronę informatyczną firmy ponosi zarząd, którego rolą jest wspieranie wdrażania zasad bezpieczeństwa i troska o ich przestrzeganie przez cały zespół pracowników. To pozornie proste wyzwanie w praktycznej realizacji jest bardzo trudne, ponieważ błędy są wpisane w naturę ludzką, a ryzyko informatyczne jest często niedoszacowane lub niezauważane. W tym kontekście na liście priorytetów powinno postawić się porządnie opracowaną i wdrożoną politykę bezpieczeństwa, następnie szkolenia dla pracowników oraz systematyczne audyty bezpieczeństwa.

Grzegorz Tworek. Dyrektor Działu Bezpieczeństwo w ISCG, jedna z dwóch osób w Polsce wyróżnionych tytułem Microsoft Security Trusted Advisor:

Jeżeli chodzi o bezpieczeństwo informatyczne, to ogólnie zdrową radą jest nie poddawanie się ciekawości i traktowanie za zagrożenie wszystkiego, co nie pochodzi z bezwzględnie zaufanego źródła. Brzmi to jak zachęcanie do paranoi, ale w sytuacji, kiedy w Internecie są setki milionów użytkowników, naprawdę nie ma innego wyjścia jak założyć, że wielu z nich jest całkiem niegłupich i żywotnie zainteresowanych zrobieniem nam krzywdy. Użytkowników należy edukować: pokazywać sposoby ochrony, uzmysłowić potencjalne konsekwencje nieostrożnego zachowania, przeprowadzać audyty, sprawdzać czujność. Tak jak w wielu firmach zupełnie naturalne są ćwiczenia przeciwpożarowe, tak naturalne być powinny ćwiczenia dotyczące ochrony informacji. Nie jest to bardzo drogie a może uchronić przed poważnymi stratami. Warto też pamiętać, że wyszkolony w pracy użytkownik zacznie używać tej wiedzy w domu i będzie przekazywać ją innym dookoła.

Maciej Ziarek, Analityk Zagrożeń w Kaspersky Lab:

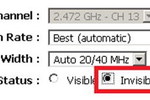

W kontekście ochrony informacji bardzo ważne jest zabezpieczenie nie tylko stacji roboczych, ale także samej sieci. W Polsce około 25% sieci bezprzewodowych nie korzysta z żadnej formy szyfrowania. Dane, jakie w nich są przesyłane, są jawne. To oznacza, że formularze czy strony wymagające logowania mogą być bez trudu podsłuchanie, a informacje przejęte. Bez uświadamiania użytkowników o niebezpieczeństwie pozostawiania otwartych sieci, problem ten będzie się pogłębiać z racji rosnącej popularności sieci WiFi. Obecnie jednym z największych niebezpieczeństw jest używanie inżynierii społecznej przez cyberprzestępców. O ile kilka lat temu skupiali się oni głównie na infekowaniu komputerów, obecnie o wiele skuteczniej żerują na niewiedzy i łatwowierności ludzi. Firmy powinny dziś koncentrować się na bezpieczeństwie swoich danych. Zalecane jest rozsądne ograniczenie użytkownika nie tylko co do konta, ale także w stosunku do programów i plików, jakie może on uruchamiać w pracy. Niemniej ważne jest prowadzenie szkoleń dla pracowników. Tak jak zostało to powiedziane na początku, najsłabszym ogniwem jest człowiek. Powinien być zatem pouczony, jakie praktyki mogą być szkodliwe i niewskazane, czego ma unikać. Niezastąpiony jest także administrator, który na bieżąco kontroluje sytuację i nie dopuszcza do łamania systemu zabezpieczeń.

Przeczytaj także:

![Przetwarzanie w chmurze 2012-2017 [© rangizzz - Fotolia.com] Przetwarzanie w chmurze 2012-2017]() Przetwarzanie w chmurze 2012-2017

Przetwarzanie w chmurze 2012-2017

![Przetwarzanie w chmurze 2012-2017 [© rangizzz - Fotolia.com] Przetwarzanie w chmurze 2012-2017](https://s3.egospodarka.pl/grafika2/bezpieczenstwo-IT/Przetwarzanie-w-chmurze-2012-2017-125983-150x100crop.jpg) Przetwarzanie w chmurze 2012-2017

Przetwarzanie w chmurze 2012-2017

1 2

oprac. : Katarzyna Sikorska / eGospodarka.pl

![Przetwarzanie w chmurze 6 razy większe [© bloomua - Fotolia.com] Przetwarzanie w chmurze 6 razy większe](https://s3.egospodarka.pl/grafika2/bezpieczenstwo-IT/Przetwarzanie-w-chmurze-6-razy-wieksze-108125-150x100crop.jpg)

![Usługi cloud computing wymagają poprawy [© rvlsoft - Fotolia.com] Usługi cloud computing wymagają poprawy](https://s3.egospodarka.pl/grafika2/bezpieczenstwo-IT/Uslugi-cloud-computing-wymagaja-poprawy-95857-150x100crop.jpg)

![Trendy w branży IT w 2012r. [© stoupa - Fotolia.com] Trendy w branży IT w 2012r.](https://s3.egospodarka.pl/grafika/bezpieczenstwo-IT/Trendy-w-branzy-IT-w-2012r-MBuPgy.jpg)

![Bezpieczeństwo IT: trendy 2012 [© stoupa - Fotolia.com] Bezpieczeństwo IT: trendy 2012](https://s3.egospodarka.pl/grafika/bezpieczenstwo-IT/Bezpieczenstwo-IT-trendy-2012-MBuPgy.jpg)

![Przetwarzanie w chmurze zdominuje ruch sieciowy [© Scanrail - Fotolia.com] Przetwarzanie w chmurze zdominuje ruch sieciowy](https://s3.egospodarka.pl/grafika/bezpieczenstwo-IT/Przetwarzanie-w-chmurze-zdominuje-ruch-sieciowy-apURW9.jpg)

![Bezpieczeństwo IT w chmurze [© Scanrail - Fotolia.com] Bezpieczeństwo IT w chmurze](https://s3.egospodarka.pl/grafika/bezpieczenstwo-IT/Bezpieczenstwo-IT-w-chmurze-apURW9.jpg)

![Symantec: bezpieczeństwo IT w 2011r. [© stoupa - Fotolia.com] Symantec: bezpieczeństwo IT w 2011r.](https://s3.egospodarka.pl/grafika/Symantec/Symantec-bezpieczenstwo-IT-w-2011r-MBuPgy.jpg)

![PandaLabs: bezpieczeństwo IT w 2011r. [© stoupa - Fotolia.com] PandaLabs: bezpieczeństwo IT w 2011r.](https://s3.egospodarka.pl/grafika/ochrona-danych/PandaLabs-bezpieczenstwo-IT-w-2011r-MBuPgy.jpg)

![Kaspersky Anti Targeted Attack Platform dla ochrony przed atakami ukierunkowanymi [© sdecoret - Fotolia.com] Kaspersky Anti Targeted Attack Platform dla ochrony przed atakami ukierunkowanymi](https://s3.egospodarka.pl/grafika2/Kaspersky-Lab/Kaspersky-Anti-Targeted-Attack-Platform-dla-ochrony-przed-atakami-ukierunkowanymi-177743-150x100crop.jpg)

![Dobre hasło = bezpieczeństwo w sieci [© stoupa - Fotolia.com] Dobre hasło = bezpieczeństwo w sieci](https://s3.egospodarka.pl/grafika/bezpieczne-haslo/Dobre-haslo-bezpieczenstwo-w-sieci-MBuPgy.jpg)

![Iran wykorzystuje hakerów w działaniach wojennych. Zagrożone firmy również w Europie [© wygenerowane przez AI] Iran wykorzystuje hakerów w działaniach wojennych. Zagrożone firmy również w Europie](https://s3.egospodarka.pl/grafika2/Iran/Iran-wykorzystuje-hakerow-w-dzialaniach-wojennych-Zagrozone-firmy-rowniez-w-Europie-270985-150x100crop.jpg)

![Kompetencje miękkie ważniejsze niż cyfrowe? Jakich liderów pracodawcy? [© pexels] Kompetencje miękkie ważniejsze niż cyfrowe? Jakich liderów pracodawcy?](https://s3.egospodarka.pl/grafika2/poszukiwane-kompetencje/Kompetencje-miekkie-wazniejsze-niz-cyfrowe-Jakich-liderow-pracodawcy-270955-150x100crop.jpg)

![Ranking kont firmowych 2023. W jakim banku najlepsze konto firmowe? [© Karolina Chaberek - Fotolia.com] Ranking kont firmowych 2023. W jakim banku najlepsze konto firmowe?](https://s3.egospodarka.pl/grafika2/konto-bankowe/Ranking-kont-firmowych-2023-W-jakim-banku-najlepsze-konto-firmowe-251614-150x100crop.jpg)

![Ranking kredytów i pożyczek konsolidacyjnych [© Africa Studio - Fotolia.com] Ranking kredytów i pożyczek konsolidacyjnych](https://s3.egospodarka.pl/grafika2/kredyt-konsolidacyjny/Ranking-kredytow-i-pozyczek-konsolidacyjnych-203373-150x100crop.jpg)

![Jak przygotować mailing, aby nie trafić do spamu [© faithie - Fotolia.com] Jak przygotować mailing, aby nie trafić do spamu](https://s3.egospodarka.pl/grafika2/mailing/Jak-przygotowac-mailing-aby-nie-trafic-do-spamu-217419-150x100crop.jpg)

![Mały ZUS Plus od 2026 roku: nowe zasady, dłuższa ulga i ważne terminy [© wygenerowane przez AI] Mały ZUS Plus od 2026 roku: nowe zasady, dłuższa ulga i ważne terminy](https://s3.egospodarka.pl/grafika2/preferencyjne-skladki/Maly-ZUS-Plus-od-2026-roku-nowe-zasady-dluzsza-ulga-i-wazne-terminy-270249-150x100crop.jpg)

![Ceny mieszkań stabilne a zdolność kredytowa rośnie. O ile nie masz dzieci [© pexels] Ceny mieszkań stabilne a zdolność kredytowa rośnie. O ile nie masz dzieci [© pexels]](https://s3.egospodarka.pl/grafika2/rynek-mieszkaniowy/Ceny-mieszkan-stabilne-a-zdolnosc-kredytowa-rosnie-O-ile-nie-masz-dzieci-270929-50x33crop.jpg) Ceny mieszkań stabilne a zdolność kredytowa rośnie. O ile nie masz dzieci

Ceny mieszkań stabilne a zdolność kredytowa rośnie. O ile nie masz dzieci

![Klątwa trzeciego pokolenia. Jak fundacja rodzinna chroni firmę przed rozdrobnieniem własności i konfliktami? [© wygenerowane przez AI] Klątwa trzeciego pokolenia. Jak fundacja rodzinna chroni firmę przed rozdrobnieniem własności i konfliktami?](https://s3.egospodarka.pl/grafika2/fundacja-rodzinna/Klatwa-trzeciego-pokolenia-Jak-fundacja-rodzinna-chroni-firme-przed-rozdrobnieniem-wlasnosci-i-konfliktami-270971-150x100crop.jpg)

![Konflikt w Cieśninie Ormuz podbija ceny ropy. Co to oznacza dla gospodarki i inwestorów? [© wygenerowane przez AI] Konflikt w Cieśninie Ormuz podbija ceny ropy. Co to oznacza dla gospodarki i inwestorów?](https://s3.egospodarka.pl/grafika2/paliwo/Konflikt-w-Ciesninie-Ormuz-podbija-ceny-ropy-Co-to-oznacza-dla-gospodarki-i-inwestorow-270986-150x100crop.jpg)

![Tylko 20% Polaków zastrzegło PESEL. Dlaczego reszta ryzykuje kradzież tożsamości? [© wygenerowane przez AI] Tylko 20% Polaków zastrzegło PESEL. Dlaczego reszta ryzykuje kradzież tożsamości?](https://s3.egospodarka.pl/grafika2/PESEL/Tylko-20-Polakow-zastrzeglo-PESEL-Dlaczego-reszta-ryzykuje-kradziez-tozsamosci-270984-150x100crop.jpg)

![Zamknięta przestrzeń powietrzna i odwołane loty z Bliskiego Wschodu. Jakie prawa ma pasażer? [© pexels] Zamknięta przestrzeń powietrzna i odwołane loty z Bliskiego Wschodu. Jakie prawa ma pasażer?](https://s3.egospodarka.pl/grafika2/opozniony-lot/Zamknieta-przestrzen-powietrzna-i-odwolane-loty-z-Bliskiego-Wschodu-Jakie-prawa-ma-pasazer-270977-150x100crop.jpg)

![Odpowiedzialność za samowolę budowlaną. Co warto wiedzieć przed zakupem nieruchomości? [© pexels] Odpowiedzialność za samowolę budowlaną. Co warto wiedzieć przed zakupem nieruchomości?](https://s3.egospodarka.pl/grafika2/samowola-budowlana/Odpowiedzialnosc-za-samowole-budowlana-Co-warto-wiedziec-przed-zakupem-nieruchomosci-270983-150x100crop.jpg)

![Transformacja energetyczna firm w 2026 r. Od ciepłownictwa po transport niskoemisyjny - przegląd najciekawszych naborów [© wygenerowane przez AI] Transformacja energetyczna firm w 2026 r. Od ciepłownictwa po transport niskoemisyjny - przegląd najciekawszych naborów](https://s3.egospodarka.pl/grafika2/transformacja-energetyczna/Transformacja-energetyczna-firm-w-2026-r-Od-cieplownictwa-po-transport-niskoemisyjny-przeglad-najciekawszych-naborow-270973-150x100crop.jpg)