Smartphony: zadbaj o bezpieczeństwo

2009-03-14 12:49

Przeczytaj także: Wirusy na komórki: iPhone na celowniku?

Kod PIN nie stanowi wystarczającego zabezpieczenia

W artykule czytamy, że obecnie bezpieczeństwo telefonów komórkowych często ogranicza się do kodu PIN wprowadzanego podczas włączania telefonu. Jednak w ten sposób zabezpieczamy się tylko przed wykorzystaniem karty SIM. Poza tym, takie zabezpieczenie działa pod warunkiem, że w momencie kradzieży lub zgubienia telefon był wyłączony. A przecież telefon zostaje zainfekowany oprogramowaniem crimeware wtedy, gdy jest włączony: w miejscach publicznych lub gdy posiadacz telefonu znajduje się w większym tłumie, np. na stacji kolejowej lub metra. Niektóre szkodliwe programy od razu wykorzystują sposobność, próbując zainfekować telefony komórkowe znajdujące się w zasięgu za pośrednictwem Bluetootha. Inne programy, zorientowane na destrukcję, wysyłają wiadomości tekstowe do wszystkich kontaktów w książce telefonicznej, co powoduje zablokowanie telefonu.

Oprogramowanie crimeware takie jak Trojan.SymbOS.Skuller i Rommwar całkowicie blokuje telefon komórkowy. Trojan.SymbOS.Cardblock i Worm.MSIL.Cxover automatycznie usuwają dane znajdujące się w urządzeniu. Wirus CardBlock specjalizuje się w kartach pamięci. Po tym, jak ofiara uruchomi szkodliwy kod zamaskowany jako narzędzie SIS, dostęp do karty pamięci zostanie zablokowany, wszystkie aplikacje zostaną uszkodzone, a wiadomości SMS i MMS – usunięte. Szkody te są nieodwracalne, nie pomoże nawet leczenie telefonu komórkowego. Zainfekowanie telefonu komórkowego oprogramowaniem crimeware prawie zawsze wymaga przeinstalowania oprogramowania sprzętowego. Poza tym należy liczyć się z utratą ustawień i danych. Odzyskanie informacji i przywrócenie wszystkich funkcji smartfonu kosztuje dział IT lub dostawcę czas i pieniądze.

Program chroniący przed oprogramowaniem crimeware sprawdza dane wysyłane na telefon za pośrednictwem Bluetootha, WLAN, GPRS lub UMTS i natychmiast blokuje podejrzaną aktywność. Ponieważ w każdym czasie możesz stać się ofiarą jednego z tych ataków, niezbędne jest posiadanie stale aktywnej ochrony. Taką koncepcję ochrony producenci oprogramowania nazywają ochroną „w czasie rzeczywistym”. Istotne znaczenie ma również fakt, że oprogramowanie bezpieczeństwa aktywnie chroni również urządzenia podczas procesów synchronizacji z domowym pecetem w celu powstrzymania szkodliwego oprogramowania przed przedostawaniem się z urządzenia mobilnego na komputer PC.

Zszargana reputacja to problem, którego nie można lekceważyć

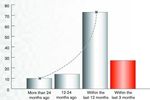

Zdaniem Kaspersky Lab, jak pokazują skandale związane z ochroną prywatności, jakie miały miejsce w ciągu ostatnich miesięcy, klienci doskonale zdają sobie sprawę, w jaki sposób firma postępuje z poufnymi informacjami. Aktualne badanie przeprowadzone przez Ponemon Institute pokazało, że liczba klientów, którzy odwrócili się od firmy po skandalu związanym z naruszeniem prywatności wzrosła o 3,24 proc. Jedna z firm uczestniczących w badaniu odnotowała nawet 8 proc. wzrost liczby utraconych klientów. To oznacza, że w przypadku utraty smartfonu utrata poufnych danych stanowi nawet większy problem niż materialna utrata telefonu. Ponieważ urządzenia mobilne oferują tak wiele funkcji, często zawierają te same informacje co komputer PC w siedzibie firmy. Cyberprzestępcy zdają sobie z tego sprawę i w coraz większym stopniu wybierają łatwiejszy cel, tj. smartfony.

![Wirus komórkowy kradnie pieniądze [© stoupa - Fotolia.com] Wirus komórkowy kradnie pieniądze](https://s3.egospodarka.pl/grafika/trojany/Wirus-komorkowy-kradnie-pieniadze-MBuPgy.jpg) Wirus komórkowy kradnie pieniądze

Wirus komórkowy kradnie pieniądze

oprac. : eGospodarka.pl

Przeczytaj także

Najnowsze w dziale Wiadomości

-

![Suwerenność AI priorytetem dla 79 proc. firm. Co to oznacza w praktyce? [© pexels] Suwerenność AI priorytetem dla 79 proc. firm. Co to oznacza w praktyce?]()

Suwerenność AI priorytetem dla 79 proc. firm. Co to oznacza w praktyce?

-

![Rynek reklamy w Polsce - kto zyskuje, kto traci? Najnowsze dane [© pexels] Rynek reklamy w Polsce - kto zyskuje, kto traci? Najnowsze dane]()

Rynek reklamy w Polsce - kto zyskuje, kto traci? Najnowsze dane

-

![Rynek pracy 2026: dlaczego szybkość uczenia się i elastyczność zdecydują o sukcesie zawodowym? [© wygenerowane przez AI] Rynek pracy 2026: dlaczego szybkość uczenia się i elastyczność zdecydują o sukcesie zawodowym?]()

Rynek pracy 2026: dlaczego szybkość uczenia się i elastyczność zdecydują o sukcesie zawodowym?

-

![Rynek pracy w Polsce: Bezrobocie rośnie, ale AI tworzy nowe miejsca pracy [© wygenerowane przez AI] Rynek pracy w Polsce: Bezrobocie rośnie, ale AI tworzy nowe miejsca pracy]()

Rynek pracy w Polsce: Bezrobocie rośnie, ale AI tworzy nowe miejsca pracy

![iPhone kontra hakerzy [© pizuttipics - Fotolia.com] iPhone kontra hakerzy](https://s3.egospodarka.pl/grafika/iphone/iPhone-kontra-hakerzy-QhDXHQ.jpg)

![Urządzenia mobilne zagrożone w 2011 [© stoupa - Fotolia.com] Urządzenia mobilne zagrożone w 2011](https://s3.egospodarka.pl/grafika/zagrozenia-internetowe/Urzadzenia-mobilne-zagrozone-w-2011-MBuPgy.jpg)

![Czy Twój telefon Cię podgląda? Jak rozpoznać złośliwe oprogramowanie i chronić się przed atakiem? [© wygenerowane przez AI] Czy Twój telefon Cię podgląda? Jak rozpoznać złośliwe oprogramowanie i chronić się przed atakiem?](https://s3.egospodarka.pl/grafika2/spyware/Czy-Twoj-telefon-Cie-podglada-Jak-rozpoznac-zlosliwe-oprogramowanie-i-chronic-sie-przed-atakiem-268556-150x100crop.png)

![Cyberbezpieczeństwo dzieci: Polska w ogonie Europy, co robić? [© 7721622 z Pixabay] Cyberbezpieczeństwo dzieci: Polska w ogonie Europy, co robić?](https://s3.egospodarka.pl/grafika2/cyberbezpieczenstwo/Cyberbezpieczenstwo-dzieci-Polska-w-ogonie-Europy-co-robic-258898-150x100crop.jpg)

![Suwerenność AI priorytetem dla 79 proc. firm. Co to oznacza w praktyce? [© pexels] Suwerenność AI priorytetem dla 79 proc. firm. Co to oznacza w praktyce?](https://s3.egospodarka.pl/grafika2/AI/Suwerennosc-AI-priorytetem-dla-79-proc-firm-Co-to-oznacza-w-praktyce-270906-150x100crop.jpg)

![Rynek reklamy w Polsce - kto zyskuje, kto traci? Najnowsze dane [© pexels] Rynek reklamy w Polsce - kto zyskuje, kto traci? Najnowsze dane](https://s3.egospodarka.pl/grafika2/reklama/Rynek-reklamy-w-Polsce-kto-zyskuje-kto-traci-Najnowsze-dane-270903-150x100crop.jpg)

![Rynek pracy 2026: dlaczego szybkość uczenia się i elastyczność zdecydują o sukcesie zawodowym? [© wygenerowane przez AI] Rynek pracy 2026: dlaczego szybkość uczenia się i elastyczność zdecydują o sukcesie zawodowym?](https://s3.egospodarka.pl/grafika2/rynek-pracy/Rynek-pracy-2026-dlaczego-szybkosc-uczenia-sie-i-elastycznosc-zdecyduja-o-sukcesie-zawodowym-270904-150x100crop.jpg)

![Rynek pracy w Polsce: Bezrobocie rośnie, ale AI tworzy nowe miejsca pracy [© wygenerowane przez AI] Rynek pracy w Polsce: Bezrobocie rośnie, ale AI tworzy nowe miejsca pracy](https://s3.egospodarka.pl/grafika2/stopa-bezrobocia/Rynek-pracy-w-Polsce-Bezrobocie-rosnie-ale-AI-tworzy-nowe-miejsca-pracy-270892-150x100crop.jpg)

![Remarketing - jak skutecznie podążać za klientem [© Coloures-Pic - Fotolia.com] Remarketing - jak skutecznie podążać za klientem](https://s3.egospodarka.pl/grafika2/remarketing/Remarketing-jak-skutecznie-podazac-za-klientem-219431-150x100crop.jpg)

![Jak przygotować skuteczną kreację do mailingu. 7 praktycznych porad [© dizain - Fotolia.com] Jak przygotować skuteczną kreację do mailingu. 7 praktycznych porad](https://s3.egospodarka.pl/grafika2/mailing/Jak-przygotowac-skuteczna-kreacje-do-mailingu-7-praktycznych-porad-219161-150x100crop.jpg)

![Ranking kantorów internetowych. Gdzie najlepsze kursy walut? [© Pavel Bobrovskiy - Fotolia.com] Ranking kantorów internetowych. Gdzie najlepsze kursy walut?](https://s3.egospodarka.pl/grafika2/kantory-internetowe/Ranking-kantorow-internetowych-Gdzie-najlepsze-kursy-walut-218154-150x100crop.jpg)

![Podatek od wynajmu mieszkania 2023 - jakie stawki i formy opodatkowania? [© Africa Studio - Fotolia.com] Podatek od wynajmu mieszkania 2023 - jakie stawki i formy opodatkowania?](https://s3.egospodarka.pl/grafika2/wynajem-mieszkania/Podatek-od-wynajmu-mieszkania-2023-jakie-stawki-i-formy-opodatkowania-249032-150x100crop.jpg)

![Co zmienia darmowy dostęp do Rejestru Cen Nieruchomości? [© pexels] Co zmienia darmowy dostęp do Rejestru Cen Nieruchomości? [© pexels]](https://s3.egospodarka.pl/grafika2/Rejestr-Cen-Nieruchomosci/Co-zmienia-darmowy-dostep-do-Rejestru-Cen-Nieruchomosci-270800-50x33crop.jpg) Co zmienia darmowy dostęp do Rejestru Cen Nieruchomości?

Co zmienia darmowy dostęp do Rejestru Cen Nieruchomości?

![Co może windykator a co komornik? Różnice i uprawnienia [© pexels] Co może windykator a co komornik? Różnice i uprawnienia](https://s3.egospodarka.pl/grafika2/komornik/Co-moze-windykator-a-co-komornik-Roznice-i-uprawnienia-270905-150x100crop.jpg)

![Kiedy zakup nieruchomości w Hiszpanii może uczynić Cię rezydentem podatkowym i jakie podatki zapłacisz? [© wygenerowane przez AI] Kiedy zakup nieruchomości w Hiszpanii może uczynić Cię rezydentem podatkowym i jakie podatki zapłacisz?](https://s3.egospodarka.pl/grafika2/rezydencja-podatkowa/Kiedy-zakup-nieruchomosci-w-Hiszpanii-moze-uczynic-Cie-rezydentem-podatkowym-i-jakie-podatki-zaplacisz-270891-150x100crop.jpg)

![Podział udziałów w spółce. Dlaczego model 50/50 może być pułapką i jak jej uniknąć? [© wygenerowane przez AI] Podział udziałów w spółce. Dlaczego model 50/50 może być pułapką i jak jej uniknąć?](https://s3.egospodarka.pl/grafika2/wspolnicy-spolki/Podzial-udzialow-w-spolce-Dlaczego-model-50-50-moze-byc-pulapka-i-jak-jej-uniknac-270887-150x100crop.jpg)

![Faktura w walucie obcej w KSeF. Co się zmieniło i jak unikać błędów? Nowe zasady i obowiązki [© wygenerowane przez AI] Faktura w walucie obcej w KSeF. Co się zmieniło i jak unikać błędów? Nowe zasady i obowiązki](https://s3.egospodarka.pl/grafika2/faktury-w-walutach-obcych/Faktura-w-walucie-obcej-w-KSeF-Co-sie-zmienilo-i-jak-unikac-bledow-Nowe-zasady-i-obowiazki-270879-150x100crop.jpg)

![Bezpłatne szkolenia z AI od Google i SGH. Rusza nowa edycja "Umiejętności Jutra AI". Jak wziąć udział? [© wygenerowane przez AI] Bezpłatne szkolenia z AI od Google i SGH. Rusza nowa edycja "Umiejętności Jutra AI". Jak wziąć udział?](https://s3.egospodarka.pl/grafika2/AI/Bezplatne-szkolenia-z-AI-od-Google-i-SGH-Rusza-nowa-edycja-Umiejetnosci-Jutra-AI-Jak-wziac-udzial-270878-150x100crop.jpg)

![Wzrost PKB nie pomógł. Rekordowa liczba niewypłacalności firm w 2025 roku [© pexels] Wzrost PKB nie pomógł. Rekordowa liczba niewypłacalności firm w 2025 roku](https://s3.egospodarka.pl/grafika2/niewyplacalnosc-firmy/Wzrost-PKB-nie-pomogl-Rekordowa-liczba-niewyplacalnosci-firm-w-2025-roku-270876-150x100crop.jpg)