Ewolucja złośliwego oprogramowania IV-VI 2007

2007-08-13 11:43

Przeczytaj także: Ewolucja złośliwego oprogramowania I-III 2007

Niemal natychmiast nastąpił kontratak za pośrednictwem Internetu. Według badań przeprowadzonych przez ekspertów z fińskiej firmy F-Secure, 28 kwietnia całkowicie niedostępne były następujące strony internetowe:

- www.peaminister.ee (strona internetowa premiera): niedostępna

- www.mkm.ee (Ministerstwo Gospodarki i Komunikacji): niedostępna

- www.sisemin.gov.ee (Ministerstwo Spraw Wewnętrznych): niedostępna

- www.vm.ee (Ministerstwo Spraw Zewnętrznych): niedostępna

- www.valitsus.ee (Rząd Estoński): niedostępna

- www.riigikogu.ee (Parlament Estoński): niedostępna

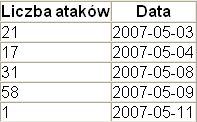

Jak widać, druga fala ataków rozpoczęła się 8 maja, osiągając punkt krytyczny 9 maja. W tym miejscu należy wyjaśnić, co oznacza w tym kontekście termin "atak". Jak podaje firma Arbor, w ciągu dwóch tygodni odnotowano 128 unikatowych ataków DDoS, z których 115 to typowe ataki ICMP-flood, 4 to ataki SYN, a pozostałe 9 to różne warianty ataków, których celem jest zwiększenie ruchu sieciowego.

Oczywiście to tylko niektóre z ataków, jakie miały miejsce. Przykłady te pokazują, na jak ogromną skalę zostały przeprowadzone. Ponadto, ogromna większość ataków trwała zaledwie godzinę lub krócej. Tylko 7 ataków utrzymało się przez 10 godzin.

Atak przeciwko Estonii przeprowadzono na kilku poziomach jednocześnie. Oprócz ataków DoS na kluczowe strony rządowe zmodyfikowano również dziesiątki innych estońskich stron internetowych. Większość z nich działa w oparciu o różne silniki skryptowe, które posiadają wiele różnych luk, od CSS/XSS po wstrzykiwanie SQL.

Technicznie ataki te nie były szczególnie skomplikowane i mogły zostać przeprowadzone w każdym innym czasie, jednak ostatnie zdarzenia przyciągnęły hakerów z całego świata, z których wielu wykorzystało sytuację do tego, aby podszkolić i zastosować w praktyce swoje umiejętności.

Jednym z pierwszych portali, na który włamano się, był portal internetowy Partii Reform, na czele której stoi premier Estonii Andrus Ansip. Tekst ze strony głównej zastąpiono rzekomymi przeprosinami zaadresowanymi do rosyjskojęzycznych mieszkańców Estonii. "Premier prosi o wybaczenie! Premier i rząd Estonii błaga o wybaczenie całą rosyjską ludność Estonii i zobowiązuje się przywrócić pomnik Brązowego Żołnierza na należne mu miejsce" - napisali hakerzy.

W międzyczasie ofiarą ataków padły również rosyjskie strony internetowe. "3 maja tego roku strona internetowa prezydenta Rosji padła ofiarą ataków hakerów, przeprowadzonych na bezprecedensową skalę z serwerów zlokalizowanych najprawdopodobniej w regionie nadbałtyckim" - poinformowała agencja informacyjna RIA Novosti, cytując jedno ze źródeł na Kremlu.

Jednak dzięki systemowi tworzenia kopii zapasowych oraz współczesnemu systemowi bezpieczeństwa strona internetowa prezydenta nie straciła kontroli. Źródło na Kremlu przyznało, że "wystąpiły pewne problemy", dodając , że "ataki hakerów na instytucje rządowe różnych państw są niestety na porządku dziennym."

Przeczytaj także:

![Ewolucja złośliwego oprogramowania 2008 Ewolucja złośliwego oprogramowania 2008]() Ewolucja złośliwego oprogramowania 2008

Ewolucja złośliwego oprogramowania 2008

Ewolucja złośliwego oprogramowania 2008

Ewolucja złośliwego oprogramowania 2008

oprac. : Regina Anam / eGospodarka.pl

Więcej na ten temat:

złośliwe programy, wirusy, trojany, adware, złośliwy kod, ataki internetowe, hakerzy

![Ewolucja złośliwego oprogramowania IV-VI 2006 [© Scanrail - Fotolia.com] Ewolucja złośliwego oprogramowania IV-VI 2006](https://s3.egospodarka.pl/grafika/zlosliwe-programy/Ewolucja-zlosliwego-oprogramowania-IV-VI-2006-apURW9.jpg)

![Ewolucja złośliwego oprogramowania I-III 2006 [© Scanrail - Fotolia.com] Ewolucja złośliwego oprogramowania I-III 2006](https://s3.egospodarka.pl/grafika/zlosliwe-programy/Ewolucja-zlosliwego-oprogramowania-I-III-2006-apURW9.jpg)

![Radio Track: RMF FM wciąż na czele [© Scanrail - Fotolia.com] Radio Track: RMF FM wciąż na czele](https://s3.egospodarka.pl/grafika/Radio-Track/Radio-Track-RMF-FM-wciaz-na-czele-apURW9.jpg)

![Ageizm w pracy dotyka już 30-latków. Nowe dane z rynku pracy [© pexels] Ageizm w pracy dotyka już 30-latków. Nowe dane z rynku pracy](https://s3.egospodarka.pl/grafika2/ageizm/Ageizm-w-pracy-dotyka-juz-30-latkow-Nowe-dane-z-rynku-pracy-270806-150x100crop.jpg)

![AI zmienia usługi dla biznesu. Jakie kompetencje najbardziej poszukiwane w BPO/SSC? [© pexels] AI zmienia usługi dla biznesu. Jakie kompetencje najbardziej poszukiwane w BPO/SSC?](https://s3.egospodarka.pl/grafika2/BPO-SSC/AI-zmienia-uslugi-dla-biznesu-Jakie-kompetencje-najbardziej-poszukiwane-w-BPO-SSC-270799-150x100crop.jpg)

![Miłość bez granic: coraz więcej ślubów z obcokrajowcami [© pexels] Miłość bez granic: coraz więcej ślubów z obcokrajowcami](https://s3.egospodarka.pl/grafika2/slub/Milosc-bez-granic-coraz-wiecej-slubow-z-obcokrajowcami-270790-150x100crop.jpg)

![Walentynki hackują twój mózg. Dlaczego presja zabija bliskość zamiast ją budować? [© wygenerowane przez AI] Walentynki hackują twój mózg. Dlaczego presja zabija bliskość zamiast ją budować?](https://s3.egospodarka.pl/grafika2/Walentynki/Walentynki-hackuja-twoj-mozg-Dlaczego-presja-zabija-bliskosc-zamiast-ja-budowac-270787-150x100crop.jpg)

![Porównanie i ocena wyników mailingu - czy tylko wskaźniki są ważne? [© lichtmeister - fotolia.com] Porównanie i ocena wyników mailingu - czy tylko wskaźniki są ważne?](https://s3.egospodarka.pl/grafika2/mailing/Porownanie-i-ocena-wynikow-mailingu-czy-tylko-wskazniki-sa-wazne-220933-150x100crop.jpg)

![Artykuł sponsorowany vs natywny. 8 różnic, które wpływają na skuteczność publikacji [© DDRockstar - Fotolia.com] Artykuł sponsorowany vs natywny. 8 różnic, które wpływają na skuteczność publikacji](https://s3.egospodarka.pl/grafika2/content-marketing/Artykul-sponsorowany-vs-natywny-8-roznic-ktore-wplywaja-na-skutecznosc-publikacji-222399-150x100crop.jpg)

![5 błędów, które mogą pogrążyć twój artykuł natywny [© DDRockstar - Fotolia.com] 5 błędów, które mogą pogrążyć twój artykuł natywny](https://s3.egospodarka.pl/grafika2/artykul-natywny/5-bledow-ktore-moga-pograzyc-twoj-artykul-natywny-229455-150x100crop.jpg)

Jak kupić pierwsze mieszkanie? Eksperci podpowiadają

Jak kupić pierwsze mieszkanie? Eksperci podpowiadają

![Rośnie budowlany klub miliarderów: jaki przychód daje miejsce w TOP 30 firm budowlanych? [© pexels] Rośnie budowlany klub miliarderów: jaki przychód daje miejsce w TOP 30 firm budowlanych?](https://s3.egospodarka.pl/grafika2/firmy-budowlane/Rosnie-budowlany-klub-miliarderow-jaki-przychod-daje-miejsce-w-TOP-30-firm-budowlanych-270808-150x100crop.jpg)

![Ryanair rekrutuje 120 pracowników w Krakowie i Katowicach. Jak aplikować i ile można zarobić? [© wygenerowane przez AI] Ryanair rekrutuje 120 pracowników w Krakowie i Katowicach. Jak aplikować i ile można zarobić?](https://s3.egospodarka.pl/grafika2/Ryanair/Ryanair-rekrutuje-120-pracownikow-w-Krakowie-i-Katowicach-Jak-aplikowac-i-ile-mozna-zarobic-270803-150x100crop.jpg)

![Przewodnik PIT freelancera. Jak rozliczyć PIT, który formularz wybrać i jakie ulgi wykorzystać? [© wygenerowane przez AI] Przewodnik PIT freelancera. Jak rozliczyć PIT, który formularz wybrać i jakie ulgi wykorzystać?](https://s3.egospodarka.pl/grafika2/freelancer/Przewodnik-PIT-freelancera-Jak-rozliczyc-PIT-ktory-formularz-wybrac-i-jakie-ulgi-wykorzystac-270802-150x100crop.jpg)

![Ruszyły rozliczenia PIT za 2025 r. Kto musi złożyć deklarację i jakie kary grożą za spóźnienie? [© wygenerowane przez AI] Ruszyły rozliczenia PIT za 2025 r. Kto musi złożyć deklarację i jakie kary grożą za spóźnienie?](https://s3.egospodarka.pl/grafika2/PIT/Ruszyly-rozliczenia-PIT-za-2025-r-Kto-musi-zlozyc-deklaracje-i-jakie-kary-groza-za-spoznienie-270801-150x100crop.jpg)

![Co zmienia darmowy dostęp do Rejestru Cen Nieruchomości? [© pexels] Co zmienia darmowy dostęp do Rejestru Cen Nieruchomości?](https://s3.egospodarka.pl/grafika2/Rejestr-Cen-Nieruchomosci/Co-zmienia-darmowy-dostep-do-Rejestru-Cen-Nieruchomosci-270800-150x100crop.jpg)