Keyloggery - jak działają i jak można je wykryć

2007-04-08 00:06

Przeczytaj także: Kaspersky: ataki internetowe na firmy

Wnioski

W artykule tym przedstawiono, w jaki sposób działają i mogą być wykorzystywane keyloggery - zarówno sprzętowe jak i programowe.

- Chociaż twórcy keyloggerów sprzedają swoje produkty jako legalne oprogramowanie, większość z nich może być wykorzystywanych do kradzieży osobistych danych użytkownika oraz szpiegostwa przemysłowego.

- Obecnie keyloggery - wraz z phishingiem i socjotechniką - należą do najpowszechniej stosowanych metod w oszustwach cybernetycznych.

-

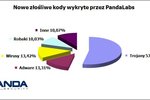

Firmy zajmujące się bezpieczeństwem IT odnotowały stały wzrost liczby szkodliwych programów z funkcjonalnością keyloggera. - Z raportów wynika, że istnieje coraz większa tendencja do wykorzystywania technologii rootkit w keyloggerach programowych, aby uniknąć wykrycia ręcznego oraz za pomocą rozwiązań antywirusowych.

- Tylko wyspecjalizowana ochrona może wykryć keyloggera wykorzystywanego w celach szpiegowskich.

- wykorzystać standardowy program antywirusowy, który można skonfigurować do wykrywania potencjalnie szkodliwych programów (ustawienia domyślne w wielu produktach),

- ochrona proaktywna będzie chronić system przed nowymi, modyfikacjami istniejących keyloggerów,

- wykorzystać wirtualną klawiaturę lub system do generowania jednorazowych haseł w celu ochrony przed keyloggerami programowymi i sprzętowymi.

Przeczytaj także:

![Hakerzy a portale społecznościowe Hakerzy a portale społecznościowe]() Hakerzy a portale społecznościowe

Hakerzy a portale społecznościowe

Hakerzy a portale społecznościowe

Hakerzy a portale społecznościowe

oprac. : Aleksander Walczak / eGospodarka.pl

Więcej na ten temat:

keyloggers, keyloggery, kradzież danych, spyware, trojany, phishing, ataki typu phishing

![Phishing finansowy słabnie, ale Android ciągle na celowniku [© kelly marken - Fotolia.com] Phishing finansowy słabnie, ale Android ciągle na celowniku](https://s3.egospodarka.pl/grafika2/cyberprzestepcy/Phishing-finansowy-slabnie-ale-Android-ciagle-na-celowniku-152740-150x100crop.jpg)

![Portale społecznościowe zagrożone [© stoupa - Fotolia.com] Portale społecznościowe zagrożone](https://s3.egospodarka.pl/grafika/portale-spolecznosciowe/Portale-spolecznosciowe-zagrozone-MBuPgy.jpg)

![Wirusy, trojany, phishing IV-VI 2009 [© Scanrail - Fotolia.com] Wirusy, trojany, phishing IV-VI 2009](https://s3.egospodarka.pl/grafika/wirusy/Wirusy-trojany-phishing-IV-VI-2009-apURW9.jpg)

![Wirusy, trojany, phishing I-III 2009 [© Scanrail - Fotolia.com] Wirusy, trojany, phishing I-III 2009](https://s3.egospodarka.pl/grafika/wirusy/Wirusy-trojany-phishing-I-III-2009-apURW9.jpg)

![Obligacje sposobem na finansowanie inwestycji unijnych [© Minerva Studio - Fotolia.com] Obligacje sposobem na finansowanie inwestycji unijnych](https://s3.egospodarka.pl/grafika/jednostki-samorzadu-terytorialnego/Obligacje-sposobem-na-finansowanie-inwestycji-unijnych-iG7AEZ.jpg)

![e-Społeczności w działaniach PR [© Minerva Studio - Fotolia.com] e-Społeczności w działaniach PR](https://s3.egospodarka.pl/grafika/PR/e-Spolecznosci-w-dzialaniach-PR-iG7AEZ.jpg)

![Wskaźnik Bogactwa Narodów 2025: Polska wypada gorzej niż przed rokiem [© Freepik] Wskaźnik Bogactwa Narodów 2025: Polska wypada gorzej niż przed rokiem](https://s3.egospodarka.pl/grafika2/Wskaznik-Bogactwa-Narodow/Wskaznik-Bogactwa-Narodow-2025-Polska-wypada-gorzej-niz-przed-rokiem-266430-150x100crop.jpg)

![Cła uderzają w linie lotnicze. Tanie loty to już przeszłość [© Freepik] Cła uderzają w linie lotnicze. Tanie loty to już przeszłość](https://s3.egospodarka.pl/grafika2/branza-lotnicza/Cla-uderzaja-w-linie-lotnicze-Tanie-loty-to-juz-przeszlosc-266429-150x100crop.jpg)

![Europejski rynek hotelowy jest stabilny [© Freepik] Europejski rynek hotelowy jest stabilny](https://s3.egospodarka.pl/grafika2/rynek-hotelowy/Europejski-rynek-hotelowy-jest-stabilny-266404-150x100crop.jpg)

![Skuteczny artykuł sponsorowany - jak napisać i gdzie publikować? [© Tierney - Fotolia.com] Skuteczny artykuł sponsorowany - jak napisać i gdzie publikować?](https://s3.egospodarka.pl/grafika2/artykul-sponsorowany/Skuteczny-artykul-sponsorowany-jak-napisac-i-gdzie-publikowac-216067-150x100crop.jpg)

![Jak mierzyć i oceniać skuteczność mailingu. 5 najważniejszych wskaźników [© maicasaa - Fotolia.com] Jak mierzyć i oceniać skuteczność mailingu. 5 najważniejszych wskaźników](https://s3.egospodarka.pl/grafika2/mailing/Jak-mierzyc-i-oceniac-skutecznosc-mailingu-5-najwazniejszych-wskaznikow-219695-150x100crop.jpg)

![Ranking kredytów i pożyczek konsolidacyjnych [© Africa Studio - Fotolia.com] Ranking kredytów i pożyczek konsolidacyjnych](https://s3.egospodarka.pl/grafika2/kredyt-konsolidacyjny/Ranking-kredytow-i-pozyczek-konsolidacyjnych-203373-150x100crop.jpg)

![Ile można dorobić do emerytury? Od 1 września 2024 mniej [© DC Studio na Freepik] Ile można dorobić do emerytury? Od 1 września 2024 mniej](https://s3.egospodarka.pl/grafika2/emerytura/Ile-mozna-dorobic-do-emerytury-Od-1-wrzesnia-2024-mniej-261890-150x100crop.jpg)

![Jakie wynagrodzenie na umowie o pracę i B2B? Duże różnice i szerokie widełki [© Freepik] Jakie wynagrodzenie na umowie o pracę i B2B? Duże różnice i szerokie widełki [© Freepik]](https://s3.egospodarka.pl/grafika2/wynagrodzenia/Jakie-wynagrodzenie-na-umowie-o-prace-i-B2B-Duze-roznice-i-szerokie-widelki-266257-50x33crop.jpg) Jakie wynagrodzenie na umowie o pracę i B2B? Duże różnice i szerokie widełki

Jakie wynagrodzenie na umowie o pracę i B2B? Duże różnice i szerokie widełki

![Sprzedaż mieszkania: potrzebna cierpliwość i otwartość na negocjacje ceny [© Tumisu z Pixabay] Sprzedaż mieszkania: potrzebna cierpliwość i otwartość na negocjacje ceny](https://s3.egospodarka.pl/grafika2/ceny-mieszkan/Sprzedaz-mieszkania-potrzebna-cierpliwosc-i-otwartosc-na-negocjacje-ceny-266432-150x100crop.jpg)

![Zadłużenie młodych Polaków coraz niższe [© Freepik] Zadłużenie młodych Polaków coraz niższe](https://s3.egospodarka.pl/grafika2/dlugi/Zadluzenie-mlodych-Polakow-coraz-nizsze-266412-150x100crop.jpg)

![Jak przygotować pracowników na restrukturyzację firmy? [© Freepik] Jak przygotować pracowników na restrukturyzację firmy?](https://s3.egospodarka.pl/grafika2/restrukturyzacja/Jak-przygotowac-pracownikow-na-restrukturyzacje-firmy-266403-150x100crop.jpg)

![Koszty NKUP w księgach rachunkowych [© Freepik] Koszty NKUP w księgach rachunkowych](https://s3.egospodarka.pl/grafika2/koszty-uzyskania-przychodow/Koszty-NKUP-w-ksiegach-rachunkowych-266402-150x100crop.jpg)

![Upadłość konsumencka z majątkiem i bez majątku - różnice i podobieństwa [© Freepik] Upadłość konsumencka z majątkiem i bez majątku - różnice i podobieństwa](https://s3.egospodarka.pl/grafika2/upadlosc-konsumencka/Upadlosc-konsumencka-z-majatkiem-i-bez-majatku-roznice-i-podobienstwa-266024-150x100crop.jpg)

![ROD: ile kosztuje ogródek działkowy i czy łatwo go kupić? [© Freepik] ROD: ile kosztuje ogródek działkowy i czy łatwo go kupić?](https://s3.egospodarka.pl/grafika2/ROD/ROD-ile-kosztuje-ogrodek-dzialkowy-i-czy-latwo-go-kupic-266363-150x100crop.jpg)