Największe cyberzagrożenia. Rok 2018 pod znakiem ransomware

2017-11-21 00:20

Przeczytaj także: Jak zabezpieczyć się przed cyberatakami w 2018 roku?

Przed nami wyniki najnowszego raportu SophosLabs 2018 Malware Forecast. Opracowanie przygląda się cyberzagrożeniom oraz trendom w cyberbezpieczeństwie, które z dużą dozą prawdopodobieństwa przyniesie nadchodzące 12 miesięcy. Jego podstawą były globalne dane zbierane przez SophosLabs od kwietnia do października br. Co nas czeka? Czego powinniśmy się obawiać?Wprawdzie rosnąca ilość ransomware, to przede wszystkim problem komputerów pracujących na Windowsie, ale z całą pewnością nie powinien on być ignorowany przez użytkowników korzystających z innych systemów operacyjnych. Przestrogą może być ostatni rok, w którym obserwowaliśmy wzmożoną liczbę krypto-ataków wycelowanych w różne urządzenia i systemy – mówi Dorka Palotay, security resercher w Sophos Labs i współautorka analizy SophosLabs 2018 Malware Forecast

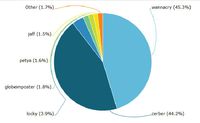

Raport SophosLabs opisuje schematy rozwoju ransomware wskazując, że WannaCry, który zaczął rozprzestrzeniać się w maju 2017 zdetronizował najczęściej występujący do tej pory cyberatak z użyciem ransomware – Cerber, który pojawił się na początku 2016. WannaCry stanowił 45,3% ransomware obserwowanego przez SophosLabs (dotychczasowy lider – Cerber 44,2%). Warte odnotowania jest, że powyższe dwa typy są odpowiedzialne za prawie 90% ataków typu ransomware na świecie!

Po raz pierwszy, atak z użyciem ransomware miał charakter wirusa, co przyczyniło się do jego szybkiego rozprzestrzeniania. WannaCry wykorzystał znaną lukę w zabezpieczeniach systemu Windows i użył jej do zarażania innych komputerów i rozprzestrzeniania się w sieci, co znacznie utrudniało kontrolę nad atakiem – komentuje Palotay. Mimo, że nasi klienci są w pełni chronieni przed tym zagrożeniem, a WannaCry traci popularność wśród cyberprzestępców – nadal nie należy go ignorować. Jego natura może być bowiem wykorzystywana przez hakerów do tworzenia nowszych wersji w 2018 roku. Tego typu działania widoczne już były kilkukrotnie, np. w przypadku ostatniego ataku ransomware Bad Rabbit, który wykazywał wiele podobieństw do wspomnianego już WannaCry czy NotPetya.

fot. mat. prasowe

Najbardziej popularny ransomware

Rekordy popularności biła epidemia WannaCry.

SophosLabs Malware 2018 Forecast opisuje również nagły wzrost i szybki upadek ransomware NotPetya, który spustoszył sieć w czerwcu 2017. NotPetya był pierwotnie ograniczony geograficznie i rozprzestrzeniał się na urządzeniach na Ukrainie. Był w stanie atakować urządzenia poprzez exploit EternalBlue, a dzięki temu, że podobny schemat wykorzystał wcześniej WannaCry, naruszając tym samym warstwę ochrony, NotPetya mógł szybko zainfekować wiele urządzeń. Motywacja przestępców używających NotPetya nadal pozostaje niejasna – atak miał wiele błędów i niedociągnięć – przykładem może być m.in. to, że wskazany przez hakerów adres email nie działał, przez co, ofiary nie mogły się z nimi skontaktować, by wpłacić okup i odzyskać dane.

Atak z użyciem NotPetya był szybki i niósł za sobą poważne konsekwencje. Dotknął jednak również interesów samych przestępców, ponieważ trwale usuwał dane na zainfekowanych komputerach. Hakerzy szybko zorientowali się, że korzystanie z tego ransomware jest dla nich nieopłacalne, ponieważ nie mogą żądać okupu, za przywrócenie danych, które unicestwili – mówi Palotay. Podejrzewamy, że był to eksperyment, a celem cyberprzestępców było stworzenie czegoś bardziej destrukcyjnego niż ransomware – np. wirusa trwale usuwającego dane na zainfekowanych urządzeniach. Być może przekonamy się o tym już wkrótce.

Niezależnie jednak od intencji twórców złośliwego oprogramowania, Sophos zdecydowanie zaleca niepłacenie okupu oraz stosowanie najlepszych praktyk, takich jak tworzenie kopii zapasowych danych i częste aktualizowanie zabezpieczeń.

fot. mat. prasowe

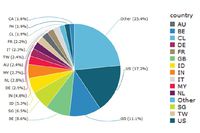

Zagrożenia wg krajów

Pod ostrzałem cyberprzestępców znajdowały się m.in. zasoby zlokalizowane w Stanach Zjednoczonych i Wielkiej Brytanii.

Kolejnym z istotnych i niebezpiecznych zagrożeń jest wspomniany Cerber, dystrybułowany przez przestępców w Dark Webie jako zestaw ransomware. Twórcy Cerbera stale aktualizują kod i pobierają odsetek okupu, który ofiary płacą hakerom, co sprawia, że jest to dla nich wciąż lukratywny biznes. Regularnie wprowadzane, nowe funkcje Cerbera powodują, że jest on skutecznym narzędziem ataku, łatwo dostępnym dla przestępców.

Model biznesowy, oparty na Dark Webie jest niestety skuteczny i dzięki niemu twórcy Cerbera działają podobnie jak legalna firma, finansując nieustanny rozwój swojego produktu. Możemy założyć, że stałe zyski będą wystarczającą motywacją dla autorów do aktualizowania kodu w 2018 roku – komentuje Palotay.

Coraz bardziej atrakcyjnym dla przestępców staje się ransomware projektowany z myślą o urządzeniach z systemem Android. Dane SophosLabs alarmują, że liczba ataków ransomware na Androida w 2017 rosła niemal w każdym miesiącu.

Tylko we wrześniu, 30,4% złośliwego oprogramowania atakującego Androida, zanotowanego przez SophosLabs stanowił ransomware. Spodziewamy się, że w październiku odsetek ten może wynosić nawet 45% - mówi Rowland Yu, security resercher w Sophos Labs. Jednym z powodów rosnącej popularności tego rodzaju malware jest to, że blokowanie urządzenia jest łatwiejszym sposobem zarabiania pieniędzy przez przestępców, niż wykradanie danych lub używanie metod phishingowych w celu pozyskania dostępu do kont bankowych. Warto zauważyć, że ransomware na Androida rozprzestrzenia się głównie w nieautoryzowanych sklepach aplikacji, innych niż Google Play – należy więc sprawdzać skąd dokładnie pochodzą aplikacje, które pobieramy na nasze urządzenie.

Raport SophosLabs wskazuje ponadto, że najbardziej popularne są dwie metody ataku na system Android: blokowanie urządzenia bez szyfrowania danych oraz blokowanie z szyfrowaniem. Większość dostępnych ransomware na Androida nie ma zdolności do szyfrowania, jednak sama blokada ekranu, która może być zdjęta tylko w zamian za okup, jest wystarczającym powodem do niepokoju. zwłaszcza biorąc pod uwagę to, jak często w ciągu dnia niezbędny jest użytkownikom dostęp do niego. W celu zachowania danych, Sophos zaleca, podobnie jak w przypadku komputerów, regularne tworzenie kopii zapasowych danych, które znajdują się na urządzeniu mobilnym.

Podejrzewamy, że ilość ransomware tworzonego na Androida, będzie znacznie rosnąć w najbliższym roku i stanie się dominującym rodzajem złośliwego oprogramowania na ten system mobilny w 2018 roku – komentuje Yu.

![Zagrożenia w sieci. Co przyniesie 2018 rok? [© Nawadoln - Fotolia.com] Zagrożenia w sieci. Co przyniesie 2018 rok?](https://s3.egospodarka.pl/grafika2/zagrozenia-internetowe/Zagrozenia-w-sieci-Co-przyniesie-2018-rok-200803-150x100crop.jpg) Zagrożenia w sieci. Co przyniesie 2018 rok?

Zagrożenia w sieci. Co przyniesie 2018 rok?

oprac. : eGospodarka.pl

Przeczytaj także

Skomentuj artykuł Opcja dostępna dla zalogowanych użytkowników - ZALOGUJ SIĘ / ZAREJESTRUJ SIĘ

Komentarze (0)

![Największe cyberzagrożenia. Rok 2018 pod znakiem ransomware [© zephyr_p - Fotolia.com] Największe cyberzagrożenia. Rok 2018 pod znakiem ransomware](https://s3.egospodarka.pl/grafika2/zagrozenia-internetowe/Najwieksze-cyberzagrozenia-Rok-2018-pod-znakiem-ransomware-199336-200x133crop.jpg)

![McAfee Labs: w 2018 roku ransomware nie osłabnie [© arrow - Fotolia.com] McAfee Labs: w 2018 roku ransomware nie osłabnie](https://s3.egospodarka.pl/grafika2/zagrozenia-internetowe/McAfee-Labs-w-2018-roku-ransomware-nie-oslabnie-200662-150x100crop.jpg)

![Cyberbezpieczeństwo 2018. Znamy prognozy Fortinet [© Maksym Yemelyanov - Fotolia.com] Cyberbezpieczeństwo 2018. Znamy prognozy Fortinet](https://s3.egospodarka.pl/grafika2/zagrozenia-internetowe/Cyberbezpieczenstwo-2018-Znamy-prognozy-Fortinet-199777-150x100crop.jpg)

![Zagrożenia internetowe w 2018 roku wg Kaspersky Lab [© patpongstock - Fotolia.com] Zagrożenia internetowe w 2018 roku wg Kaspersky Lab](https://s3.egospodarka.pl/grafika2/Kaspersky-Lab/Zagrozenia-internetowe-w-2018-roku-wg-Kaspersky-Lab-199333-150x100crop.jpg)

![Zasady cyberbezpieczeństwa dezorganizują pracę i są bezsensowne [© Freepik] Zasady cyberbezpieczeństwa dezorganizują pracę i są bezsensowne](https://s3.egospodarka.pl/grafika2/zagrozenia-internetowe/Zasady-cyberbezpieczenstwa-dezorganizuja-prace-i-sa-bezsensowne-265973-150x100crop.jpg)

![Co 2. cyberatak ransomware wycelowany w przemysł [© DD Images - Fotolia.com] Co 2. cyberatak ransomware wycelowany w przemysł](https://s3.egospodarka.pl/grafika2/zagrozenia-internetowe/Co-2-cyberatak-ransomware-wycelowany-w-przemysl-259796-150x100crop.jpg)

![8 na 10 firm deklaruje gotowość na ransomware. Tyle teorii, a praktyka? [© zimmytws - Fotolia.com] 8 na 10 firm deklaruje gotowość na ransomware. Tyle teorii, a praktyka?](https://s3.egospodarka.pl/grafika2/zagrozenia-internetowe/8-na-10-firm-deklaruje-gotowosc-na-ransomware-Tyle-teorii-a-praktyka-252607-150x100crop.jpg)

![Cyberprzestępczość coraz bardziej wyrafinowana. Ransomware w górę o 16% [© zimmytws - Fotolia.com] Cyberprzestępczość coraz bardziej wyrafinowana. Ransomware w górę o 16%](https://s3.egospodarka.pl/grafika2/zagrozenia-internetowe/Cyberprzestepczosc-coraz-bardziej-wyrafinowana-Ransomware-w-gore-o-16-251325-150x100crop.jpg)

![Hakerzy udają firmy kurierskie. Jak poznać oszustwo na dostawę towaru? [© pixabay.com] Hakerzy udają firmy kurierskie. Jak poznać oszustwo na dostawę towaru?](https://s3.egospodarka.pl/grafika2/hakerzy/Hakerzy-udaja-firmy-kurierskie-Jak-poznac-oszustwo-na-dostawe-towaru-248939-150x100crop.jpg)

![Cyberataki: szybsze i coraz bardziej zautomatyzowane [© pixabay.com] Cyberataki: szybsze i coraz bardziej zautomatyzowane](https://s3.egospodarka.pl/grafika2/zagrozenia-internetowe/Cyberataki-szybsze-i-coraz-bardziej-zautomatyzowane-243996-150x100crop.jpg)

![Szara Sobota znacznie bezpieczniejsza niż Czarny Piątek [© daviles - Fotolia.com] Szara Sobota znacznie bezpieczniejsza niż Czarny Piątek](https://s3.egospodarka.pl/grafika2/Szara-Sobota/Szara-Sobota-znacznie-bezpieczniejsza-niz-Czarny-Piatek-199335-150x100crop.jpg)

![Więcej transakcji, więcej optymizmu. Co czeka private equity w 2026 roku? [© pexels] Więcej transakcji, więcej optymizmu. Co czeka private equity w 2026 roku?](https://s3.egospodarka.pl/grafika2/fundusze-PE/Wiecej-transakcji-wiecej-optymizmu-Co-czeka-private-equity-w-2026-roku-270729-150x100crop.jpg)

![Technologia napędza polski wzrost. IT coraz ważniejsze dla polskiego PKB [© wygenerowane przez AI] Technologia napędza polski wzrost. IT coraz ważniejsze dla polskiego PKB](https://s3.egospodarka.pl/grafika2/IT/Technologia-napedza-polski-wzrost-IT-coraz-wazniejsze-dla-polskiego-PKB-270721-150x100crop.jpg)

![Cyberbezpieczeństwo w MŚP cierpi przez brak pieniędzy [© pexels] Cyberbezpieczeństwo w MŚP cierpi przez brak pieniędzy](https://s3.egospodarka.pl/grafika2/male-i-srednie-przedsiebiorstwa/Cyberbezpieczenstwo-w-MSP-cierpi-przez-brak-pieniedzy-270730-150x100crop.jpg)

![Droższe bilety lotnicze? Rząd planuje nową opłatę dla pasażerów [© pexels] Droższe bilety lotnicze? Rząd planuje nową opłatę dla pasażerów](https://s3.egospodarka.pl/grafika2/linie-lotnicze/Drozsze-bilety-lotnicze-Rzad-planuje-nowa-oplate-dla-pasazerow-270723-150x100crop.jpg)

![Ranking kredytów i pożyczek konsolidacyjnych [© Africa Studio - Fotolia.com] Ranking kredytów i pożyczek konsolidacyjnych](https://s3.egospodarka.pl/grafika2/kredyt-konsolidacyjny/Ranking-kredytow-i-pozyczek-konsolidacyjnych-203373-150x100crop.jpg)

![Ranking lokat i kont oszczędnościowych. Przegląd możliwości dostępnych w czerwcu 2025 [© Andrey Popov - Fotolia.com] Ranking lokat i kont oszczędnościowych. Przegląd możliwości dostępnych w czerwcu 2025](https://s3.egospodarka.pl/grafika2/najlepsze-lokaty/Ranking-lokat-i-kont-oszczednosciowych-Przeglad-mozliwosci-dostepnych-w-czerwcu-2025-267094-150x100crop.jpg)

![Dlaczego firmom opłaca się korzystać z kantorów internetowych? [© Halfpoint - Fotolia.com] Dlaczego firmom opłaca się korzystać z kantorów internetowych?](https://s3.egospodarka.pl/grafika2/wymiana-walut/Dlaczego-firmom-oplaca-sie-korzystac-z-kantorow-internetowych-219575-150x100crop.jpg)

Jak kupić pierwsze mieszkanie? Eksperci podpowiadają

Jak kupić pierwsze mieszkanie? Eksperci podpowiadają

![Leasing w 2025 roku: stabilny wzrost i boom na auta elektryczne [© pexels] Leasing w 2025 roku: stabilny wzrost i boom na auta elektryczne](https://s3.egospodarka.pl/grafika2/leasing/Leasing-w-2025-roku-stabilny-wzrost-i-boom-na-auta-elektryczne-270728-150x100crop.jpg)

![AI zabierze Ci pracę? Sprawdź, jak się przygotować na zawodową rewolucję [© wygenerowane przez AI] AI zabierze Ci pracę? Sprawdź, jak się przygotować na zawodową rewolucję](https://s3.egospodarka.pl/grafika2/przekwalifikowanie-zawodowe/AI-zabierze-Ci-prace-Sprawdz-jak-sie-przygotowac-na-zawodowa-rewolucje-270668-150x100crop.jpg)

![Kupno auta to dopiero początek. Przewodnik po formalnościach, terminach i karach za ich niedopełnienie [© wygenerowane przez AI] Kupno auta to dopiero początek. Przewodnik po formalnościach, terminach i karach za ich niedopełnienie](https://s3.egospodarka.pl/grafika2/kupno-samochodu/Kupno-auta-to-dopiero-poczatek-Przewodnik-po-formalnosciach-terminach-i-karach-za-ich-niedopelnienie-270667-150x100crop.jpg)

![Pęknięta rura: zagrożenie dla nieruchomości, zdrowia i budżetu [© pixabay] Pęknięta rura: zagrożenie dla nieruchomości, zdrowia i budżetu](https://s3.egospodarka.pl/grafika2/awaria-rur/Peknieta-rura-zagrozenie-dla-nieruchomosci-zdrowia-i-budzetu-270708-150x100crop.jpg)

![Praca w IT: gdzie spada popyt, a gdzie rosną wynagrodzenia [© pexels] Praca w IT: gdzie spada popyt, a gdzie rosną wynagrodzenia](https://s3.egospodarka.pl/grafika2/rynek-pracy/Praca-w-IT-gdzie-spada-popyt-a-gdzie-rosna-wynagrodzenia-270707-150x100crop.jpg)