Ewolucja złośliwego oprogramowania 2013

2014-01-08 11:38

Przeczytaj także: Ewolucja złośliwego oprogramowania 2012

Aplikacje podatne na ataki wykorzystywane przez cyberprzestępców

Poniższa ocena aplikacji wrażliwych na ataki opiera się na danych zebranych odnośnie exploitów stosowanych przez cyberprzestępców zarówno w atakach internetowych, jak i w kompromitowaniu programów zainstalowanych na komputerze, a także na urządzeniach mobilnych użytkowników, które zostały zablokowane przez nasze produkty.

fot. mat. prasowe

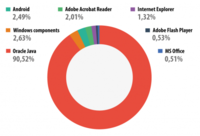

Dystrybucja exploitów wykorzystywanych w cyberatakach ze względu na rodzaj atakowanych aplikacji

90,52% ze wszystkich prób użycia exploitów na programach zainstalowanych na urządzeniu użytkownika dotyczyło Javy firmy Oracle

90,52% ze wszystkich prób użycia exploitów na programach zainstalowanych na urządzeniu użytkownika dotyczyło Javy firmy Oracle. Słabości zostały wykorzystane poprzez ataki drive-by, które odbywały się poprzez internet. Nowe exploity dla Javy są obecne w wielu paczkach/pakietach zawierających gotowe exploity.

Na drugim miejscu znalazła się kategoria "komponenty systemu Windows", do której wliczamy podatne na atak pliki systemu, które nie dotyczą Internet Explorera oraz pakietu Microsoft Office - te zaliczyliśmy do osobnych kategorii. Większość ataków w tej kategorii dotyczy luki odkrytej w win32k.sys – CVE-2011-3402, która po raz pierwszy została użyta przez Duqu.

Na trzecim miejscu z udziałem 2,5% znajdują się exploity przeznaczone dla platformy Android. Cyberprzestępcy (a czasami także i użytkownicy) wykorzystują pewne słabości systemu Android po to, by uzyskać prawa roota (administratora) na urządzeniu mobilnym, co pozwala na bardzo precyzyjne zarządzanie systemem i jego modyfikację. Te luki nie są używane w atakach drive-by, a exploty dla nich są wykrywane przez antywirusa jeżeli nastąpiła próba pobrania pliku zawierającego exploita oraz przez skaner rezydentny jeżeli exploit został znaleziony na urządzeniu. Całkiem niedawno zgłoszono, że przeglądarka Chrome dla Nexusa 4 i Samsunga Galaxy S4, zawiera lukę, która może wykorzystać przyszłe słabości i niedoskonałości Androida do ataków drive-by.

fot. mat. prasowe

Windows

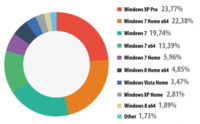

Spośród użytkowników produktów Kaspersky Lab, którzy zgodzili się na udział w KSN, 61,5% używa systemu Windows 7 (5% więcej niż w zeszłym roku), a 6,3% stosuje Windows XP (7,75% mniej w stosunku do 2012).

Spośród użytkowników produktów Kaspersky Lab, którzy zgodzili się na udział w KSN, 61,5% używa systemu Windows 7 (5% więcej niż w zeszłym roku), a 6,3% stosuje Windows XP (7,75% mniej w stosunku do 2012).

Zagrożenia online (ataki poprzez strony WWW)

W tej sekcji raportu dane zostały dostarczone przez elementy systemu antywirusowego WWW, który chroni użytkowników, kiedy szkodliwy kod zaczyna być pobierany z zainfekowanych stron internetowych. Zainfekowane strony mogą być tworzone przez cyberprzestępców, ale mogą to także być legalne zasoby, które uległy infekcji.

Złośliwe oprogramowanie. Ransomware uderza w dyski NAS

Złośliwe oprogramowanie. Ransomware uderza w dyski NAS

oprac. : Katarzyna Sikorska / eGospodarka.pl

Przeczytaj także

Skomentuj artykuł Opcja dostępna dla zalogowanych użytkowników - ZALOGUJ SIĘ / ZAREJESTRUJ SIĘ

Komentarze (0)

![Ewolucja złośliwego oprogramowania I kw. 2019 [© georgejmclittle - Fotolia.com] Ewolucja złośliwego oprogramowania I kw. 2019](https://s3.egospodarka.pl/grafika2/zlosliwe-programy/Ewolucja-zlosliwego-oprogramowania-I-kw-2019-219113-150x100crop.jpg)

![Ewolucja złośliwego oprogramowania III kw. 2018 [© concept w - Fotolia.com] Ewolucja złośliwego oprogramowania III kw. 2018](https://s3.egospodarka.pl/grafika2/zlosliwe-programy/Ewolucja-zlosliwego-oprogramowania-III-kw-2018-212143-150x100crop.jpg)

![Ewolucja złośliwego oprogramowania II kw. 2018 [© adzicnatasa - Fotolia] Ewolucja złośliwego oprogramowania II kw. 2018](https://s3.egospodarka.pl/grafika2/zlosliwe-programy/Ewolucja-zlosliwego-oprogramowania-II-kw-2018-208672-150x100crop.jpg)

![Ewolucja złośliwego oprogramowania I kw. 2018 [© the_lightwriter - Fotolia.com] Ewolucja złośliwego oprogramowania I kw. 2018](https://s3.egospodarka.pl/grafika2/zlosliwe-programy/Ewolucja-zlosliwego-oprogramowania-I-kw-2018-205979-150x100crop.jpg)

![Ewolucja złośliwego oprogramowania III kw. 2016 [© DD Images - Fotolia.com] Ewolucja złośliwego oprogramowania III kw. 2016](https://s3.egospodarka.pl/grafika2/zlosliwe-programy/Ewolucja-zlosliwego-oprogramowania-III-kw-2016-184035-150x100crop.jpg)

![KasperskyLab: ataki hakerskie na firmy 2013 [© alphaspirit - Fotolia.com] KasperskyLab: ataki hakerskie na firmy 2013](https://s3.egospodarka.pl/grafika2/cyberprzestepcy/KasperskyLab-ataki-hakerskie-na-firmy-2013-129845-150x100crop.jpg)

![Botnety coraz groźniejsze [© mindscanner - Fotolia.com] Botnety coraz groźniejsze](https://s3.egospodarka.pl/grafika2/botnet/Botnety-coraz-grozniejsze-130112-150x100crop.jpg)

![Miłość bez granic: coraz więcej ślubów z obcokrajowcami [© pexels] Miłość bez granic: coraz więcej ślubów z obcokrajowcami](https://s3.egospodarka.pl/grafika2/slub/Milosc-bez-granic-coraz-wiecej-slubow-z-obcokrajowcami-270790-150x100crop.jpg)

![Walentynki hackują twój mózg. Dlaczego presja zabija bliskość zamiast ją budować? [© wygenerowane przez AI] Walentynki hackują twój mózg. Dlaczego presja zabija bliskość zamiast ją budować?](https://s3.egospodarka.pl/grafika2/Walentynki/Walentynki-hackuja-twoj-mozg-Dlaczego-presja-zabija-bliskosc-zamiast-ja-budowac-270787-150x100crop.jpg)

![Agenci AI w sprzedaży - odpowiedź na lukę produktywności w 2026 roku [© pexels] Agenci AI w sprzedaży - odpowiedź na lukę produktywności w 2026 roku](https://s3.egospodarka.pl/grafika2/sprzedaz/Agenci-AI-w-sprzedazy-odpowiedz-na-luke-produktywnosci-w-2026-roku-270778-150x100crop.jpg)

![Jak reklamować ośrodek wypoczynkowy lub hotel? [© kadmy - fotolia.com] Jak reklamować ośrodek wypoczynkowy lub hotel?](https://s3.egospodarka.pl/grafika2/reklama-internetowa/Jak-reklamowac-osrodek-wypoczynkowy-lub-hotel-221435-150x100crop.jpg)

![Ranking najlepszych kont osobistych [© wygenerowane przez AI] Ranking najlepszych kont osobistych](https://s3.egospodarka.pl/grafika2/konto-osobiste/Ranking-najlepszych-kont-osobistych-267141-150x100crop.png)

![Ranking chwilówek i pożyczek pozabankowych [© Karolina Chaberek - Fotolia.com] Ranking chwilówek i pożyczek pozabankowych](https://s3.egospodarka.pl/grafika2/pozyczki-pozabankowe/Ranking-chwilowek-i-pozyczek-pozabankowych-216055-150x100crop.jpg)

![Mały ZUS Plus od 2026 roku: nowe zasady, dłuższa ulga i ważne terminy [© wygenerowane przez AI] Mały ZUS Plus od 2026 roku: nowe zasady, dłuższa ulga i ważne terminy](https://s3.egospodarka.pl/grafika2/preferencyjne-skladki/Maly-ZUS-Plus-od-2026-roku-nowe-zasady-dluzsza-ulga-i-wazne-terminy-270249-150x100crop.jpg)

Jak kupić pierwsze mieszkanie? Eksperci podpowiadają

Jak kupić pierwsze mieszkanie? Eksperci podpowiadają

![Praca w parze pod lupą. Czy warto zatrudniać małżeństwa i partnerów? Zalety i pułapki [© wygenerowane przez AI] Praca w parze pod lupą. Czy warto zatrudniać małżeństwa i partnerów? Zalety i pułapki](https://s3.egospodarka.pl/grafika2/zatrudnianie-pracownikow/Praca-w-parze-pod-lupa-Czy-warto-zatrudniac-malzenstwa-i-partnerow-Zalety-i-pulapki-270789-150x100crop.jpg)

![700 mln zł na innowacje: PARP uruchamia nową edycję "Ścieżki SMART" z uproszczonymi zasadami [© wygenerowane przez AI] 700 mln zł na innowacje: PARP uruchamia nową edycję "Ścieżki SMART" z uproszczonymi zasadami](https://s3.egospodarka.pl/grafika2/badania-i-rozwoj/700-mln-zl-na-innowacje-PARP-uruchamia-nowa-edycje-Sciezki-SMART-z-uproszczonymi-zasadami-270788-150x100crop.jpg)

![Faktury poza KSeF a koszty i VAT. Co się zmieniło po 1 lutego 2026 i czy można je rozliczać? [© wygenerowane przez AI] Faktury poza KSeF a koszty i VAT. Co się zmieniło po 1 lutego 2026 i czy można je rozliczać?](https://s3.egospodarka.pl/grafika2/prawo-do-odliczenia-VAT/Faktury-poza-KSeF-a-koszty-i-VAT-Co-sie-zmienilo-po-1-lutego-2026-i-czy-mozna-je-rozliczac-270769-150x100crop.jpg)

![Ile kosztuje remont mieszkania w 2026? Blisko 70 tys. zł to wariant ekonomiczny [© pexels] Ile kosztuje remont mieszkania w 2026? Blisko 70 tys. zł to wariant ekonomiczny](https://s3.egospodarka.pl/grafika2/remont-mieszkania/Ile-kosztuje-remont-mieszkania-w-2026-Blisko-70-tys-zl-to-wariant-ekonomiczny-270777-150x100crop.jpg)

![KSeF dla zwolnionych z VAT: Przewodnik po nowych zasadach fakturowania [© wygenerowane przez AI] KSeF dla zwolnionych z VAT: Przewodnik po nowych zasadach fakturowania](https://s3.egospodarka.pl/grafika2/zwolnienie-z-VAT/KSeF-dla-zwolnionych-z-VAT-Przewodnik-po-nowych-zasadach-fakturowania-270768-150x100crop.jpg)

![Zaangażowanie umiera w ciszy. Te drobne sygnały powinny cię zaalarmować [© wygenerowane przez AI] Zaangażowanie umiera w ciszy. Te drobne sygnały powinny cię zaalarmować](https://s3.egospodarka.pl/grafika2/zaangazowanie-w-prace/Zaangazowanie-umiera-w-ciszy-Te-drobne-sygnaly-powinny-cie-zaalarmowac-270756-150x100crop.jpg)