Exploity atakują: Java na celowniku

2011-08-19 11:07

Przeczytaj także: Kaspersky Lab: szkodliwe programy IV 2010

Pytanie brzmi: dlaczego Java? Zastanawiałem się nad tym przez pewien czas, jednak odpowiedź nasunęła się po wysłuchaniu głównej prezentacji na konferencji SOURCE. To takie oczywiste! Przecież exploity Javy są najlepszym sposobem obejścia zabezpieczeń systemu operacyjnego.fot. mat. prasowe

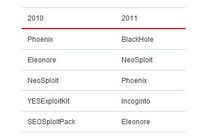

W tym przypadku jeden obrazek może wyrazić więcej niż tysiąc słów

W tym przypadku jeden obrazek może wyrazić więcej niż tysiąc słów

2011

Jak wygląda sytuacja w bieżącym roku? Czy coś się zmieniło? Niektóre rzeczy z pewnością – mianowicie najpopularniejsze zestawy exploitów w pierwszej połowie roku

fot. mat. prasowe

Pojawiło się dwóch nowych graczy: BlackHole oraz Incognito. Zobaczmy, jakie są ich cele.

BlackHole:

- CVE-2010-1885 HCP

- CVE-2010-1423 Java Deployment Toolkit insufficient argument validation

- CVE-2010-0886 Java Unspecified vulnerability in the Java Deployment Toolkit component in Oracle Java SE

- CVE-2010-0842 Java JRE MixerSequencer Invalid Array Index Remote Code Execution Vulnerability

- CVE-2010-0840 Java trusted Methods Chaining Remote Code Execution Vulnerability

- CVE-2009-1671 Java buffer overflows in the Deployment Toolkit ActiveX control in deploytk.dll

- CVE-2009-0927 Adobe Reader Collab GetIcon

- CVE-2008-2992 Adobe Reader util.printf

- CVE-2007-5659 Adobe Reader CollectEmailInfo

- CVE-2006-0003 IE MDAC

![Jakie aplikacje podatne na ataki hakerskie? [© lina0486 - Fotolia.com] Jakie aplikacje podatne na ataki hakerskie?](https://s3.egospodarka.pl/grafika2/szkodliwe-programy/Jakie-aplikacje-podatne-na-ataki-hakerskie-109073-150x100crop.jpg) Jakie aplikacje podatne na ataki hakerskie?

Jakie aplikacje podatne na ataki hakerskie?

oprac. : Kamila Urbańska / eGospodarka.pl

Przeczytaj także

-

![8 na 10 firm deklaruje gotowość na ransomware. Tyle teorii, a praktyka? [© zimmytws - Fotolia.com] 8 na 10 firm deklaruje gotowość na ransomware. Tyle teorii, a praktyka?]()

8 na 10 firm deklaruje gotowość na ransomware. Tyle teorii, a praktyka?

-

![Używasz Discorda? Hakerzy mają na ciebie oko Używasz Discorda? Hakerzy mają na ciebie oko]()

Używasz Discorda? Hakerzy mają na ciebie oko

-

![Jak przestępcy wyłudzają pieniądze w sieci [© Andrea Danti - Fotolia.com] Jak przestępcy wyłudzają pieniądze w sieci]()

Jak przestępcy wyłudzają pieniądze w sieci

-

![Wirus Linux.BackDoor.Fgt.1: hakerzy atakują Linuxa [© tashatuvango - Fotolia.com] Wirus Linux.BackDoor.Fgt.1: hakerzy atakują Linuxa]()

Wirus Linux.BackDoor.Fgt.1: hakerzy atakują Linuxa

-

![Zaawansowane i ukierunkowane cyberataki 2013 [© Amir Kaljikovic - Fotolia.com] Zaawansowane i ukierunkowane cyberataki 2013]()

Zaawansowane i ukierunkowane cyberataki 2013

-

![ESET: fałszywy antywirus Fix-PC ESET: fałszywy antywirus Fix-PC]()

ESET: fałszywy antywirus Fix-PC

-

![Nowa fałszywa aktualizacja Flash Player Nowa fałszywa aktualizacja Flash Player]()

Nowa fałszywa aktualizacja Flash Player

-

![KasperskyLab: ataki hakerskie na firmy 2013 [© alphaspirit - Fotolia.com] KasperskyLab: ataki hakerskie na firmy 2013]()

KasperskyLab: ataki hakerskie na firmy 2013

-

![Kaspersky Lab: szkodliwe programy III kw. 2013 [© yuriy - Fotolia.com] Kaspersky Lab: szkodliwe programy III kw. 2013]()

Kaspersky Lab: szkodliwe programy III kw. 2013

![8 na 10 firm deklaruje gotowość na ransomware. Tyle teorii, a praktyka? [© zimmytws - Fotolia.com] 8 na 10 firm deklaruje gotowość na ransomware. Tyle teorii, a praktyka?](https://s3.egospodarka.pl/grafika2/zagrozenia-internetowe/8-na-10-firm-deklaruje-gotowosc-na-ransomware-Tyle-teorii-a-praktyka-252607-150x100crop.jpg)

![Jak przestępcy wyłudzają pieniądze w sieci [© Andrea Danti - Fotolia.com] Jak przestępcy wyłudzają pieniądze w sieci](https://s3.egospodarka.pl/grafika2/cyberprzestepcy/Jak-przestepcy-wyludzaja-pieniadze-w-sieci-239886-150x100crop.jpg)

![Wirus Linux.BackDoor.Fgt.1: hakerzy atakują Linuxa [© tashatuvango - Fotolia.com] Wirus Linux.BackDoor.Fgt.1: hakerzy atakują Linuxa](https://s3.egospodarka.pl/grafika2/Linux/Wirus-Linux-BackDoor-Fgt-1-hakerzy-atakuja-Linuxa-147272-150x100crop.jpg)

![Zaawansowane i ukierunkowane cyberataki 2013 [© Amir Kaljikovic - Fotolia.com] Zaawansowane i ukierunkowane cyberataki 2013](https://s3.egospodarka.pl/grafika2/cyberprzestepcy/Zaawansowane-i-ukierunkowane-cyberataki-2013-136044-150x100crop.jpg)

![KasperskyLab: ataki hakerskie na firmy 2013 [© alphaspirit - Fotolia.com] KasperskyLab: ataki hakerskie na firmy 2013](https://s3.egospodarka.pl/grafika2/cyberprzestepcy/KasperskyLab-ataki-hakerskie-na-firmy-2013-129845-150x100crop.jpg)

![Kaspersky Lab: szkodliwe programy III kw. 2013 [© yuriy - Fotolia.com] Kaspersky Lab: szkodliwe programy III kw. 2013](https://s3.egospodarka.pl/grafika2/szkodliwe-programy/Kaspersky-Lab-szkodliwe-programy-III-kw-2013-128463-150x100crop.jpg)

![W Plus Odkup smartfon nawet 1500 złotych taniej [© Dariusz Sankowski z Pixabay] W Plus Odkup smartfon nawet 1500 złotych taniej](https://s3.egospodarka.pl/grafika2/Plus/W-Plus-Odkup-smartfon-nawet-1500-zlotych-taniej-259411-150x100crop.jpg)

![Czy TikTok naprawdę jest zagrożeniem? Jak chronić siebie i dzieci? [© Solen Feyissa z Pixabay] Czy TikTok naprawdę jest zagrożeniem? Jak chronić siebie i dzieci?](https://s3.egospodarka.pl/grafika2/TikTok/Czy-TikTok-naprawde-jest-zagrozeniem-Jak-chronic-siebie-i-dzieci-259412-150x100crop.jpg)

![Polska gospodarka odżywa [© Warakorn - Fotolia.com] Polska gospodarka odżywa](https://s3.egospodarka.pl/grafika2/polska-gospodarka/Polska-gospodarka-odzywa-259410-150x100crop.jpg)

![8 rekomendacji w sprawie sztucznej inteligencji [© Gerd Altmann z Pixabay] 8 rekomendacji w sprawie sztucznej inteligencji](https://s3.egospodarka.pl/grafika2/sztuczna-inteligencja/8-rekomendacji-w-sprawie-sztucznej-inteligencji-259392-150x100crop.jpg)

![Najtańsze pożyczki pozabankowe - ranking [© Daniel Krasoń - Fotolia.com] Najtańsze pożyczki pozabankowe - ranking](https://s3.egospodarka.pl/grafika2/pozyczki-pozabankowe/Najtansze-pozyczki-pozabankowe-ranking-212702-150x100crop.jpg)

![Ranking kont firmowych 2023. W jakim banku najlepsze konto firmowe? [© Karolina Chaberek - Fotolia.com] Ranking kont firmowych 2023. W jakim banku najlepsze konto firmowe?](https://s3.egospodarka.pl/grafika2/konto-bankowe/Ranking-kont-firmowych-2023-W-jakim-banku-najlepsze-konto-firmowe-251614-150x100crop.jpg)

![Punkty karne 2023. Sprawdź taryfikator [© pixabay.com] Punkty karne 2023. Sprawdź taryfikator](https://s3.egospodarka.pl/grafika2/punkty-karne/Punkty-karne-2023-Sprawdz-taryfikator-249808-150x100crop.jpg)

ROBYG z nowym etapem Portu Popowice we Wrocławiu

ROBYG z nowym etapem Portu Popowice we Wrocławiu

![Najlepsze lokaty i rachunki oszczędnościowe IV 2024 r. [© Mariusz Blach - Fotolia.com] Najlepsze lokaty i rachunki oszczędnościowe IV 2024 r.](https://s3.egospodarka.pl/grafika2/lokaty-bankowe/Najlepsze-lokaty-i-rachunki-oszczednosciowe-IV-2024-r-259421-150x100crop.jpg)

![Renta rodzinna. Możesz pracować, ale pamiętaj o limitach [© Paul G z Pixabay] Renta rodzinna. Możesz pracować, ale pamiętaj o limitach](https://s3.egospodarka.pl/grafika2/renta-rodzinna/Renta-rodzinna-Mozesz-pracowac-ale-pamietaj-o-limitach-259414-150x100crop.jpg)

![IPO w Europie: I kw. 2024 oznaką ożywienia [© moomsabuy - Fotolia.com] IPO w Europie: I kw. 2024 oznaką ożywienia](https://s3.egospodarka.pl/grafika2/debiuty-gieldowe/IPO-w-Europie-I-kw-2024-oznaka-ozywienia-259409-150x100crop.jpg)

![Żądanie ewentualne pozwu dopiero po oddaleniu żądania głównego [© apops - Fotolia.com] Żądanie ewentualne pozwu dopiero po oddaleniu żądania głównego](https://s3.egospodarka.pl/grafika2/sad/Zadanie-ewentualne-pozwu-dopiero-po-oddaleniu-zadania-glownego-259393-150x100crop.jpg)