szkodliwe oprogramowanie - wiadomości i porady tematyczne

-

![Zagrożenia internetowe: trojan Shade szyfruje dane i łamie hasła Zagrożenia internetowe: trojan Shade szyfruje dane i łamie hasła]()

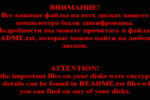

Zagrożenia internetowe: trojan Shade szyfruje dane i łamie hasła

11:58 18.09.2015

... szkodliwych programów szyfrujących – trojan Shade nie kończy w tym momencie swojego działania. Zamiast tego uruchamia nieskończoną pętlę, w której pobierane są kolejne szkodliwe programy, m.in. trojan Brute, który łamie metodą siłową hasła do serwisów online przechowywane na zainfekowanym komputerze i przesyła je do cyberprzestępców ...

Tematy: Kaspersky Lab, zagrożenia internetowe, trojany, wirusy -

![Fałszywy mail od Poczty Polskiej zmieni twój komputer w zombie [© Ralf Geithe - Fotolia.com] Fałszywy mail od Poczty Polskiej zmieni twój komputer w zombie]()

Fałszywy mail od Poczty Polskiej zmieni twój komputer w zombie

13:30 17.09.2015

... będzie to dokument przewozowy. W rzeczywistości plik jest koniem trojańskim. Zagrożenie, które może pobrać użytkownik, ESET wykrywa jako Win32/ServStart.AD. Złośliwe oprogramowanie będące koniem trojańskim potrafi przeprowadzać ataki typu DoS/DDoS, które polegają na atakowaniu serwera udostępniającego np. stronę sklepu internetowego. Atak może ...

Tematy: ESET, zagrożenia internetowe, trojany, wirusy -

![LockerPIN – ransomware na Androida, który pozbawi cię wszystkich danych LockerPIN – ransomware na Androida, który pozbawi cię wszystkich danych]()

LockerPIN – ransomware na Androida, który pozbawi cię wszystkich danych

12:20 15.09.2015

Zwolennicy pornografii muszą mieć się na baczności – po ściągnięciu aplikacji Porn Droid na urządzenia mobilne z systemem Android ich smartfon czy tablet może zostać zablokowany, a na ekranie pojawi się informacja o konieczności opłacenia okupu. Eksperci z firmy ESET ostrzegają przed wykrytym właśnie ransomware. LockerPIN, bo tak nazywa się ...

Tematy: Eset, LockerPIN, zagrożenia internetowe, wirusy -

![Dr.Web: zagrożenia internetowe w VIII 2015 r. [© satori - Fotolia.com] Dr.Web: zagrożenia internetowe w VIII 2015 r.]()

Dr.Web: zagrożenia internetowe w VIII 2015 r.

12:57 14.09.2015

... . Te aplikacje pobierają i instalują w komputerach ofiar różne niechciane programy. Trojan.DownLoad3.35967 – trojan potrafiący pobierać z Internetu inne złośliwe oprogramowanie i instalować je na zainfekowanym komputerze. Trojan.Encoder.567 – złośliwy program należący do rodziny trojanów ransomware, szyfrujących pliki i żądających okupu ...

Tematy: Dr Web, zagrożenia internetowe, wirusy, trojany -

![Trend Micro: zagrożenia internetowe II kw. 2015 [© Mikko Lemola - Fotolia.com] Trend Micro: zagrożenia internetowe II kw. 2015]()

Trend Micro: zagrożenia internetowe II kw. 2015

12:21 26.08.2015

... lecz również fizycznymi utrudnieniami i szkodami. Cyberprzestępcy działający w pojedynkę okrywają się złą sławą po skutecznych atakach ransomware i PoS Złośliwe oprogramowanie FighterPoS i MalumPoS rozpowszechnione przez hakerów posługujących się pseudonimami “Lordfenix” i “Frapstar” oraz ataki keyloggera Hawkeye, pokazują, że przestępcy działający ...

Tematy: Trend Micro, zagrożenia w internecie, ataki internetowe, botnet -

![Jak przerwać zabójczy łańcuch, czyli o atakach APT [© duncanandison - Fotolia.com] Jak przerwać zabójczy łańcuch, czyli o atakach APT]()

Jak przerwać zabójczy łańcuch, czyli o atakach APT

11:30 14.08.2015

... . Wykrywanie zagrożeń nieznanych Wiele nowych metod umożliwia wykrywanie nieznanych wcześniej zagrożeń i gromadzenie na ten temat informacji w przystępnej formie. Potencjalnie szkodliwe oprogramowanie można przenieść do wydzielonego środowiska testowego (ang. sandbox), co pozwala na bezpośrednią obserwację bez wpływu na pracę sieci. Fachowa prasa ...

Tematy: ataki apt, wyciek danych, kradzież danych, ataki hakerów -

![Ewolucja złośliwego oprogramowania II kw. 2015 [© vchalup - Fotolia.com] Ewolucja złośliwego oprogramowania II kw. 2015]()

Ewolucja złośliwego oprogramowania II kw. 2015

09:55 04.08.2015

... klientów systemów bankowości online. Oprócz szkodliwego oprogramowania bankowego (83%) zagrożenia dla finansów stwarzają programy wydobywające bitcoiny (9%), czyli szkodliwe programy wykorzystujące zasoby obliczeniowe komputerów ofiar w celu generowania bitmonet, jak również programy kradnące portfele bitcoin (6%) i keyloggery (2%). Cyberataki ...

Tematy: złośliwe programy, szkodliwe oprogramowanie, spam, wirusy -

![Płatności online: strach o bezpieczeństwo i brak zabezpieczeń Płatności online: strach o bezpieczeństwo i brak zabezpieczeń]()

Płatności online: strach o bezpieczeństwo i brak zabezpieczeń

11:03 26.06.2015

Bankowość tradycyjną charakteryzuje większy poziom bezpieczeństwa niż jej elektroniczną siostrę - z takiego założenia wychodzi aż 43 procent europejskich respondentów przebadanych na potrzeby wspólnego badania Kaspersky Lab oraz B2B International. Okazuje się jednak, że obawie o bezpieczeństwo płatności internetowych często nie towarzyszy nawet ...

Tematy: bankowość internetowa, płatności online, cyberprzestępcy, kradzież danych -

![Trojan bankowy podszywa się pod legalną aplikację na Androida [© Rawpixel - Fotolia.com.jpg] Trojan bankowy podszywa się pod legalną aplikację na Androida]()

Trojan bankowy podszywa się pod legalną aplikację na Androida

00:31 13.06.2015

Analitycy bezpieczeństwa Doctor Web wykryli nowego trojana zaprojektowanego do wykradania pieniędzy z kont bankowych osób korzystających z systemu Android. Cyberprzestępcy wbudowali ten złośliwy program, nazwany Android.BankBot.65.origin i rozpowszechniany pod pozorem oryginalnego oprogramowania, w oficjalną aplikację do bankowości online. ...

Tematy: zagrożenia internetowe, trojany bankowe, trojany, wirusy -

![Ewolucja złośliwego oprogramowania I kw. 2015 [© Olivier Le Moal - Fotolia.com] Ewolucja złośliwego oprogramowania I kw. 2015]()

Ewolucja złośliwego oprogramowania I kw. 2015

12:25 02.06.2015

... . W pierwszym kwartale 2015 r. Zeus (Trojan-Spy.Win32.Zbot), który według raportu dla 2014 r., stanowił najpopularniejsze szkodliwe oprogramowanie w tej kategorii, ustąpił miejsca szkodnikowi o nazwie Trojan-Downloader.Win32.Upatre. Szkodliwe programy z tej rodziny są stosunkowo proste, a ich rozmiar nie przekracza 3,5 KB. Zwykle pobierają trojana ...

Tematy: złośliwe programy, szkodliwe oprogramowanie, spam, wirusy

![Fałszywy mail od Poczty Polskiej zmieni twój komputer w zombie [© Ralf Geithe - Fotolia.com] Fałszywy mail od Poczty Polskiej zmieni twój komputer w zombie](https://s3.egospodarka.pl/grafika2/ESET/Falszywy-mail-od-Poczty-Polskiej-zmieni-twoj-komputer-w-zombie-163258-150x100crop.jpg)

![Dr.Web: zagrożenia internetowe w VIII 2015 r. [© satori - Fotolia.com] Dr.Web: zagrożenia internetowe w VIII 2015 r.](https://s3.egospodarka.pl/grafika2/Dr-Web/Dr-Web-zagrozenia-internetowe-w-VIII-2015-r-163027-150x100crop.jpg)

![Trend Micro: zagrożenia internetowe II kw. 2015 [© Mikko Lemola - Fotolia.com] Trend Micro: zagrożenia internetowe II kw. 2015](https://s3.egospodarka.pl/grafika2/Trend-Micro/Trend-Micro-zagrozenia-internetowe-II-kw-2015-162038-150x100crop.jpg)

![Jak przerwać zabójczy łańcuch, czyli o atakach APT [© duncanandison - Fotolia.com] Jak przerwać zabójczy łańcuch, czyli o atakach APT](https://s3.egospodarka.pl/grafika2/ataki-apt/Jak-przerwac-zabojczy-lancuch-czyli-o-atakach-APT-161412-150x100crop.jpg)

![Ewolucja złośliwego oprogramowania II kw. 2015 [© vchalup - Fotolia.com] Ewolucja złośliwego oprogramowania II kw. 2015](https://s3.egospodarka.pl/grafika2/zlosliwe-programy/Ewolucja-zlosliwego-oprogramowania-II-kw-2015-160907-150x100crop.jpg)

![Trojan bankowy podszywa się pod legalną aplikację na Androida [© Rawpixel - Fotolia.com.jpg] Trojan bankowy podszywa się pod legalną aplikację na Androida](https://s3.egospodarka.pl/grafika2/zagrozenia-internetowe/Trojan-bankowy-podszywa-sie-pod-legalna-aplikacje-na-Androida-157982-150x100crop.jpg)

![Ewolucja złośliwego oprogramowania I kw. 2015 [© Olivier Le Moal - Fotolia.com] Ewolucja złośliwego oprogramowania I kw. 2015](https://s3.egospodarka.pl/grafika2/zlosliwe-programy/Ewolucja-zlosliwego-oprogramowania-I-kw-2015-157446-150x100crop.jpg)

![Najtańsze pożyczki pozabankowe - ranking [© Daniel Krasoń - Fotolia.com] Najtańsze pożyczki pozabankowe - ranking](https://s3.egospodarka.pl/grafika2/pozyczki-pozabankowe/Najtansze-pozyczki-pozabankowe-ranking-212702-150x100crop.jpg)

![Jak mierzyć i oceniać skuteczność mailingu. 5 najważniejszych wskaźników [© maicasaa - Fotolia.com] Jak mierzyć i oceniać skuteczność mailingu. 5 najważniejszych wskaźników](https://s3.egospodarka.pl/grafika2/mailing/Jak-mierzyc-i-oceniac-skutecznosc-mailingu-5-najwazniejszych-wskaznikow-219695-150x100crop.jpg)

![Ranking lokat i kont oszczędnościowych. Przegląd możliwości dostępnych w listopadzie 2025 [© wygenerowane przez AI] Ranking lokat i kont oszczędnościowych. Przegląd możliwości dostępnych w listopadzie 2025](https://s3.egospodarka.pl/grafika2/najlepsze-lokaty/Ranking-lokat-i-kont-oszczednosciowych-Przeglad-mozliwosci-dostepnych-w-listopadzie-2025-269450-150x100crop.png)

![Najem prywatny 2023. Podatek od wynajmu mieszkania, innych nieruchomości i ruchomości - jakie zmiany? [© jrwasserman - Fotolia.com] Najem prywatny 2023. Podatek od wynajmu mieszkania, innych nieruchomości i ruchomości - jakie zmiany?](https://s3.egospodarka.pl/grafika2/wynajem-mieszkania/Najem-prywatny-2023-Podatek-od-wynajmu-mieszkania-innych-nieruchomosci-i-ruchomosci-jakie-zmiany-249905-150x100crop.jpg)

Jak kupić pierwsze mieszkanie? Eksperci podpowiadają

Jak kupić pierwsze mieszkanie? Eksperci podpowiadają

![AI zabierze Ci pracę? Sprawdź, jak się przygotować na zawodową rewolucję [© wygenerowane przez AI] AI zabierze Ci pracę? Sprawdź, jak się przygotować na zawodową rewolucję](https://s3.egospodarka.pl/grafika2/przekwalifikowanie-zawodowe/AI-zabierze-Ci-prace-Sprawdz-jak-sie-przygotowac-na-zawodowa-rewolucje-270668-150x100crop.jpg)

![Kupno auta to dopiero początek. Przewodnik po formalnościach, terminach i karach za ich niedopełnienie [© wygenerowane przez AI] Kupno auta to dopiero początek. Przewodnik po formalnościach, terminach i karach za ich niedopełnienie](https://s3.egospodarka.pl/grafika2/kupno-samochodu/Kupno-auta-to-dopiero-poczatek-Przewodnik-po-formalnosciach-terminach-i-karach-za-ich-niedopelnienie-270667-150x100crop.jpg)

![Pęknięta rura: zagrożenie dla nieruchomości, zdrowia i budżetu [© pixabay] Pęknięta rura: zagrożenie dla nieruchomości, zdrowia i budżetu](https://s3.egospodarka.pl/grafika2/awaria-rur/Peknieta-rura-zagrozenie-dla-nieruchomosci-zdrowia-i-budzetu-270708-150x100crop.jpg)

![Praca w IT: gdzie spada popyt, a gdzie rosną wynagrodzenia [© pexels] Praca w IT: gdzie spada popyt, a gdzie rosną wynagrodzenia](https://s3.egospodarka.pl/grafika2/rynek-pracy/Praca-w-IT-gdzie-spada-popyt-a-gdzie-rosna-wynagrodzenia-270707-150x100crop.jpg)

![Drukarki: Kluczowe Wybory dla Twoich Potrzeb Druku [© wygenerowane przez AI] Drukarki: Kluczowe Wybory dla Twoich Potrzeb Druku](https://s3.egospodarka.pl/grafika2//Drukarki-Kluczowe-Wybory-dla-Twoich-Potrzeb-Druku-269687-150x100crop.png)