hakerzy - wiadomości i porady tematyczne

-

![Ewolucja złośliwego oprogramowania I-III 2007 Ewolucja złośliwego oprogramowania I-III 2007]()

Ewolucja złośliwego oprogramowania I-III 2007

14:03 17.05.2007

... wtedy też rozpoczął się wyścig, kto pierwszy znajdzie luki w zabezpieczeniach. Hakerzy z całego świata skupili się na Viście, próbując znaleźć exploit "zero-day", który ... zmagano się przez blisko dwa miesiące. Wynik był najgorszy z możliwych - chińscy hakerzy wykorzystali lukę w celu rozprzestrzeniania wirusów, a żadna łata nie została udostępniona. ...

Tematy: złośliwe programy, wirusy, trojany, adware -

![Hakerskie praktyki policji Hakerskie praktyki policji]()

Hakerskie praktyki policji

01:35 12.05.2007

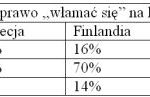

Czy policja powinna mieć prawo "włamać się" na komputer podejrzanego? W badaniach przeprowadzonych przez F-Secure większość respondentów nie zgodziła się na stosowanie praktyk hakerskich przez policję. Wyrok Sądu Najwyższego w Niemczech z lutego 2007 zabrania policji „włamywania się” na komputer podejrzanego. Niemiecki sąd stwierdził, że ...

Tematy: policja, piractwo komputerowe, hakerzy, walka z piratami -

![Nowe zagrożenie drive-by pharming [© stoupa - Fotolia.com] Nowe zagrożenie drive-by pharming]()

Nowe zagrożenie drive-by pharming

00:37 25.02.2007

Firma Symantec we współpracy z Wydziałem Informatyki na Uniwersytecie Indiana poinformowała o wykryciu nowego zagrożenia bezpieczeństwa. Użytkownicy indywidualni mogą paść ofiarą ataku typu "drive-by pharming", który powoduje zmianę konfiguracji domowych routerów przez spreparowaną witrynę internetową. Według odrębnego badania, przeprowadzonego ...

Tematy: drive-by pharming, pharming, phishing, ataki internetowe -

![Noworoczne życzenia hakerów [© stoupa - Fotolia.com] Noworoczne życzenia hakerów]()

Noworoczne życzenia hakerów

14:08 02.01.2007

... niechcianymi, pochodzącymi od hakerów. Od kilku dni krąży w sieci wirus Happy New Year, rozsyłany za pomocą e-maila o tej samej nazwie. Hakerzy wykorzystują uśpioną na okres okołoświąteczny czujność użytkowników poczty elektronicznej, rozsyłając wiadomość zatytułowaną „Happy New Year”, która zawiera załącznik postcard.exe ...

Tematy: hakerzy, ataki internetowe, metody hakerów, wirusy -

![Metody rekrutacji do cybergangów [© Scanrail - Fotolia.com] Metody rekrutacji do cybergangów]()

Metody rekrutacji do cybergangów

00:38 19.12.2006

Firma McAfee ogłosiła raport "McAfee Virtual Criminology Report", który pokazuje, w jaki sposób zorganizowana przestępczość rekrutuje nowe pokolenie cyberprzestępców używając tych samych technik, z których korzystała KGB do wyszukiwania agentów w szczytowej fazie zimnej wojny. Drugi doroczny raport McAfee na temat zorganizowanej przestępczości, ...

Tematy: McAfee, przestępstwa internetowe, cyberprzestępcy, przestępczość internetowa -

![Ewolucja złośliwego oprogramowania VII-IX 2006 Ewolucja złośliwego oprogramowania VII-IX 2006]()

Ewolucja złośliwego oprogramowania VII-IX 2006

00:03 10.12.2006

... najnowszych łat. W rezultacie, użytkownicy pozostawali bez ochrony przez prawie miesiąc, a hakerzy mogli w tym czasie wykorzystywać najnowsze luki. Nie jest to jednak największy problem ... łaty na stare luki. Nie, takie rzeczy się nie zdarzają. Jeśli hakerzy wejdą w posiadanie nowego exploita, z pewnością nie będą czekać kilku tygodni, zanim go ...

Tematy: złośliwe programy, wirusy, trojany, adware -

![Ewolucja złośliwego oprogramowania I-VI 2006 Ewolucja złośliwego oprogramowania I-VI 2006]()

Ewolucja złośliwego oprogramowania I-VI 2006

01:23 23.10.2006

Kaspersky Lab, producent oprogramowania antywirusowego i służącego do ochrony danych, opublikował raport Kaspersky Security Bulletin zawierający informacje na temat aktywności złośliwego oprogramowania w ciągu pierwszych sześciu miesięcy 2006 roku. Sześć pierwszych miesięcy 2006 roku przyniosło znaczne zmiany. Liczba nowych złośliwych programów ( ...

Tematy: złośliwe programy, wirusy, trojany, adware -

![Chiny atakują USA... w internecie [© stoupa - Fotolia.com] Chiny atakują USA... w internecie]()

Chiny atakują USA... w internecie

00:43 12.10.2006

Chińscy hakerzy zaatakowali sieć komputerową Departamentu Gospodarki Stanów Zjednocznonych. Eksperci do spraw zabezpieczeń ustalili źródło ataku, zlokalizowane w chińskiej prowincji Guangdong. Pojawiły się ...

Tematy: Chiny, ataki internetowe, hakerzy, Lenovo -

![Chińczycy krytykują Centrino [© violetkaipa - Fotolia.com] Chińczycy krytykują Centrino]()

Chińczycy krytykują Centrino

14:05 18.09.2006

... rządowych dowiodło mianowicie, że włamanie do bezprzewodowej sieci, tworzonej przez komputery z układem Intel Centrino, zajmuje tylko kilka minut. Dzięki temu hakerzy są w stanie buszować po zasobach danej maszyny, w poszukiwaniu dokumentów oraz innych danych. Autorzy raportu zapewniają, że nie ma on nic ...

Tematy: Centrino, Intel Centrino, Intel, ataki internetowe -

![Gry online na celowniku hakerów [© stoupa - Fotolia.com] Gry online na celowniku hakerów]()

Gry online na celowniku hakerów

00:03 21.08.2006

... powiedział, że gry MMORPG (massively multiplayer online role playing games) takie jak World of Warcraft nie zostały zabezpieczone przed atakami. Hakerzy mogą używać złośliwego oprogramowania, by kraść dane graczy, aby później za prawdziwe pieniądze sprzedawać wirtualne przedmioty: złoto czy też broń ...

Tematy: gry online, gry komputerowe, MMORPG, World of Warcraft

Podobne tematy:

- smartfony

- cyberprzestępcy

- zagrożenia internetowe

- cyberataki

- ataki hakerów

- e-commerce

- banki

- phishing

- nowe technologie

- zeznania podatkowe

- cyberbezpieczeństwo

- złośliwe oprogramowanie

- zakupy online

- cyberzagrożenia

- urządzenia mobilne

- sztuczna inteligencja

- szkodliwe oprogramowanie

- ransomware

- rok 2018

- rok 2017

![Nowe zagrożenie drive-by pharming [© stoupa - Fotolia.com] Nowe zagrożenie drive-by pharming](https://s3.egospodarka.pl/grafika/drive-by-pharming/Nowe-zagrozenie-drive-by-pharming-MBuPgy.jpg)

![Noworoczne życzenia hakerów [© stoupa - Fotolia.com] Noworoczne życzenia hakerów](https://s3.egospodarka.pl/grafika/hakerzy/Noworoczne-zyczenia-hakerow-MBuPgy.jpg)

![Metody rekrutacji do cybergangów [© Scanrail - Fotolia.com] Metody rekrutacji do cybergangów](https://s3.egospodarka.pl/grafika/McAfee/Metody-rekrutacji-do-cybergangow-apURW9.jpg)

![Chiny atakują USA... w internecie [© stoupa - Fotolia.com] Chiny atakują USA... w internecie](https://s3.egospodarka.pl/grafika/Chiny/Chiny-atakuja-USA-w-internecie-MBuPgy.jpg)

![Chińczycy krytykują Centrino [© violetkaipa - Fotolia.com] Chińczycy krytykują Centrino](https://s3.egospodarka.pl/grafika/Centrino/Chinczycy-krytykuja-Centrino-SdaIr2.jpg)

![Gry online na celowniku hakerów [© stoupa - Fotolia.com] Gry online na celowniku hakerów](https://s3.egospodarka.pl/grafika/gry-online/Gry-online-na-celowniku-hakerow-MBuPgy.jpg)

![Skuteczny mailing. Jaka lista mailingowa i targetowanie będą najlepsze? [© georgejmclittle - Fotolia.com] Skuteczny mailing. Jaka lista mailingowa i targetowanie będą najlepsze?](https://s3.egospodarka.pl/grafika2/mailing/Skuteczny-mailing-Jaka-lista-mailingowa-i-targetowanie-beda-najlepsze-216468-150x100crop.jpg)

![Jak zwiększyć otwieralność mailingu? 6 sposobów na wysoki Open Rate [© jakub krechowicz - fotolia.com] Jak zwiększyć otwieralność mailingu? 6 sposobów na wysoki Open Rate](https://s3.egospodarka.pl/grafika2/mailing/Jak-zwiekszyc-otwieralnosc-mailingu-6-sposobow-na-wysoki-Open-Rate-222959-150x100crop.jpg)

![Reklama natywna - 5 najważniejszych zalet [© tashatuvango - Fotolia.com] Reklama natywna - 5 najważniejszych zalet](https://s3.egospodarka.pl/grafika2/artykul-natywny/Reklama-natywna-5-najwazniejszych-zalet-226496-150x100crop.jpg)

![Jaki podatek od nieruchomości zapłacą w 2026 r. właściciele mieszkań i domów? [© wygenerowane przez AI] Jaki podatek od nieruchomości zapłacą w 2026 r. właściciele mieszkań i domów?](https://s3.egospodarka.pl/grafika2/podatki-i-oplaty-lokalne/Jaki-podatek-od-nieruchomosci-zaplaca-w-2026-r-wlasciciele-mieszkan-i-domow-268193-150x100crop.png)

Jak kupić pierwsze mieszkanie? Eksperci podpowiadają

Jak kupić pierwsze mieszkanie? Eksperci podpowiadają

![Co zmienia darmowy dostęp do Rejestru Cen Nieruchomości? [© pexels] Co zmienia darmowy dostęp do Rejestru Cen Nieruchomości?](https://s3.egospodarka.pl/grafika2/Rejestr-Cen-Nieruchomosci/Co-zmienia-darmowy-dostep-do-Rejestru-Cen-Nieruchomosci-270800-150x100crop.jpg)

![Wynagrodzenia w obsłudze klienta, czyli nawet 12% podwyżki dla doradców [© pexels] Wynagrodzenia w obsłudze klienta, czyli nawet 12% podwyżki dla doradców](https://s3.egospodarka.pl/grafika2/rynek-pracy/Wynagrodzenia-w-obsludze-klienta-czyli-nawet-12-podwyzki-dla-doradcow-270797-150x100crop.jpg)

![Ceny mieszkań 2026: ile metrów więcej w obwarzanku niż w centrum? [© pexels] Ceny mieszkań 2026: ile metrów więcej w obwarzanku niż w centrum?](https://s3.egospodarka.pl/grafika2/oferta-mieszkan/Ceny-mieszkan-2026-ile-metrow-wiecej-w-obwarzanku-niz-w-centrum-270791-150x100crop.jpg)

![Sukcesja w firmie rodzinnej: 3 pułapki, które mogą zabić Twój biznes [© wygenerowane przez AI] Sukcesja w firmie rodzinnej: 3 pułapki, które mogą zabić Twój biznes](https://s3.egospodarka.pl/grafika2/sukcesja/Sukcesja-w-firmie-rodzinnej-3-pulapki-ktore-moga-zabic-Twoj-biznes-270766-150x100crop.jpg)

![Praca w parze pod lupą. Czy warto zatrudniać małżeństwa i partnerów? Zalety i pułapki [© wygenerowane przez AI] Praca w parze pod lupą. Czy warto zatrudniać małżeństwa i partnerów? Zalety i pułapki](https://s3.egospodarka.pl/grafika2/zatrudnianie-pracownikow/Praca-w-parze-pod-lupa-Czy-warto-zatrudniac-malzenstwa-i-partnerow-Zalety-i-pulapki-270789-150x100crop.jpg)

![700 mln zł na innowacje: PARP uruchamia nową edycję "Ścieżki SMART" z uproszczonymi zasadami [© wygenerowane przez AI] 700 mln zł na innowacje: PARP uruchamia nową edycję "Ścieżki SMART" z uproszczonymi zasadami](https://s3.egospodarka.pl/grafika2/badania-i-rozwoj/700-mln-zl-na-innowacje-PARP-uruchamia-nowa-edycje-Sciezki-SMART-z-uproszczonymi-zasadami-270788-150x100crop.jpg)

![Faktury poza KSeF a koszty i VAT. Co się zmieniło po 1 lutego 2026 i czy można je rozliczać? [© wygenerowane przez AI] Faktury poza KSeF a koszty i VAT. Co się zmieniło po 1 lutego 2026 i czy można je rozliczać?](https://s3.egospodarka.pl/grafika2/prawo-do-odliczenia-VAT/Faktury-poza-KSeF-a-koszty-i-VAT-Co-sie-zmienilo-po-1-lutego-2026-i-czy-mozna-je-rozliczac-270769-150x100crop.jpg)