-

![Transakcje online firm źle zabezpieczone [© stoupa - Fotolia.com] Transakcje online firm źle zabezpieczone]()

Transakcje online firm źle zabezpieczone

... wyświetlane na ekranie, takie jak numery rachunków bankowych, dane dostępowe, kody PIN itp. Sytuację pogarsza ryzykowne zachowanie użytkowników korzystających ... Panda Security w wyniku ataków dane bankowe firmy mogą zostać przechwycone przez cyberprzestępców, którzy w ten sposób uzyskują dostęp do kont swoich ofiar. „Niebezpieczeństwo związane z ...

-

![Ewolucja spamu 2008 Ewolucja spamu 2008]()

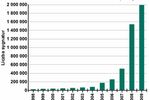

Ewolucja spamu 2008

... tego typu zasobów. Znacznie mniejszym zainteresowaniem phisherów cieszyły się poufne dane klientów bankowych (w szczególności Bank of America and Wachovia). Chase Manhattan ... oprogramowania - łącznie z rozwiązaniami antywirusowymi. W rzeczywistości, na komputery ofiar pobierał się jeden z wariantów trojana Trojan-PSW.Win32. Zakres oferowanych " ...

-

![Jak działają metody socjotechniczne hakerów? Jak działają metody socjotechniczne hakerów?]()

Jak działają metody socjotechniczne hakerów?

... Dodatkowo mamy tutaj wywołanie swego rodzaju współczucia u rozmówcy. Wszystkie dane, o które prosił atakujący zostały podane bez koniecznego uwierzytelnienia. Na ... Warto także zaznaczyć, że program SpywareProtect2009 instalował na komputerach ofiar trojana, który pobierał uaktualnienia szkodliwego oprogramowania. Poniżej autor artykułu ...

-

![Cloud computing a bezpieczeństwo Cloud computing a bezpieczeństwo]()

Cloud computing a bezpieczeństwo

... e-maile wysyłane w ramach "oszustw 419", aby zdobyć pieniądze swoich ofiar. Nie zabraknie również cyberprzestępców zajmujących się tworzeniem i wykorzystywaniem trojanów, ... maszynie użytkownika końcowego znajduje się tylko oprogramowanie antywirusowe oraz pewne dane wykorzystywane jako pamięć podręczna. Kontakt z serwerem następuje jedynie wtedy, ...

-

![Kaspersky Lab: szkodliwe programy X 2009 Kaspersky Lab: szkodliwe programy X 2009]()

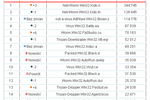

Kaspersky Lab: szkodliwe programy X 2009

... r. Podobnie jak w poprzednich miesiącach, październikowe zestawienie zostało przygotowane w oparciu o dane wygenerowane przez system Kaspersky Security Network (KSN). ... oraz szkodliwe oprogramowanie pobrane z tych stron na maszyny ofiar. Drugie zestawienie Top 20 zawiera dane wygenerowane przez komponent Ochrona WWW i odzwierciedla krajobraz ...

-

![Bezpieczne świąteczne zakupy online [© stoupa - Fotolia.com] Bezpieczne świąteczne zakupy online]()

Bezpieczne świąteczne zakupy online

... zakupów online. Według danych firmy badawczej Javelin Strategy & Research liczba ofiar kradzieży tożsamości w Stanach Zjednoczonych wzrosła w ubiegłym roku o 12% osiągając poziom 11,1 ... Właśnie na tym polegają ataki typu phishing, których głównym celem są poufne dane osobowe. Konto e-mail używane do zakupów internetowych nie powinno być w żaden ...

-

![Prezenty świąteczne a bezpieczne zakupy online Prezenty świąteczne a bezpieczne zakupy online]()

Prezenty świąteczne a bezpieczne zakupy online

... doświadczeniem, warto zastosować się do jednej prostej zasady: chroń swoje dane osobowe i poufne informacje! Prawie wszystkie próby oszukania kupujących poprzez ... Na przykład, w atakach phishingowych używa się fałszywych adresów e-mail do zwabienia ofiar na specjalnie spreparowane strony, na których cyberprzestępcy rejestrują szczegóły logowania. ...

-

![F-Secure: zagrożenia internetowe 2011 [© stoupa - Fotolia.com] F-Secure: zagrożenia internetowe 2011]()

F-Secure: zagrożenia internetowe 2011

... cyberprzestępcy zawsze pojawiają się tam, gdzie znajdują się duże skupiska potencjalnych ofiar. Dzięki temu mogą „ukryć się w tłumie”, równocześnie działając na masową skalę. ... społecznościowych mogą bowiem kierować do stron dla dorosłych, płatnych serwisów, wykradać dane osobowe, dane dostępowe do kont bankowych, a nawet przenosić się na inne ...

-

![Zagrożenia internetowe III kw. 2010 Zagrożenia internetowe III kw. 2010]()

Zagrożenia internetowe III kw. 2010

... programowalne działają z bardzo szybkimi silnikami, które posiadają ograniczone zastosowania. Chociaż zebrane dane dają podstawę do pewnych założeń dotyczących celu ataku, jak na razie nie ... go kosztować nawet do tysiąca rubli. Ze względu na ogromną liczbę ofiar Kaspersky Lab oraz kilka innych firm antywirusowych uruchomili specjalną usługę w celu ...

-

![Inflacja w Chinach wzrosła do 5,5% Inflacja w Chinach wzrosła do 5,5%]()

Inflacja w Chinach wzrosła do 5,5%

... Tepco po tym jak rząd zdecydował się pomóc firmie w wypłacie odszkodowań dla ofiar awarii w Fukushimie. Nastroje z Azji powinny łatwo przenieść się na europejskie ... ponieważ jutro poznamy inflację konsumentów w większości krajów Unii i w USA, w czwartek dane z rynku budownictwa mieszkaniowego w USA i w Polsce, a na piątek przypada dzień wygasania ...

-

![Frank dramatycznie zdrożał Frank dramatycznie zdrożał]()

Frank dramatycznie zdrożał

... poświęcane jest kondycji amerykańskiej gospodarki,z której wciąż napływają niepokojące dane (kolejne niekorzystne dane dotyczące dochodów i wydatków osobistych Amerykanów opublikowane wczoraj). ... bardziej prawdopodobna w przypadku pojawienia się nowych niesprzyjających informacji (np. nowych ofiar kryzysu). Dzisiaj rano bank Szwajcarii podał, że ...

-

![Cyberprzestępca wg Polaków Cyberprzestępca wg Polaków]()

Cyberprzestępca wg Polaków

... zbieżny z rzeczywistością: hakerzy już nie pracują dla sławy, ale dla pieniędzy. Prywatne dane użytkowników mogą być w łatwy sposób sprzedane przez oszustów, którzy np. ... Nagminnie zdarza się, że oszuści wykorzystują pełne dane swoich ofiar, aby robić zakupy on-line. Potem to na osobie, której dane zostały podane spoczywa obowiązek udowodnienia , że ...

-

![Branża finansowa a cyberprzestępczość: jak się chronić? Branża finansowa a cyberprzestępczość: jak się chronić?]()

Branża finansowa a cyberprzestępczość: jak się chronić?

... z ich kont bankowych. Oszuści stosują różne metody, aby zdobyć cudze dane finansowe. Jedna z nich polega na wykorzystaniu socjotechniki: tworzeniu kopii popularnych ... mogą skłonić ekspertów do obniżenia oceny banku, natomiast historie ofiar mogą odstraszyć nowych klientów. Aby chronić użytkowników przed cyberzagrożeniami finansowymi oraz ...

-

![Małe firmy a bezpieczeństwo IT [© Schlierner - Fotolia] Małe firmy a bezpieczeństwo IT]()

Małe firmy a bezpieczeństwo IT

... dane z dochodzeń śledczych na całym świecie, wynika, że na 621 przeanalizowanych przypadków naruszenia bezpieczeństwa danych 193 incydentów – ponad 30% – miało miejsce w firmach zatrudniających 100 lub mniej osób. Można więc założyć, że małe firmy stanowią znaczną część ofiar ... IT na następne 12 miesięcy. Dane te przeczą wszelkim twierdzeniom, według ...

-

![Niefrasobliwi użytkownicy social media Niefrasobliwi użytkownicy social media]()

Niefrasobliwi użytkownicy social media

... , których nigdy nie zdradziliby w realnym świecie. Co więcej, 12% respondentów podaje swoje dane umożliwiające dostęp do kont online, łącząc się z publiczną siecią Wi-Fi. Niepokojące ... tabletów opartych na Androidzie odsetek ten wynosił aż 13%. Ponadto, liczba ofiar różni się nie tylko w zależności od wykorzystywanego urządzenia, ale również ...

-

![Cyberprzestępczość coraz bardziej wyrafinowana Cyberprzestępczość coraz bardziej wyrafinowana]()

Cyberprzestępczość coraz bardziej wyrafinowana

... , kto jest ich właścicielem, jakie dane są na nich przechowywane i jakie oprogramowanie jest uruchomione – a następnie przesyłać i przechowywać wszystkie potencjalnie interesujące ich dane. W efekcie typowi atakujący tworzą wszechstronne, szkodliwe programy, które wydobywają z maszyn ofiar jedynie najcenniejsze dane, takie jak hasła i numery kart ...

-

![Ewolucja złośliwego oprogramowania 2015 [© santiago silver - Fotolia.com] Ewolucja złośliwego oprogramowania 2015]()

Ewolucja złośliwego oprogramowania 2015

... 180 000 – to o 48,3% więcej niż w 2014 r. Po drugie, w wielu przypadkach programy szyfrujące dane użytkowników posiadają wiele modułów i poza blokowaniem dostępu potrafią także np. kraść informacje ofiar. Najważniejsze dane liczbowe z 2015 r. Rozwiązania Kaspersky Lab zablokowały próby uruchomienia szkodliwego oprogramowania potrafiącego kraść ...

-

![Ochrona przed ransomware w 10 krokach Ochrona przed ransomware w 10 krokach]()

Ochrona przed ransomware w 10 krokach

... dużo bardziej wiarygodne i podstępne niż kiedyś. Ukierunkowany phishing wykorzystuje dane internetowe i profile mediów społecznościowych, aby dostosować atak względem ofiary. ... przychodów. Posuwają się do podstępu, wymuszeń, napadów, gróźb i wabienia swoich ofiar w celu uzyskania dostępu do najcenniejszych danych i zasobów. Ransomware nie jest ...

-

![Jak hakerzy zarabiają na graczach? [© pbombaert - Fotolia.com] Jak hakerzy zarabiają na graczach?]()

Jak hakerzy zarabiają na graczach?

... – najczęściej atakuje graczy. Zagrożenie zostało stworzone, aby zaszyfrować dane, np. zapisane pliki gry czy pliki konfiguracyjne w ... dane dostępowe do różnych usług, w tym internetowych kont graczy, np. na platformie Steam. Ten rodzaj złośliwego oprogramowania w dużym stopniu opiera się na socjotechnice w celu zainfekowania komputerów swoich ofiar ...

-

![Ceny OC w Polsce: gonimy Zachód [© xb100 - Fotolia.com] Ceny OC w Polsce: gonimy Zachód]()

Ceny OC w Polsce: gonimy Zachód

... Słowacji zbliżona jest do polskiej i wynosi odpowiednio 925 i 930 euro (dane z 2014 r.) Składki OC w Europie Zachodniej Dane Insurance Europe pokazują, że Polska pozostaje daleko w tyle do ... Jest to wzrost w stosunku do roku ubiegłego o niemal 3 proc. Przybywa też ofiar śmiertelnych. Do końca października na naszych drogach zginęło już ponad 2,4 tys ...

-

![Ransomware, czy 167 razy więcej zagrożeń [© zimmytws - Fotolia.com] Ransomware, czy 167 razy więcej zagrożeń]()

Ransomware, czy 167 razy więcej zagrożeń

... ofiar. Motorem napędowym rozwoju RaaS jest również relatywnie niskie ryzyko bycia złapanym lub ukaranym, które może zachęcać do ataków na firmowe (w domyśle: cenne) dane nawet amatorów nielegalnego procederu. Kłopot w tym, że amator może równie zablokować cudze dane ... łatwo i szybko odzyskamy swoje dane, wznawiając pracę i minimalizując koszty ...

-

![Czy jesteśmy gotowi na tak dużą ilość samochodów w Polsce? [© janifest - Fotolia.com] Czy jesteśmy gotowi na tak dużą ilość samochodów w Polsce?]()

Czy jesteśmy gotowi na tak dużą ilość samochodów w Polsce?

... wyrósł na lidera Europy Środkowo - Wschodniej. Świadczą o tym między innymi dane Europejskiej Komisji Gospodarczej (UNECE). Wspomniana instytucja podaje np. liczbę ... lat przedstawiają się optymistycznie z uwagi na spadek liczby wypadków, rannych i ofiar śmiertelnych. Trzeba jednak zdawać sobie sprawę, że w warunkach mniejszego zatłoczenia ...

-

![Trendy w cyberbezpieczeństwie na 2019 rok [© thodonal - Fotolia.com] Trendy w cyberbezpieczeństwie na 2019 rok]()

Trendy w cyberbezpieczeństwie na 2019 rok

... kopanie kryptowalut, żerowanie na lukach w zabezpieczeniach oraz infekowanie ofiar najróżniejszymi wersjami złośliwego oprogramowania. Najważniejsze cyberataki w 2018 roku ... Google. Dzięki temu firmy inwestują i nadal będą inwestować w nowe technologie zabezpieczające dane osobowe oraz zapobiegające wyciekowi informacji, bowiem są one kluczowe dla ...

-

![Spam i phishing w biznesie Spam i phishing w biznesie]()

Spam i phishing w biznesie

... Po kliknięciu odsyłacza użytkownik był przekierowywany na fałszywą stronę banku. Podając swoje dane uwierzytelniające, tak naprawdę przekazywał kontrolę nad nimi oszustom, którzy mogli ... , przestępcy nadal aktywnie wykorzystują ją w celu przenikania do systemów swoich ofiar. Niezwykle istotne w tej sytuacji są środki zapobiegawcze, takie jak szkolenie ...

-

![Ataki hakerskie w I poł. 2019 [© pixabay] Ataki hakerskie w I poł. 2019]()

Ataki hakerskie w I poł. 2019

... tylko danych płatniczych i uwierzytelniających, ale również środków wprost z kont bankowych swoich ofiar. Co więcej, nowe wersje tego złośliwego oprogramowania są gotowe do masowej ... H1 2019 Ramnit (28%) – Trojan bankowy który kradnie dane bankowe oraz hasła FTP, ciasteczka czy inne dane prywatne. Trickbot (21%) - Trickbot będący wariantem Dyre, który ...

-

![Phishing najczęstszą taktyką cyberataków. Jak z nim wygrać? [© adrian_ilie825 - Fotolia.com] Phishing najczęstszą taktyką cyberataków. Jak z nim wygrać?]()

Phishing najczęstszą taktyką cyberataków. Jak z nim wygrać?

... intensywności ataku, wiadomości phishingowe mogą być wysyłane do tysięcy potencjalnych ofiar lub konkretnej osoby . Jak przechytrzyć phishing? Wciąż jednym z ... jaki sposób złośliwe oprogramowanie staje się aktywne w sieci i wiedza o tym, które dane są narażone na ataki. Wiarygodność, wiarygodność i jeszcze raz wiarygodność… Jak czytamy ...

-

![Fake newsy roznoszą phishing. Jak się chronić? [© onepony - Fotolia.com] Fake newsy roznoszą phishing. Jak się chronić?]()

Fake newsy roznoszą phishing. Jak się chronić?

... przede wszystkim Facebook. Ofiara, która złapie haczyk, udostępnia atakującym swoje dane do konta w mediach społecznościowych, a nierzadko również loginy do kont w bankowości ... pobrać pieniądze z naszego konta. Podobny odsetek ataków wyłudzających dane polegał na kierowaniu ofiar do fałszywych bramek płatności. - Zauważamy, że przy pomocy ...

-

![Polska 14. w rankingu cyberbezpieczeństwa Polska 14. w rankingu cyberbezpieczeństwa]()

Polska 14. w rankingu cyberbezpieczeństwa

... na świecie i aż 17% w Polsce. Malware ten jest określany jako botnet i trojan bankowy, który potrafi kraść dane finansowe, dane uwierzytelniające konta i informacje umożliwiające identyfikację ofiar. Potrafi także rozprzestrzeniać i dostarczać oprogramowania ransomware, do czego jest coraz częściej wykorzystywany przez cyberprzestępców. Tymczasem ...

-

![Phishing uderza w smartfony. Reaguje polski rząd Phishing uderza w smartfony. Reaguje polski rząd]()

Phishing uderza w smartfony. Reaguje polski rząd

... cybernetycznych na całym świecie — w 2020 roku zgłoszono ponad 240 000 ofiar phishingu, smshingu, vishingu (phishingu przez telefon, w którym haker dzwoni lub ... podwyższony poziom zagrożenia. Hakerzy śledzą bezgotówkowe i mobilne płatności, co oznacza, że dane bezpieczeństwa – i pieniądze – ostatecznie zależą od poziomu ochrony stosowanego przez ...

-

![Kolizje i wypadki na przejściach dla pieszych. Co zmieniły nowe przepisy? [© pixabay.com] Kolizje i wypadki na przejściach dla pieszych. Co zmieniły nowe przepisy?]()

Kolizje i wypadki na przejściach dla pieszych. Co zmieniły nowe przepisy?

... pieszych w całej Polsce zmniejszyła się o 9% w porównaniu do roku ubiegłego. Bilans ofiar śmiertelnych i rannych w wypadkach także prezentuje się korzystniej. Nie jest to ... śląskiemu (352) i wielkopolskiemu (293). Najwięcej wypadków na warszawskich przejściach dla pieszych Dane dotyczące kolizji i wypadków po nowelizacji ustawy nie są korzystne także ...

-

![Złośliwe oprogramowanie. Oto 3 największe zagrożenia [© pixabay.com] Złośliwe oprogramowanie. Oto 3 największe zagrożenia]()

Złośliwe oprogramowanie. Oto 3 największe zagrożenia

... ofiar. XMRig został ostatnio wykryty w niecałych 2 proc. sieci na świecie. W Polsce malware ten nie jest już tak popularny – odsetek zainfekowanych nim sieci oscyluje wokół 0,5 proc., natomiast trzecim najczęściej wykrywanym zagrożeniem jest AgentTesla, czyli zaawansowany trojan zdalnego dostępu. AgentTesla może monitorować i gromadzić dane ...

-

![Cyberprzestępczość - jakie trendy w IV kwartale 2023? [© Andrey Burmakin - Fotolia.com] Cyberprzestępczość - jakie trendy w IV kwartale 2023?]()

Cyberprzestępczość - jakie trendy w IV kwartale 2023?

... (np. działania grup ransomware), inżynierię społeczną (np. phishing) i wiele innych. Dane sprzedawane w zakamarkach internetu to już nie tylko informacje statyczne, takie jak numery kont. Cyberprzestępcy coraz częściej budują profile ofiar, będące zestawieniem wielu informacji – twierdzi Europol. Łańcuch działań cyberprzestępczych, od kradzieży ...

-

![Trojan bankowy Mamont podszywa się pod Google Chrome Trojan bankowy Mamont podszywa się pod Google Chrome]()

Trojan bankowy Mamont podszywa się pod Google Chrome

... wyrafinowane metody wykorzystywania luk w zabezpieczeniach, kradzieży informacji i oszukiwania ofiar. Ważne jest, aby zachować czujność, aktualizować oprogramowanie i ... przed złośliwym oprogramowaniem. Powinniśmy działać ostrożnie, aby zapobiec atakom na nasze dane i urządzenia. - mówi Robert Dziemianko, Marketing Manager G DATA Software. Ważne jest, ...

-

![Cyberprzestępcy gotowi na igrzyska olimpijskie. Jakie działania podejmują? Cyberprzestępcy gotowi na igrzyska olimpijskie. Jakie działania podejmują?]()

Cyberprzestępcy gotowi na igrzyska olimpijskie. Jakie działania podejmują?

... phishingowej strony internetowej, jej treść oraz zdobyć listę potencjalnych ofiar. Sprzymierzeńcem w tym procederze okazały się usługi generatywnej sztucznej ... cyberzagrożeniami, dotyczących szczególnie prób manipulacji użytkowników internetu, aby wykraść ich dane i pieniądze. Grupa osób, które wystawione są na potencjalne ryzyko, jest duża ...

-

![Kopiesz kryptowaluty? Spodziewaj się problemów [© Freepik] Kopiesz kryptowaluty? Spodziewaj się problemów]()

Kopiesz kryptowaluty? Spodziewaj się problemów

... lepszy wynik w grze poprzez oszukiwanie. Za ich pomocą kradną kryptowaluty albo dane dostępowe do portfeli. Próba oszukiwania w grze może naprawdę słono kosztować. Najczęstsze sposoby ... usługi. Cyberprzestępcy nie znają granic i posuwają się nawet do uwodzenia swoich ofiar. Musimy pamiętać o tym, że to człowiek jest często najbardziej podatnym na ...

Strona główna

Strona główna- Wiadomości

- Firma

- Podatki

- Finanse

- Nieruchomości

- Przetargi

- Praca

- Prawo

- Zakupy

- Porady

- Kantor

Narzędzia

- Wyszukiwarki

- Znajdź pracę

- Znajdź przetarg

- Baza adresowa firm

- Kantor walut online

- Ważne adresy

- Urzędy skarbowe

- Adresy ZUS

- Urzędy Pracy

- Adresy banków

- Firmy zlikwidowane

- Centrum Webmastera

- Centrum Webmastera

- Newsy na Twoją stronę

![Transakcje online firm źle zabezpieczone [© stoupa - Fotolia.com] Transakcje online firm źle zabezpieczone](https://s3.egospodarka.pl/grafika/transakcje-online/Transakcje-online-firm-zle-zabezpieczone-MBuPgy.jpg)

![Bezpieczne świąteczne zakupy online [© stoupa - Fotolia.com] Bezpieczne świąteczne zakupy online](https://s3.egospodarka.pl/grafika/bezpieczenstwo-w-sieci/Bezpieczne-swiateczne-zakupy-online-MBuPgy.jpg)

![F-Secure: zagrożenia internetowe 2011 [© stoupa - Fotolia.com] F-Secure: zagrożenia internetowe 2011](https://s3.egospodarka.pl/grafika/F-Secure/F-Secure-zagrozenia-internetowe-2011-MBuPgy.jpg)

![Małe firmy a bezpieczeństwo IT [© Schlierner - Fotolia] Małe firmy a bezpieczeństwo IT](https://s3.egospodarka.pl/grafika2/male-i-srednie-przedsiebiorstwa/Male-firmy-a-bezpieczenstwo-IT-140348-150x100crop.jpg)

![Ewolucja złośliwego oprogramowania 2015 [© santiago silver - Fotolia.com] Ewolucja złośliwego oprogramowania 2015](https://s3.egospodarka.pl/grafika2/zlosliwe-programy/Ewolucja-zlosliwego-oprogramowania-2015-168267-150x100crop.jpg)

![Jak hakerzy zarabiają na graczach? [© pbombaert - Fotolia.com] Jak hakerzy zarabiają na graczach?](https://s3.egospodarka.pl/grafika2/cyberprzestepcy/Jak-hakerzy-zarabiaja-na-graczach-182113-150x100crop.jpg)

![Ceny OC w Polsce: gonimy Zachód [© xb100 - Fotolia.com] Ceny OC w Polsce: gonimy Zachód](https://s3.egospodarka.pl/grafika2/ceny-OC/Ceny-OC-w-Polsce-gonimy-Zachod-185787-150x100crop.jpg)

![Ransomware, czy 167 razy więcej zagrożeń [© zimmytws - Fotolia.com] Ransomware, czy 167 razy więcej zagrożeń](https://s3.egospodarka.pl/grafika2/ransomware/Ransomware-czy-167-razy-wiecej-zagrozen-188725-150x100crop.jpg)

![Czy jesteśmy gotowi na tak dużą ilość samochodów w Polsce? [© janifest - Fotolia.com] Czy jesteśmy gotowi na tak dużą ilość samochodów w Polsce?](https://s3.egospodarka.pl/grafika2/ilosc-samochodow-w-polsce/Czy-jestesmy-gotowi-na-tak-duza-ilosc-samochodow-w-Polsce-191876-150x100crop.jpg)

![Trendy w cyberbezpieczeństwie na 2019 rok [© thodonal - Fotolia.com] Trendy w cyberbezpieczeństwie na 2019 rok](https://s3.egospodarka.pl/grafika2/rok-2019/Trendy-w-cyberbezpieczenstwie-na-2019-rok-213359-150x100crop.jpg)

![Ataki hakerskie w I poł. 2019 [© pixabay] Ataki hakerskie w I poł. 2019](https://s3.egospodarka.pl/grafika2/cyberbezpieczenstwo/Ataki-hakerskie-w-I-pol-2019-221262-150x100crop.jpg)

![Phishing najczęstszą taktyką cyberataków. Jak z nim wygrać? [© adrian_ilie825 - Fotolia.com] Phishing najczęstszą taktyką cyberataków. Jak z nim wygrać?](https://s3.egospodarka.pl/grafika2/ataki-hakerow/Phishing-najczestsza-taktyka-cyberatakow-Jak-z-nim-wygrac-225864-150x100crop.jpg)

![Fake newsy roznoszą phishing. Jak się chronić? [© onepony - Fotolia.com] Fake newsy roznoszą phishing. Jak się chronić?](https://s3.egospodarka.pl/grafika2/cyberataki/Fake-newsy-roznosza-phishing-Jak-sie-chronic-232599-150x100crop.jpg)

![Kolizje i wypadki na przejściach dla pieszych. Co zmieniły nowe przepisy? [© pixabay.com] Kolizje i wypadki na przejściach dla pieszych. Co zmieniły nowe przepisy?](https://s3.egospodarka.pl/grafika2/bezpieczna-jazda/Kolizje-i-wypadki-na-przejsciach-dla-pieszych-Co-zmienily-nowe-przepisy-245148-150x100crop.jpg)

![Złośliwe oprogramowanie. Oto 3 największe zagrożenia [© pixabay.com] Złośliwe oprogramowanie. Oto 3 największe zagrożenia](https://s3.egospodarka.pl/grafika2/cyberbezpieczenstwo/Zlosliwe-oprogramowanie-Oto-3-najwieksze-zagrozenia-247346-150x100crop.jpg)

![Cyberprzestępczość - jakie trendy w IV kwartale 2023? [© Andrey Burmakin - Fotolia.com] Cyberprzestępczość - jakie trendy w IV kwartale 2023?](https://s3.egospodarka.pl/grafika2/cyberprzestepczosc/Cyberprzestepczosc-jakie-trendy-w-IV-kwartale-2023-254798-150x100crop.jpg)

![Kopiesz kryptowaluty? Spodziewaj się problemów [© Freepik] Kopiesz kryptowaluty? Spodziewaj się problemów](https://s3.egospodarka.pl/grafika2/kryptowaluty/Kopiesz-kryptowaluty-Spodziewaj-sie-problemow-264582-150x100crop.jpg)

![Skuteczna reklama firmy w internecie. Jakie formy reklamy wybrać? [© tumsasedgars - Fotolia.com] Skuteczna reklama firmy w internecie. Jakie formy reklamy wybrać?](https://s3.egospodarka.pl/grafika2/reklama-internetowa/Skuteczna-reklama-firmy-w-internecie-Jakie-formy-reklamy-wybrac-215656-150x100crop.jpg)

![Reklama natywna - 5 najważniejszych zalet [© tashatuvango - Fotolia.com] Reklama natywna - 5 najważniejszych zalet](https://s3.egospodarka.pl/grafika2/artykul-natywny/Reklama-natywna-5-najwazniejszych-zalet-226496-150x100crop.jpg)

![Jak reklamować ośrodek wypoczynkowy lub hotel? [© kadmy - fotolia.com] Jak reklamować ośrodek wypoczynkowy lub hotel?](https://s3.egospodarka.pl/grafika2/reklama-internetowa/Jak-reklamowac-osrodek-wypoczynkowy-lub-hotel-221435-150x100crop.jpg)

![Ile można dorobić do emerytury i renty? Nowe limity od 1 grudnia 2025 [© wygenerowane przez AI] Ile można dorobić do emerytury i renty? Nowe limity od 1 grudnia 2025](https://s3.egospodarka.pl/grafika2/ile-mozna-dorobic-do-emerytury/Ile-mozna-dorobic-do-emerytury-i-renty-Nowe-limity-od-1-grudnia-2025-269896-150x100crop.jpg)

Jak kupić pierwsze mieszkanie? Eksperci podpowiadają

Jak kupić pierwsze mieszkanie? Eksperci podpowiadają

![Zaangażowanie umiera w ciszy. Te drobne sygnały powinny cię zaalarmować [© wygenerowane przez AI] Zaangażowanie umiera w ciszy. Te drobne sygnały powinny cię zaalarmować](https://s3.egospodarka.pl/grafika2/zaangazowanie-w-prace/Zaangazowanie-umiera-w-ciszy-Te-drobne-sygnaly-powinny-cie-zaalarmowac-270756-150x100crop.jpg)

![Małe firmy zyskają prawo do kontroli L4. Każdy pracodawca będzie mógł sam sprawdzić pracownika na zwolnieniu [© wygenerowane przez AI] Małe firmy zyskają prawo do kontroli L4. Każdy pracodawca będzie mógł sam sprawdzić pracownika na zwolnieniu](https://s3.egospodarka.pl/grafika2/kontrola-zwolnien-lekarskich/Male-firmy-zyskaja-prawo-do-kontroli-L4-Kazdy-pracodawca-bedzie-mogl-sam-sprawdzic-pracownika-na-zwolnieniu-270753-150x100crop.jpg)

![Umowa handlowa UE-Indie. Czy polski rynek pracy zostanie zalany pracownikami z Indii? [© wygenerowane przez AI] Umowa handlowa UE-Indie. Czy polski rynek pracy zostanie zalany pracownikami z Indii?](https://s3.egospodarka.pl/grafika2/polski-eksport/Umowa-handlowa-UE-Indie-Czy-polski-rynek-pracy-zostanie-zalany-pracownikami-z-Indii-270752-150x100crop.jpg)

![Czy warto brać kredyt hipoteczny w 2026 roku? Eksperci analizują [© pexels] Czy warto brać kredyt hipoteczny w 2026 roku? Eksperci analizują](https://s3.egospodarka.pl/grafika2/kupno-mieszkania/Czy-warto-brac-kredyt-hipoteczny-w-2026-roku-Eksperci-analizuja-270751-150x100crop.jpg)

![Złamałeś nogę w drodze do lub z pracy? Sprawdź jak otrzymać 100% zasiłku chorobowego z ZUS [© wygenerowane przez AI] Złamałeś nogę w drodze do lub z pracy? Sprawdź jak otrzymać 100% zasiłku chorobowego z ZUS](https://s3.egospodarka.pl/grafika2/wypadek-w-drodze-do-pracy/Zlamales-noge-w-drodze-do-lub-z-pracy-Sprawdz-jak-otrzymac-100-zasilku-chorobowego-z-ZUS-270732-150x100crop.jpg)