Trojan Backdoor.AndroidOS.Obad.a wysyła SMS-y Premium

2013-06-11 11:06

Przeczytaj także: Trojan Obad rozprzestrzenia się przy użyciu botnetów

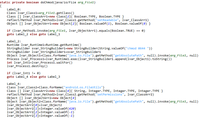

Niektóre ciągi są dodatkowo zaszyfrowane. Lokalny dekryptor otrzymuje zakodowany ciąg w Base64 i odkodowuje go. Odkodowany ciąg jest najpierw odszyfrowywany przy użyciu operacji XOR z użyciem klucza MD5, a następnie dodatkowo deszyfrowany przy użyciu ciągu MD5 "UnsupportedEncodingException". W celu uzyskania klucza MD5 ten sam lokalny dekryptor deszyfruje kolejny ciąg, który jest następnie wykorzystywany jako argument dla MD5. W ten sposób zabezpieczone są kluczowe ciągi, takie jak nazwa funkcji SendTextMessage.

fot. mat. prasowe

Backdoor.AndroidOS.Obad.a (4)

W celu uzyskania klucza MD5 ten sam lokalny dekryptor deszyfruje kolejny ciąg, który jest następnie wykorzystywany jako argument dla MD5

Rozpoczęliśmy naszą analizę i zdołaliśmy rozszyfrować wszystkie ciągi:

fot. mat. prasowe

Mając w ręku wyniki procesu odszyfrowywania szkodnika, udało nam się odtworzyć algorytm roboczy aplikacji.

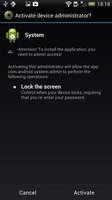

Zdobywanie przywilejów

Natychmiast po uruchomieniu aplikacja próbuje uzyskać prawa administratora urządzenia.

fot. mat. prasowe

Backdoor.AndroidOS.Obad.a (6)

Natychmiast po uruchomieniu aplikacja próbuje uzyskać prawa administratora urządzenia

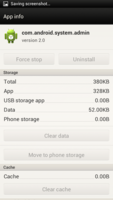

Jak już pisaliśmy wcześniej, jedną z cech tego trojana jest to, że szkodliwa aplikacja nie może zostać usunięta po tym, jak uzyska prawa administratora: wykorzystując nieznaną wcześniej lukę w Androidzie, szkodliwa aplikacja może korzystać z rozszerzonych praw, ale nie jest wymieniona jako aplikacja z prawami administratora urządzenia.

fot. mat. prasowe

Backdoor.AndroidOS.Obad.a (7)

Aplikacja nie może zostać usunięta po tym, jak uzyska prawa administratora: wykorzystując nieznaną wcześniej lukę w Androidzie, szkodliwa aplikacja może korzystać z rozszerzonych praw

Poinformowaliśmy już Google o luce w zabezpieczeniach Androida pozwalającej na uzyskanie praw administratora urządzenia.

Dzięki rozszerzonym prawom administratora urządzenia trojan może zablokować monitor urządzenia na czas do 10 sekund. Zwykle ma to miejsce po podłączeniu urządzenia do darmowej sieci Wi-Fi lub aktywowaniu Bluetootha; przy ustanowionym połączeniu trojan może skopiować siebie oraz inne szkodliwe aplikacje na inne zlokalizowane w pobliżu urządzenia. Możliwe, że w ten sposób Backdoor.AndroidOS.Obad.a próbuje uniemożliwić użytkownikowi wykrycie szkodliwej aktywności.

Ponadto, trojan próbuje uzyskać prawa administratora poprzez wykonanie polecenia “su id”.

fot. mat. prasowe

Backdoor.AndroidOS.Obad.a (8)

Trojan próbuje uzyskać prawa administratora poprzez wykonanie polecenia “su id”

Komunikacja z właścicielami

Informacja o tym, czy zostały uzyskane prawa superużytkownika, jest wysyłana do serwera C&C. Uzyskanie praw administratora może postawić cyberprzestępców w korzystnej pozycji podczas zdalnego wykonywania poleceń na konsoli.

Po pierwszym uruchomieniu szkodliwa aplikacja zbiera następujące informacje i wysyła je do serwera C&C pod adresem androfox.com:

- Adres MAC urządzenia z Bluetoothem

- Nazwa operatora

- Numer telefonu

- IMEI

- Saldo na koncie użytkownika telefonu

- Czy uzyskano prawa administratora urządzenia

- Czas lokalny

Zebrane informacje są wysyłane do serwera w postaci zaszyfrowanego obiektu JSON.

fot. mat. prasowe

Backdoor.AndroidOS.Obad.a (9)

Zebrane informacje są wysyłane do serwera w postaci zaszyfrowanego obiektu JSON

![Trojan Android.Pincer.2.origin wykrada SMS-y [© NOBU - Fotolia.com] Trojan Android.Pincer.2.origin wykrada SMS-y](https://s3.egospodarka.pl/grafika2/Doctor-Web/Trojan-Android-Pincer-2-origin-wykrada-SMS-y-118327-150x100crop.jpg) Trojan Android.Pincer.2.origin wykrada SMS-y

Trojan Android.Pincer.2.origin wykrada SMS-y

oprac. : eGospodarka.pl

Przeczytaj także

Skomentuj artykuł Opcja dostępna dla zalogowanych użytkowników - ZALOGUJ SIĘ / ZAREJESTRUJ SIĘ

Komentarze (0)

![Kolejne trojany atakują Android [© Artur Marciniec - Fotolia.com] Kolejne trojany atakują Android](https://s3.egospodarka.pl/grafika2/trojany/Kolejne-trojany-atakuja-Android-135883-150x100crop.jpg)

![TOP 10 zagrożeń na Androida [© neo tam z Pixabay] TOP 10 zagrożeń na Androida](https://s3.egospodarka.pl/grafika2/Android/TOP-10-zagrozen-na-Androida-258296-150x100crop.jpg)

![Trojan bankowy podszywa się pod legalną aplikację na Androida [© Rawpixel - Fotolia.com.jpg] Trojan bankowy podszywa się pod legalną aplikację na Androida](https://s3.egospodarka.pl/grafika2/zagrozenia-internetowe/Trojan-bankowy-podszywa-sie-pod-legalna-aplikacje-na-Androida-157982-150x100crop.jpg)

![Trojan.Rbrute atakuje routery WiFi [© Warakorn - Fotolia.com] Trojan.Rbrute atakuje routery WiFi](https://s3.egospodarka.pl/grafika2/trojany/Trojan-Rbrute-atakuje-routery-WiFi-133682-150x100crop.jpg)

![10 lat złośliwego oprogramowania na urządzenia mobilne [© Thomas Hansen - Fotolia.com] 10 lat złośliwego oprogramowania na urządzenia mobilne](https://s3.egospodarka.pl/grafika2/zlosliwe-oprogramowanie/10-lat-zlosliwego-oprogramowania-na-urzadzenia-mobilne-130738-150x100crop.jpg)

![Sieć Wi-Fi może okazać się niebezpieczna [© Mila Supynska - Fotolia.com] Sieć Wi-Fi może okazać się niebezpieczna](https://s3.egospodarka.pl/grafika2/siec-bezprzewodowa/Siec-Wi-Fi-moze-okazac-sie-niebezpieczna-119029-150x100crop.jpg)

![Wakacje „last minute”: uwaga na spam [© motorradcbr - Fotolia.com] Wakacje „last minute”: uwaga na spam](https://s3.egospodarka.pl/grafika2/last-minute/Wakacje-last-minute-uwaga-na-spam-119204-150x100crop.jpg)

![1 na 10 reklam w social mediach to oszustwo. Platformy zarobiły na nich 725 mln zł w Polsce w 2025 r. [© wygenerowane przez AI] 1 na 10 reklam w social mediach to oszustwo. Platformy zarobiły na nich 725 mln zł w Polsce w 2025 r.](https://s3.egospodarka.pl/grafika2/scam/1-na-10-reklam-w-social-mediach-to-oszustwo-Platformy-zarobily-na-nich-725-mln-zl-w-Polsce-w-2025-r-270733-150x100crop.jpg)

![Więcej transakcji, więcej optymizmu. Co czeka private equity w 2026 roku? [© pexels] Więcej transakcji, więcej optymizmu. Co czeka private equity w 2026 roku?](https://s3.egospodarka.pl/grafika2/fundusze-PE/Wiecej-transakcji-wiecej-optymizmu-Co-czeka-private-equity-w-2026-roku-270729-150x100crop.jpg)

![Technologia napędza polski wzrost. IT coraz ważniejsze dla polskiego PKB [© wygenerowane przez AI] Technologia napędza polski wzrost. IT coraz ważniejsze dla polskiego PKB](https://s3.egospodarka.pl/grafika2/IT/Technologia-napedza-polski-wzrost-IT-coraz-wazniejsze-dla-polskiego-PKB-270721-150x100crop.jpg)

![Jak najkorzystniej wysyłać i odbierać przelewy walutowe w EURO [© Production Perig - Fotolia.com] Jak najkorzystniej wysyłać i odbierać przelewy walutowe w EURO](https://s3.egospodarka.pl/grafika2/przelewy-bankowe/Jak-najkorzystniej-wysylac-i-odbierac-przelewy-walutowe-w-EURO-205900-150x100crop.jpg)

![Artykuł natywny, czyli jaki? Jak napisać dobry artykuł natywny? [© Trueffelpix - Fotolia.com] Artykuł natywny, czyli jaki? Jak napisać dobry artykuł natywny?](https://s3.egospodarka.pl/grafika2/artykul-natywny/Artykul-natywny-czyli-jaki-Jak-napisac-dobry-artykul-natywny-215898-150x100crop.jpg)

![Ranking kredytów i pożyczek konsolidacyjnych [© Africa Studio - Fotolia.com] Ranking kredytów i pożyczek konsolidacyjnych](https://s3.egospodarka.pl/grafika2/kredyt-konsolidacyjny/Ranking-kredytow-i-pozyczek-konsolidacyjnych-203373-150x100crop.jpg)

![Delegacje krajowe i zagraniczne: nowe stawki diety przy podróżach służbowych od 29.11.2022 i 01.01.2023 [© Nejron Photo - Fotolia.com] Delegacje krajowe i zagraniczne: nowe stawki diety przy podróżach służbowych od 29.11.2022 i 01.01.2023](https://s3.egospodarka.pl/grafika2/koszty-podatkowe/Delegacje-krajowe-i-zagraniczne-nowe-stawki-diety-przy-podrozach-sluzbowych-od-29-11-2022-i-01-01-2023-249192-150x100crop.jpg)

Jak kupić pierwsze mieszkanie? Eksperci podpowiadają

Jak kupić pierwsze mieszkanie? Eksperci podpowiadają

![Leasing w 2025 roku: stabilny wzrost i boom na auta elektryczne [© pexels] Leasing w 2025 roku: stabilny wzrost i boom na auta elektryczne](https://s3.egospodarka.pl/grafika2/leasing/Leasing-w-2025-roku-stabilny-wzrost-i-boom-na-auta-elektryczne-270728-150x100crop.jpg)

![AI zabierze Ci pracę? Sprawdź, jak się przygotować na zawodową rewolucję [© wygenerowane przez AI] AI zabierze Ci pracę? Sprawdź, jak się przygotować na zawodową rewolucję](https://s3.egospodarka.pl/grafika2/przekwalifikowanie-zawodowe/AI-zabierze-Ci-prace-Sprawdz-jak-sie-przygotowac-na-zawodowa-rewolucje-270668-150x100crop.jpg)

![Kupno auta to dopiero początek. Przewodnik po formalnościach, terminach i karach za ich niedopełnienie [© wygenerowane przez AI] Kupno auta to dopiero początek. Przewodnik po formalnościach, terminach i karach za ich niedopełnienie](https://s3.egospodarka.pl/grafika2/kupno-samochodu/Kupno-auta-to-dopiero-poczatek-Przewodnik-po-formalnosciach-terminach-i-karach-za-ich-niedopelnienie-270667-150x100crop.jpg)

![Pęknięta rura: zagrożenie dla nieruchomości, zdrowia i budżetu [© pixabay] Pęknięta rura: zagrożenie dla nieruchomości, zdrowia i budżetu](https://s3.egospodarka.pl/grafika2/awaria-rur/Peknieta-rura-zagrozenie-dla-nieruchomosci-zdrowia-i-budzetu-270708-150x100crop.jpg)

![Praca w IT: gdzie spada popyt, a gdzie rosną wynagrodzenia [© pexels] Praca w IT: gdzie spada popyt, a gdzie rosną wynagrodzenia](https://s3.egospodarka.pl/grafika2/rynek-pracy/Praca-w-IT-gdzie-spada-popyt-a-gdzie-rosna-wynagrodzenia-270707-150x100crop.jpg)